1.首先用httpcanary在手机上抓包看看,找到data记录,查看IP 103.37.154.66…

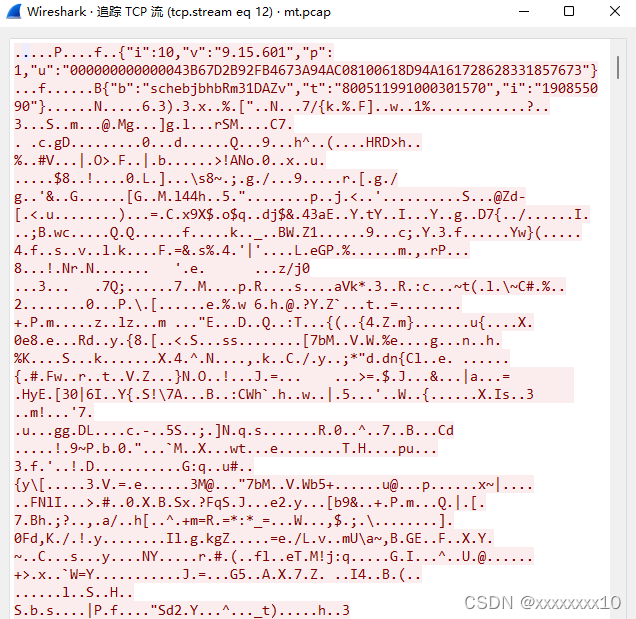

2.用wireshark看看发送包内有哪些参数,记录:u,b,i

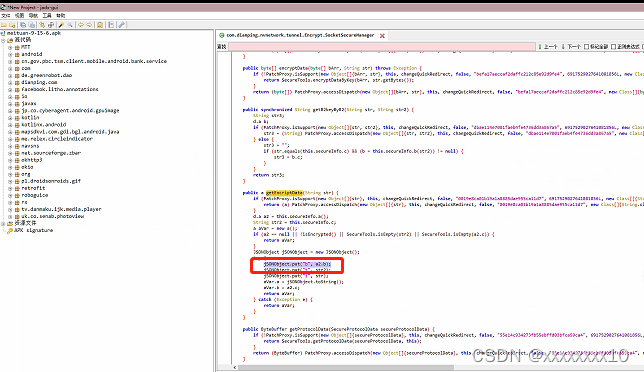

3.jadx查找一翻,b比较像我们要的东西

查找声明处可以看到有一个类似socketconnected,猜测这里是TCP协议,我们HOOK此处,让他返回False 强行让他走HTTP,接下来就是抓包,看看有没有http相关请求。

常规frida框架代码,套一下就可以了var tunnel2a=Java.use('com.dianping.nvnetwork.tunnel2.a') tunnel2a.isSocketConnected.implementation=function(){ send('False') return false }

4.再次抓包其实就可以看到具体内容

通过httpcanary抓包发现美团APP使用TCP协议,利用Wireshark分析参数。在jadx中定位到socketconnected,通过frida Hook该处,使TCP请求改为HTTP。使用frida框架编写代码,成功捕获HTTP请求,并解析请求头和URL。进一步组装URL参数,添加头信息,最终实现模拟器上的爬虫运行并返回成功。

通过httpcanary抓包发现美团APP使用TCP协议,利用Wireshark分析参数。在jadx中定位到socketconnected,通过frida Hook该处,使TCP请求改为HTTP。使用frida框架编写代码,成功捕获HTTP请求,并解析请求头和URL。进一步组装URL参数,添加头信息,最终实现模拟器上的爬虫运行并返回成功。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4329

4329

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?