文章目录

- 专题总览

- 1. VPC Components Diagram

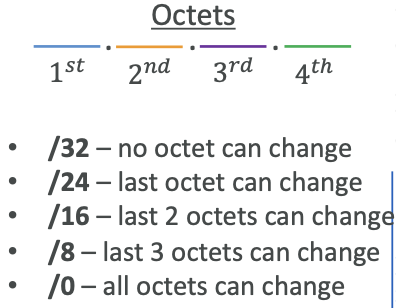

- 2. 理解 CIDR

- 3. Public vs. Private IP (IPv4)

- 4. Default VPC Walkthrough

- 5. VPC in AWS – IPv4

- 6. VPC – Subnet (IPv4)

- 7. Internet Gateway (IGW)

- 8. Bastion Hosts

- 9. NAT Instance

- 10. NAT Gateway

- 11. Security Groups & NACLs

- 12. VPC Peering(对等连接)

- 13. VPC Endpoints

- 14. VPC 中 的 Lambda 访问 DynamoDB

- 15. VPC Flow Logs (流日志)

- 16. VPN

- 17. IPv6 是什么?

- 18 .VPC 总结

- 19. 网络费用 - AWS每GB的费用(简化版)

- 20. AWS 网络保护

专题总览

专题内容总览和系列博客目录

https://blog.csdn.net/weixin_40815218/article/details/135590291

辅助资料(PDF)

https://download.csdn.net/download/weixin_40815218/88741566

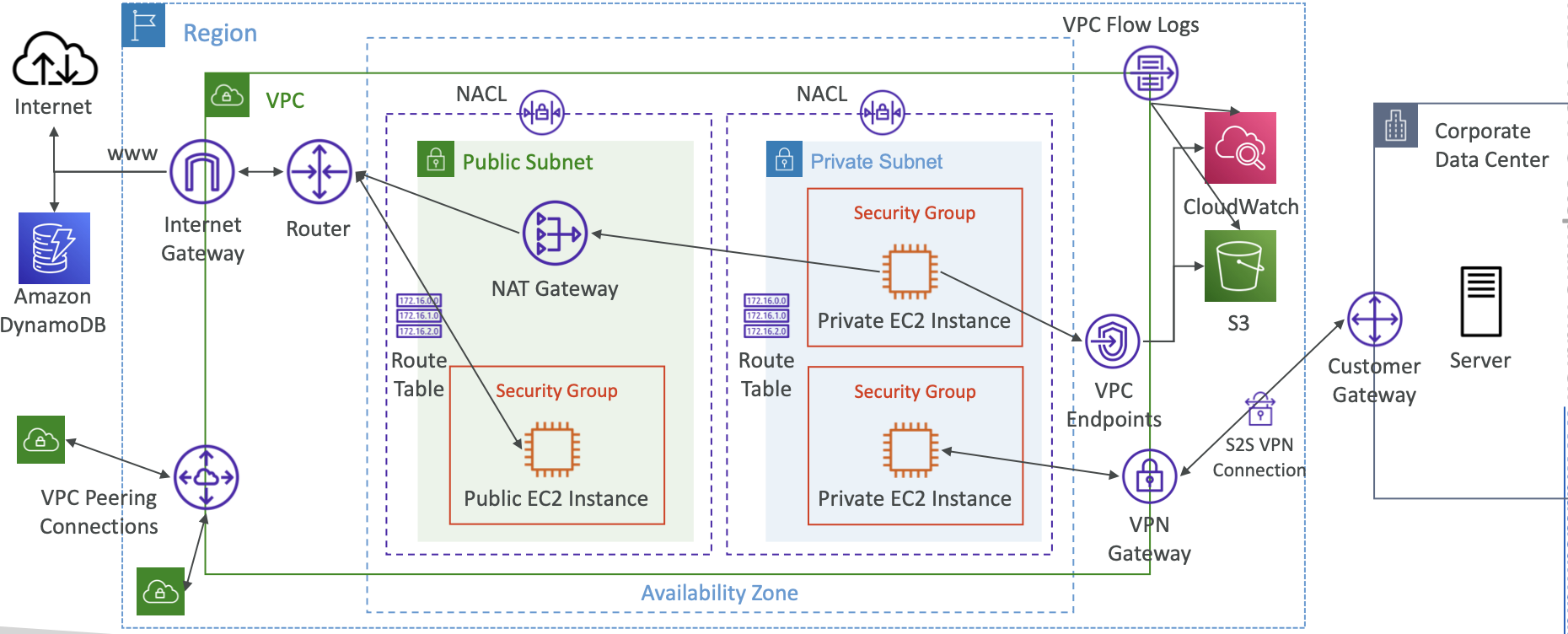

1. VPC Components Diagram

2. 理解 CIDR

IPv4

- 无类别域间路由(CIDR)- 一种分配 IP 地址的方法

- 在安全组规则和 AWS 网络中使用

- 定义 IP 地址范围:

- WW.XX.YY.ZZ/32 => 一个 IP地址

- 0.0.0.0/0 => 所有 IP地址

- 还可以定义:192.168.0.0/26 => 192.168.0.0 – 192.168.0.63(64个 IP地址)

- 一个 CIDR 由两个组成部分组成

- 基本 IP

- 表示范围内包含的 IP(XX.XX.XX.XX)

- 例如:10.0.0.0、192.168.0.0等

- 子网掩码

- 定义 IP 中可以更改的位数

- 例如:/0、/24、/32

- 可以采用两种形式:

- /8表示255.0.0.0

- /16表示255.255.0.0

- /24表示255.255.255.0

- /32表示255.255.255.255

- 基本 IP

Subnet Mask

- 子网掩码允许从基本 IP 地址中获取附加的下一个值,以便划分出更多的子网和IP地址范围

Quick Memo

Little Exercise

- 192.168.0.0/24 = … ?

- 192.168.0.0 – 192.168.0.255(256个IP地址)

- 192.168.0.0/16 = … ?

- 192.168.0.0 – 192.168.255.255(65,536个IP地址)

- 134.56.78.123/32 = … ?

- 只有134.56.78.123

- 0.0.0.0/0

- 所有IP地址!

- 当不确定时,请使用此网站 https://www.ipaddressguide.com/cidr

3. Public vs. Private IP (IPv4)

- 国际互联网数字分配机构(IANA)为私有(局域网)和公共(互联网)地址的使用建立了一定的IPv4地址块

- 私网 IP 只允许使用特定的值:

- 10.0.0.0 – 10.255.255.255 (10.0.0.0/8) 用于大型网络

- 172.16.0.0 – 172.31.255.255 (172.16.0.0/12) AWS default VPC 在此范围

- 192.168.0.0 – 192.168.255.255 (192.168.0.0/16) e.g.,家庭网络

- 互联网上的其余 IP 地址都是公共的

4. Default VPC Walkthrough

- 所有新的 AWS 账户都有一个默认的VPC

- 如果未指定子网,则新的 EC2 实例将启动到默认的 VPC 中

- 默认 VPC 具有互联网连接性,其中的所有 EC2 实例都具有公共 IPv4 地址

- 我们还获得了一个公共和一个私有的 IPv4 DNS名称

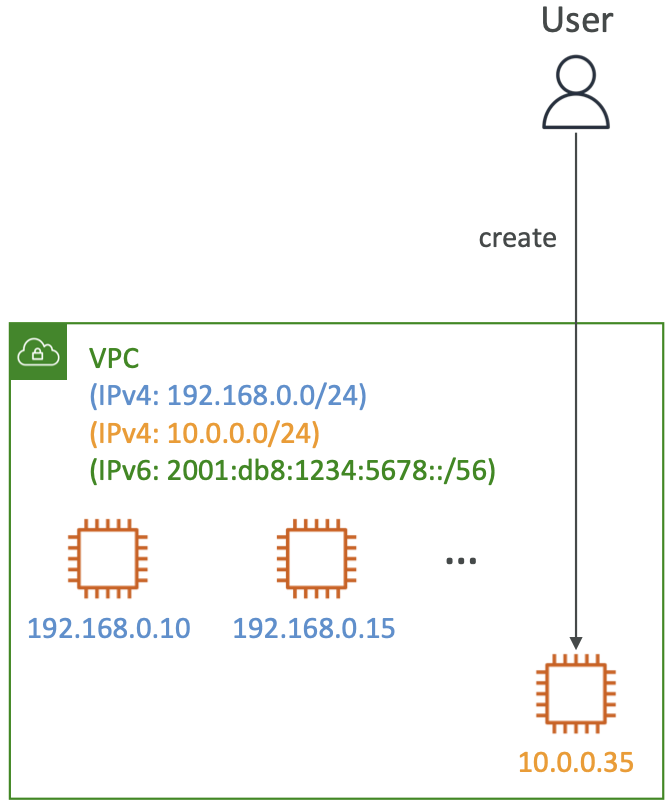

5. VPC in AWS – IPv4

- VPC = 虚拟私有云

- 在 AWS 区域中可以拥有多个 VPC(每个区域最多5个 - 软限制)

- 每个 VPC 的最大 CIDR 为5,对于每个 CIDR:

- 最小大小为/28(16个IP地址)

- 最大大小为/16(65536个IP地址)

- 因为 VPC 是私有的,只允许使用私有 IPv4 地址范围:

- 10.0.0.0 – 10.255.255.255 (10.0.0.0/8)

- 172.16.0.0 – 172.31.255.255 (172.16.0.0/12)

- 192.168.0.0 – 192.168.255.255 (192.168.0.0/16)

- 您的 VPC CIDR 应与其他网络(例如企业网络)不重叠

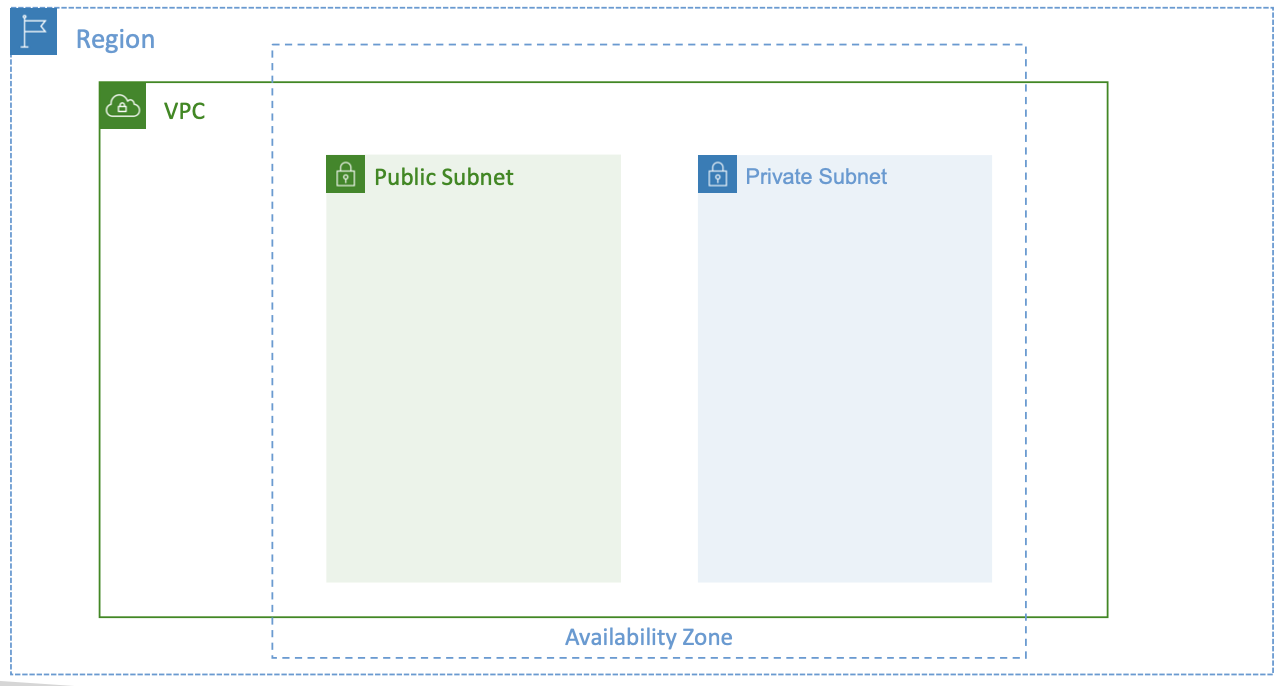

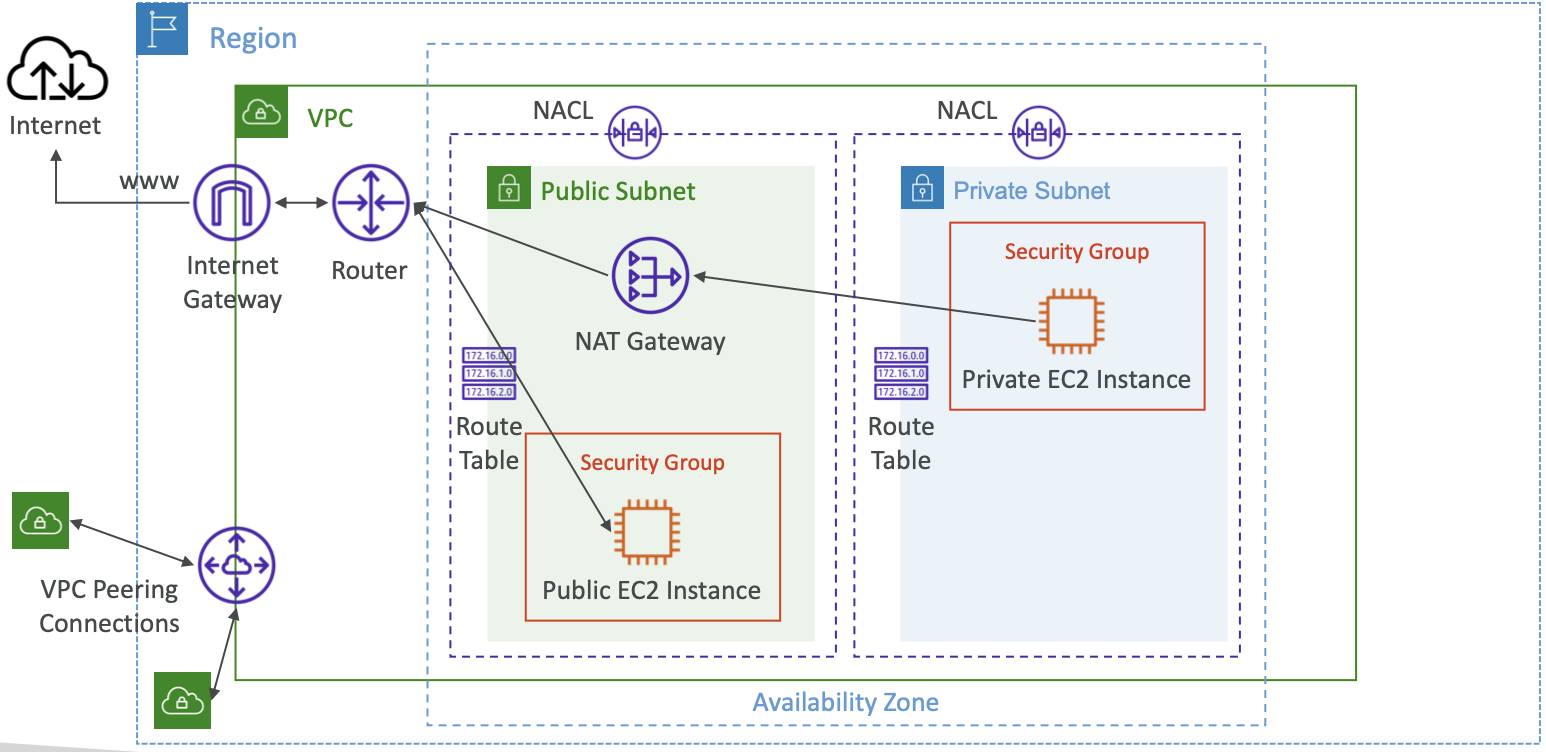

- State of Hands-on: 初始状态,只包含 Region 下的 VPC

- Adding Subnets: 添加子网,包括共有子网和私有子网

6. VPC – Subnet (IPv4)

- AWS 在每个子网中保留5个 IP 地址(前4个和最后1个)

- 这5个 IP 地址不能被使用,也不能分配给 EC2 实例

- 例如:如果 CIDR 块为10.0.0.0/24,则保留的 IP 地址为:

- 10.0.0.0 – 网络地址

- 10.0.0.1 – AWS为 VPC 路由器保留

- 10.0.0.2 – AWS为映射到 Amazon 提供的 DNS 保留

- 10.0.0.3 – AWS为将来使用保留

- 10.0.0.255 – 网络广播地址。AWS 不支持 VPC 中的广播,因此该地址保留

- 考试提示,如果您需要29个 IP 地址用于 EC2 实例:

- 您不能选择大小为/27的子网(32个IP地址,32 - 5 = 27 < 29)

- 您需要选择大小为/26的子网(64个IP地址,64 - 5 = 59 > 29)

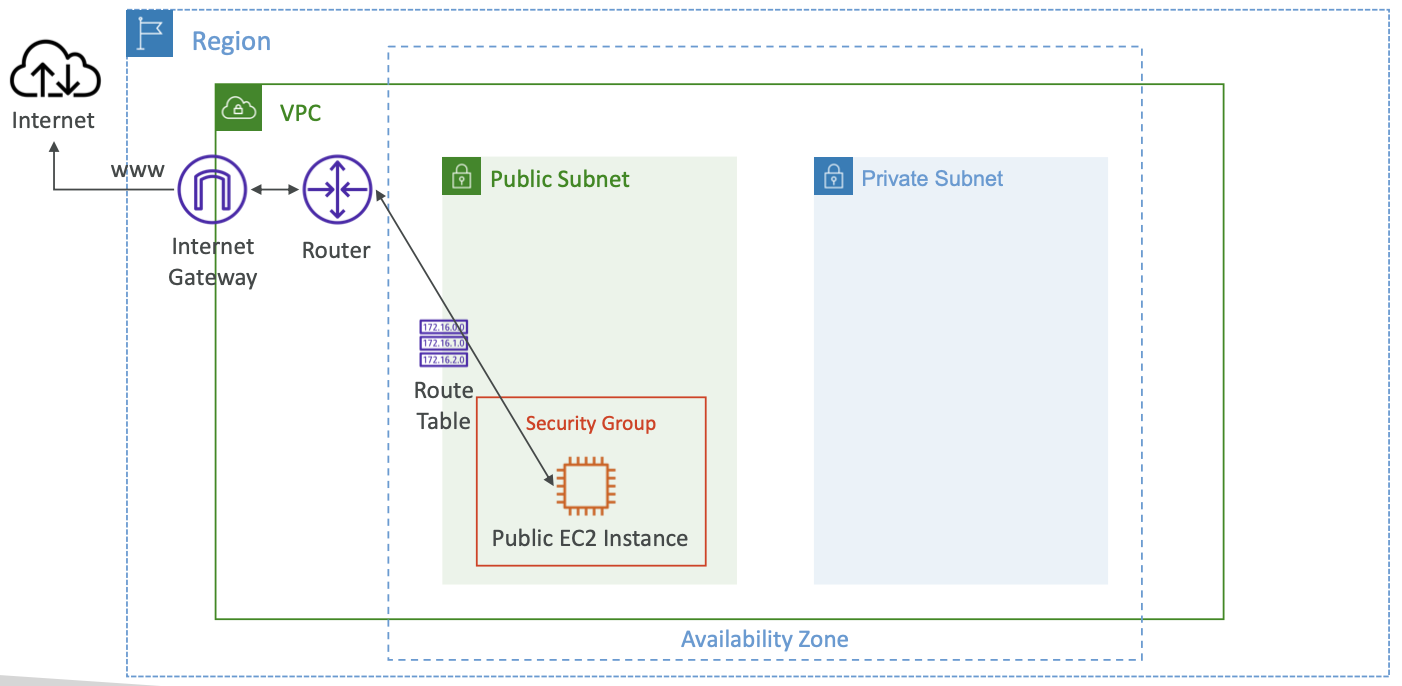

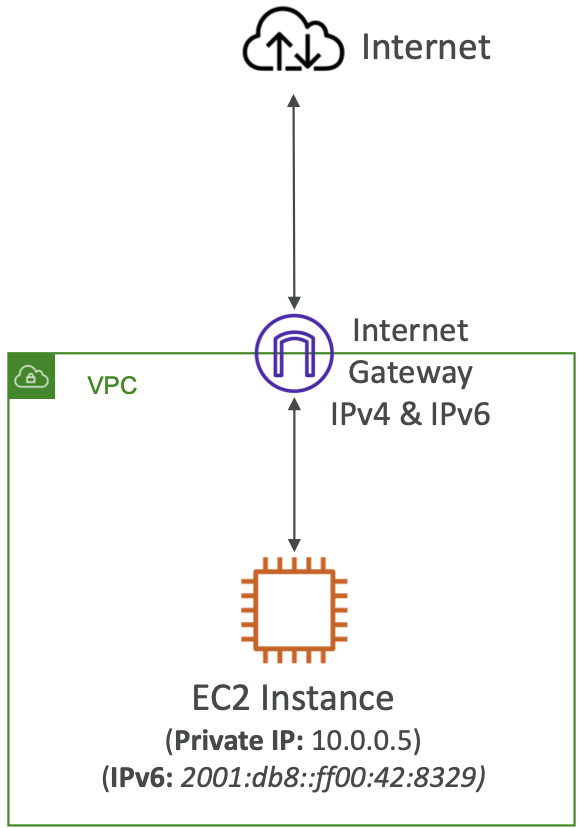

7. Internet Gateway (IGW)

- 允许 VPC 中的资源(例如 EC2 实例)连接到互联网

- 它具有水平扩展性,并且具有高可用性和冗余性

- 必须与 VPC 分别创建

- 一个 VPC 只能附加一个 IGW,反之亦然

- 单独的互联网网关不能提供互联网访问…

- 还必须编辑路由表!

- Adding Internet Gateway:添加 Internet Gateway

- Editing Route Tables:添加 Router,编辑 Router Table,将 Router 关联到Security Group

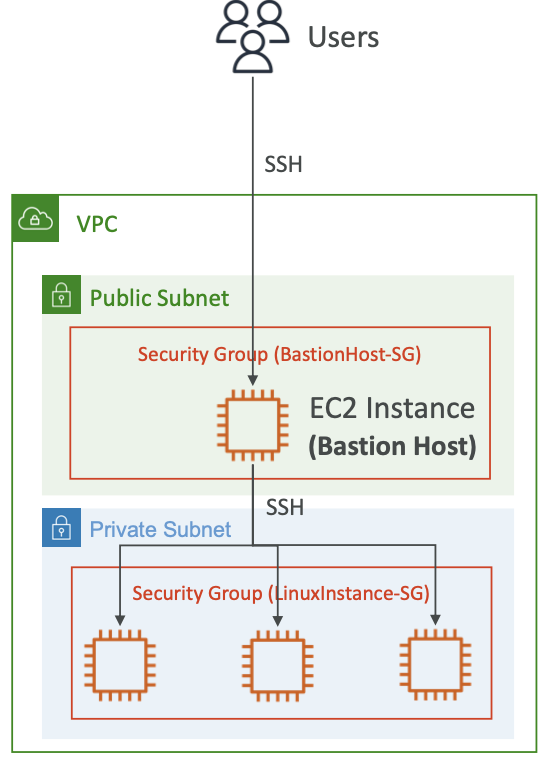

8. Bastion Hosts

- 我们可以使用跳板主机(Bastion Host)来通过 SSH 连接到私有的 EC2 实例

- 跳板主机位于公共子网中,然后连接到其他所有私有子网

- 跳板主机的安全组必须允许来自互联网的端口22的入站连接,限制为特定的 CIDR,例如你公司的公共 CIDR

- EC2 实例的安全组必须允许跳板主机的安全组或跳板主机的私有 IP

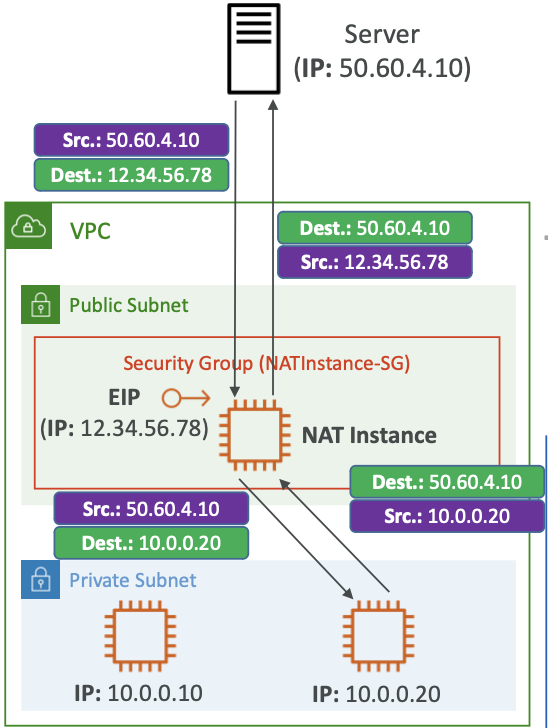

9. NAT Instance

NAT Instance(已过时,但仍然在考试中)

- NAT = 网络地址转换

- 允许私有子网中的 EC2 实例连接到互联网

- 必须在公共子网中启动

- 必须禁用 EC2 实例的设置:源/目标检查

- 必须附加弹性 IP

- 必须配置路由表以将流量从私有子网路由到 NAT 实例

NAT Instance – 其他评价

- 可以使用预配置的 Amazon Linux AMI

- 标准支持于2020年12月31日结束

- 初始设置不具备高可用性/冗余性

- 您需要创建一个多可用区的 ASG 和冗余的用户数据脚本

- 互联网流量带宽取决于 EC2 实例类型

- 您必须管理安全组和规则:

- 入站:

- 允许来自私有子网的 HTTP/HTTPS 流量

- 允许来自家庭网络的 SSH 访问(通过互联网网关提供访问)

- 出站:

- 允许流向互联网的 HTTP/HTTPS 流量

- 入站:

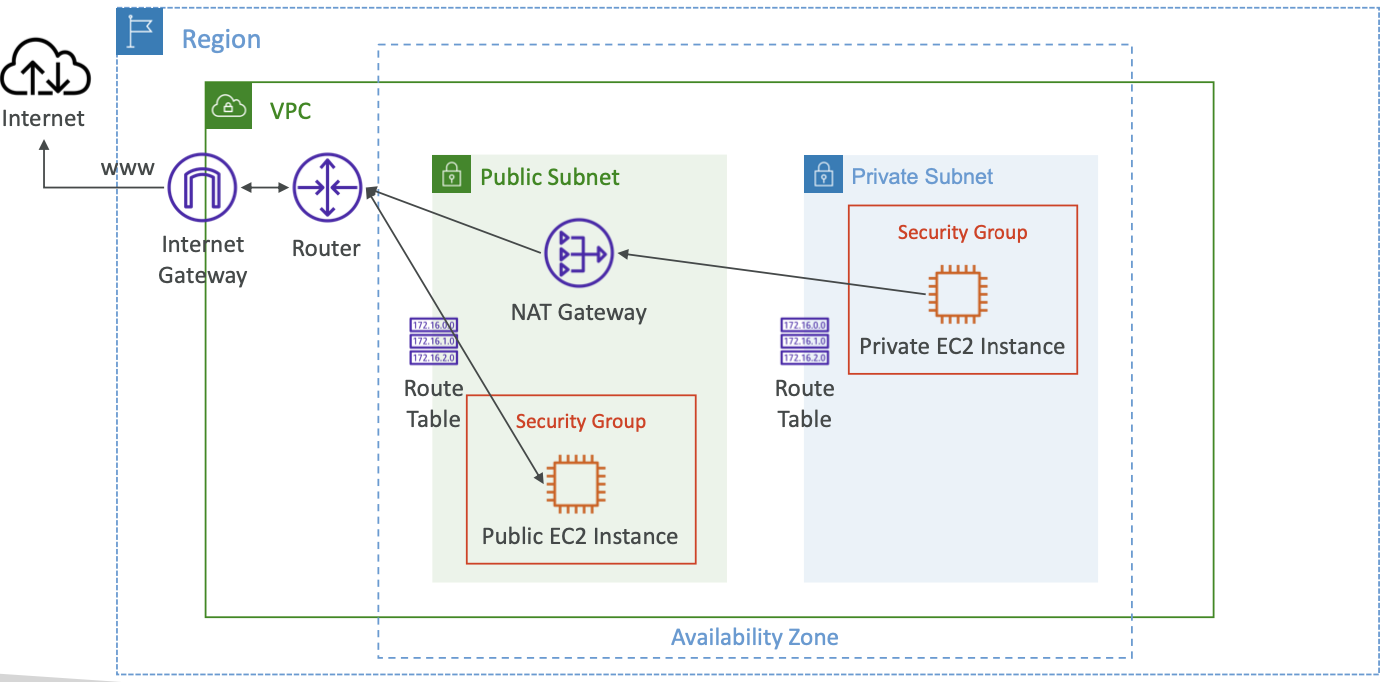

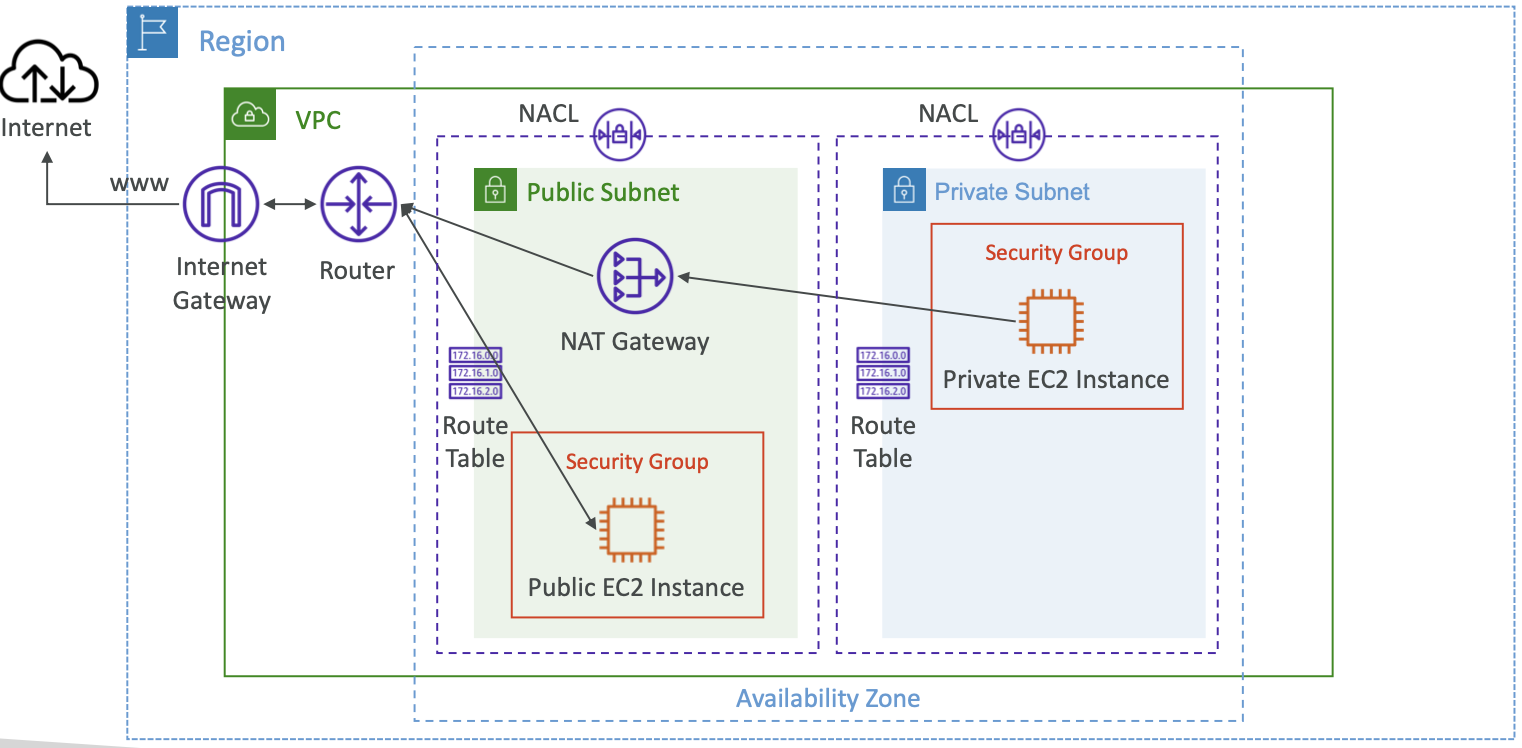

10. NAT Gateway

- 由 AWS 管理的 NAT,具有更高的带宽和高可用性,无需管理

- 按使用和带宽每小时付费

- NAT 网关在特定的可用区中创建,使用弹性 IP

- 不能被同一子网中的 EC2 实例使用(只能从其他子网中使用)

- 需要一个互联网网关(私有子网 => NAT 网关 => 互联网网关)

- 带宽为 5 Gbps,自动扩展高达 45 Gbps

- 无需管理/所需的安全组

高可用的 NAT Gateway

-

NAT 网关在单个可用区内具有冗余性

-

必须在多个可用区中创建多个 NAT 网关以实现容错

-

由于如果一个可用区故障,不需要进行跨可用区故障转移,因此不需要 NAT

NAT Gateway vs. NAT Instance

| NAT Gateway | NAT Instance | |

|---|---|---|

| Availability | 在可用区内具有高可用性(在另一个可用区创建) | 使用脚本管理实例之间的故障转移 |

| Bandwidth | 带宽高达 45 Gbps | 取决于 EC2 实例类型 |

| Maintenance | 由AWS进行管理 | 自行管理(例如软件、操作系统补丁等) |

| Cost | 按小时计费以及数据传输量计费 | 按小时计费,同时根据EC2实例类型和大小以及网络费用计费 |

| Public IPv4 | ✅ | ✅ |

| Private IPv4 | ✅ | ✅ |

| Security Groups | ❌ | ✅ |

| Use as Bastion Host? | ❌ | ✅ |

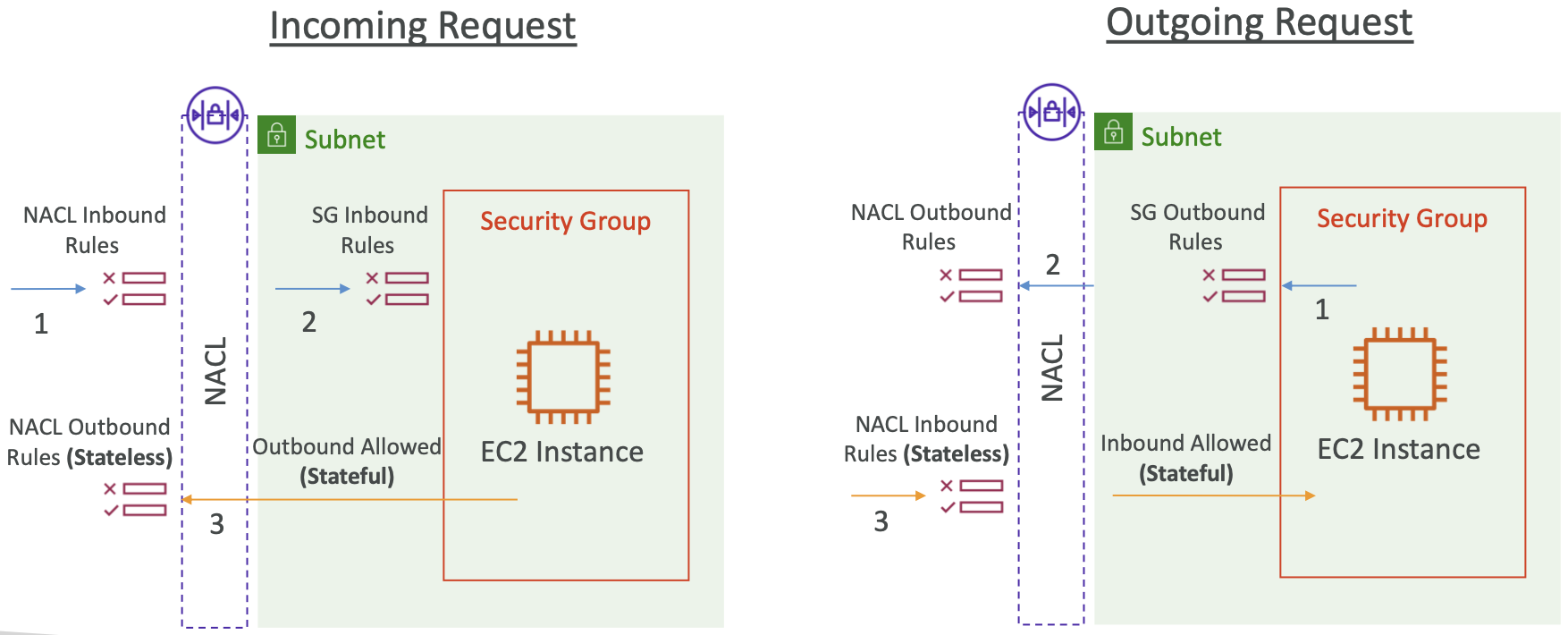

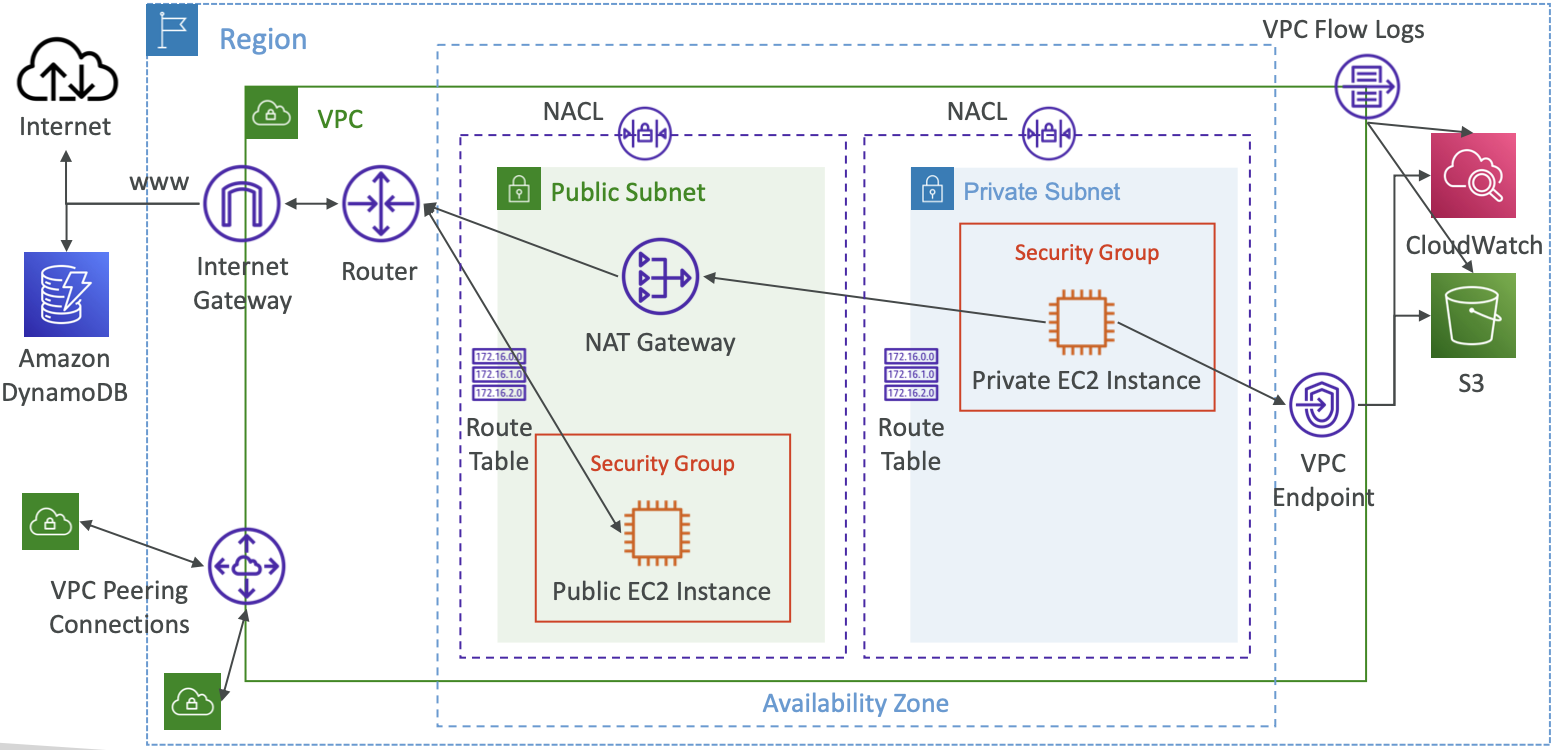

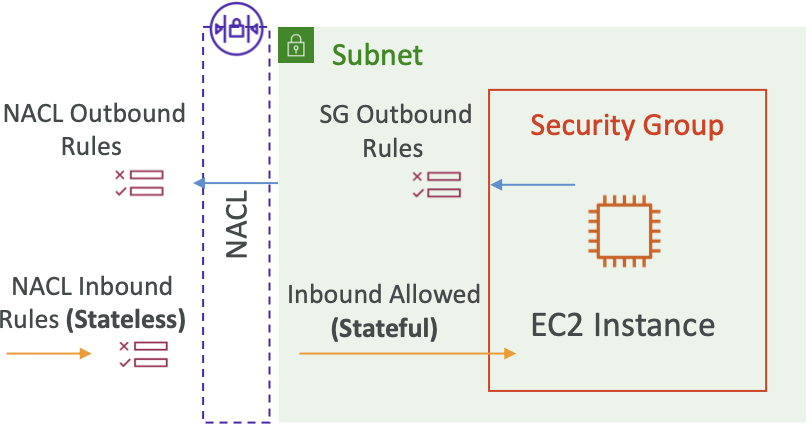

11. Security Groups & NACLs

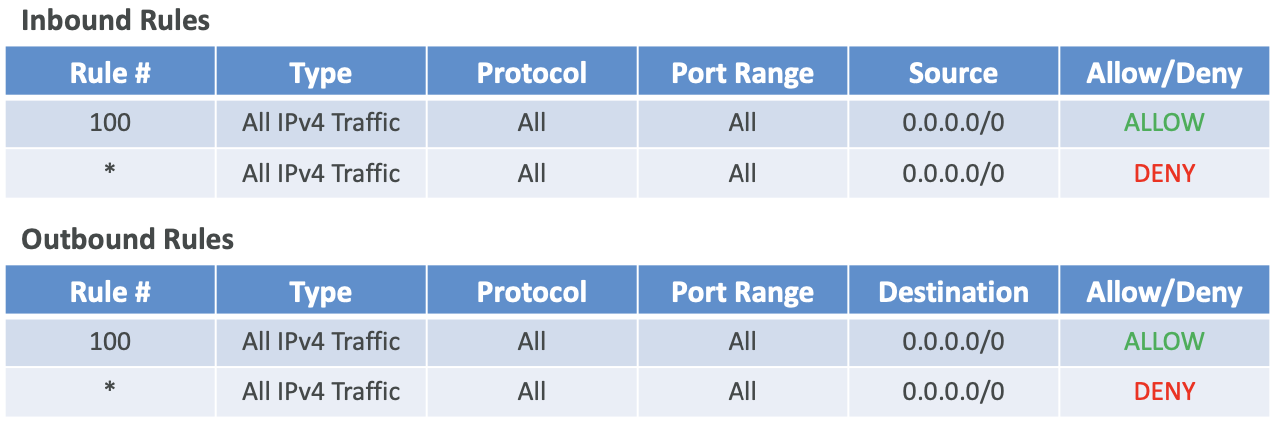

Network Access Control List - 网络访问控制列表(NACL)

- NACL 类似于防火墙,用于控制子网之间的流量

- 每个子网有一个 NACL,新的子网被分配默认的 NACL

- 您定义 NACL 规则:

- 规则有一个编号(1-32766),编号越低优先级越高

- 第一个匹配的规则将决定流量的处理方式

- 例如:如果您定义了#100允许10.0.0.10/32和#200拒绝10.0.0.10/32,那么这个IP地址将被允许,因为100的优先级高于200

- 最后一条规则是星号(*),如果没有匹配的规则,将拒绝请求

- AWS 建议按照100的增量添加规则

- 新创建的 NACL 将拒绝所有流量

- NACL 是在子网级别上阻止特定 IP 地址的有效方法

NACLs

Default NACL

- 接受与其关联的子网的所有入站/出站流量

- 不要修改默认 NACL,而是创建自定义 NACL

Default NACL for a VPC that supports IPv4

Default NACL for a VPC that supports IPv4

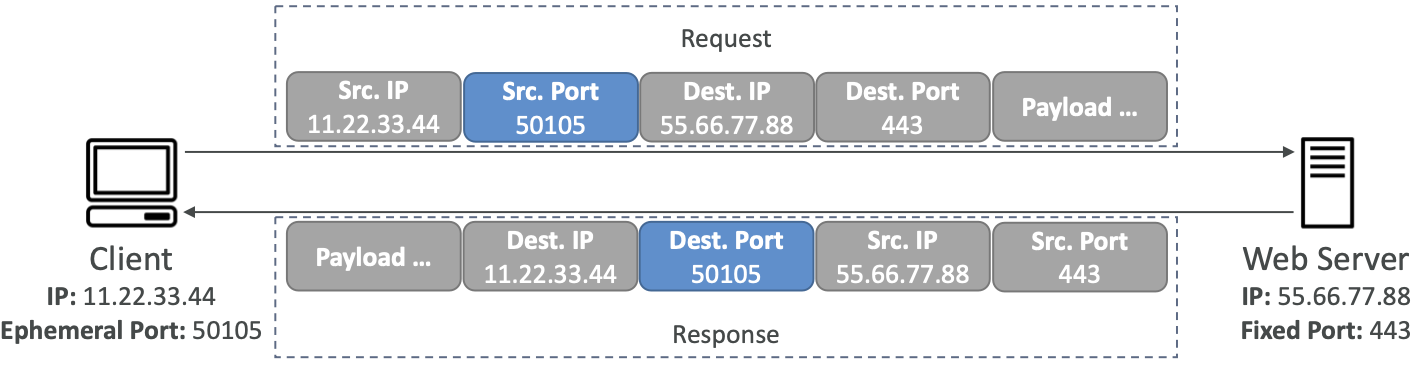

Ephemeral Ports(临时端口)

- 为了建立连接,任何两个端点都必须使用端口

- 客户端连接到一个定义的端口,并期望在一个临时端口上接收响应

- 不同的操作系统使用不同的端口范围,例如:

- IANA 和 MS Windows 10 -> 49152-65535

- 许多 Linux 内核 -> 32768-60999

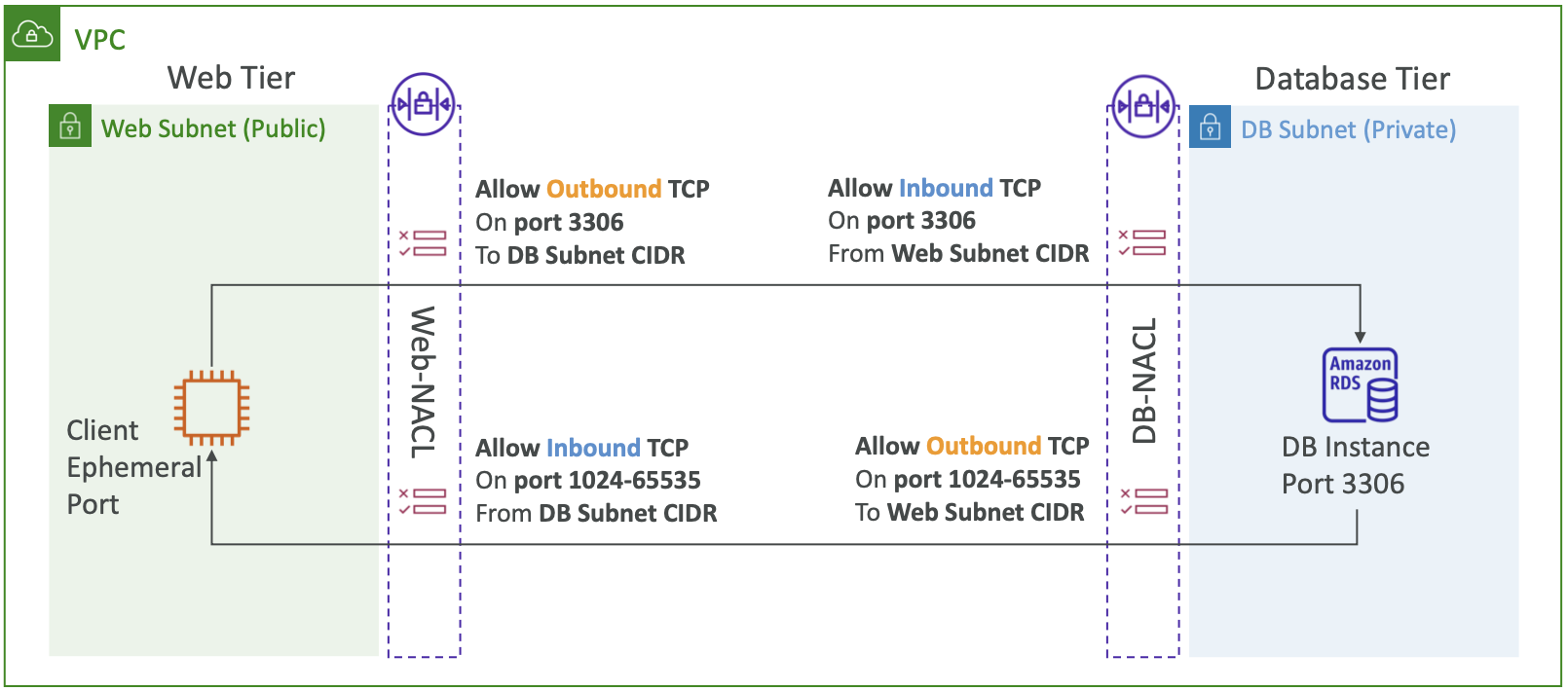

NACL with Ephemeral Ports

临时端口是在网络通信中动态分配给客户端的端口号,用于建立临时的传输连接,通常位于端口范围 1024-65535 之间。但为了确保网络的安全性,需要根据具体的需求和安全策略来限制对临时端口的访问。

https://docs.aws.amazon.com/vpc/latest/userguide/vpc-network-acls.html#nacl-ephemeral-ports

Create NACL rules for each target subnets CIDR

Security Group vs. NACLs

| 安全组 | NACL |

|---|---|

| - 在实例级别上操作 - 仅支持允许规则 - 有状态:返回流量会自动允许,无论任何规则 - 在决定是否允许流量之前,会评估所有规则 - 当指定时,适用于 EC2 实例 | - 在子网级别上操作 - 支持允许规则和拒绝规则 - 无状态:返回流量必须由规则显式允许(考虑到临时端口) - 在决定是否允许流量时,规则按顺序(从低到高)进行评估,第一个匹配的规则生效 - 自动应用于与其关联的子网中的所有 EC2实例 |

NACL示例:https://docs.aws.amazon.com/vpc/latest/userguide/vpc-network-acls.html

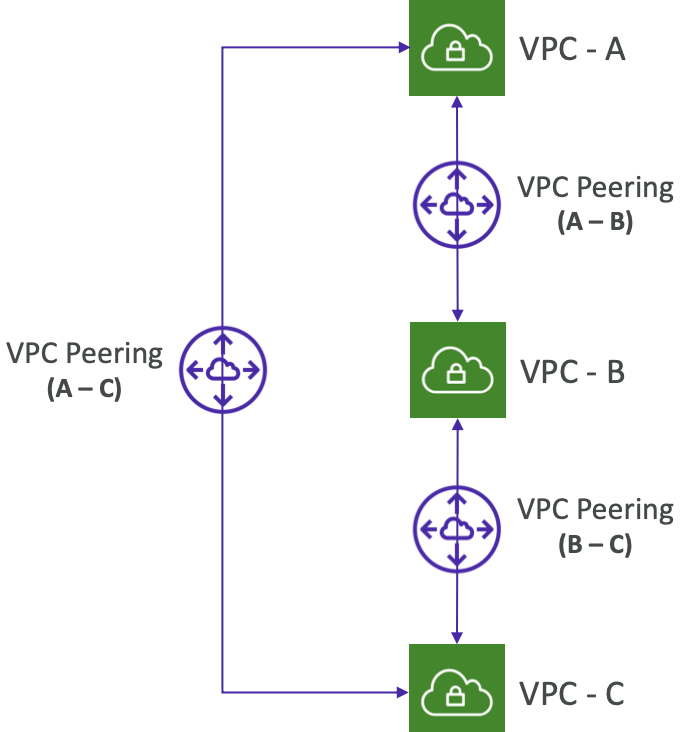

12. VPC Peering(对等连接)

- 使用 AWS 的网络在两个 VPC 之间建立私有连接

- 使它们表现得好像它们在同一个网络中一样

- CIDR 不能重叠

- VPC 对等连接不是传递性的(必须为需要相互通信的每个 VPC 建立连接)

- 您必须更新每个 VPC 子网中的路由表,以确保 EC2 实例可以彼此通信

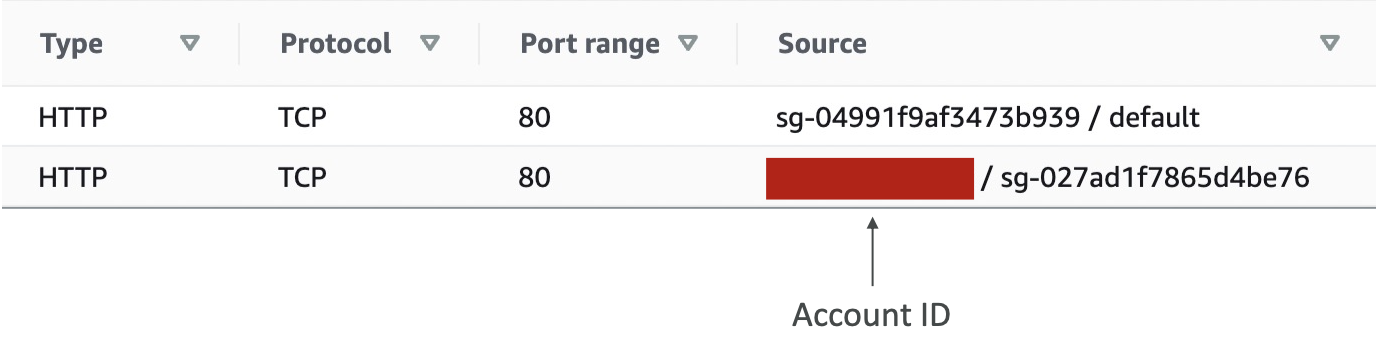

VPC Peering - Good To Know

- 您可以在不同的 AWS 账户/区域之间创建 VPC 对等连接

- 您可以在对等 VPC 中引用安全组(跨账户 - 同一区域有效)

VPC Peering

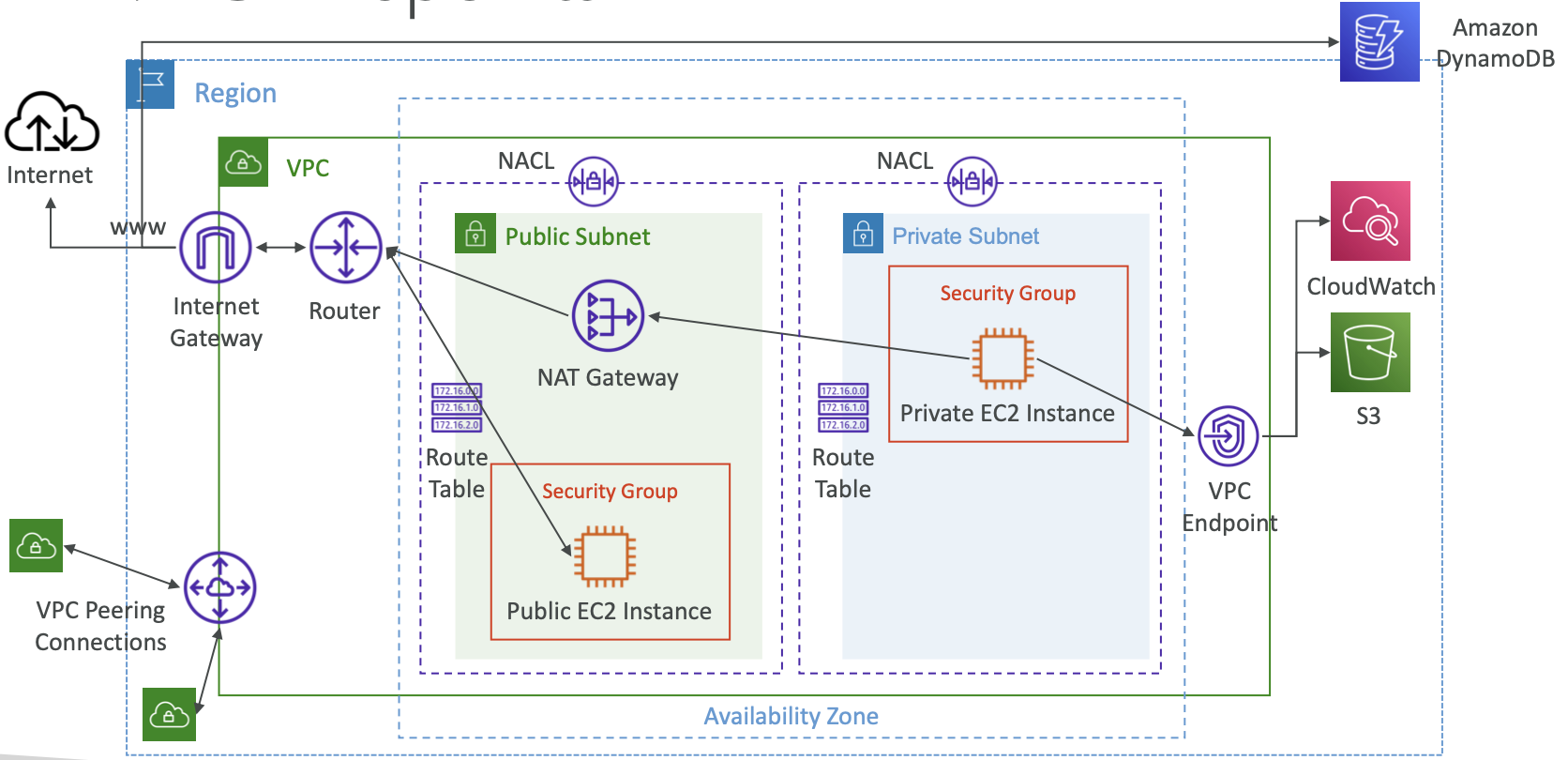

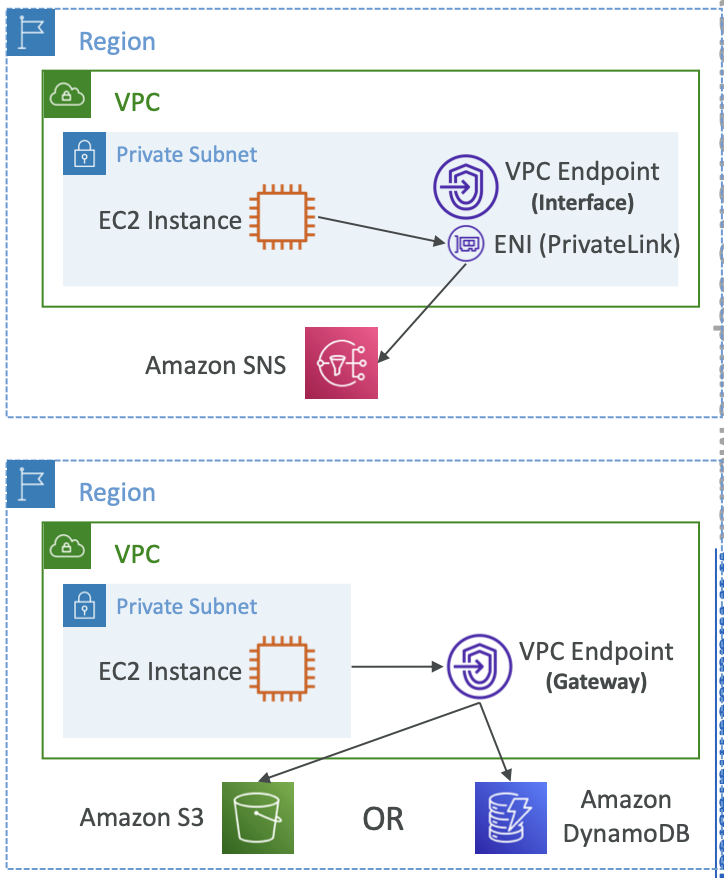

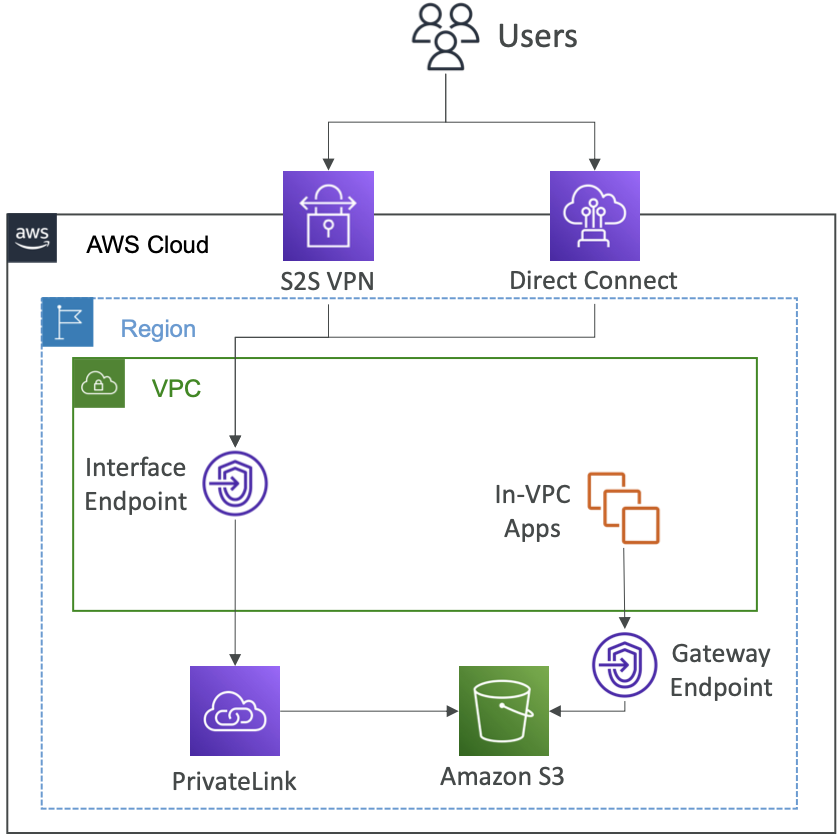

13. VPC Endpoints

VPC Endpoints (AWS PrivateLink)

- 每个AWS服务都公开暴露(公共URL)

- VPC终端节点(由AWS PrivateLink提供支持)允许您使用私有网络连接到AWS服务,而不是使用公共互联网

- 它们是冗余且水平扩展的

- 它们消除了访问AWS服务所需的IGW、NATGW等

- 在出现问题时:

- 检查VPC中的DNS设置解析

- 检查路由表

Types of Endpoints

- 接口终端节点(由 PrivateLink 提供支持)

- 提供一个 ENI(私有 IP 地址)作为入口点(必须附加安全组)

- 支持大多数 AWS 服务

- 按小时计费 + 按数据处理的 GB 计费

- 网关终端节点

- 提供一个网关,并必须作为路由表中的目标使用(不使用安全组)

- 支持 S3 和 DynamoDB

- 免费

Gateway or Interface Endpoint for S3?

- 网关终端节点在考试中很可能始终是首选

- 成本:网关终端节点免费,接口终端节点需要付费

- 如果需要从本地(站点到站点 VPN 或直接连接)、不同的 VPC 或不同的区域访问,则首选接口终端节点

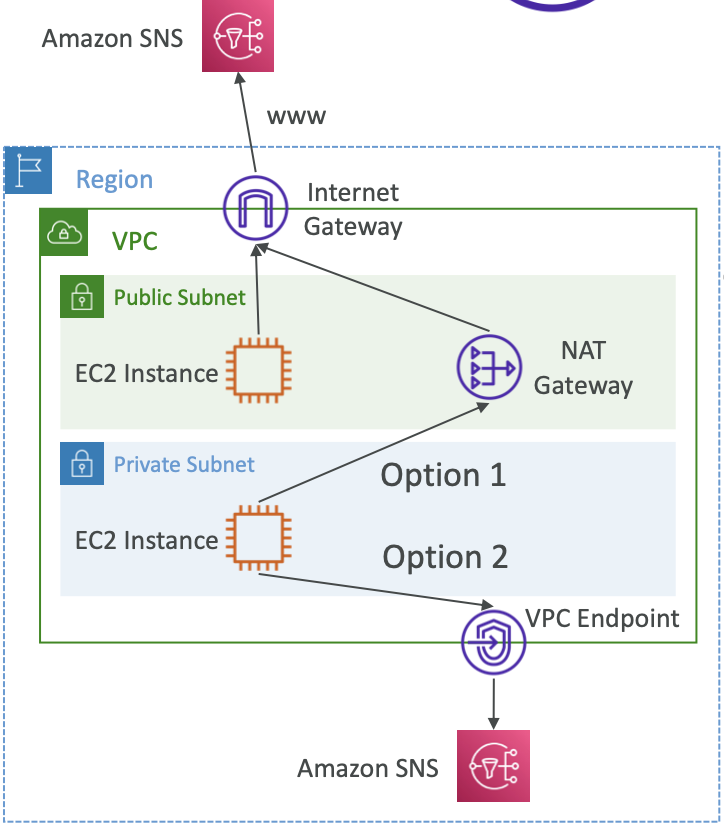

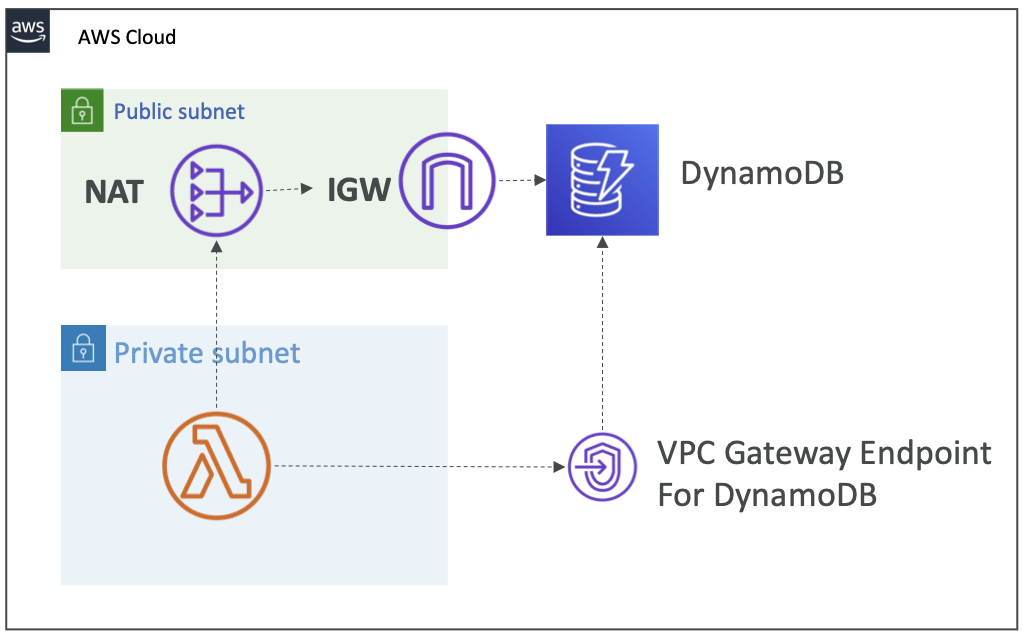

14. VPC 中 的 Lambda 访问 DynamoDB

- DynamoDB 是 AWS 的公共服务

- 选项1:通过公共互联网访问

- 因为 Lambda 在 VPC 中,所以需要在公共子网中有一个 NAT 网关和一个互联网网关

- 选项2(更好且免费):通过私有 VPC 网络访问

- 部署一个针对 DynamoDB 的 VPC 网关终端节点

- 更改路由表

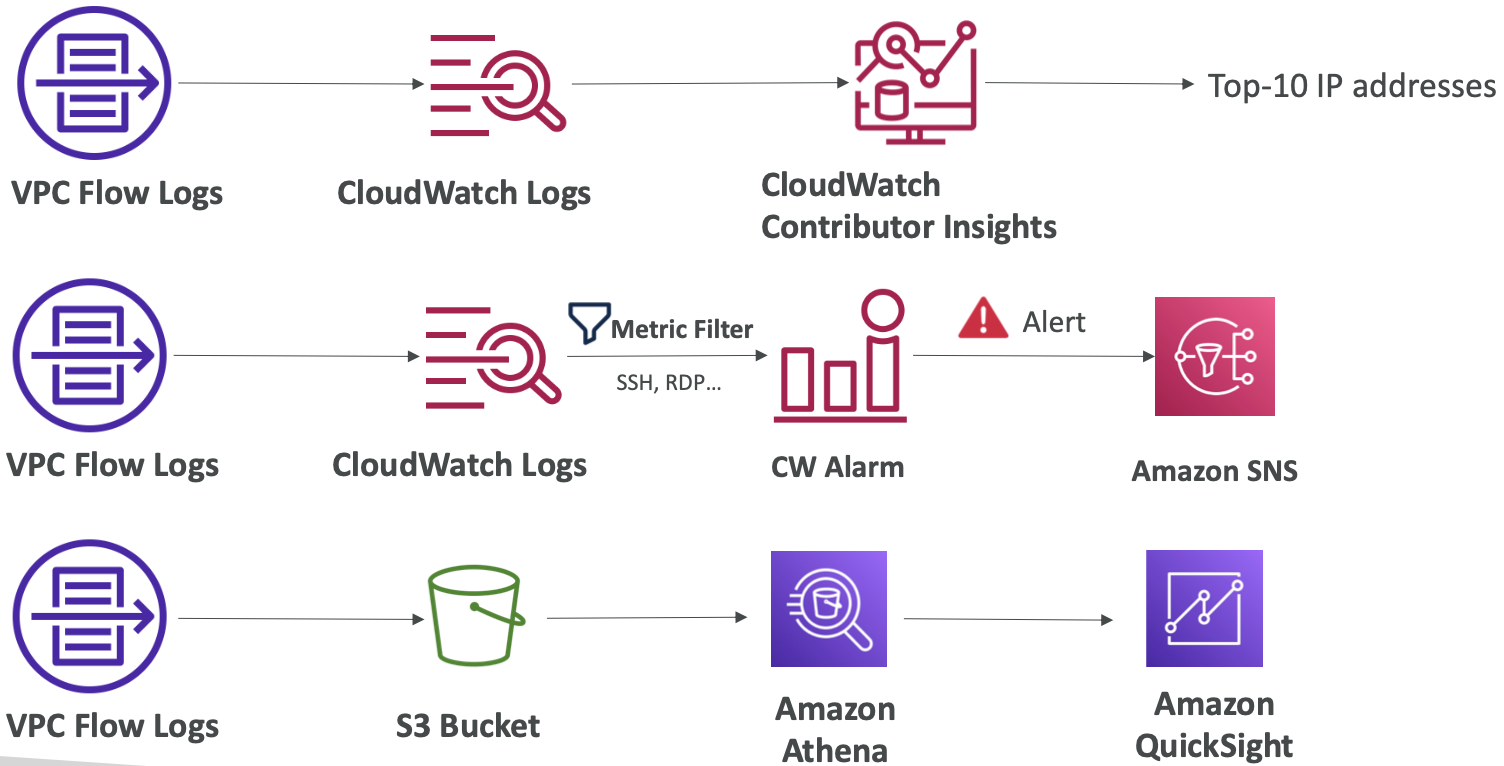

15. VPC Flow Logs (流日志)

- 捕获有关进入接口的 IP 流量的信息:

- VPC 流日志

- 子网流日志

- 弹性网络接口(ENI)流日志

- 帮助监视和排除连接问题

- 流日志数据可以发送到 S3 / CloudWatch Logs

- 还会捕获来自 AWS 托管接口的网络信息:ELB、RDS、ElastiCache、Redshift、WorkSpaces、NATGW、Transit Gateway…

VPC Flow Logs

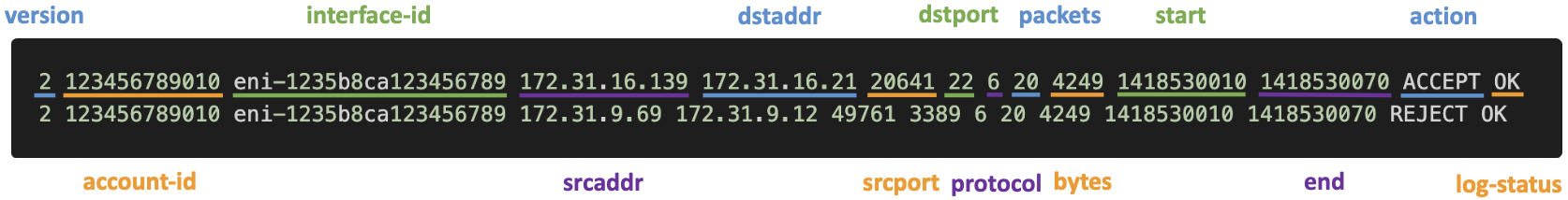

VPC Flow Logs 语法

- srcaddr 和 dstaddr - 帮助识别有问题的IP

- srcport 和 dstport - 帮助识别有问题的端口

- Action - 根据安全组/ NACL请求的成功或失败

- 可用于分析使用模式或恶意行为

- 使用 Athena 在 S3 或 CloudWatch Logs Insights 上查询 VPC 流日志

- 流日志示例:https://docs.aws.amazon.com/vpc/latest/userguide/flow-logs - records-examples.html

查看“ACTION”字段

入站请求

- Inbound REJECT => NACL或SG

- Inbound ACCEPT,Outbound REJECT => NACL

出站请求

- Outbound REJECT => NACL或SG

- Outbound ACCEPT,Inbound REJECT => NACL

VPC Flow Logs – Architectures

16. VPN

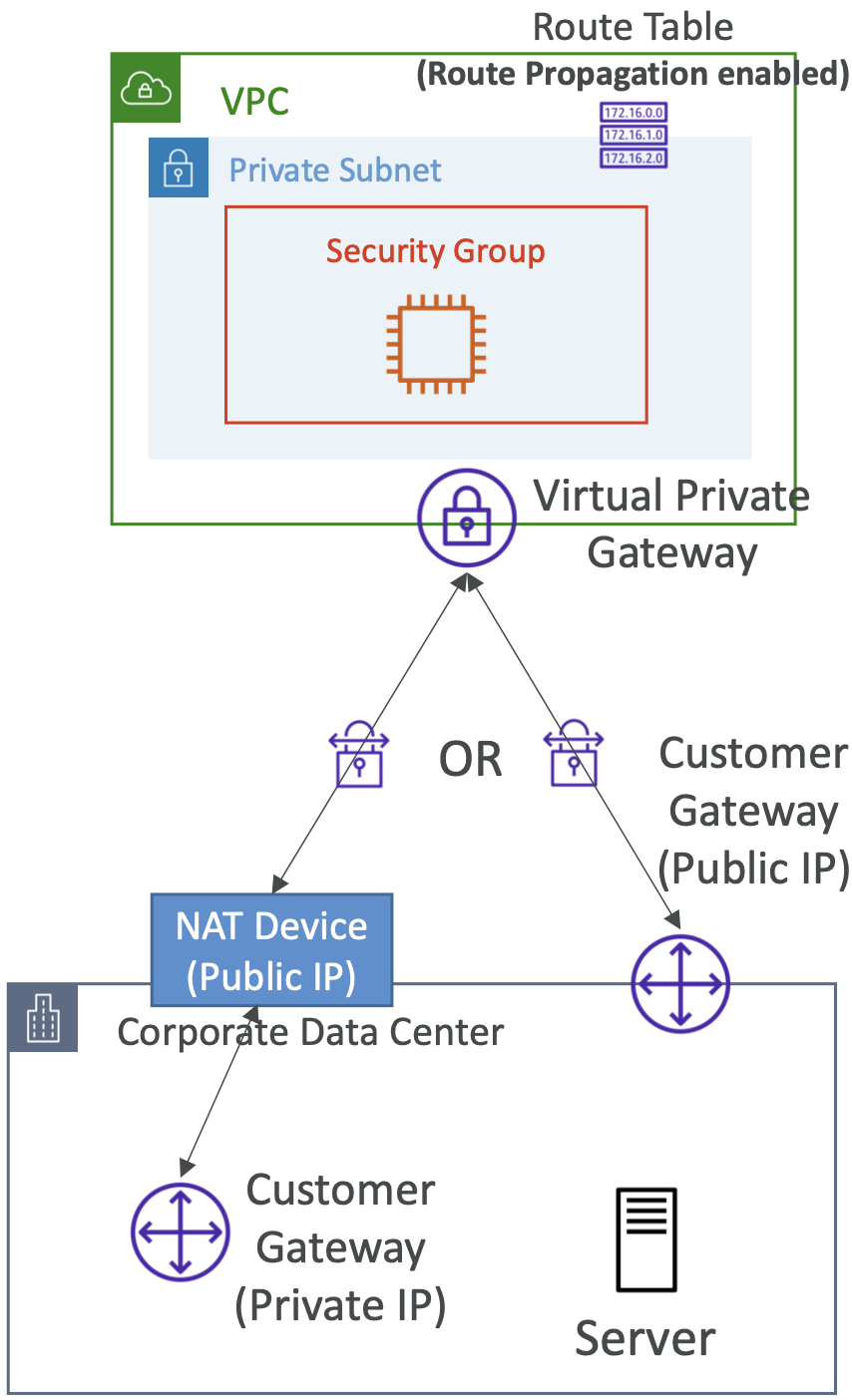

AWS Site-to-Site VPN

- 虚拟专用网关(VGW)

- VPN 连接的 AWS 端的 VPN 集中器

- VGW 是在您要创建 Site-to-SIte VPN 连接的 VPC 上创建和附加的

- 可以自定义 ASN(自治系统号)

- 客户网关(CGW)

- VPN 连接的客户端的软件应用程序或物理设备

- https://docs.aws.amazon.com/vpn/latest/s2svpn/your-cgw.html#DevicesTested

Site-to-Site VPN 连接

- 客户网关设备(本地)

- 使用哪个 IP 地址?

- 用于您的客户网关设备的公共互联网可路由 IP 地址

- 如果它在启用了 NAT 遍历(NAT-T)的 NAT 设备后面,请使用 NAT 设备的公共 IP 地址

- 使用哪个 IP 地址?

- 重要步骤:在与您的子网相关联的路由表中为虚拟专用网关启用路由传播

- 如果您需要从本地网络对您的 EC2 实例进行 ping 测试,请确保在安全组的入站规则中添加 ICMP 协议

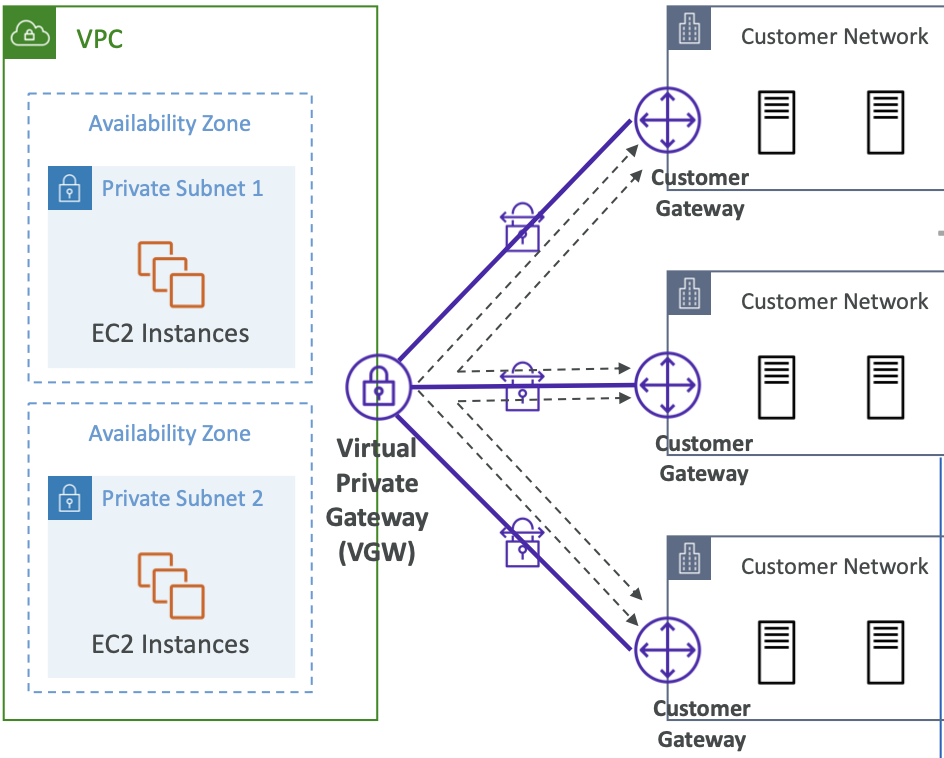

AWS VPN CloudHub

- 如果您有多个 VPN 连接,可在多个站点之间提供安全通信

- 用于主要或次要网络连接的低成本集线器和辐射模型(仅限 VPN)连接不同位置之间的网络

- 这是一个 VPN 连接,因此它通过公共 Internet 进行

- 要设置它,请在同一虚拟私有网关上连接多个 VPN 连接,设置动态路由并配置路由表

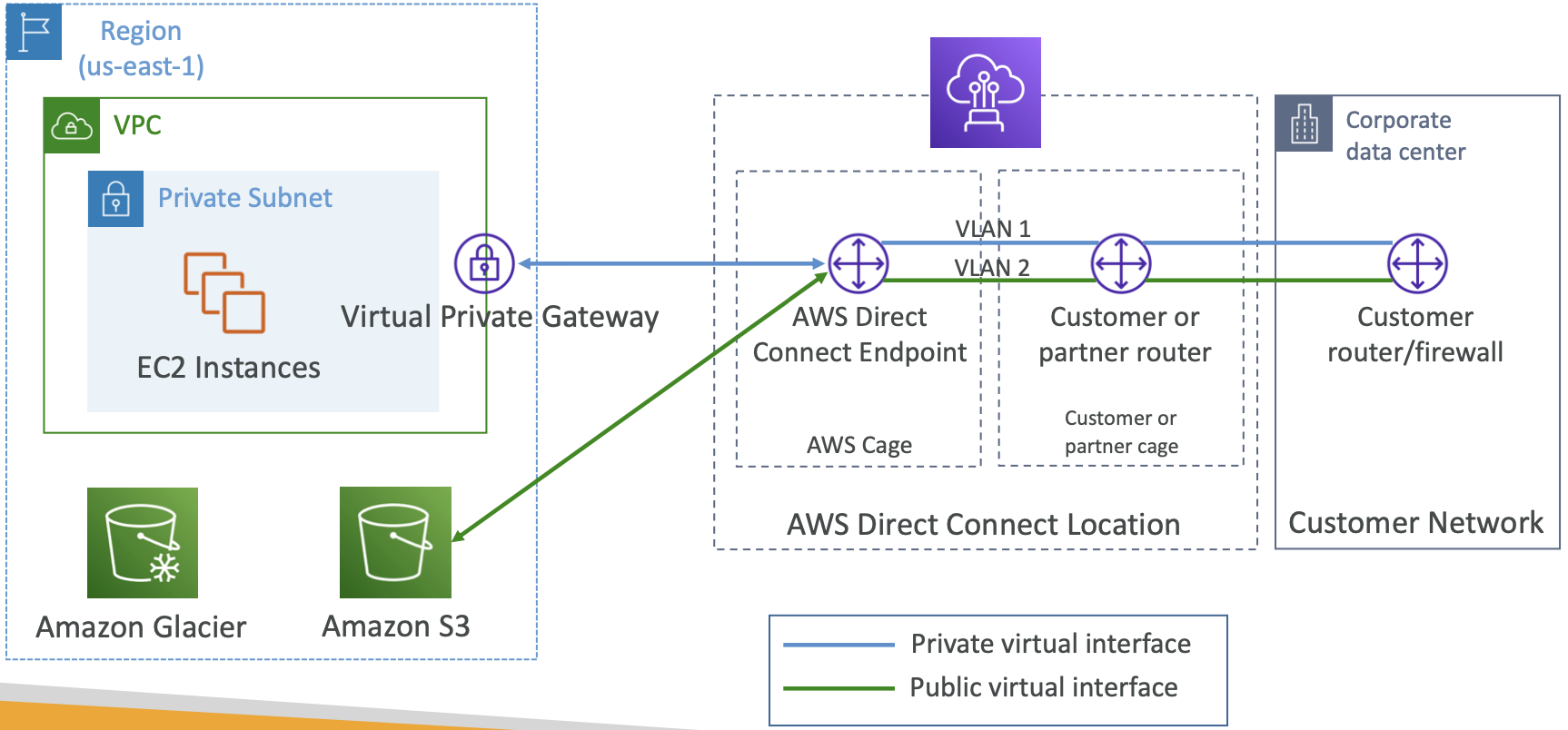

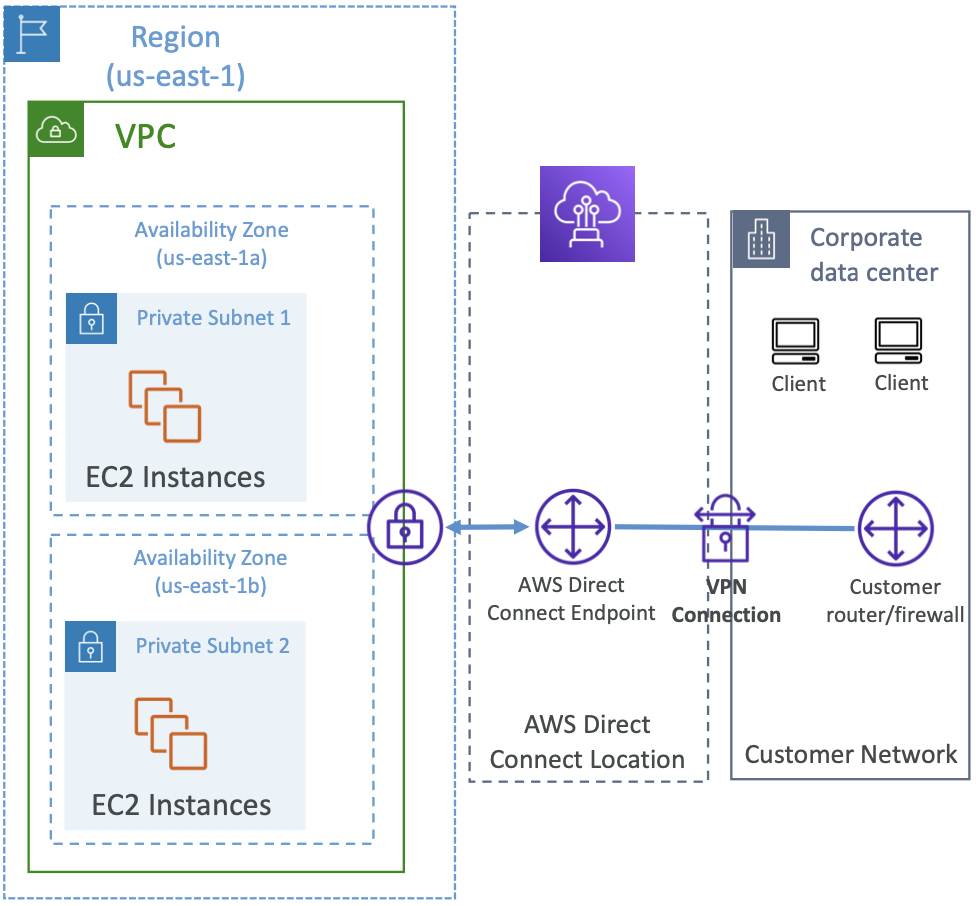

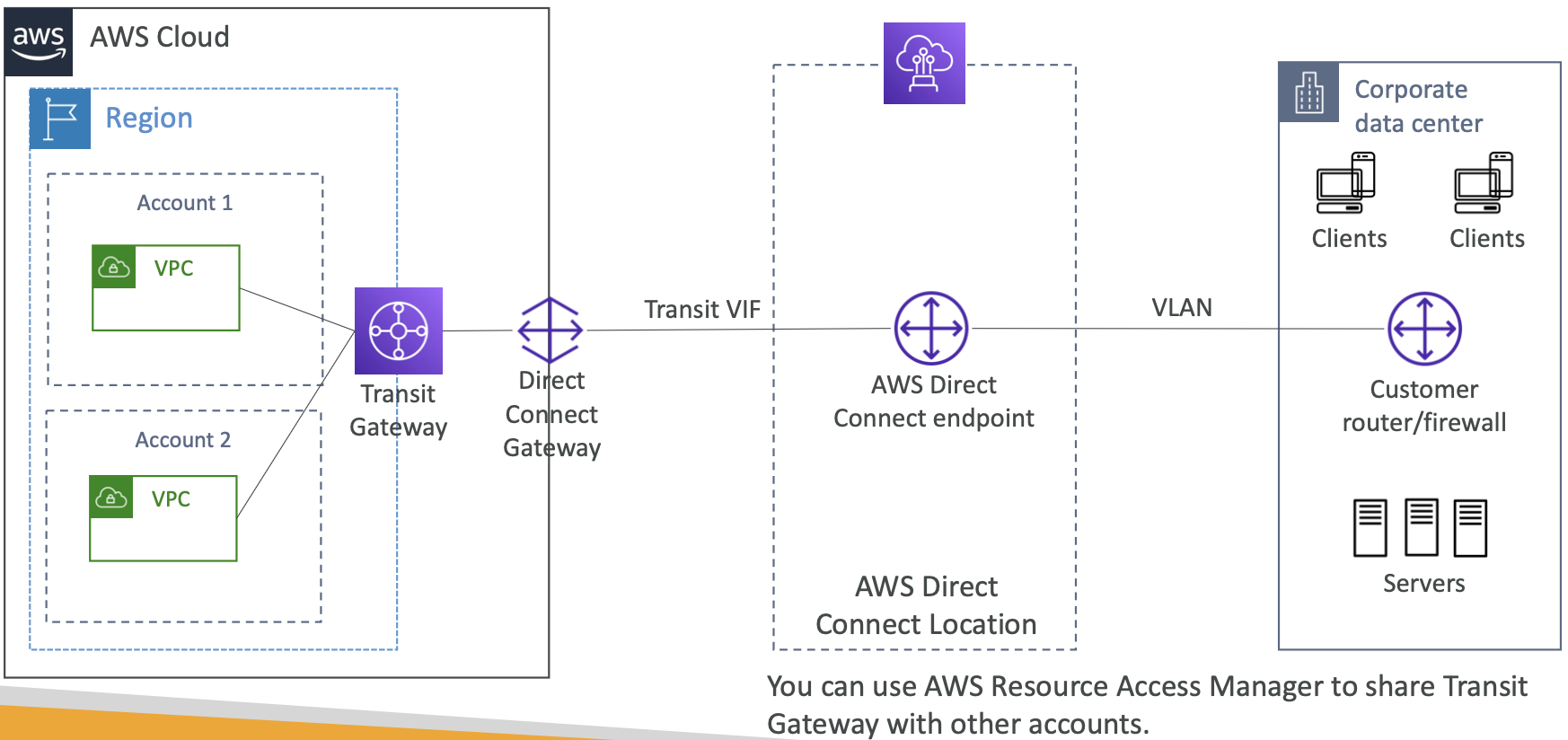

Direct Connect(DX)

- 提供从远程网络到您的 VPC 的专用私有连接

- 必须在您的数据中心(DC)和 AWS Direct Connect 位置之间设置专用连接

- 您需要在 VPC 上设置一个虚拟私有网关

- 可以通过同一连接访问公共资源(S3)和私有资源(EC2)

- 用例:

- 增加带宽吞吐量 - 处理大数据集 - 降低成本

- 提供更一致的网络体验 - 用于使用实时数据源的应用程序 - 混合环境(本地 + 云)

- 支持 IPv4 和 IPv6

Direct Connect Diagram

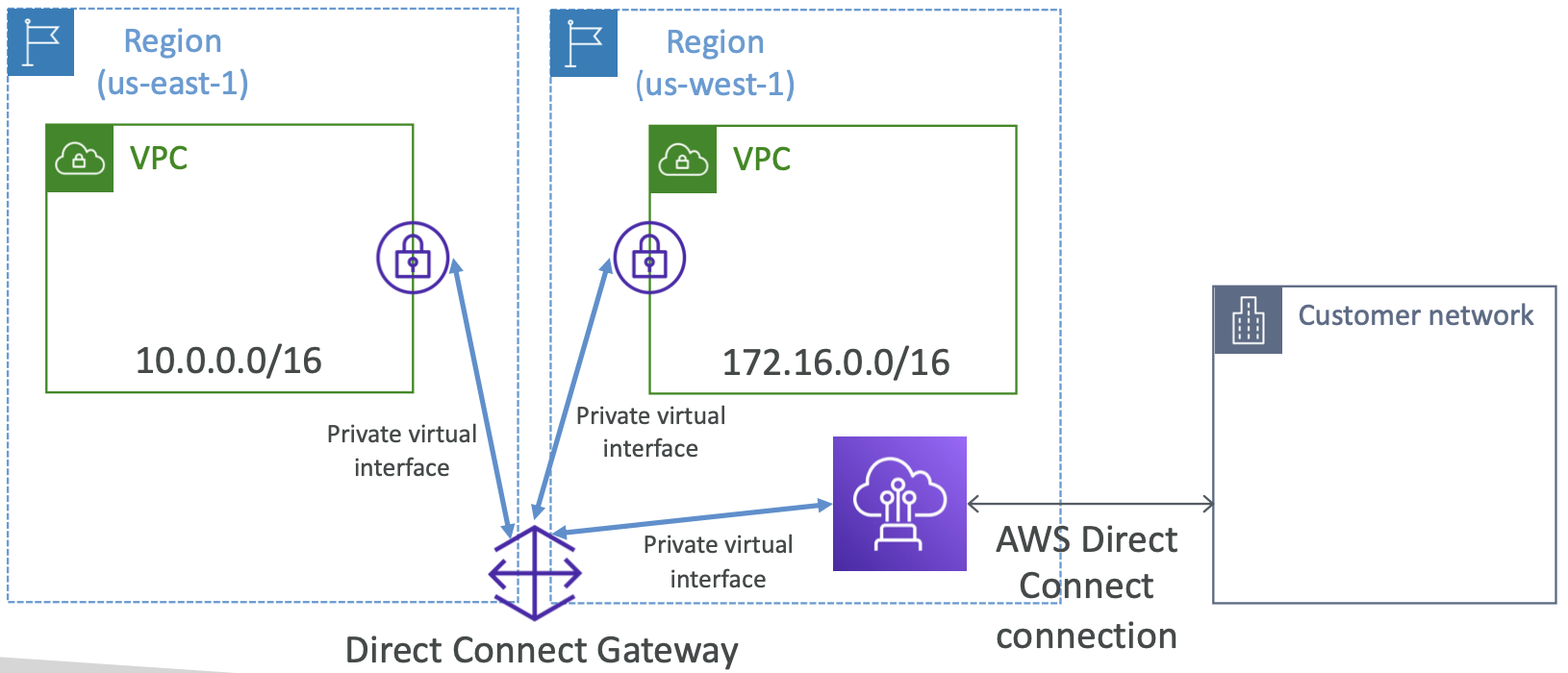

直连网关

- 如果您想要在许多不同的区域(同一账户)中设置与一个或多个VPC的直连连接,必须使用直连网关

直连连接 - 连接类型

- 专用连接:1Gbps、10 Gbps和100 Gbps容量

- 物理以太网端口专用于客户

- 首先向AWS发出请求,然后由AWS直连合作伙伴完成

- 托管连接:50Mbps、500 Mbps到10 Gbps

- 连接请求通过AWS直连合作伙伴进行

- 可以根据需求添加或删除容量

- 在特定的AWS直连合作伙伴上提供1、2、5、10 Gbps

- 建立新连接通常需要超过1个月的时间

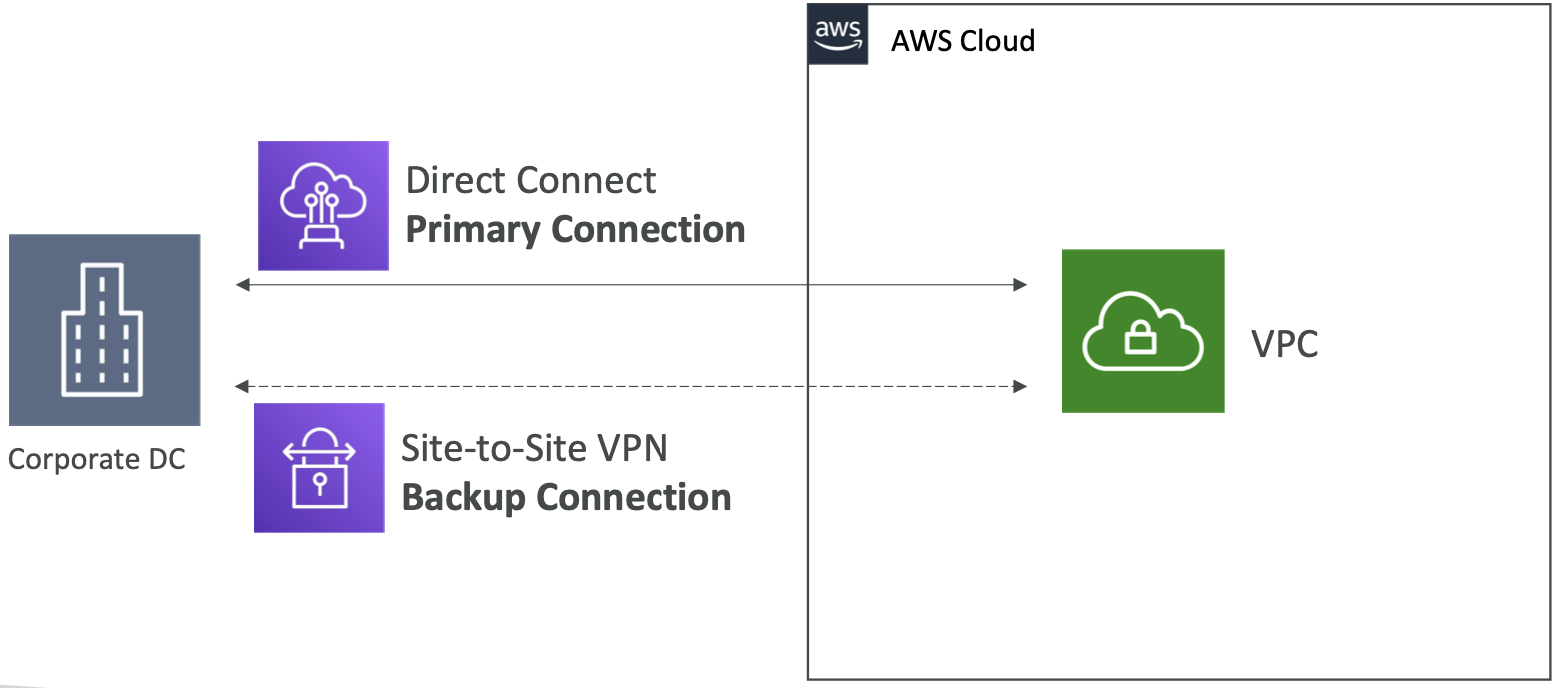

直连连接 - 加密

- 在传输过程中的数据未加密,但是是私有的

- AWS 直连连接 + VPN 提供 IPsec 加密的私有连接

- 适用于额外的安全层级,但是在实施上稍微复杂一些

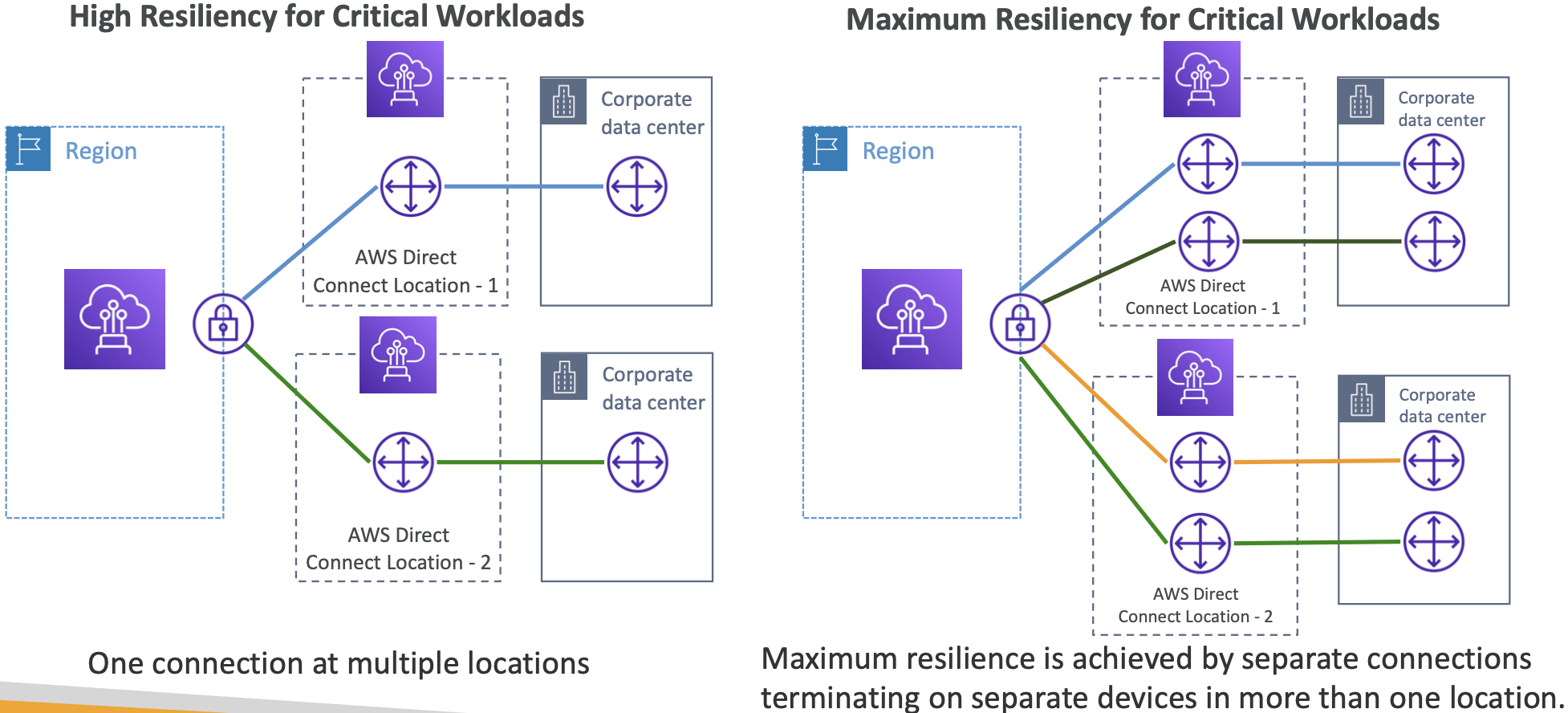

直连连接 - 弹性

作为备份的 Site-to-Site VPN 连接

- 如果直连连接失败,可以设置备份的直连连接(昂贵),或者站点到站点 VPN 连接

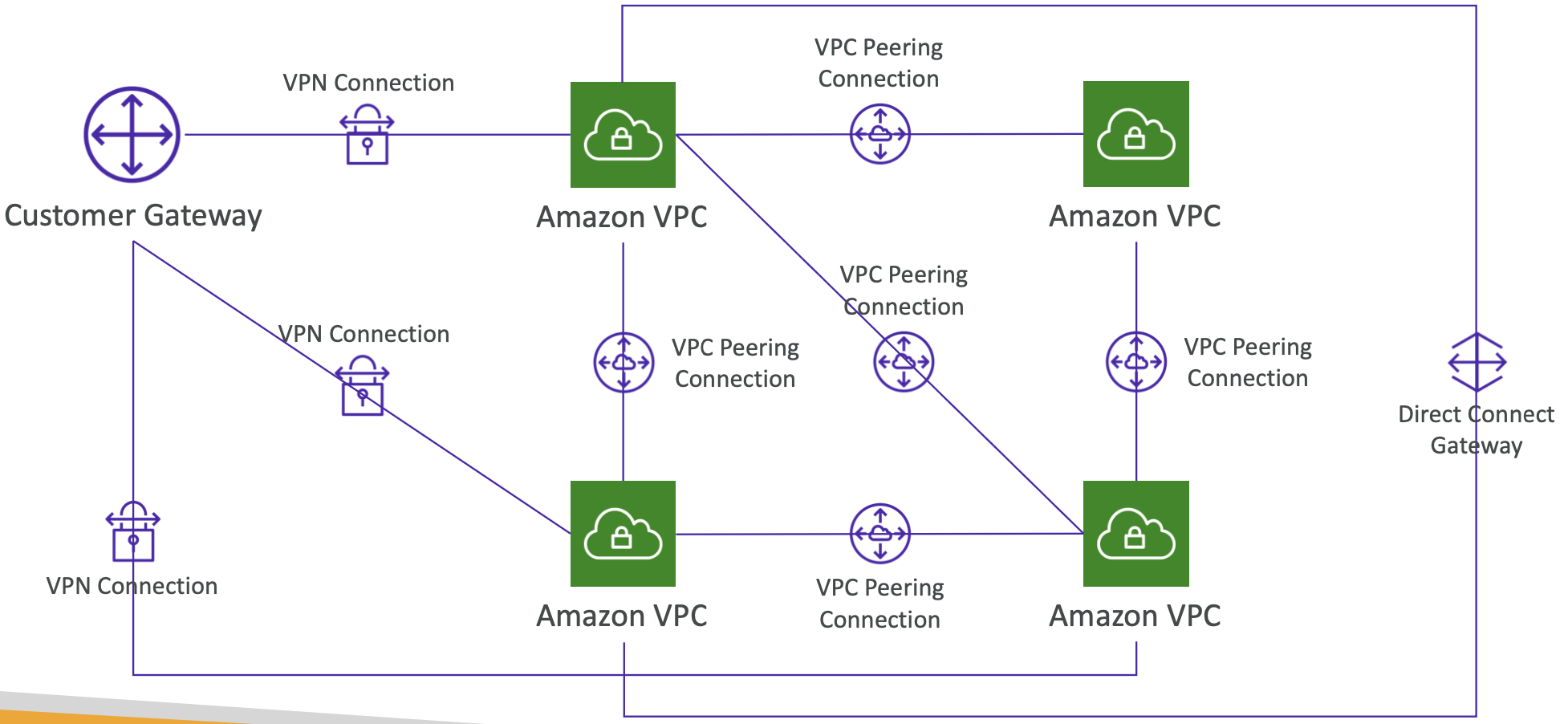

Network topologies(网络拓扑)会变得复杂

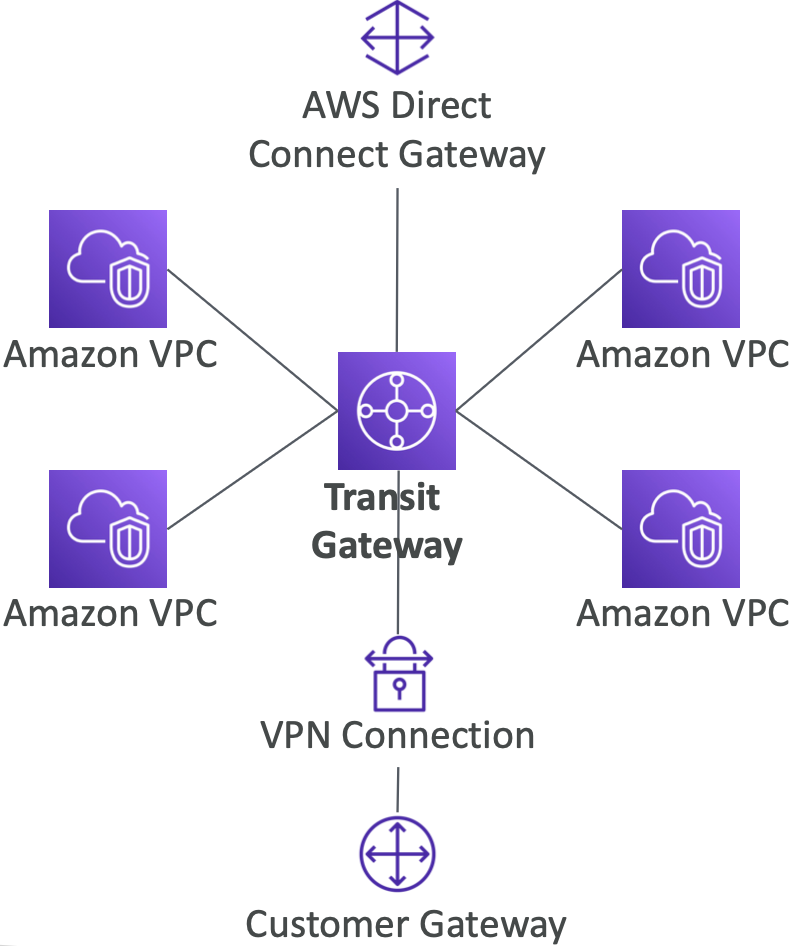

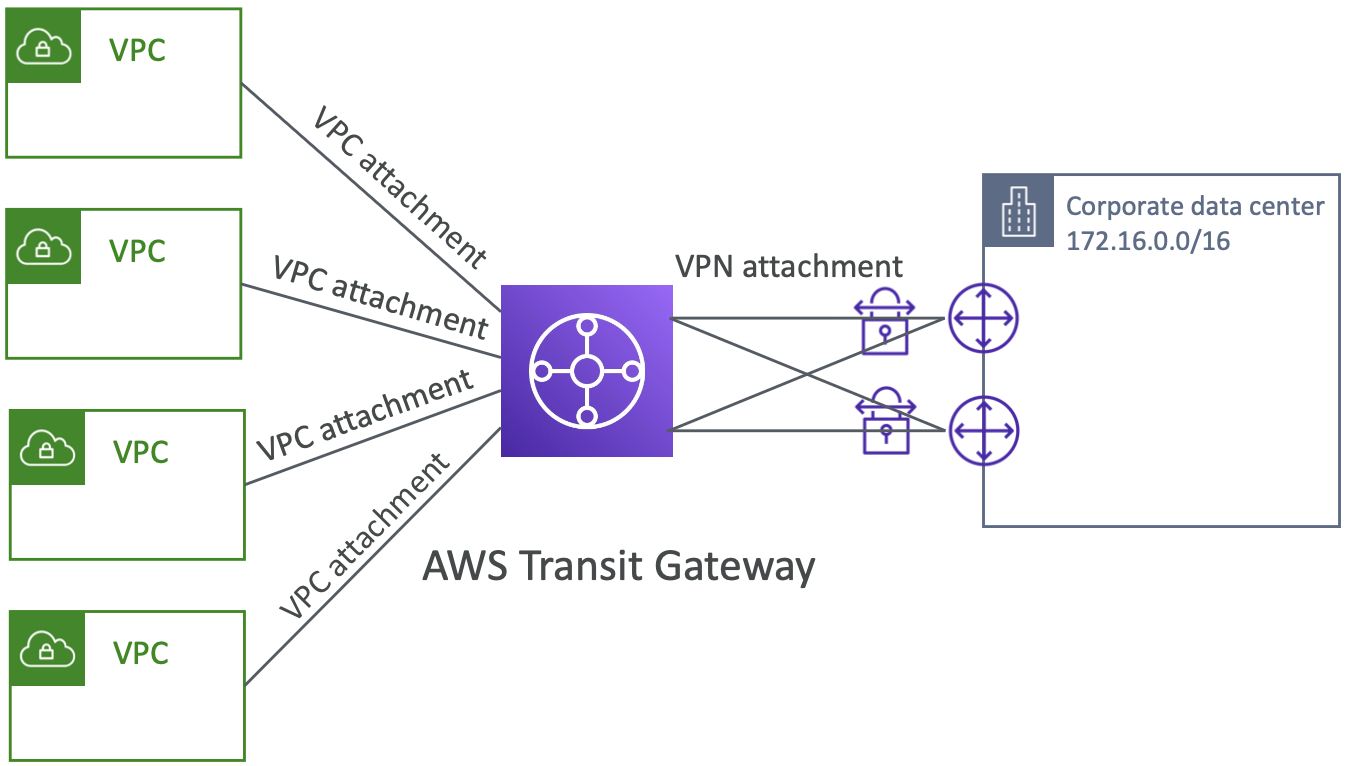

Transit Gateway

- 用于在数千个 VPC 和本地环境之间进行传递式对等连接的集线器和分支连接(星型连接)

- 区域资源,可以跨区域工作

- 使用资源访问管理器(RAM)跨账户共享

- 可以在不同区域之间进行 Transit Gateway 的对等连接

- 路由表:限制哪些 VPC 可以与其他 VPC 通信

- 与直连网关、VPN 连接配合使用

- 支持 IP 组播(其他任何 AWS 服务都不支持)

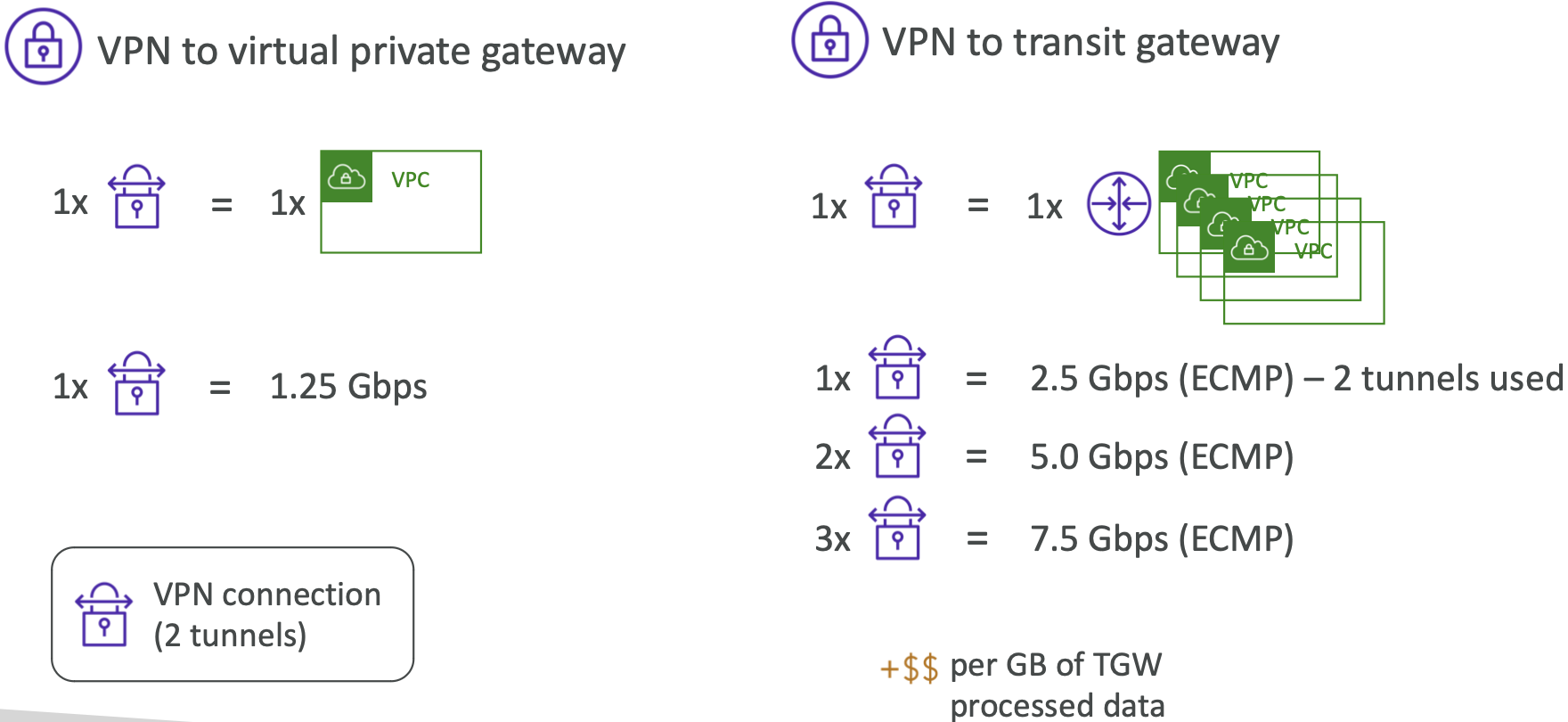

Transit Gateway:Site-to-Site VPN ECMP

- ECMP = 等值多路径路由

- 路由策略,允许将数据包通过多条最佳路径进行转发

- 用例:创建多个站点到站点 VPN 连接以增加与 AWS 的带宽

Transit Gateway:具有 ECMP 的吞吐量

Transit Gateway - 在多个账户之间共享直连连接

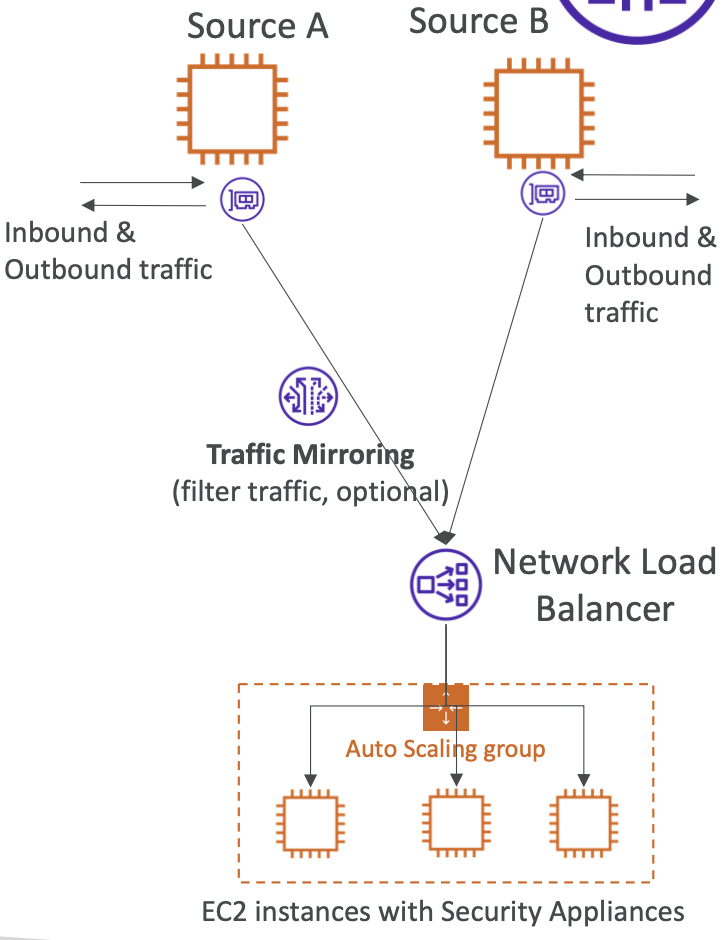

VPC - Traffic Mirroring

- 允许您捕获和检查 VPC 中的网络流量

- 将流量路由到您管理的安全设备

- 捕获流量

- 来自(源)- 弹性网络接口(ENIs)

- 到(目标)- 弹性网络接口或网络负载均衡器

- 捕获所有数据包或捕获您感兴趣的数据包(可选,截断数据包)

- 源和目标可以在同一个 VPC 或不同的 VPC 中(VPC 对等连接)

- 用例:内容检查、威胁监控、故障排除等

17. IPv6 是什么?

- IPv4 的设计可以提供 43亿 个地址(很快将耗尽)

- IPv6 是 IPv4 的继任者

- IPv6 旨在提供 3.4e38 个唯一 IP 地址

- 每个 IPv6 地址都是公共的和可路由的(没有私有范围)

- 格式-> x.x.x.x.x.x.x.x(x是十六进制,范围可以从0000到ffff)

- 示例:

- 2001:db8:3333:4444:5555:6666:7777:8888

- 2001:db8:3333:4444:cccc:dddd:eeee:ffff

- :: -> 所有 8 个地址段都为零

- 2001:db8:: -> 最后 6 个地址段都为零

- :🔢5678 -> 前面 6 个地址段都为零

- 2001:db8🔢5678 -> 中间 4 个地址段都为零

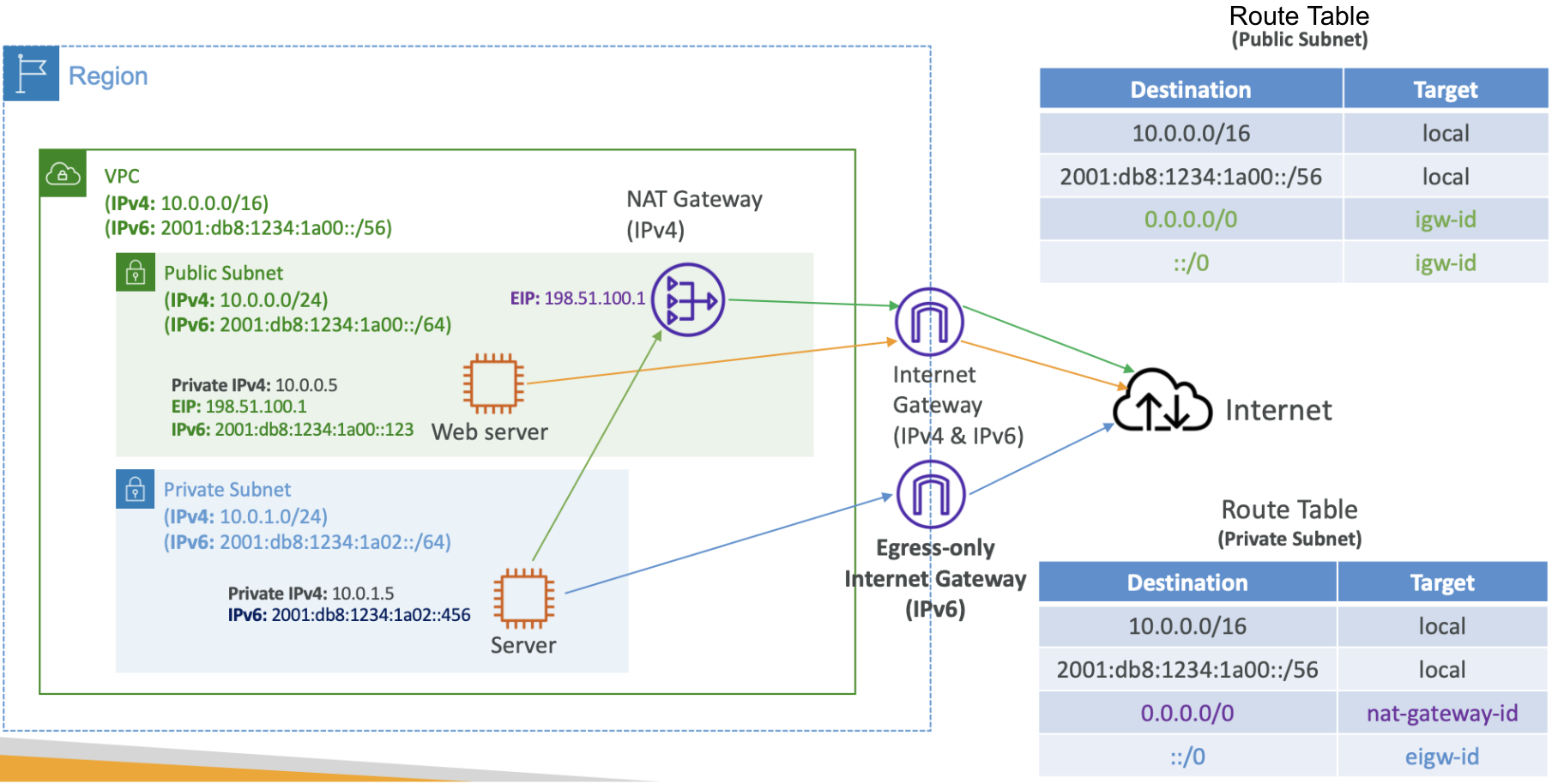

IPv6 in VPC

- 无法禁用 VPC 和子网的 IPv4

- 可以启用 IPv6(它们是公共IP地址)以双栈模式运行

- 您的EC2实例将获得至少一个私有内部 IPv4 和一个公共 IPv6

- 它们可以通过 IPv4 或 IPv6 与 Internet 进行通信,通过 Internet Gateway

IPv6 故障排除

- 无法禁用 VPC 和子网的 IPv4

- 如果无法在子网中启动 EC2 实例

- 这不是因为它无法获得 IPv6(空间非常大)

- 而是因为子网中没有可用的 IPv4

- 解决方法:在子网中创建一个新的 IPv4 CIDR

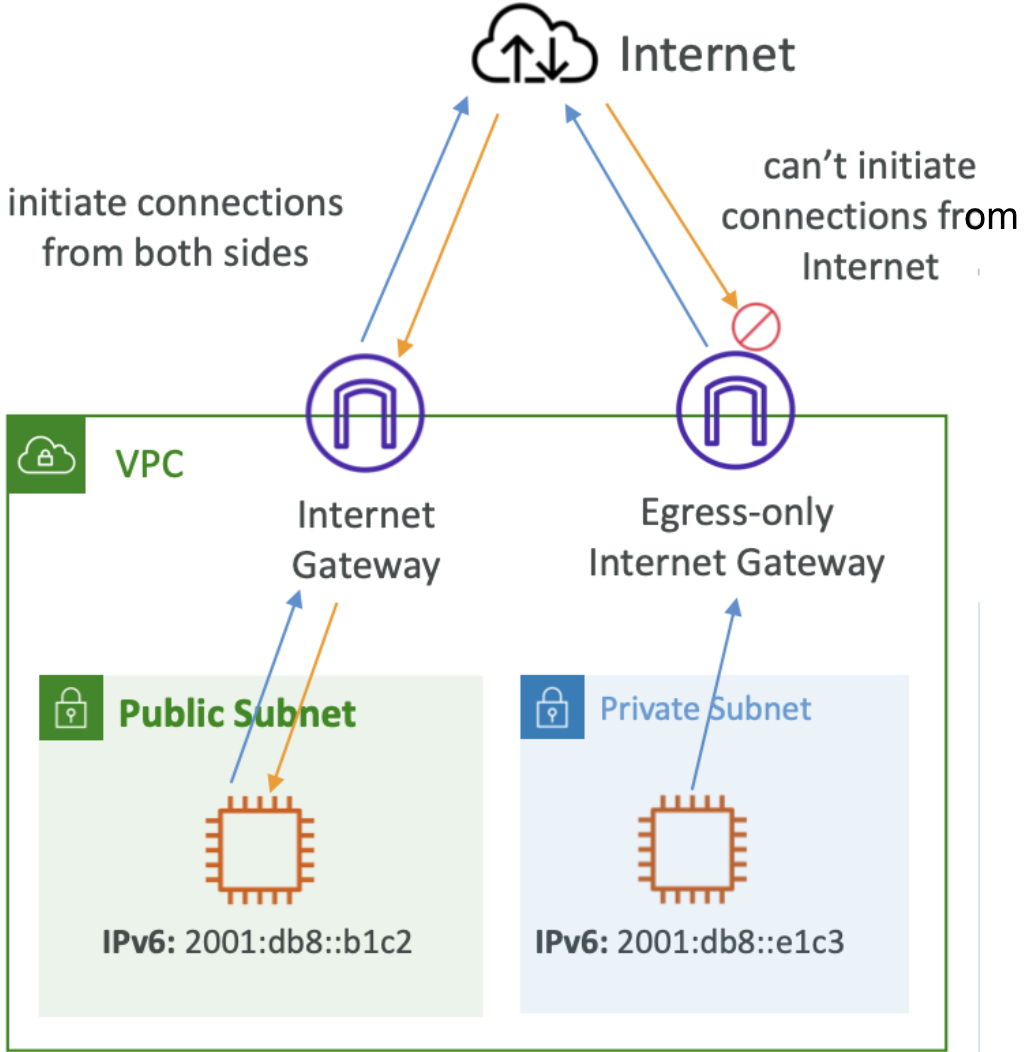

仅出口 Internet Gateway

- 仅用于 IPv6

- (类似于 NAT 网关,但用于 IPv6)

- 允许 VPC 中的实例通过 IPv6 进行出站连接,同时防止 Internet 对实例发起 IPv6 连接

- 您必须更新路由表

IPv6 路由

18 .VPC 总结

-

CIDR - IP 范围

-

VPC - 虚拟私有云 => 我们定义了一个 IPv4 和 IPv6 CIDR 的列表

-

子网 - 与 AZ 相关联,我们定义一个 CIDR

-

Internet 网关 - 在 VPC 级别提供 IPv4 和 IPv6 的 Internet 访问

-

路由表 - 必须编辑以添加子网到 IGW、VPC Peering 连接、VPC 端点等的路由

-

跳板主机 - 公共 EC2 实例用于 SSH,并具有与私有子网中的 EC2 实例的 SSH 连接

-

NAT 实例 - 为私有子网中的 EC2 实例提供 Internet 访问。旧版,在公共子网中设置,禁用源/目标检查标志

-

NAT 网关 - 由 AWS 管理,为私有 EC2 实例提供可扩展的 Internet 访问,仅支持 IPv4

-

私有 DNS + Route 53 - 启用 DNS 解析+ DNS 主机名(VPC)

-

NACL - 无状态,子网的入站和出站规则,不要忘记临时端口

-

安全组 - 有状态,操作在 EC2 实例级别

-

可达性分析器 - 在 AWS 资源之间执行网络连接测试

-

VPC 对等连接 - 将两个具有不重叠 CIDR 的 VPC 连接起来,非传递性

-

VPC 端点 - 在VPC内部提供对AWS服务(S3、DynamoDB、CloudFormation、SSM)的私有访问

-

VPC 流日志 - 可以在 VPC /子网/ ENI 级别设置,用于 ACCEPT 和 REJECT 流量,有助于识别攻击,使用 Athena 或 CloudWatch 日志洞察进行分析

-

站点到站点 VPN - 在数据中心上设置客户网关,VPC 上设置虚拟专用网关,并通过公共 Internet 建立站点到站点 VPN

-

AWS VPN CloudHub - 以 hub-and-spoke (融点辐射) VPN 模型连接您的站点

-

直连 - 在 VPC 上设置虚拟专用网关,并与 AWS 直连位置建立直接私有连接

-

直连网关 - 在不同 AWS 区域的多个 VPC 上设置直连

-

AWS PrivateLink / VPC 端点服务:

- 将服务私有地从服务 VPC 连接到客户 VPC

- 不需要 VPC 对等连接、公共 Internet、NAT 网关、路由表

- 必须与网络负载均衡器和 ENI 一起使用

-

经典链接 - 将经典 EC2 实例与 VPC 私密连接

-

Transit Gateway - 为 VPC,VPN 和 DX 提供传递性对等连接

-

流量 IPv6 在 VPC 中

-

无法禁用 VPC 和子网的 IPv4

-

可以启用 IPv6(它们是公共IP地址)以双栈模式运行

-

您的 EC2 实例将获得至少一个私有内部 IPv4 和一个公共 IPv6

-

它们可以通过 IPv4 或 IPv6 与 Internet 进行通信,通过 Internet Gateway

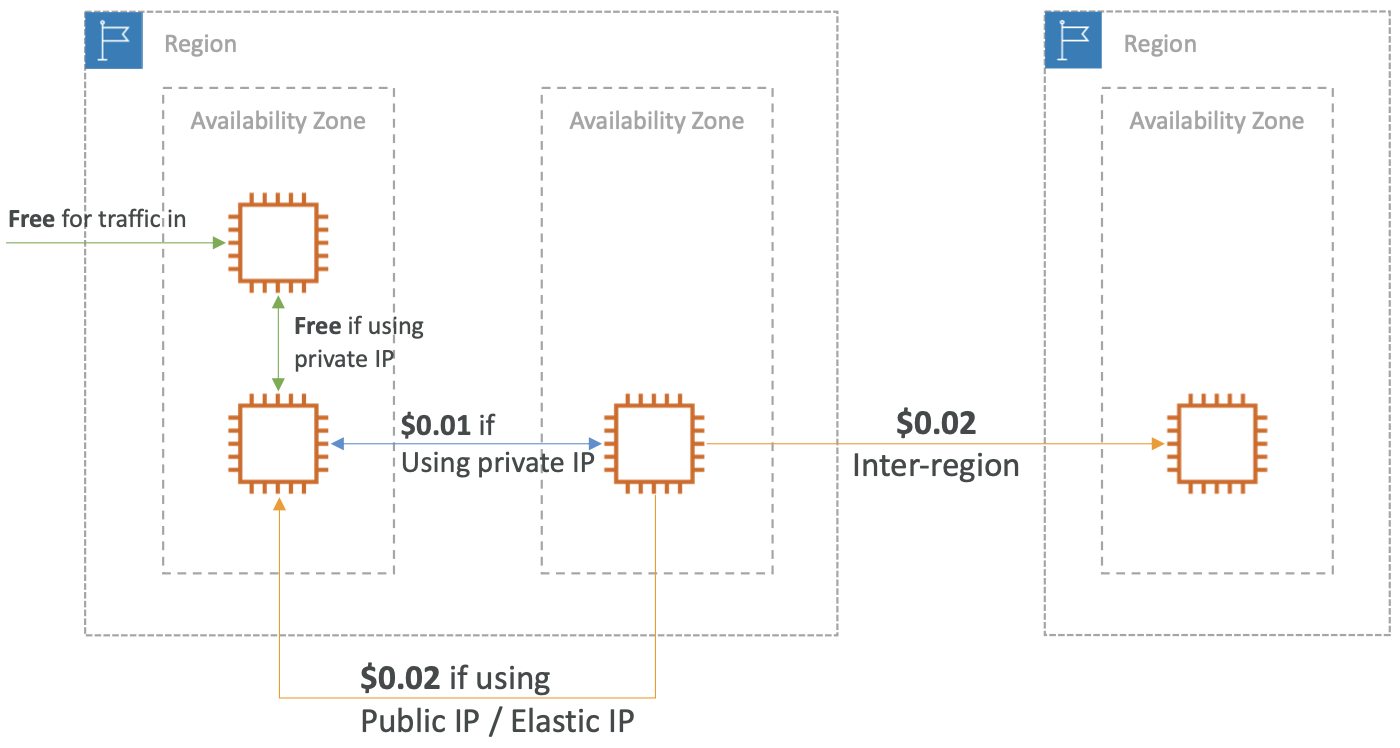

19. 网络费用 - AWS每GB的费用(简化版)

- 使用私有 IP 而不是公共 IP 可以节省费用并提高网络性能

- 在同一个可用区域最大限度地节省费用(以高可用性为代价)

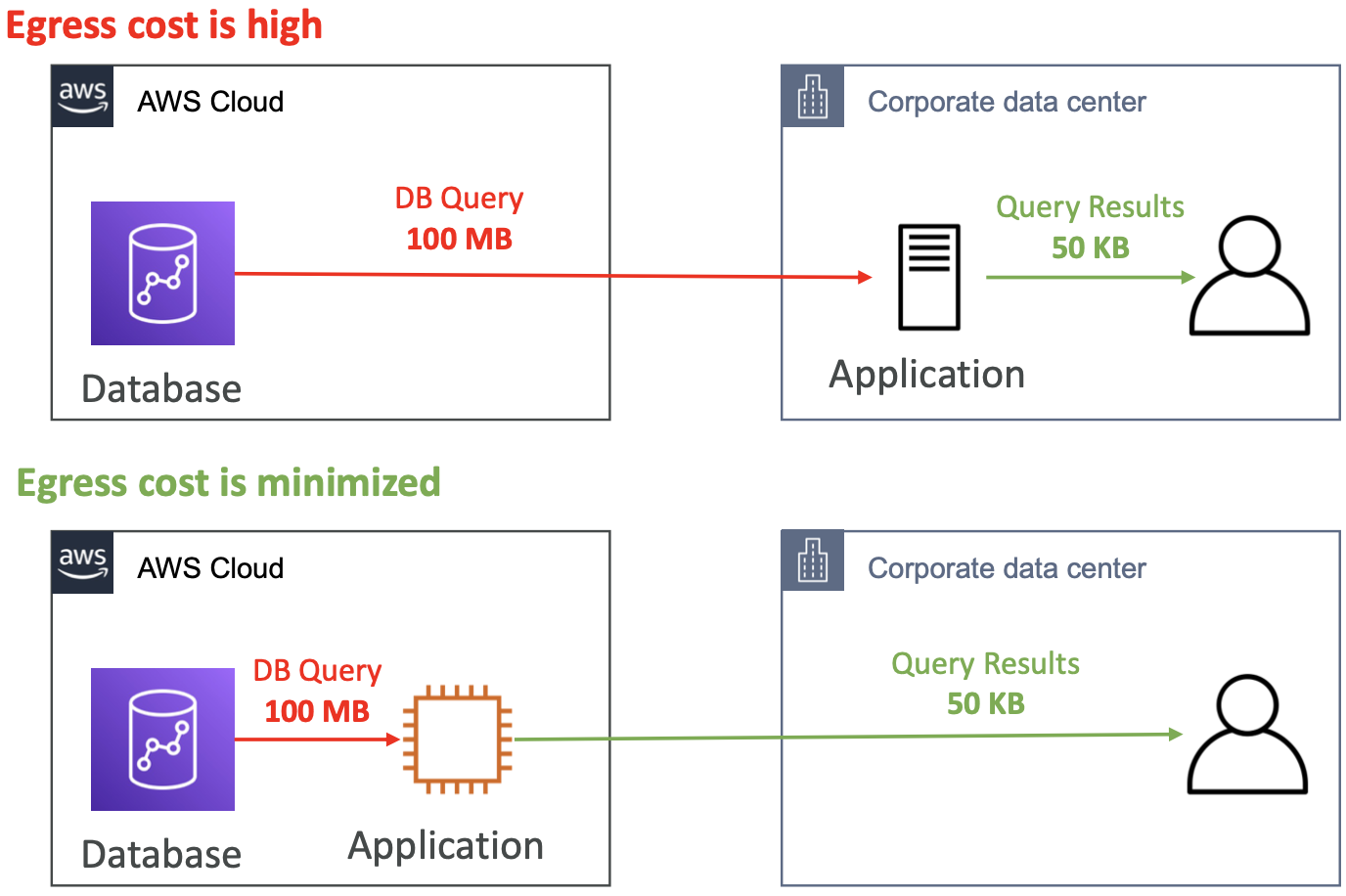

最小化出口流量的网络费用

- 出口流量:从 AWS 到外部的流量

- 入口流量:从外部到 AWS 的流量(通常免费)

- 尽量在 AWS 内保持尽可能多的互联网流量以最小化费用

- 在同一 AWS 区域内共同使用的 Direct Connect 位置可以降低出口网络费用

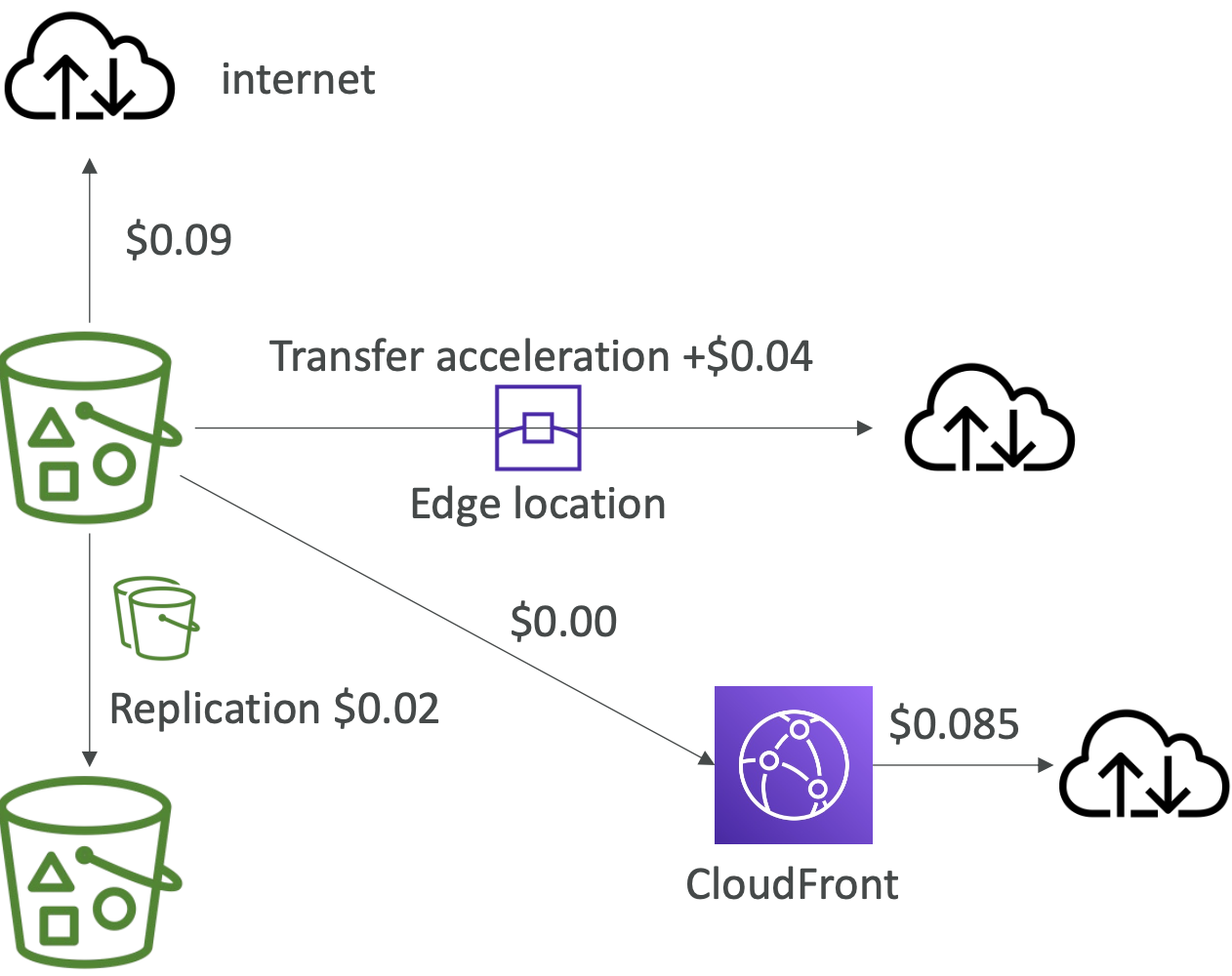

S3 数据传输定价 - 美国分析

- S3 入口:免费

- S3 到互联网:每GB 0.09美元

- S3 Transfer Acceleration:

- 更快的传输时间(提高50到500%)

- 在数据传输定价之上的额外费用:每GB + 0.04 至 0.08 美元

- S3 到 CloudFront:每GB 0.00美元

- CloudFront 到互联网:每GB 0.085美元(比S3稍微便宜)

- 缓存能力(更低的延迟)

- 减少与 S3 请求定价相关的成本(与 CloudFront 相比便宜 7 倍)

- S3 跨区域复制:每GB 0.02美元

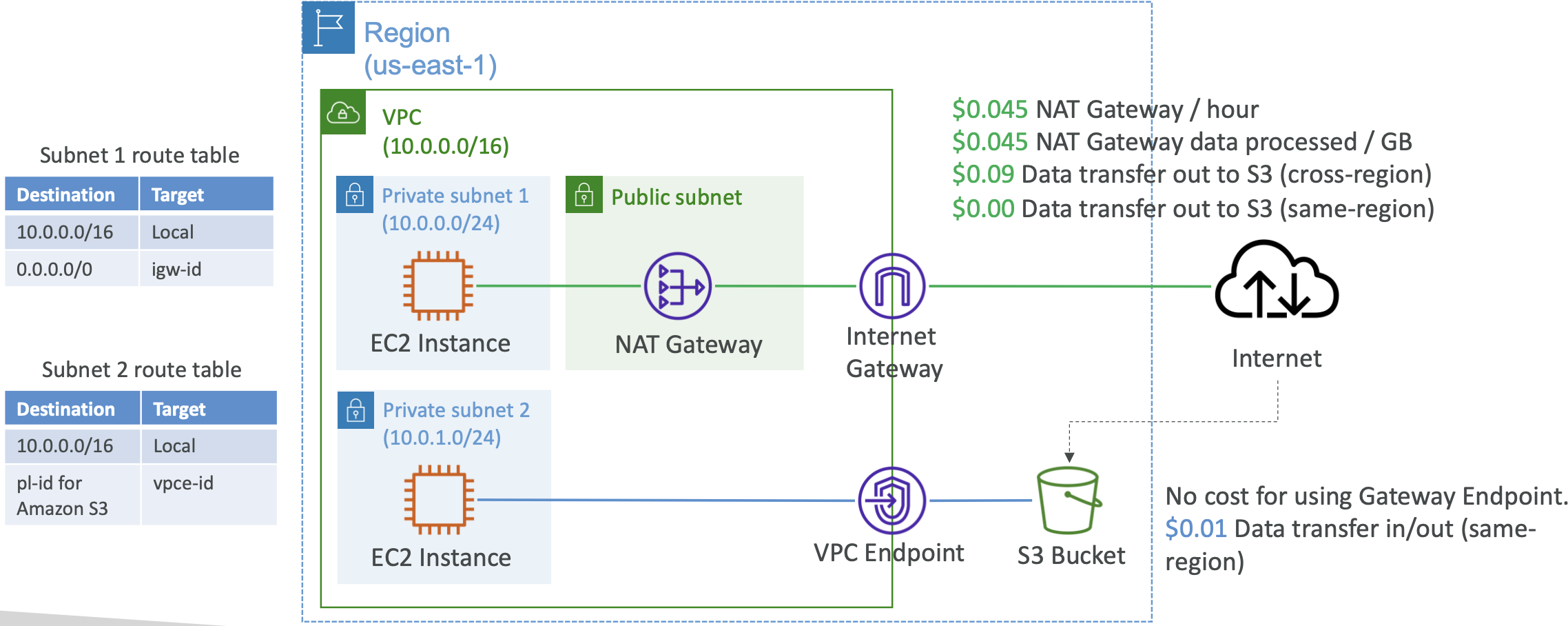

定价:NAT 网关 vs. 网关 VPC 终点

20. AWS 网络保护

- 为了保护 AWS 上的网络,我们看到了以下措施

- 网络访问控制列表(NACL)

- Amazon VPC 安全组

- AWS WAF(保护免受恶意请求)

- AWS Shield 和 AWS Shield Advanced

- AWS 防火墙管理器(跨账户管理它们)

- 但是如果我们想以复杂的方式保护整个 VPC 呢?

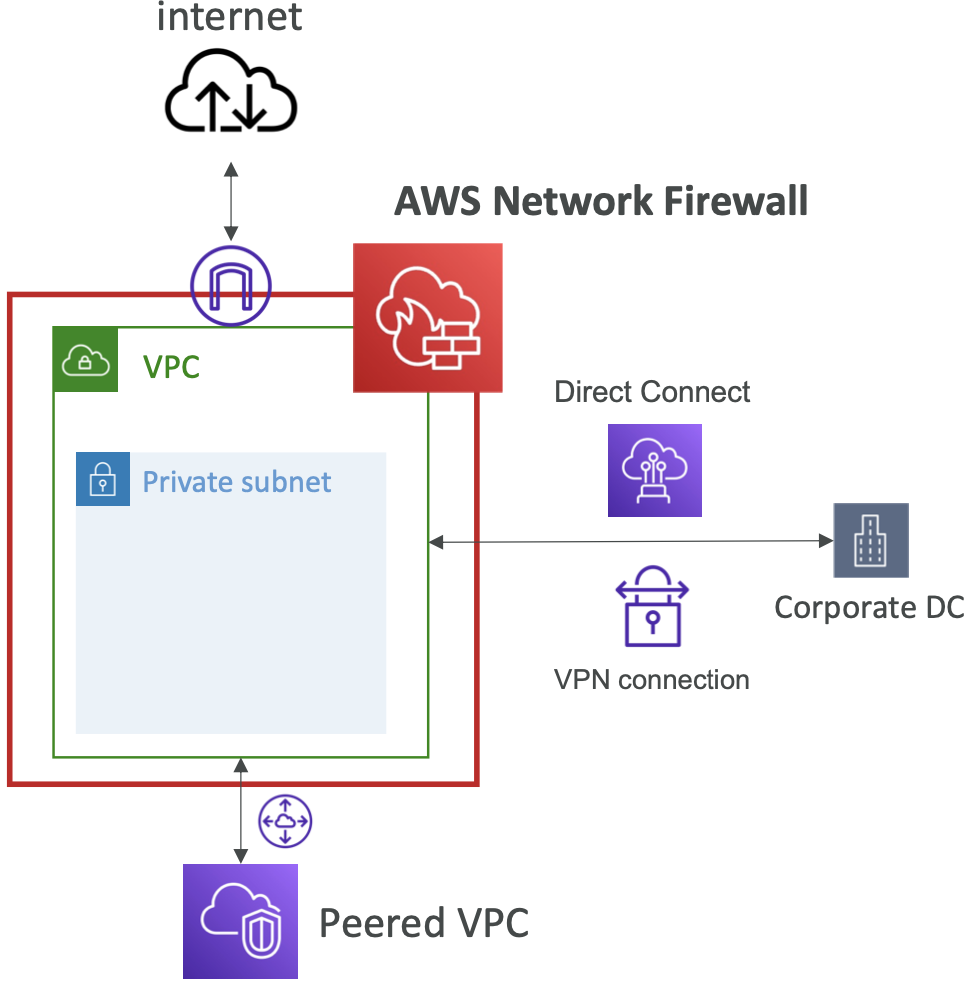

AWS 网络防火墙

- 保护您的整个 Amazon VPC

- 提供从第3层到第7层的保护

- 可以检查任何方向的流量

- VPC 与 VPC 之间的流量

- 到互联网的出口流量

- 从互联网的入口流量

- 到/从 Direct Connect 和站点到站点 VPN

- 在内部,AWS 网络防火墙使用 AWS 网关负载均衡器

- 规则可以由 AWS 防火墙管理器进行集中管理,适用于多个 VPC

网络防火墙 - 精细的控制

- 支持数千个规则

- IP 和端口 - 示例:数万个 IP 过滤

- 协议 - 示例:阻止出站通信的 SMB 协议

- 有状态的域名列表规则组:仅允许对*.mycorp.com或第三方软件仓库的出站流量

- 使用正则表达式进行常规模式匹配

- 流量过滤:根据规则匹配的流量允许、丢弃或警报

- 主动流量检查,通过入侵防护功能保护网络威胁(类似于网关负载均衡器,但由 AWS 管理)

- 将规则匹配的日志发送到 Amazon S3、CloudWatch Logs、Kinesis Data Firehose

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?