1. 场景

客户反映服务器风扇噪声很大,实验室因耗电量太大经常跳闸,服务器疑似被挖矿。

服务器版本:Window Server 2008

2. 排查挖矿程序

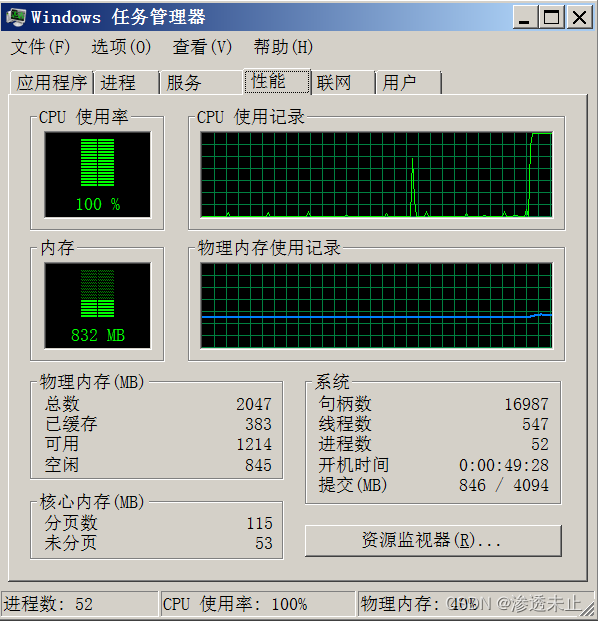

打开任务管理器,发现CPU占用100%

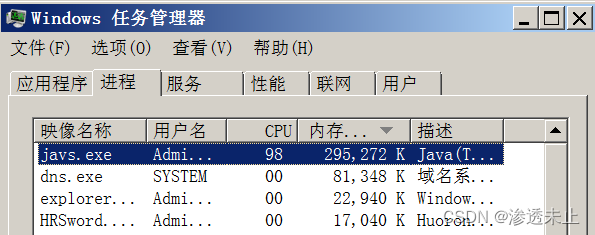

查看进程,发现可疑进程javs.exe

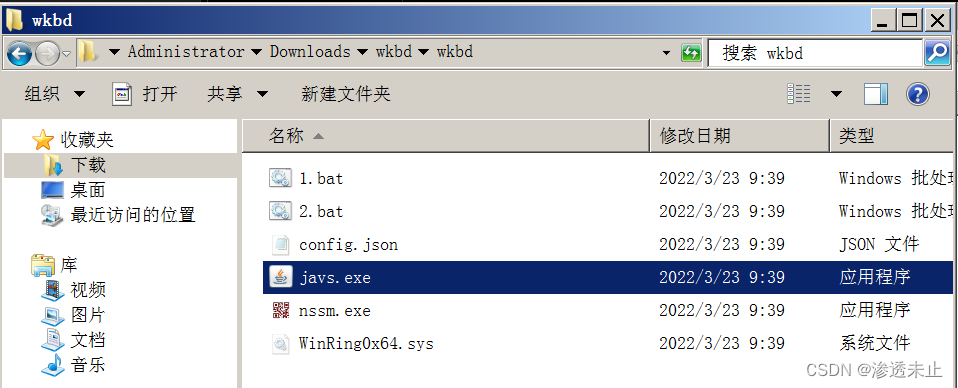

打开文件位置,记录文件的修改时间:2023/3/23 9:39

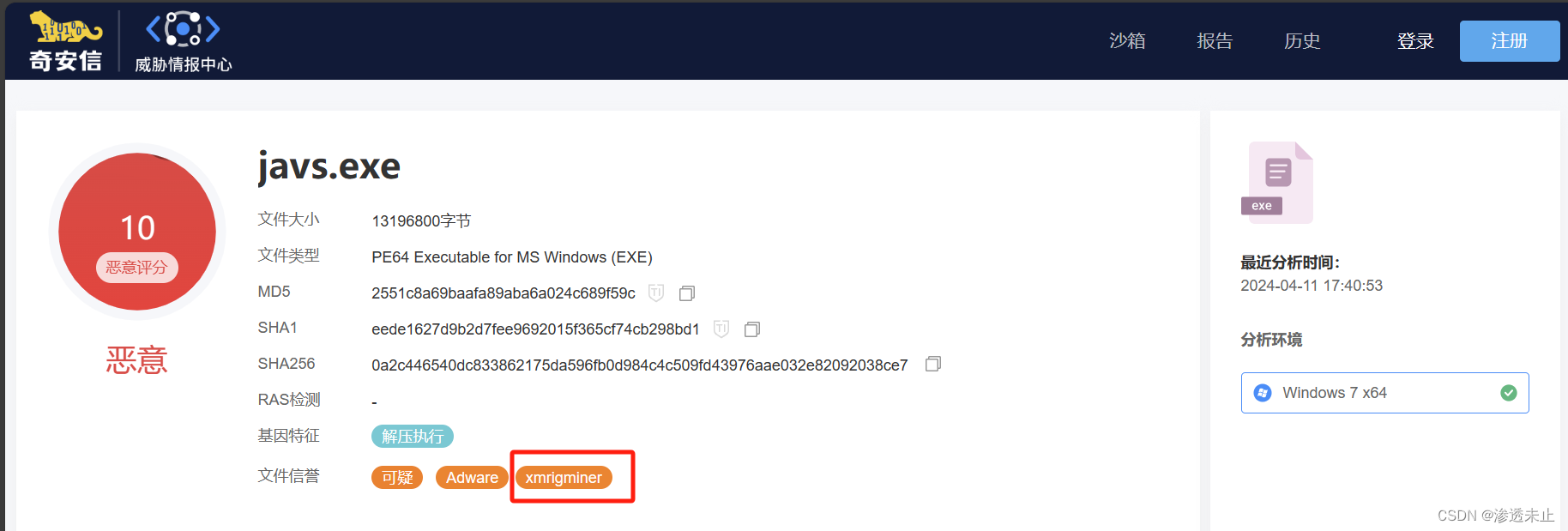

下载该文件,上传到云沙箱分析,确认为挖矿病毒

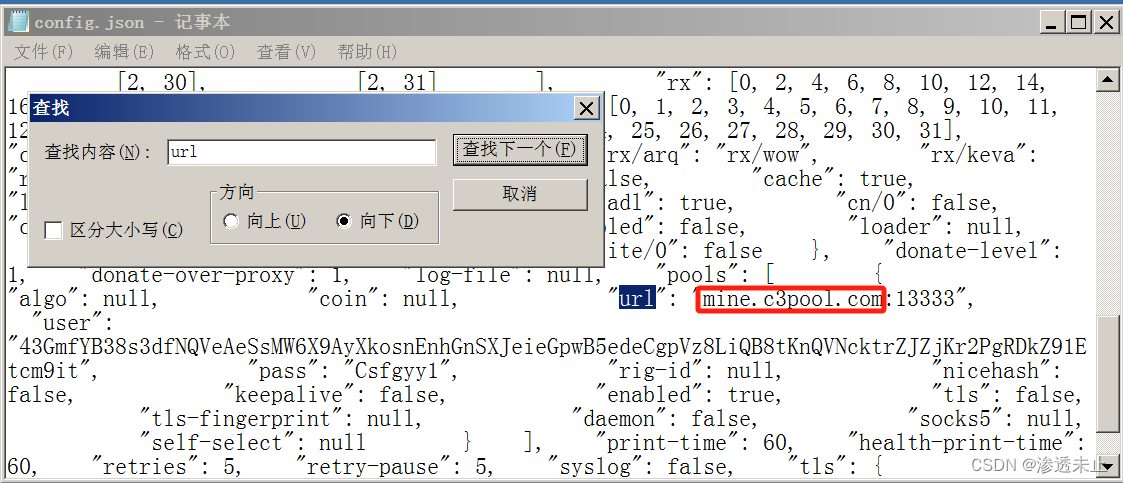

或者查看配置文件config.json,查询其中的url

url为矿池,说明该程序为挖矿病毒

3. 溯源攻击路径

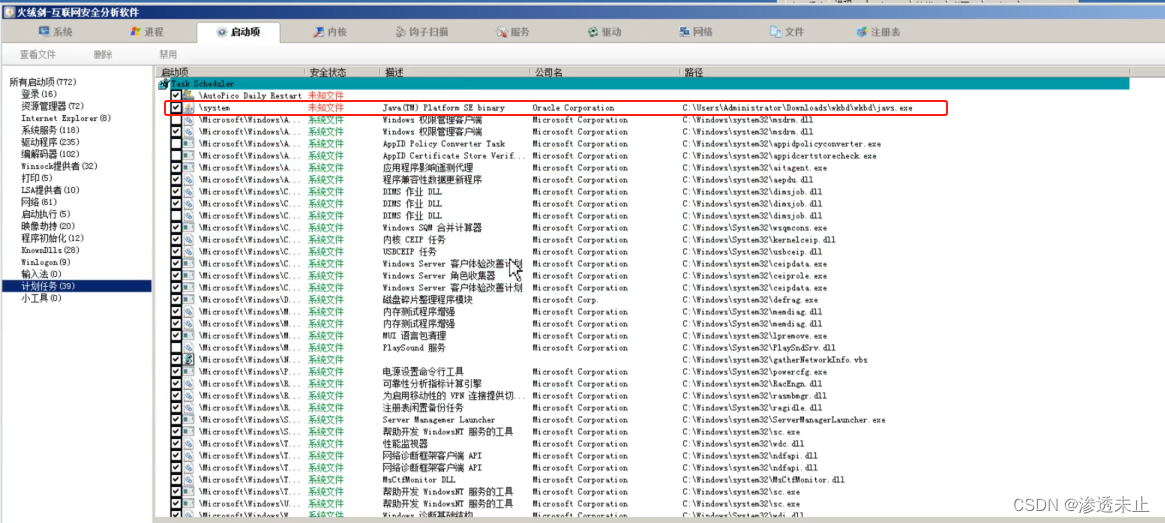

使用火绒剑查看计划任务,发现未知文件"system"指向javs.exe

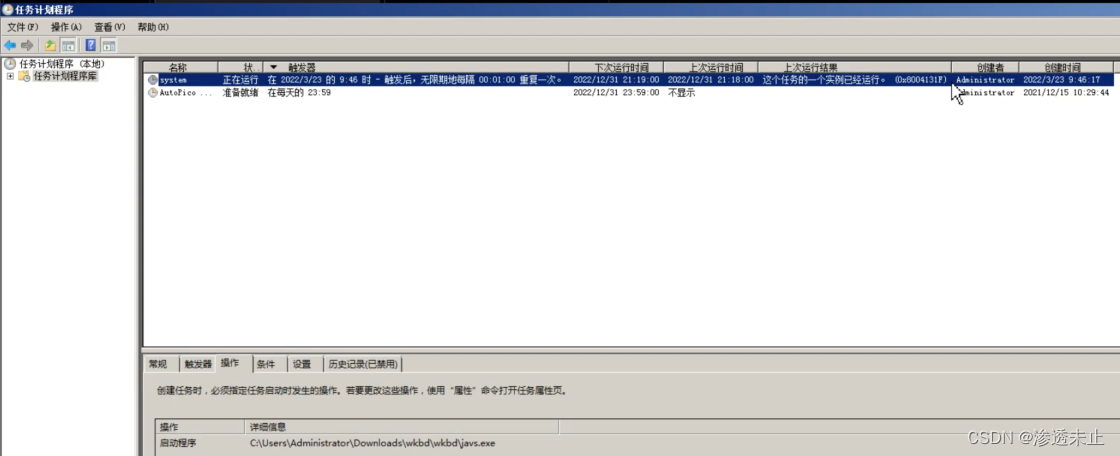

右键查看文件属性,记录"system”的创建时间:2022/3/23 9:46:17。如果看不到,就用任务计划程序查看创建时间

该服务器上没有搭建web程序,排除web漏洞

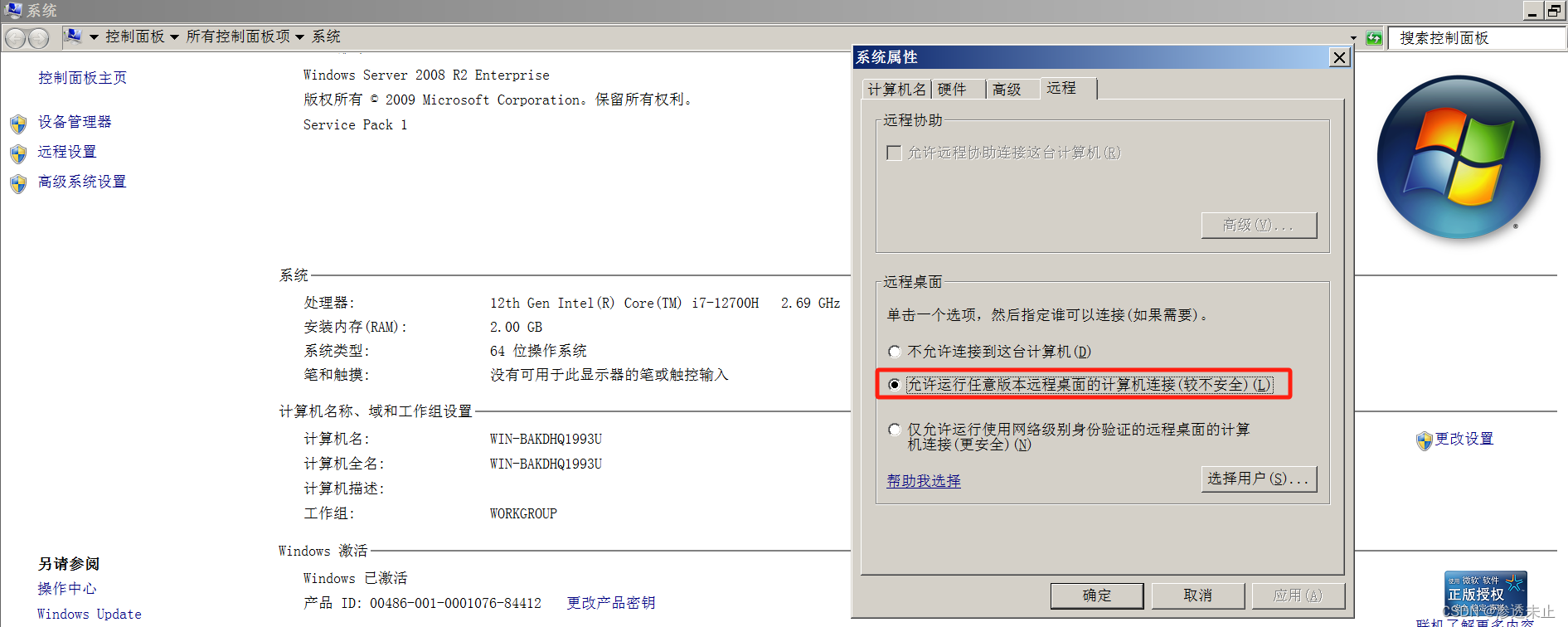

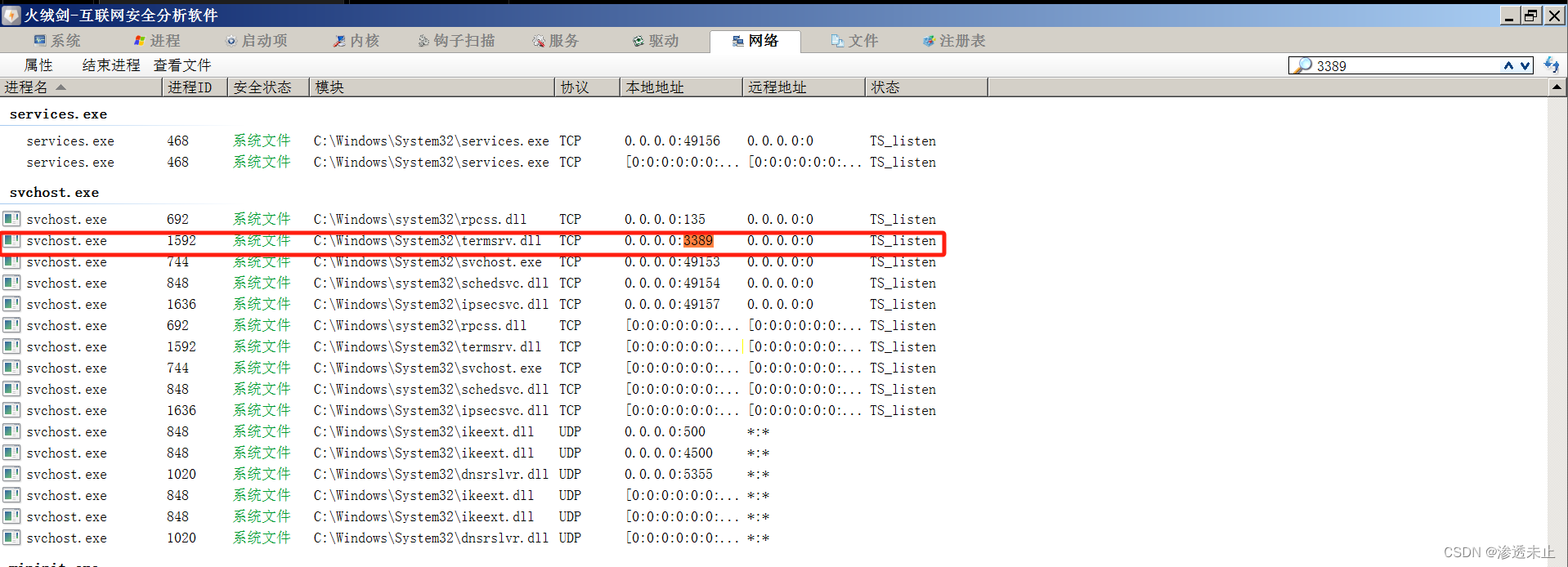

查看系统属性,发现打开了3389端口

使用火绒剑确认3389端口开放

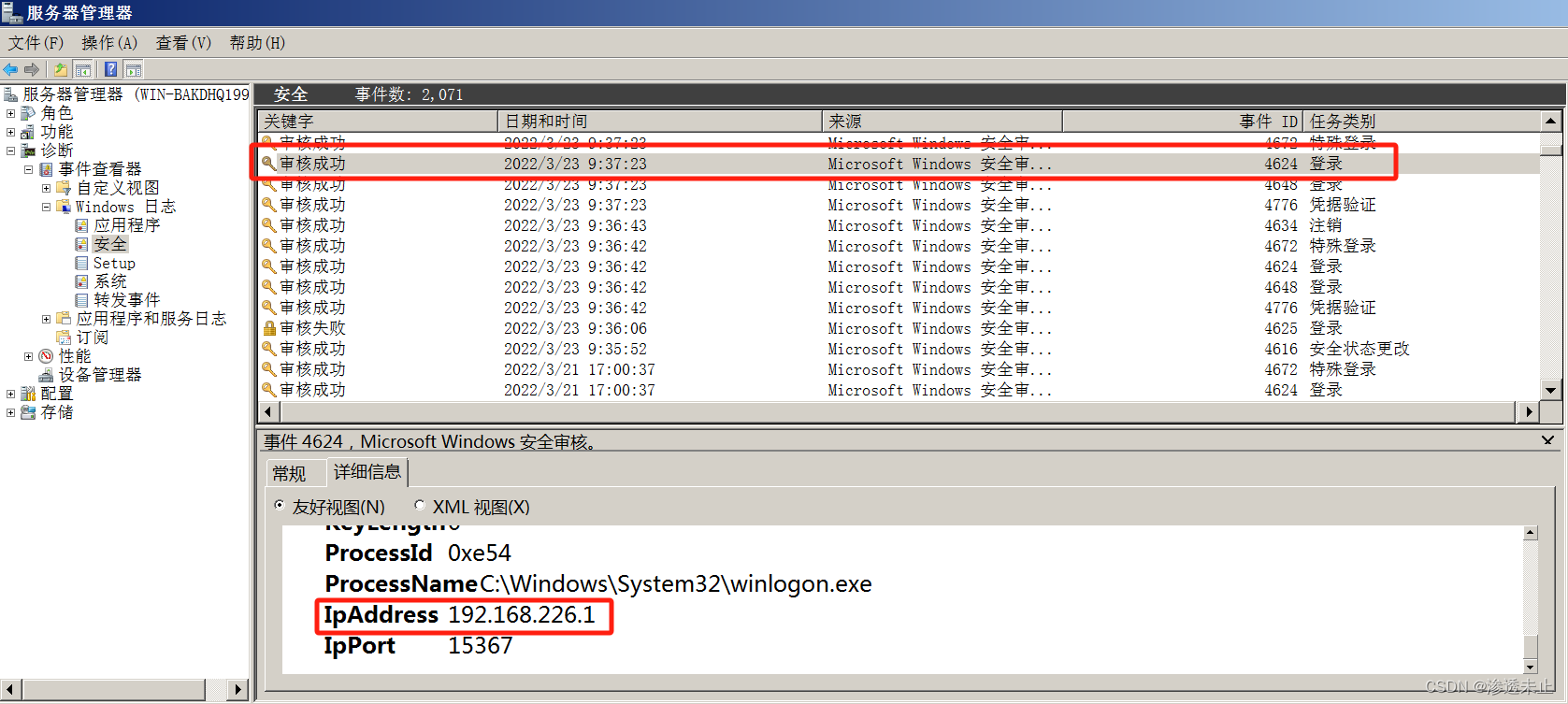

考虑可能有人通过3389端口进行弱口令爆破登录过这台服务器,查看windows安全日志,2022/3/23 9:46:17之前的记录,发现存在异常IP登录成功

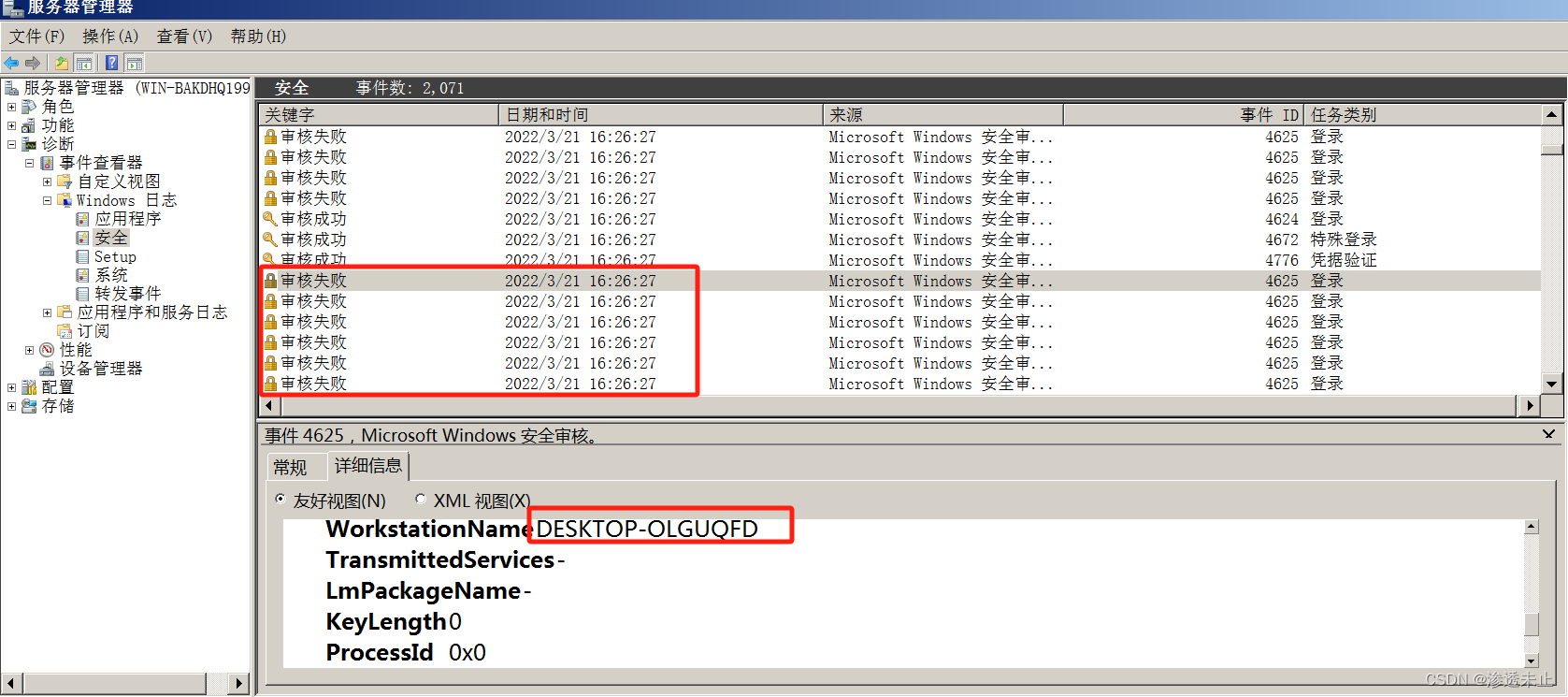

时间上再往前,发现异常主机的大量审核失败记录,说明攻击者使用这台主机进行了弱口令爆破,在2022/3/23 9:37:23 首次登录成功,2023/3/23 9:39上传挖矿矿程序,2022/3/23 9:46:17添加计时任务

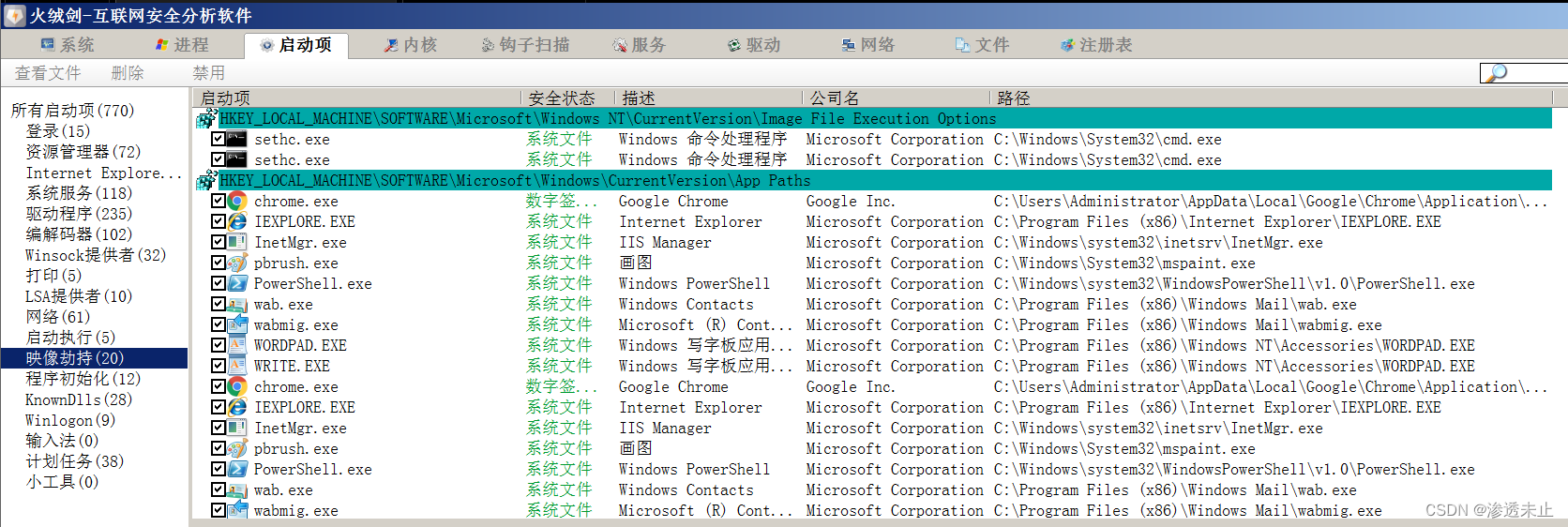

查看映像劫持,发现shift粘滞键指向了cmd.exe,说明攻击者留下了后门,当用户按下5次shift键,会执行恶意代码

4. 修复

- 删除shift粘滞键映像劫持

- 删除‘system’计划任务

- 结束javs.exe进程

- 删除javs.exe所在的目录

- 修改用户密码

- 将3389端口关闭或修改数值

本文描述了一次服务器故障调查,发现服务器被挖矿病毒感染并通过3389端口进行弱口令攻击。经过排查,确定了攻击路径、病毒来源和后门行为,最后提供了详细的修复措施。

本文描述了一次服务器故障调查,发现服务器被挖矿病毒感染并通过3389端口进行弱口令攻击。经过排查,确定了攻击路径、病毒来源和后门行为,最后提供了详细的修复措施。

360

360

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?