系列文章目录

太长啦懒得列了

文章目录

前言

第一次接触NSSCTF是在CTFHub上看到的HNCTF,于是顺藤摸瓜摸到了NSSCTF,于是看到了有题库,于是有了这篇文章,为什么要写这个前言呢,第一是我菜我思路不一定对也不一定好,第二是防剧透免得一上来就正文猝不及防

———————————————————————2022.11.17 23:13———————————————————————

338:[长城杯 2021 院校组]签到

首先是一段字符串5a6d78685a3374585a57786a6232316c5833527658324e6f5957356e5932686c626d64695a544639,题目标签是base,然后我就先入为主了,直接来了一套base遍历,结果啥东西也没解出来了(我还在寻思我的思维定势脚本难道错了?),然后仔细观察字符串包含的是数字和不超过F的字母,并且字符数为偶数,考虑十六进制,可以用在线工具或Counter进行Hex转换Text,得到ZmxhZ3tXZWxjb21lX3RvX2NoYW5nY2hlbmdiZTF9,之后再base遍历就直接解出base64下

然后提交flag即可

47:[SWPU 2020]套娃

好家伙,我直呼好家伙,这个套娃那真是挖掘机按门铃绝到家了,我觉得这不是套娃,这叫洋葱,首先下载下来附件套娃.xlsx,一眼Office文件,那就直接考虑Office文件的本质,Office文件(word,xlsx等)本质都是一个zip压缩包,将文件后缀名修改为zip可以直接解压缩,我先列一个一二三,不然越说越乱:

(1)套娃.xlsx改为套娃.zip,然后解压

(2)开始套娃,看到RC4,打开瞅一眼没密码,继续把swpu.xls文件修改swpu.zip,然后解压

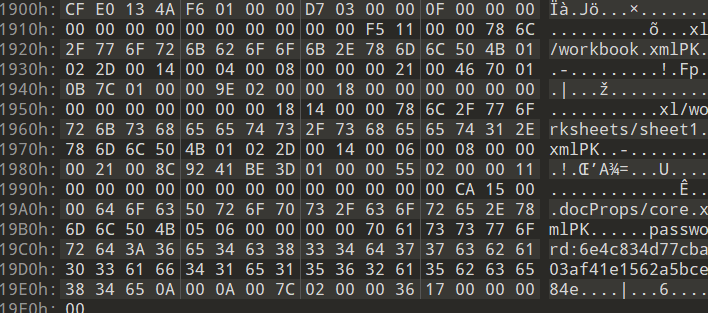

(3)然后一看又一个xlsx,又要改名解压,解压完发现就是一个xlsx,没啥东西,file搜索也没啥flag相关信息,死路,掉头,开始爆破RC4key,爆破了六位,死路,掉头,没东西,没啥好办法,打开010editor,把easyrc4.xlsx拖到010看一看,然后在文档最后发现解压密码

(4)复制密码解压RC4key.zip,看到RC4的密码是ABCDEFGHIGKLMNOPQRSTUVWXYZ,然后在线工具结合RC4data.txt文件内容在线解密即可获得flag

(无fuck说)

2049:[NISACTF 2022]huaji?

下载附件

这里连个文件名都有没有,我第一反应是file看一下,然后发现是JPG格式

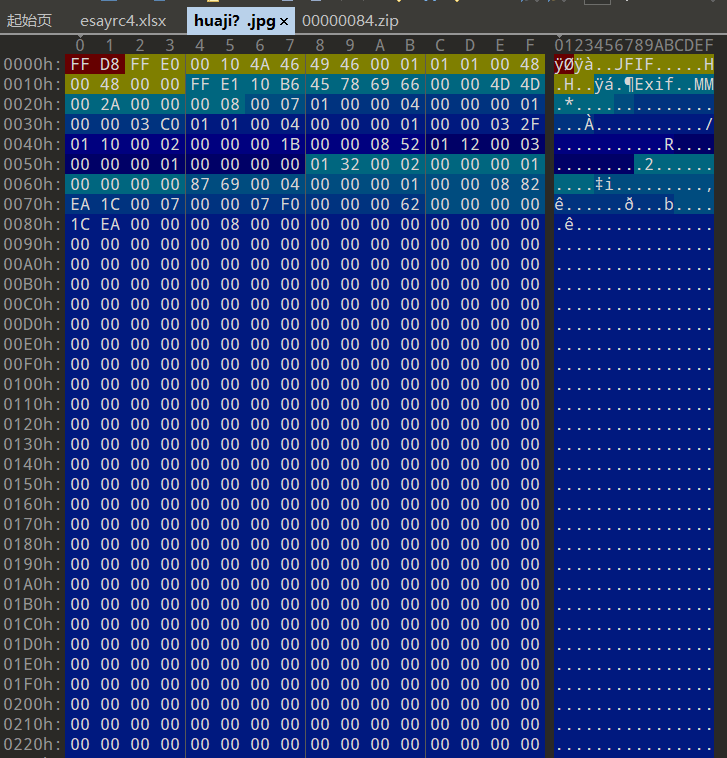

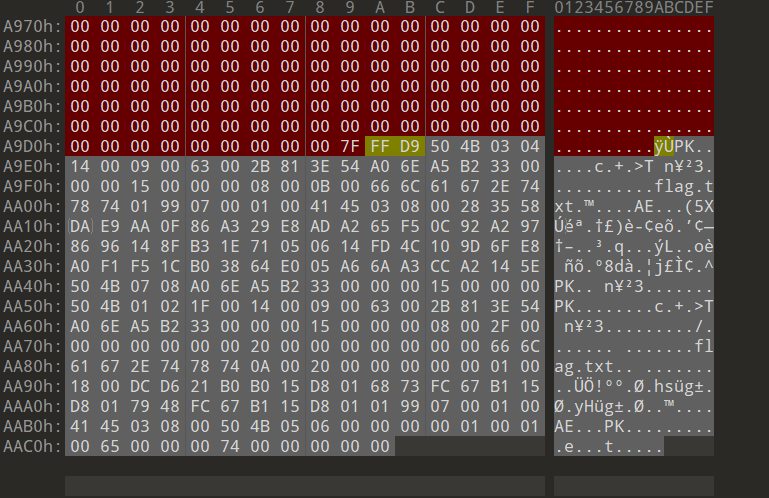

把huaji?文件名修改称huaji?.jpg然后先在010editor里面打开,首先第一眼不对劲的就是深蓝色部分,这啥啊,这也太长了吧

然后文件最后发现一个重要线索PK

JPG图片里面有个压缩包,file+binwalk+foremost三板斧

然后发现压缩包有密码(肯定有密码啊,这又不是简单签到)

找密码呗,先打开爆破,在爆破期间去找线索,JPG隐写方式太多,我想偷懒,然后在010editor里面瞎翻,之后发现可疑位置

先试试16进制转Text,然后发现两串字符都可以转换成有含义的字符串,分别是6374665f4e4953415f32303232——>ctf_NISA_2022、6e6973615f32303232——>nisa_2022,逐个尝试就可以解压压缩包得到flag了

———————————————————————2022.11.30 23:29———————————————————————

2591:[HUBUCTF 2022 新生赛]最简单的misc

CTF怪则1:不要相信出题人的easy

首先下载附件,看到的是一个压缩包,解压缩得到一个png图片

拖到Kali中,图片正常显示,排除改宽高,binwalk一下图片显示只有png和zlib,排除合并文件,在010editor看一眼,没异常,在Kali中使用zsteg查看LSB、MSB,发现线索,在Kali中输入指令:

zsteg png.png

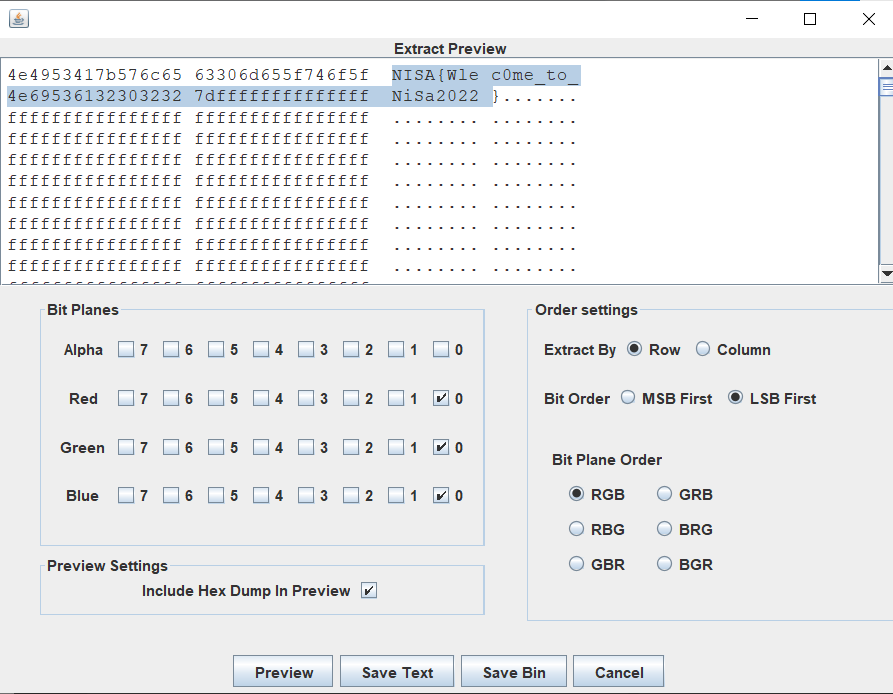

发现LSB存在一个png,Windows下用Stegsolve打开PNG图片,使用Data Extract提取对应LSB看一下

看到PNG文件头,点击Save Bin保存为png3.png

发现是一个二维码,扫描二维码获得flag

693:[BJDCTF 2020]签个到?

签到题,下载附件,发现是一个zip

解压缩,发现又是一个zip

解压缩提示不是压缩文件,将文件拖到Kali中,file一下发现是一个png,修改文件名后缀为png,发现是一个二维码

扫描二维码获得flag

2053:[NISACTF 2022]normal

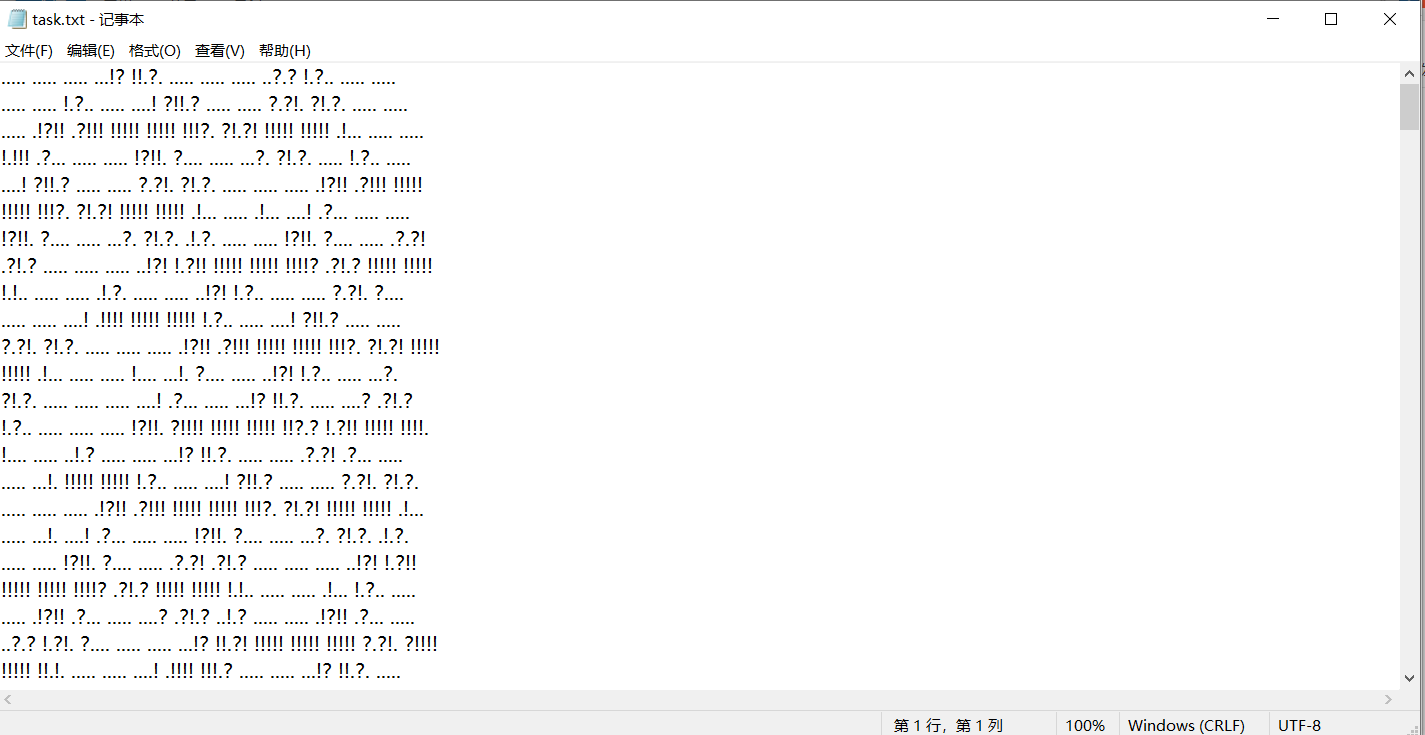

下载下来是一个txt文件,打开txt文件,发现一串符号

可能是OOK编码,https://www.splitbrain.org/services/ook在线解密一下:

URL编码,然后http://www.jsons.cn/unicode/在线解密URL:

发现是base64,在线解密:

然后我卡住了,不知道怎么做了,五位编码看了一下不是博多密码也不是培根密码,后来搜索了发现是BubbleBabble编码,后来发现题目提示了可能会卡在泡泡,在线解码:

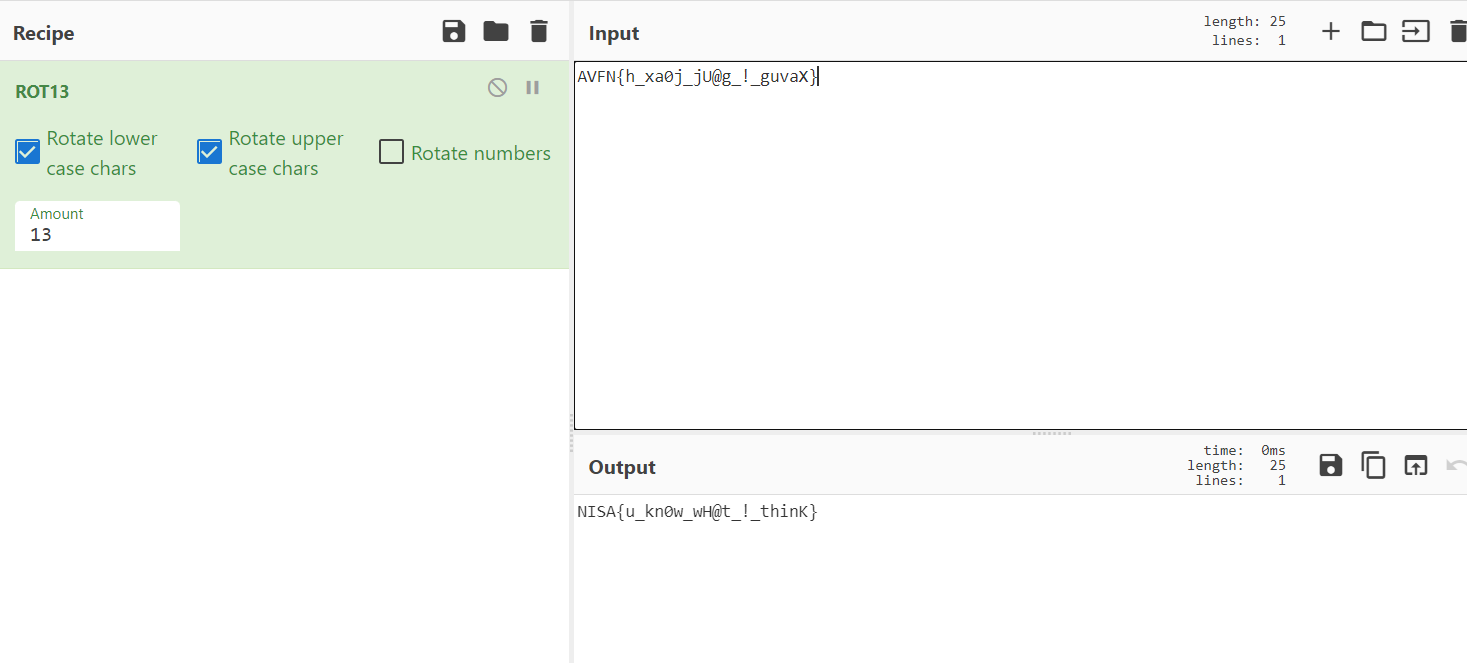

然后再ROT13解码:

(http://www.hiencode.com/rot13.html这个·网址血坑,他把所有字母变成小写了,然后死活提交不对)

1991:[NISACTF 2022]为什么我什么都看不见

下载下来文件发现没有文件后缀,在Kali中识别一下文件发现也无法识别文件格式,在010editor中打开文件,发现PNG格式少了两个16进制数

在前面补齐文件头,然后保存文件为PNG

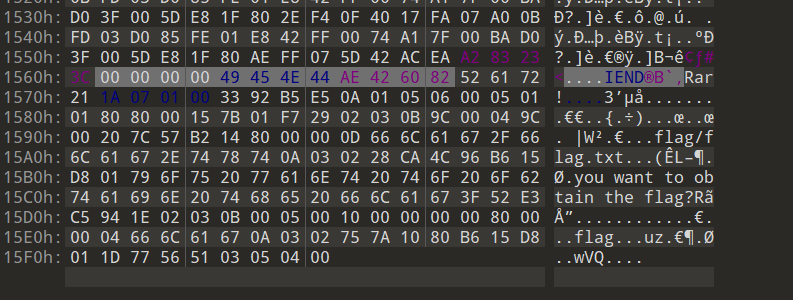

然后在文件末尾发现一个RAR文件,复制16进制数保存为RAR解压缩,发现只有一个txt文件,txt文件内容没有意义,被误导了

然后我就卡住了,经过搜索发现原来是PNG LSB,使用StegSolve发现flag

699:[BJDCTF 2020]just a rar

下载附件,发现是一个RAR,本来以为RAR有密码,结果却顺利解压

下载后的附件解压发现一个新的RAR,这个RAR有密码,看文件名提示大概是4位数密码,低于六位数可以直接考虑爆破,使用ARCHPR,爆破得到密码2016,解压后发现一个jpg

没有提示,先用010editor看看线索。然后发现flag

240

240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?