- 题目链接:在对应的文件夹中;

- 工具:IDA,GDB

- 解题思路:代码审计,分析代码。(PS:第一次写调试文件,想写下来);

- 解法:

1.放到32位IDA中,main函数F5编译出结果如图:

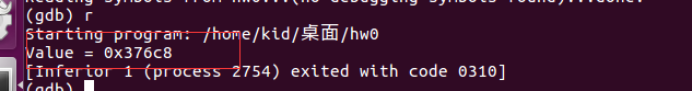

2. 看看gdb运行的结果,如图:

关键红框标出;

3.毫无疑问,看来动态调试改代码了,关键点在,修改value值有点困难,那修改后面的值吧,对应的16进制如图:,找对应的地址吧,如图:

![]()

![]()

4.万事俱备,gdb动态调试吧,直接进行动态指令调试以前写过,这里不谈,现在写一下调试文件,觉得当心中有数时,这种方式更简洁,要是还要走一步看一步,就还是命令吧:

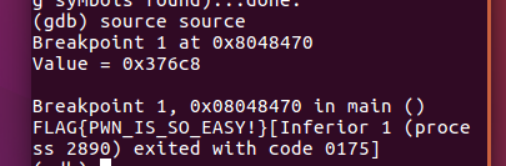

5.在0x08048470中存的是2333h,所以就下断点修改吧(ps:不下断点直接修改是不行的哦);

6.文件中写入如下:

7.那么用神奇的source命令:

8,over!!!!!!

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?