简介:SSL证书是网络安全的关键组件,批量生成工具能高效创建多个SSL证书,适用于多站点管理和云服务提供商。本文详述了SSL证书的概念、批量生成流程、安装部署以及证书管理的最佳实践,强调了工具使用的安全性和合规性,以及自动化和监控的重要性。

1. SSL证书简介及重要性

1.1 SSL证书概述

SSL(Secure Sockets Layer)证书,现在通常称为TLS(Transport Layer Security)证书,是一种用于加密网络通信的安全证书。它通过公钥和私钥机制确保数据在传输过程中的安全性和保密性。SSL证书广泛应用于网站身份验证和数据加密,保证用户信息以及网站间的通信不被第三方截取和篡改。

1.2 SSL证书的作用

在互联网安全领域,SSL证书扮演着至关重要的角色。它不仅对网站提供加密访问,增加了数据传输的安全性,而且对于提升用户信任度和网站的SEO(搜索引擎优化)表现也有积极作用。此外,SSL证书对于满足诸如GDPR(通用数据保护条例)等数据保护法规要求也是不可或缺的。

1.3 SSL证书的重要性

随着网络安全威胁的日益增加,SSL证书的重要性愈发凸显。它帮助用户识别网站的真实身份,防止中间人攻击(Man-In-The-Middle, MITM),确保网站的可信度。企业应重视SSL证书的管理,定期更新和维护,以保障网站的持续安全和用户的数据安全。

请注意,实际文章内容应根据目录大纲深入展开,每个子章节需要更多的细节和解释。上述内容仅作为示例展示了一章的大纲结构和内容。

2. 批量生成SSL证书流程

2.1 准备域名信息

在批量生成SSL证书之前,首先需要准备一个域名列表,并检查每个域名的所有权,以确保申请的合法性。

2.1.1 收集域名列表

收集域名列表是批量生成SSL证书的第一步。可以通过编程爬虫脚本从域名注册商的API中获取或直接从网站的DNS解析记录中提取域名信息。

# 示例代码:使用dig命令获取域名解析记录

dig example.com +short | sort | uniq

执行上述命令后,你会得到一个包含所有DNS记录的列表,其中也可能包括子域名。使用 sort 和 uniq 命令组合来清理重复的记录,并得到一个干净的域名列表。

2.1.2 检查域名所有权

域名所有权的检查是确保生成SSL证书的合法性的重要步骤。可以通过WHOIS查询来验证域名的所有者信息。

# 示例代码:使用whois命令检查域名所有权

whois example.com

通过查看WHOIS查询结果中的域名注册者信息,可以确认你是否拥有该域名,从而有资格为该域名申请SSL证书。

2.2 私钥生成

2.2.1 选择合适的密钥算法

选择一个安全的密钥算法对生成强健的SSL证书至关重要。通常推荐使用RSA算法,并确保密钥长度为至少2048位。

# 示例代码:生成2048位RSA私钥

openssl genrsa -out private.key 2048

在执行上述命令后,生成了一个名为 private.key 的私钥文件,该私钥将用于生成CSR。

2.2.2 生成密钥的过程和参数选择

在生成私钥时,可以指定不同的参数来满足特定的安全需求。例如,可以指定算法和密钥长度。

# 示例代码:生成一个1024位的DSA私钥

openssl dsaparam 1024 -out dsaparam.pem

openssl gendsa -out private_dsa.key -des3 -f4 dsaparam.pem

上述命令展示了如何先生成DSA参数,然后基于这些参数生成一个使用3DES加密的1024位DSA私钥。

2.3 CSR创建

2.3.1 CSR的结构和内容

CSR(证书签名请求)包含了公钥以及将要与证书关联的域名和其他相关信息。CSR的基本结构如下:

-----BEGIN CERTIFICATE REQUEST-----

-----END CERTIFICATE REQUEST-----

CSR还包含以下元素:

- 申请者的公钥

- 申请者的组织信息

- 申请者的地理位置信息

- 申请者域名信息

2.3.2 使用脚本自动化CSR生成

为了批量生成CSR,可以编写脚本来自动化这个过程。

# 示例代码:生成CSR并自动生成私钥

openssl req -new -key private.key -out certificate.csr -subj "/CN=example.com"

此命令自动生成了一个名为 certificate.csr 的CSR文件, -subj 参数用于设置证书的主题信息,这里以 example.com 作为示例。

2.4 证书申请

2.4.1 理解证书申请流程

SSL证书申请过程通常包括提交CSR给证书颁发机构(CA),然后由CA进行审核。在审核通过后,CA会向申请者颁发证书。

2.4.2 脚本对接CA中心的实践操作

可以通过脚本自动化证书申请过程。可以使用CA提供的API或者根据CA的指南来进行自动化申请。

# 示例代码:使用CA提供的API进行证书申请(伪代码)

curl -X POST \

https://api.ca.com/v1/certificate \

-H 'Content-Type: application/x-x509-user-cert' \

--data-binary @certificate.csr

上述命令中,我们使用curl工具发送一个POST请求,通过指定的API接口提交CSR并请求CA签发证书。

2.5 证书签发与下载

2.5.1 监控签发状态

签发状态的监控通常需要与CA的申请系统进行集成,或者使用提供的API。

# 示例代码:使用CA提供的API查询证书签发状态(伪代码)

curl -X GET \

https://api.ca.com/v1/certificate_status \

-H 'Accept: application/json' \

-d '{"certificate_request_id": "123456789"}'

通过上述命令,我们能够查询到特定CSR的签发状态。

2.5.2 批量下载证书的策略与实践

当证书被签发后,下一步是将证书下载到本地。自动化脚本可以通过分析API返回的状态或通过电子邮件通知进行批量下载。

# 示例代码:批量下载证书(伪代码)

for request_id in $(cat certificate_request_ids.txt)

do

curl -X GET \

"https://api.ca.com/v1/certificate_download/$request_id" \

-o "${request_id}_certificate.crt"

done

上述命令展示了如何从CA中心批量下载所有证书,其中 certificate_request_ids.txt 文件包含了所有CSR的ID。

2.6 安装与部署

2.6.1 证书安装在服务器和客户端

安装证书到服务器或客户端是一个简单的过程,通常涉及到将下载的证书文件放到指定的目录,并可能需要重启服务。

# 示例代码:安装证书到Nginx服务器

sudo cp example.crt /etc/nginx/ssl/

sudo systemctl restart nginx

在上述例子中,我们将下载的 example.crt 文件复制到了Nginx的SSL目录,并重启了Nginx服务来加载新证书。

2.6.2 自动化部署工具和脚本实现

自动化部署可以使用如Ansible、Puppet或Chef等配置管理工具来实现。

# 示例代码:使用Ansible安装SSL证书

- name: Install SSL Certificate

hosts: webserver

tasks:

- name: Copy SSL certificate to server

copy:

src: /path/to/example.crt

dest: /etc/nginx/ssl/example.crt

- name: Restart Nginx to apply changes

service:

name: nginx

state: restarted

上述Ansible任务可以自动复制证书文件到Nginx服务器的SSL目录,并重启Nginx服务。

3. SSL证书管理注意事项

3.1 安全性与可信赖性

3.1.1 证书安全性评估

SSL证书是网络安全的重要组成部分,它们为数据传输提供了加密通道,确保用户数据的安全和完整性。在管理SSL证书时,安全性评估是一项核心工作。这涉及到分析证书使用的加密算法强度、密钥长度、证书链的完整性以及证书颁发机构(CA)的可信度。

当评估SSL证书的安全性时,需要考虑以下方面:

-

加密算法 :现代浏览器和服务器对加密算法有着严格的要求。例如,较旧的SSL和TLS版本由于安全漏洞已被弃用,现在推荐使用TLS 1.2或更高版本。同时,需要确保使用的加密套件是最安全、最高效的,比如使用强加密套件组合(ECDHE + AES_GCM)。

-

密钥长度 :密钥长度直接影响加密强度。较短的密钥更易被破解。现代标准推荐使用2048位RSA密钥或更高级的椭圆曲线密钥。

-

证书链 :完整的证书链保证了从根CA到最终证书的所有链接都是可信的。缺失或不完整的证书链可能会被浏览器标记为不安全。

-

CA可信度 :证书颁发机构的选择极其重要,因为浏览器默认信任CA签名的证书。选择一个声誉良好、遵守行业标准的CA至关重要。

进行安全性评估后,可以确定哪些证书需要更换、哪些需要升级,以确保数据传输的安全性。

3.1.2 确保证书更新与撤销机制

SSL证书是有时效性的,通常有效期为一年或两年。为了确保通信的持续安全,必须建立一个严格的证书更新机制。

-

自动更新 :使用自动化工具(如certbot、ACME协议等)可以自动续订证书,这样可以防止证书过期导致的服务中断。

-

撤销证书 :在证书被盗用、私钥泄露或其他安全事件发生时,撤销证书是必要的。撤销的证书将被添加到证书撤销列表(CRL)中,或者使用在线证书状态协议(OCSP)进行更实时的处理。

例如,当需要撤销一个证书时,可以使用以下命令(假设使用OpenSSL工具):

bash openssl ca -revoke /path/to/certificate.pem这条命令会将指定的证书加入到CA的撤销证书列表中。然后,需要更新CRL或OCSP响应器,以便让撤销的证书信息生效。

3.2 合规性遵循

3.2.1 理解各行业的合规标准

在管理SSL证书时,合规性是一个不可忽视的方面。各个行业,如金融、医疗、教育等,都有自己特定的合规标准和法规要求,如PCI DSS(支付卡行业数据安全标准)、HIPAA(健康保险便携与责任法案)等。

遵守合规标准意味着需要对SSL证书的配置和管理进行严格控制,确保其符合以下要求:

- 数据加密 :敏感数据必须进行加密处理,防止数据泄露。

- 访问控制 :需要限制对私钥的访问,确保只有授权用户才能访问。

- 审计和监控 :需要有完整的审计日志,记录所有的加密操作和管理活动。

3.2.2 应用合规性管理工具和实践

为了确保合规性,可以使用以下工具和实践:

-

配置管理数据库(CMDB) :用于跟踪所有SSL证书的状态、位置和配置信息。

-

密钥管理系统(KMS) :用于安全地存储和管理密钥材料。

-

定期的安全审计 :通过审计检查配置和操作是否符合合规标准,识别和修复潜在的不合规问题。

比如使用OpenSCAP工具进行安全配置的合规性检查:

bash oscap xccdf eval --profile xccdf_milstd_profile --report report.xml /path/to/cfgfile.xml

3.3 自动化功能

3.3.1 评估自动化需求与好处

在处理大量的SSL证书时,自动化是提高效率和准确性的关键。自动化可以减少人为错误,确保证书管理的流程标准化,并且能够适应大规模部署的需要。

自动化的好处包括:

- 减少人工干预 :自动化过程减少了人工操作,降低了错误和遗漏的风险。

- 提高效率 :自动化工具可以在短时间内完成大量的证书管理工作,提升操作效率。

- 保障一致性 :自动化保证了操作过程的一致性,每个证书的配置和部署都是按照既定的规则和最佳实践进行的。

3.3.2 设计与实现自动化脚本案例

设计和实现一个简单的自动化脚本,以处理SSL证书的申请、更新和撤销,可以使用多种脚本语言,如Bash、Python等。以下是一个简单的Bash脚本示例,用于管理证书的更新:

#!/bin/bash

# 更新证书的Bash脚本示例

CERT_DIR="/etc/ssl/certs"

KEY_DIR="/etc/ssl/private"

CA_BUNDLE="/etc/ssl/certs/ca-bundle.crt"

# 列出所有证书

find $CERT_DIR -name "*.crt" -print0 | xargs -0 -n1 basename

# 读取每个证书文件,检查是否需要更新

while read -r certfile; do

# 这里可以集成一个检查证书到期日的函数

# 如果即将到期,则更新证书

if is_certificate_about_to_expire "$certfile"; then

echo "更新证书: $certfile"

# 使用自动化工具更新证书

update_certificate "$certfile"

fi

done

# 检查私钥文件,确保其安全

find $KEY_DIR -name "*.key" -print0 | xargs -0 -n1 basename | while read -r keyfile; do

check_key_permissions "$keyfile"

done

这个脚本只是一个基础框架,具体的函数(如 is_certificate_about_to_expire 、 update_certificate 和 check_key_permissions )需要根据实际需要实现。自动化脚本应该定期运行,例如使用cron作业定时执行。

3.4 监控与报警设置

3.4.1 配置证书有效性的监控系统

监控SSL证书的有效性是确保网站和服务安全的关键。配置监控系统可以及时发现即将到期的证书,避免因证书过期而导致的服务中断。

可以使用以下方法来监控证书的有效性:

-

使用命令行工具 :定期运行脚本检查证书有效期,并记录结果。

-

集成监控系统 :集成现有的监控系统,如Nagios、Zabbix、Prometheus等,这些系统提供了插件或API来监控SSL证书。

例如,使用Nagios的check_http插件检测证书过期:

bash check_http -H www.example.com --ssl-expire 30 -w 14 -c 7这个命令会检查

www.example.com的SSL证书,如果距离证书到期不足30天(--ssl-expire 30),它会发出警告(-w 14)或临界(-c 7)消息。

3.4.2 实现证书到期报警机制

为了及时响应证书到期事件,可以实现一个报警机制,以邮件或短信通知管理员证书即将到期。

以下是一个简单的bash脚本,用于发送证书到期警告:

#!/bin/bash

# 证书到期警告的Bash脚本示例

THRESHOLD=30 # 证书到期前的警告阈值(天)

# 获取即将到期的证书列表

expiring_certs=$(find /etc/ssl/certs -name "*.crt" -mtime -$((THRESHOLD * 2)) -mtime +$THRESHOLD -print)

# 遍历列表并发送警告邮件

for cert in $expiring_certs; do

# 获取证书的到期日期

expire_date=$(openssl x509 -in "$cert" -noout -dates | grep 'notAfter' | cut -d= -f2)

# 发送邮件警告

echo "证书 $cert 即将到期: $expire_date" | mail -s "SSL证书警告" admin@example.com

done

此脚本需要运行在一个定时任务中,例如使用cron每天执行一次:

0 0 * * * /path/to/your/script.sh

在实施监控和报警机制时,务必考虑到证书的续订策略,以减少紧急响应的需求。通过将监控和报警作为证书生命周期管理的一部分,可以确保证书持续有效,从而维护网站和服务的可用性和信任度。

4. SSL证书在负载均衡器中的应用

负载均衡器作为网络架构中不可或缺的一部分,它负责将网络或应用的流量有效地分配到多个服务器上。利用SSL证书,负载均衡器不仅可以保证数据传输的安全性,还能实现高级的流量管理策略。在本章节中,将探讨SSL证书在负载均衡器中的应用细节,并给出相关配置和代码示例。

4.1 SSL负载均衡的基本原理

负载均衡器通过终止客户端的SSL连接来减少后端服务器的负载。SSL会话在负载均衡器和客户端之间建立,而负载均衡器和后端服务器之间的连接则使用普通的TCP连接,这样能够节约后端服务器处理SSL加密解密所需的资源。

4.1.1 SSL会话终止与会话重用

SSL会话终止意味着负载均衡器将完成SSL握手,并解密客户端数据。然后,负载均衡器将未加密的数据转发到后端服务器。为提高效率,负载均衡器通常使用SSL会话重用技术,即在多个客户端请求之间复用SSL会话。

4.1.2 SSL卸载的优势

SSL卸载可以减轻后端服务器的CPU负担,因为SSL加解密运算非常消耗CPU资源。负载均衡器在处理SSL的同时,还能进行请求分发,确保系统资源得到最优配置。

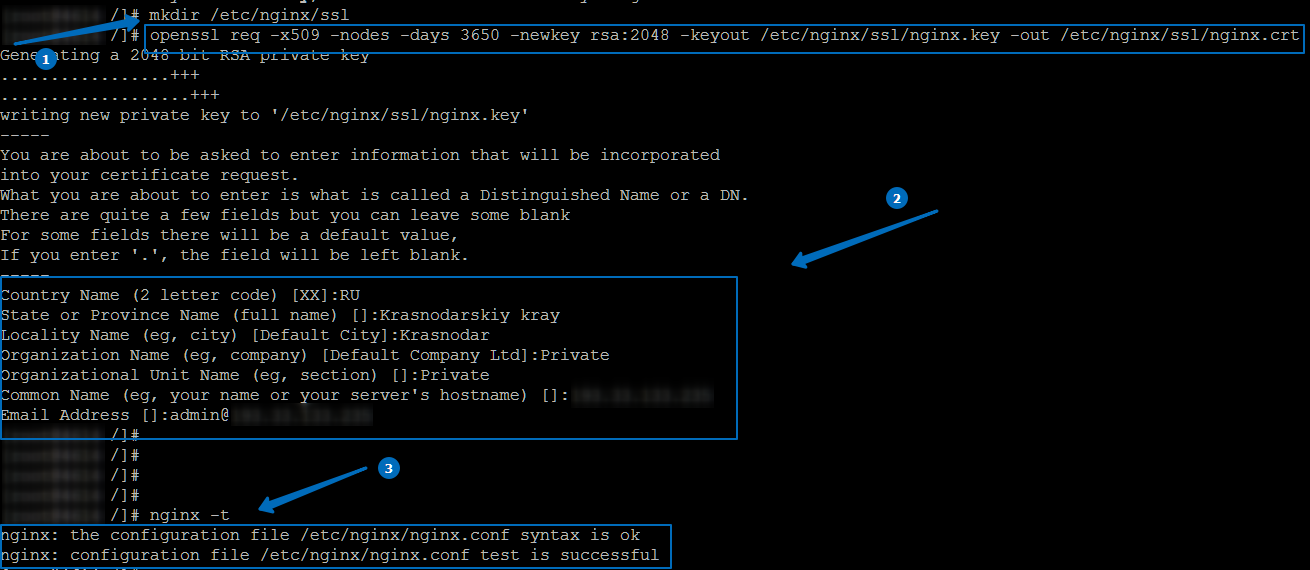

4.2 配置SSL证书于负载均衡器

不同品牌和模型的负载均衡器配置SSL证书的方法可能会有所不同,但基本原理是一致的。以下以Nginx为例,展示如何在负载均衡器上配置SSL证书。

4.2.1 配置Nginx使用SSL证书

首先,确保Nginx已经安装,并且已经有一个有效的SSL证书和对应的私钥。

- 在Nginx配置文件

nginx.conf中,找到需要配置SSL的server块。 - 修改监听端口为443,并开启SSL支持。

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/your/cert.pem;

ssl_certificate_key /path/to/your/privkey.pem;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://backend;

# 其他代理配置

}

}

4.2.2 Nginx SSL配置参数说明

-

ssl_certificate:SSL证书文件的路径。 -

ssl_certificate_key:SSL证书对应的私钥文件路径。 -

ssl_session_cache:SSL会话缓存,这里配置为共享缓存shared,容量为1M。 -

ssl_session_timeout:SSL会话可以被缓存的最大时间。 -

ssl_ciphers:使用的SSL加密套件,这里配置为高级加密套件,不包括不安全的套件。 -

ssl_prefer_server_ciphers:服务器端的加密套件优先。

4.2.3 SSL证书与负载均衡器之间的关系

SSL证书在负载均衡器中的主要作用是确保客户端与负载均衡器之间通信的安全。负载均衡器在SSL握手过程中验证客户端证书,以确定是否允许连接。这个过程主要发生在负载均衡器的SSL模块中,该模块会检查证书有效性,包括证书是否由可信的证书颁发机构签发,以及证书是否过期。

4.2.4 SSL卸载对性能的影响

SSL卸载可以显著提高后端服务器的性能。由于SSL处理是非常CPU密集型的,将SSL终止操作移到负载均衡器可以将CPU密集型工作从应用服务器中移除,使得应用服务器可以专注于业务逻辑处理。

4.3 代码块分析:使用OpenSSL生成CSR

在配置SSL证书之前,需要生成一个证书签名请求(CSR)。以下是使用OpenSSL工具生成CSR的示例代码。

openssl req -new -key example.key -out example.csr

4.3.1 CSR代码块解释

-

openssl:这是调用OpenSSL命令行工具。 -

req:表示请求,用于处理证书请求。 -

-new:表示生成新的请求。 -

-key:指定私钥文件。 -

-out:指定输出的CSR文件名。

4.3.2 OpenSSL参数详解

-

-new:创建新的证书请求,如果已存在私钥,则此参数必须指定。 -

-key:私钥文件。在生成CSR之前,必须已经存在一个私钥。 -

-out:请求的输出文件名,通常是一个文件名,该文件包含请求和公钥。 -

-subj:用于指定证书请求者的信息。如果不使用-subj,则会被提示输入这些信息。

以上操作是在Linux环境进行。CSR将用于向证书颁发机构(CA)申请证书。

4.4 SSL证书在负载均衡器中的部署策略

部署SSL证书到负载均衡器中需要进行详细的规划,以确保证书的正确应用和更新。部署流程通常包括以下几个步骤:

- 生成CSR,并提交到CA中心。

- 从CA中心获得签名的证书。

- 在负载均衡器上配置证书。

- 测试配置,确保SSL正常工作。

- 监控证书的有效性,计划续期。

4.4.1 负载均衡器的证书更新流程

证书是有有效期的,因此需要定期更新。负载均衡器的证书更新步骤如下:

- 在证书到期前的一定时间内,生成新的CSR并申请新证书。

- 获取新证书后,替换负载均衡器上旧的证书文件。

- 重启或刷新负载均衡器配置,使新证书生效。

- 使用监控工具检查新证书是否正确部署。

4.4.2 负载均衡器的证书撤销与恢复

在证书被盗用或者已经泄露的情况下,需要撤销该证书。负载均衡器的证书撤销和恢复流程包括:

- 在CA中心提交证书撤销请求。

- 获取证书撤销列表(CRL)或在线证书状态协议(OCSP)响应。

- 在负载均衡器配置中引入证书撤销列表,阻止被撤销的证书使用。

4.5 使用Ansible进行负载均衡器SSL证书自动化部署

自动化部署SSL证书可以提高效率,减少人为错误。Ansible作为一款强大的自动化工具,可以用来部署SSL证书到负载均衡器中。

4.5.1 Ansible Playbook示例

假设使用Ansible Playbook进行SSL证书部署,配置文件可能看起来像这样:

- hosts: loadbalancers

become: yes

tasks:

- name: Copy SSL certificate to load balancer

copy:

src: /path/to/ssl/certificate.crt

dest: /etc/nginx/ssl/

mode: 0400

- name: Reload Nginx

command: nginx -s reload

4.5.2 Ansible Playbook解释

-

hosts: loadbalancers:指定目标主机为负载均衡器。 -

become: yes:需要root权限执行。 -

tasks:任务列表,首先复制证书文件到指定目录,然后重载Nginx配置。

以上配置确保了证书文件被复制到负载均衡器的正确位置,并且在每次部署后Nginx服务都会被重新加载,确保新的配置生效。

4.5.3 Ansible在SSL证书管理中的作用

通过使用Ansible,可以实现SSL证书的自动化部署、更新、撤销等操作。Ansible的幂等性确保了即使在多次运行同一个playbook的情况下,负载均衡器上的SSL配置也会保持一致。此外,Ansible的模块化设计使得不同环境的配置差异得以容易地处理。

4.6 SSL证书在负载均衡器中的日志和监控

监控SSL证书的有效性和配置的正确性对于确保网站安全至关重要。可以通过日志记录和实时监控工具来实现。

4.6.1 SSL证书的实时监控

实时监控可以使用如Prometheus和Grafana这样的工具,从负载均衡器获取指标并可视化展示。例如,可以监控以下几个指标:

- SSL连接的建立速度和成功率。

- SSL会话重用的效率。

- SSL会话缓存的命中率。

- 配置错误或证书即将过期的警告。

4.6.2 SSL证书相关的日志信息

日志记录SSL连接的详细信息,包括成功建立连接和失败的连接尝试。监控这些日志可以帮助:

- 分析连接建立过程中的常见错误。

- 诊断客户端和服务器端的SSL配置问题。

- 验证证书是否被正确使用和信任。

通过使用 grep 、 awk 等文本处理工具或日志管理工具如ELK(Elasticsearch、Logstash、Kibana),可以实现对SSL证书相关日志的解析和可视化。

4.7 使用mermaid实现SSL证书管理流程图

为了更清晰地表达SSL证书在负载均衡器中的管理流程,可以使用mermaid语法来创建一个流程图。以下是一个SSL证书管理的流程图示例代码:

graph LR

A[开始] --> B[生成CSR]

B --> C[提交CA申请]

C --> D[获取证书]

D --> E[配置负载均衡器]

E --> F[应用SSL证书]

F --> G[监控证书状态]

G --> H[证书过期前更新证书]

H --> I[证书撤销处理]

I --> J[结束]

4.7.1 mermaid流程图的解释

- 开始生成CSR过程,提交给CA中心进行签名。

- 获取签名后证书并配置到负载均衡器。

- 应用SSL证书并开始监控证书状态。

- 在证书过期前进行更新和撤销处理。

- 结束管理流程。

通过这种方式,可以清晰地展示SSL证书管理的整个生命周期。

5. SSL证书在安全通信中的应用

SSL证书(安全套接字层证书)是保障互联网通信安全的重要机制,它通过建立加密通道,验证网站身份,确保数据传输过程中的隐私性和完整性。在深入探讨如何管理和优化SSL证书的使用之前,本章节将重点介绍SSL证书在实际应用中的关键作用,以及如何正确配置和部署以保障通信安全。

4.1 SSL证书的加密通信机制

SSL证书使用公钥基础设施(Public Key Infrastructure, PKI)来实现加密通信。公钥与私钥是成对出现的,公钥加密的信息,只有对应的私钥才能解密。当客户端(例如浏览器)与服务器建立连接时,它们使用SSL证书来交换彼此的公钥。

4.1.1 SSL握手过程

在SSL握手过程中,客户端首先向服务器发送一个“Client Hello”消息,包含它支持的加密算法。服务器收到消息后,选择一个算法,并用它的公钥加密之后发送“Server Hello”消息。然后,服务器还发送它的SSL证书,以便客户端验证服务器的身份。

代码示例:

# 使用OpenSSL命令行工具模拟SSL握手过程

openssl s_client -connect example.com:443

执行逻辑说明:

该命令启动一个客户端连接到example.com网站的443端口,通过SSL握手交换公钥并验证服务器证书的有效性。

4.1.2 会话密钥的生成与交换

一旦服务器的SSL证书被验证通过,客户端和服务器就使用密钥交换算法生成一个对称加密的会话密钥。会话密钥用于加密和解密传输过程中的数据,而对称加密比非对称加密的效率要高得多。

参数说明:

-

-connect:指定要连接的服务器和端口。 -

s_client:SSL客户端工具。 -

example.com:443:指定要连接的服务器域名和端口。

mermaid格式流程图示例:

graph LR

A[客户端发起连接] --> B[发送Client Hello消息]

B --> C[服务器响应Server Hello消息]

C --> D[服务器发送SSL证书]

D --> E[生成会话密钥]

E --> F[开始加密通信]

4.2 SSL证书的双向认证

双向认证是SSL证书应用的另一种机制,不仅服务器可以验证客户端的身份,客户端也可以验证服务器的身份。这通常用于高安全级别的应用,如银行转账或电子商务交易。

4.2.1 配置服务器以要求客户端证书

在服务器配置文件中,我们可以设置服务器要求客户端提供证书进行验证。

配置示例:

# 在Nginx服务器配置中开启客户端证书认证

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/server.crt;

ssl_certificate_key /path/to/server.key;

ssl_client_certificate /path/to/ca.crt;

ssl_verify_client on;

}

参数说明:

-

ssl_client_certificate:指定客户端证书的CA证书路径。 -

ssl_verify_client:设置为’on’以要求客户端证书。

4.3 SSL证书的撤销与更新

SSL证书有一定的有效期,到期后必须进行更新。如果私钥泄露或其他安全问题,证书需要被撤销。

4.3.1 使用CRL和OCSP管理证书撤销

证书撤销列表(Certificate Revocation List, CRL)和在线证书状态协议(Online Certificate Status Protocol, OCSP)是两种常用的证书撤销管理方法。

代码示例:

# 使用OpenSSL工具检查证书状态(OCSP方式)

openssl ocsp -host crl.example.com -path /path/to/crl -url http://crl.example.com -serial 0x1234567890

执行逻辑说明:

该命令通过OCSP方法检查一个特定序列号的证书是否已经被撤销。

4.3.2 自动化证书更新与部署

自动化证书更新与部署可以避免人工操作的失误和延误。可以使用脚本周期性检查证书的有效性,并自动续订或替换证书。

自动化脚本示例:

#!/bin/bash

# 检查证书有效期并自动更新的脚本示例

current_date=$(date +%s)

cert到期时间=$(openssl x509 -in /path/to/certificate.crt -noout -dates | grep "notAfter" | cut -d= -f2)

cert到期时间_seconds=${cert到期时间%Z}

cert到期时间_epoch=$(date -d "$cert到期时间" +%s)

if [ $cert到期时间_epoch -lt $((current_date + 86400)) ]; then

echo "证书即将过期,请更新证书"

# 自动更新证书的命令

fi

参数说明:

-

x509:指定操作的证书类型为X.509格式。 -

-in:指定要操作的证书文件。 -

-noout:输出时,不打印证书的二进制编码。 -

-dates:显示证书的有效期。

mermaid格式流程图示例:

graph LR

A[检查证书有效期] --> B{证书是否即将过期?}

B -->|是| C[启动证书更新流程]

B -->|否| D[保持当前证书]

C --> E[自动执行更新]

D --> F[继续监控证书状态]

通过上述流程,我们可以确保SSL证书在面临过期或撤销的情况下得到及时的更新或处理,从而持续保障通信的安全性。下一章将讨论SSL证书的管理和优化,包括证书的自动化管理工具和实践操作。

6. SSL证书故障排除与维护

6.1 故障诊断基础

故障诊断对于确保SSL证书系统的正常运行至关重要。在进行故障诊断时,第一步应检查证书是否已经正确安装,并确认Web服务器的配置是否支持SSL/TLS协议。接下来,要检查当前日期和时间是否准确,因为证书包含有效日期,如果系统时间不正确,可能会导致证书验证失败。

在本节中,我们将介绍一些常见的故障诊断工具和方法,例如使用命令行工具检查证书链的完整性,以及利用网络抓包工具分析SSL握手过程。此外,将探讨如何解读浏览器中的安全警告信息,以帮助定位问题所在。

6.1.1 命令行工具

使用命令行工具可以快速检查证书信息和SSL握手。例如,使用 openssl 命令可以查看证书详细信息,并尝试与服务器建立安全连接。代码示例如下:

openssl s_client -connect yourdomain.com:443 -servername yourdomain.com

执行后,可以观察输出结果中的”Verify return code”部分,这将告诉我们证书验证是否成功。如果返回码是0,表示验证成功;如果非零,则可能存在问题。

6.1.2 网络抓包工具

网络抓包工具如Wireshark可以用于捕获和分析SSL握手过程中的数据包。这可以帮助我们确认客户端与服务器之间的通信是否安全,以及是否成功交换了加密密钥。通过分析这些数据包,可以定位到连接失败的具体步骤。

6.1.3 浏览器安全警告

浏览器在遇到SSL证书问题时通常会显示一个安全警告。理解这些警告对于快速定位问题至关重要。例如,一个自签名的证书可能会导致浏览器显示一个“不受信任的证书”的警告。而过期证书则会提示“证书已过期”。通过这些信息,我们可以迅速判断出问题所在。

6.2 常见故障及解决策略

在本节中,我们将探讨几种常见的SSL证书问题,以及如何解决这些问题。

6.2.1 证书过期

证书过期是最常见的问题之一。解决此问题的方法是更新证书。大多数证书颁发机构(CA)会提前向管理员发送提醒,以便及时进行更新。更新证书时需要确保新的证书被正确安装并重启相关服务。

6.2.2 证书不匹配

证书不匹配问题通常发生在证书中的域名与请求的域名不一致时。解决此问题通常需要重新生成证书请求(CSR),并确保包含正确的域名信息。

6.2.3 私钥损坏或丢失

私钥是SSL证书的关键部分。如果私钥损坏或丢失,那么证书将无法使用。在这种情况发生时,需要重新生成密钥对,并联系CA以获取新的证书。

6.3 维护最佳实践

有效的维护策略可以帮助预防故障,并确保SSL证书的长期稳定运行。

6.3.1 定期备份证书

定期备份当前的SSL证书和私钥是良好的维护习惯。这可以在发生硬件故障或配置错误时,快速恢复服务。

6.3.2 更新软件和补丁

定期更新Web服务器软件和安全补丁是必要的。这样可以确保服务器能够抵御已知的安全威胁,并兼容最新的加密标准。

6.3.3 监控证书到期

通过配置监控工具来跟踪证书的到期日期。一旦发现证书即将到期,就应该立即进行更新,以避免服务中断。

6.3.4 日志分析

定期分析SSL证书相关的服务器日志文件可以帮助发现潜在的问题。例如,频繁的无效证书警告可能意味着配置错误。

6.4 自动化监控工具

使用自动化监控工具可以提高维护效率,并确保24/7的证书监控。

6.4.1 介绍监控工具

介绍几种流行的监控工具,例如Let’s Encrypt的Certbot、Nagios和Zabbix等,这些工具能够自动检测证书状态并提醒管理员。

6.4.2 自动化更新流程

详细描述如何设置自动化更新流程,包括备份旧证书、生成新的CSR、申请新证书以及部署新证书等步骤。

6.4.3 集成报警系统

介绍如何将自动化监控与报警系统集成,例如发送电子邮件或短信通知,以及如何整合到现有的IT管理平台中。

6.5 故障案例分析

通过分析真实世界中的故障案例,可以提供更加深入的见解,并展示如何应用前面章节中提到的知识和工具。

6.5.1 案例一:网站重定向失败

介绍一个因SSL证书配置错误导致的网站重定向失败的案例,并分析故障原因,提供解决步骤和预防措施。

6.5.2 案例二:证书链配置错误

探讨一个证书链配置错误的案例,分析故障发生的原因和后果,并提供正确的配置方法。

6.5.3 案例三:证书撤销引发的问题

分析因证书被撤销导致的连接问题,讨论撤销的原因,并提供恢复服务的方法。

6.6 维护检查清单

最后,提供一个详细的维护检查清单,以确保所有关键步骤都被关注。

6.6.1 初步检查项

列出SSL证书维护的初步检查项,例如证书的有效性、配置的正确性以及私钥的安全性。

6.6.2 详细检查项

提供更深入的检查项,如日志文件的分析、性能监控和安全漏洞扫描。

6.6.3 定期维护活动

推荐定期进行的维护活动,例如定期更新证书和密钥、审核配置文件的权限设置、以及定期备份证书文件。

以上章节构成了第六章的内容,详细探讨了SSL证书的故障排除与维护策略,为IT行业的专业人士提供了实用的知识和工具。

7. 基于OpenSSL的证书批量生成脚本编写

7.1 脚本编写准备工作

在开始编写基于OpenSSL的SSL证书批量生成脚本之前,我们需要准备环境并了解相关的基础知识。OpenSSL是一个强大的工具,它提供了各种功能,包括密码学和SSL/TLS协议的实现。为了自动化SSL证书的生成,我们通常会依赖命令行工具和脚本语言如bash或Python。

环境准备

首先,确保你的系统中已经安装了OpenSSL库。在Linux系统中,可以通过包管理器安装,例如在Ubuntu中,使用命令:

sudo apt-get install openssl

对于CentOS系统,可以使用:

sudo yum install openssl

在Windows系统上,你需要下载并安装OpenSSL的Windows版本,并将OpenSSL的bin目录添加到你的系统环境变量中。

知识储备

接下来,了解必要的OpenSSL命令行参数和使用方法。例如, openssl genrsa 用于生成RSA私钥, openssl req 用于创建证书签名请求(CSR), openssl x509 用于生成自签名证书或与证书颁发机构(CA)交互。

7.2 脚本编写实践

一旦你熟悉了OpenSSL的基本用法,就可以开始编写脚本来自动化SSL证书的生成过程了。

7.2.1 创建生成密钥的脚本

我们可以创建一个简单的bash脚本来生成多个私钥。以下是一个示例脚本:

#!/bin/bash

# 设置输出目录

output_dir="ssl_keys"

mkdir -p "$output_dir"

# 生成私钥的函数

generate_key() {

local key_file="$1"

openssl genrsa -out "$output_dir/$key_file" 2048

}

# 为每个域名生成密钥

domains=("example1.com" "example2.com" "example3.com")

for domain in "${domains[@]}"; do

key_name="${domain}_key"

generate_key "$key_name"

done

7.2.2 使用脚本生成CSR

在生成私钥之后,我们通常需要为每个密钥生成CSR。以下是如何扩展我们的脚本来完成这一步骤:

# 生成CSR的函数

generate_csr() {

local key_file="$1"

local csr_file="${key_file%.key}_csr"

openssl req -new -key "$output_dir/$key_file" -out "$output_dir/$csr_file.csr" \

-subj "/CN=$key_file"

}

# 为每个域名生成CSR

for domain in "${domains[@]}"; do

key_name="${domain}_key"

generate_csr "$key_name"

done

通过逐步构建脚本,我们能够自动化SSL证书的生成过程。每个部分都紧密结合,并提供清晰的注释,以帮助用户理解每一步的逻辑和目的。

7.3 验证和测试脚本

编写完脚本后,重要的是要进行测试以确保它们能够正常工作。你可以通过手动检查生成的密钥和CSR文件来验证脚本的正确性。同时,考虑处理可能的错误情况,例如当密钥文件已存在或生成过程中的权限问题。

在完成验证和测试后,可以将脚本集成到持续集成/持续部署(CI/CD)流程中,以便在服务器或服务环境中自动进行SSL证书的生成和部署。

以上是一个脚本编写实践的简单示例。在实际应用中,你可能需要处理更复杂的场景,例如与私有CA中心的交互或生成复杂配置的证书。但这为自动化证书生成提供了一个良好的起点,并展示了如何系统地将任务分解并编写脚本。

简介:SSL证书是网络安全的关键组件,批量生成工具能高效创建多个SSL证书,适用于多站点管理和云服务提供商。本文详述了SSL证书的概念、批量生成流程、安装部署以及证书管理的最佳实践,强调了工具使用的安全性和合规性,以及自动化和监控的重要性。

465

465

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?