请接题

一、文件描述

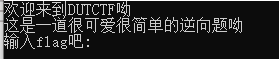

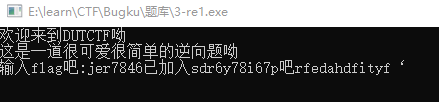

1. 可以直接运行,有窗口,见下图

2. 文件大小 89KB

3. 不能txt直接打开,是正儿八经的exe文件

任意输入字符,,就退出了,,你也可以试试看。。。

二、解题思路

- 首先想到的是动态调试,,毕竟可以运行嘛,,那就用我们的OD试试看,

- 老规矩先字符串检索一波,,有没有可疑对象,,

- 这里看到要输入flag,,就是之前dos窗口显示出来的,,

- 然后,,看到有两个分支,,一个是“flag_get\n“,,另一个是“flag不太对哦”,我们从这里进去看看反汇编窗口。。

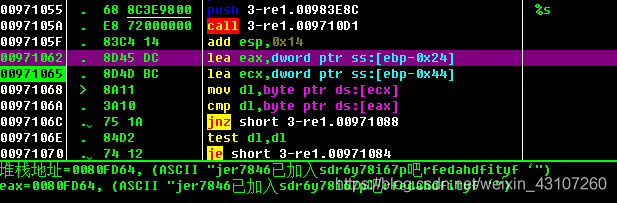

- 进入汇编代码地方,,,注意,,在flag get 之前一句有个jnz跳转,,表示上一个条件不满足,所以跳转到00971098处,而该地址指向“flag不太对哦…”。说明在这个jnz跳转之前做了一些比较或者匹配操作。。

- 想想看,比较是跟谁比较,当然是我们输入的字符和它预设的字符串进行比较咯。于是,,我们要找出这个程序预设的字符串。。

- 从jnz【0097108F】往上找,,找到两个cmp指令,,直觉的来看,输入的字符是需要经过两次比较都成功才能正确匹配,,因为cmp之后都有一个jnz跳转到 【00971088】处。

- 好了,废话不多说,,,,我们来看第一个cmp指令寄存器内容查找我们需要的数据,,,

- 注意一点,,cmp指令比较的是ecx 和eax中的值,,而这两个寄存器中必定存放着一个正确字符,,

- 在lea指令之上任意一处下个断点,,然后F8动态调试,,查看eax和ecx中的数据

- 贴上下面两张图看看eax和ecx里面分别放着啥

图1:

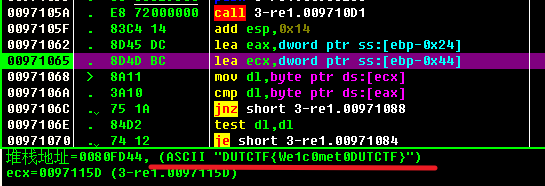

图2:

- :1里面eax对应的ASCII值是‘jer7846…’,这是我输入的一串字符,不信可以看这个图

- 然后在图2里面,ecx的值为“DUTCTF{We1c0met0DUCTF}”,

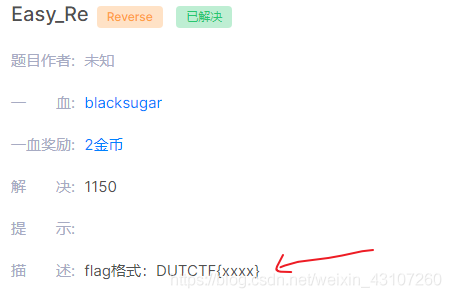

- 结合BugKu提示flag的格式为:

- 然后,,我们就成功了,,

- FLAG——>DUCTF{We1c0met0DUCTF}

4297

4297

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?