题目地址

http://match.yuanrenxue.com/match/11

这是个app题目,先下载下来安装到测试手机上

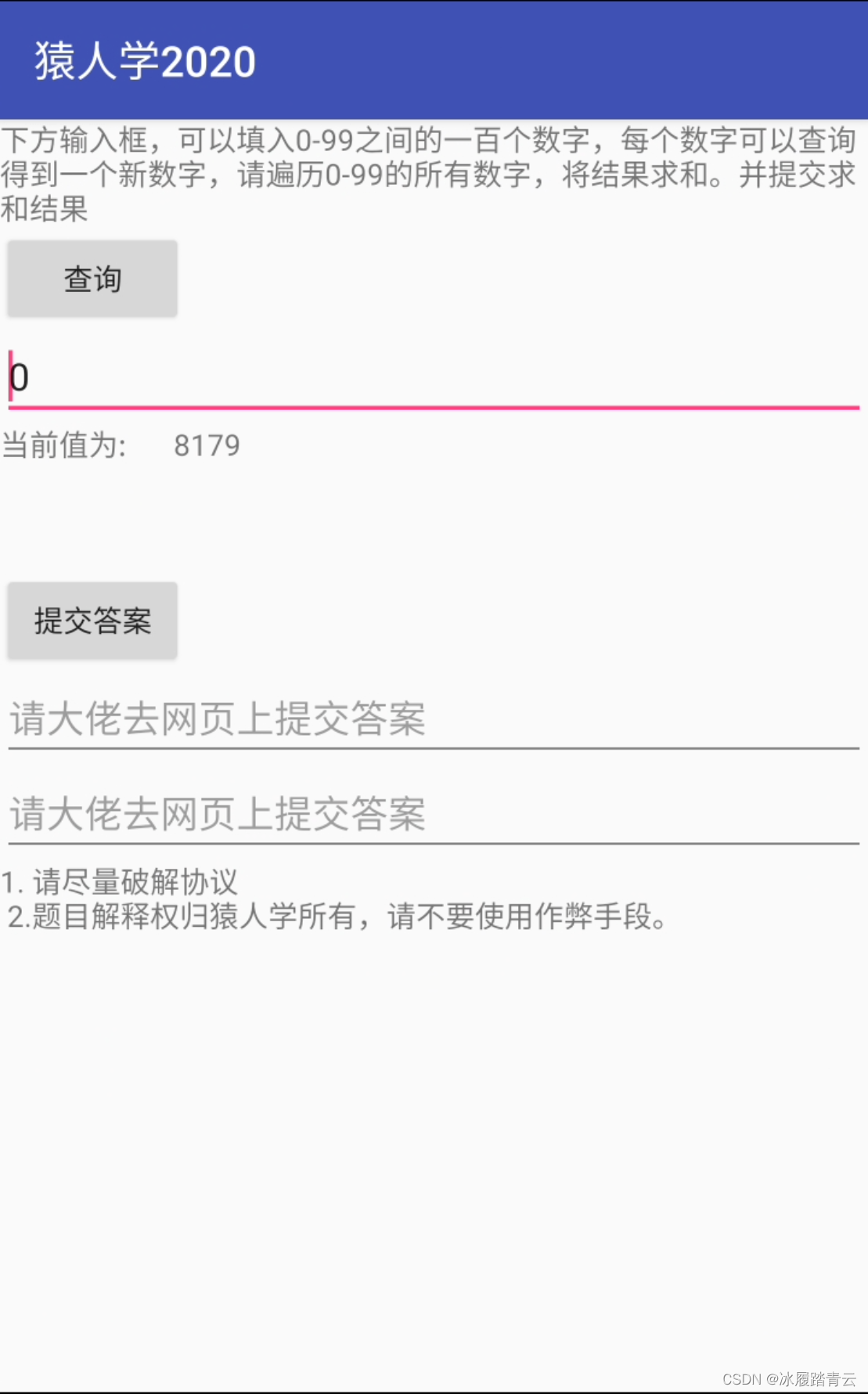

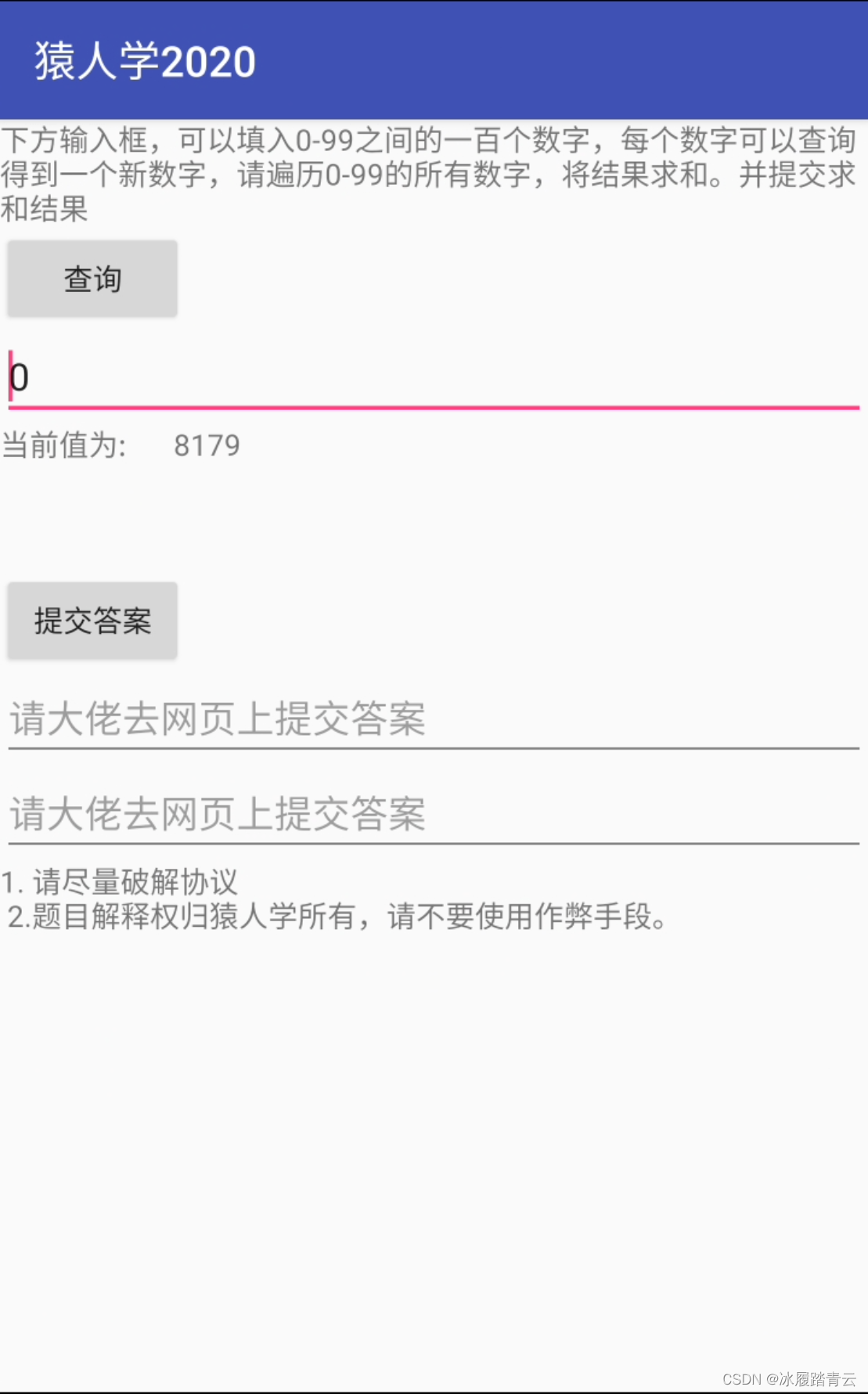

安装完成后的app界面长这样

打开之后是这样的:

要求已经简单明了了。

二话不说先反编译app

不出意外的是没出意外,源代码里面没啥混淆,所有东西都展示的明明白白的。

"https://match.yuanrenxue.com/api/match/11/query?id=" + num + 题目地址

http://match.yuanrenxue.com/match/11

这是个app题目,先下载下来安装到测试手机上

安装完成后的app界面长这样

打开之后是这样的:

要求已经简单明了了。

二话不说先反编译app

不出意外的是没出意外,源代码里面没啥混淆,所有东西都展示的明明白白的。

"https://match.yuanrenxue.com/api/match/11/query?id=" + num +  1533

1533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?