前言

收集信息主要为目标资产与可能存在相关漏洞的信息。包括但不限于主站、 二级域名、旁站、c 段、微信公众号、微信小程序、App 程序、下属单位、子公 司、开发商、域名厂商、dns 服务器、cdn 厂商、服务器厂商等

企业信息

单位股权架构

单位组织信息:组织架构、子公司、下属单位

查询方法: 天眼查、企查查、爱企查、小蓝本、钉钉企典等

天眼查

https://www.tianyancha.com/

企查查

https://www.qcc.com/

爱企查

https://aiqicha.baidu.com/

小蓝本

https://www.xiaolanben.com/

国外企查

https://opencorporates.com/

启信宝

https://www.qixin.com/

钉钉企典

百度百科介绍、官网子链接、新闻等

使用工具:ENScanGo

ENScanGo 是 现 有 开 源 项 目 ENScan 的 升 级 版 本 , 工 具 地 址 : https://github.com/wgpsec/ENScan_GO

域名查询

备案域名搜索

http://www.beianbeian.com/

https://www.aizhan.com/cha/

国家官方备案库:https://beian.miit.gov.cn/

第三方备案库:

站长之家等

https://icp.chinaz.com/

ICP备案查询网

http://www.beianx.cn/

注册商、注册人、邮箱、DNS 解析服务器、注册人联系电话、whois 反查,权重, 备案号等

Whois 查询:https://whois.chinaz.com/

爱站:http://www.link114.cn/ 微步在线:https://x.threatbook.cn/

利用查询到网站管理员手机号码、姓名、邮箱通过 Whois 反查查询出网站管理 员所注册过的域名,可以对注册的其他域名进行漏洞挖掘。

邮箱反查:http://whois.chinaz.com/reverse?ddlSearchMode=1

注册人反查:http://whois.chinaz.com/reverse?ddlSearchMode=2

电话反查:http://whois.chinaz.com/reverse?ddlSearchMode=3 域名后缀查询:如单位域名

domain.cn,我们可以查询在用 domain.xxx 是否属于同一单位

未备案域名搜索

通过目标已知的网站获取 有些企业会把自己的其他业务站点放在网站尾部,里面也许会包含未备案的站点。

通过Fafo、鹰图、零零信安等空间引擎进行证书、图标关联搜索

子域名查询

空间/搜索引擎

fofa、钟馗之眼、百度、谷歌、shodan、censys 、微步等威胁情报等

可通过微步等威胁情报查询查看域名解析

github上搜索域名(例如大学搜索域名,搜索教务系统可能存在学生写的脚本)

例:fofa语句 可通过icon图片搜索冷门资产 title=”beijing” 从标题中搜索“北京”

header=”elastic” 从http头中搜索“elastic”

body=”网络空间测绘” 从html正文中搜索“网络空间测绘”

domain=”qq.com” 搜索根域名带有qq.com的网站。

icon_hash=”-247388890” 搜索使用此icon的资产。仅限FOFA高级会员使用

host=”.gov.cn” 从url中搜索”.gov.cn” 搜索要用host作为名称

port=”6379” 查找对应“6379”端口的资产

icp=”京ICP证030173号” 查找备案号为“京ICP证030173号”的网站 搜索网站类型资产

ip=”1.1.1.1” 从ip中搜索包含“1.1.1.1”的网站 搜索要用ip作为名称

ip=”220.181.111.1/24” 查询IP为“220.181.111.1”的C网段资产

status_code=”402” 查询服务器状态为“402”的资产

app=“” 查找设备

protocol=“” 查询协议资产

以下为例:

查找有elasticsearch的服务器

port=“9200” && protocol==“elastic”

app=“redis” && country=CN

app=“泛微-协同商务系统” app=“泛微-协同商务系统” || app=“泛微-协同办公OA” ||

app=“泛微-E-Weaver” || app=“泛微-EOffice” 搜索引擎:谷歌、必应、百度等 例谷歌 intext

intext:搜索文件内容 intext:关键词 intext:验证码 4800 搜索文件中含有验证码和4800的网站intitle:搜索标题结果 intitle:关键词

allintitle与intitle相同,但是allintitle可以搜索多个关键词,intitle只搜索第一个关键词filetype:查找文件类型 关键词 filetype:文件扩展名

info:查找指定站点的信息 info:域名

inurl:查找含有关键词的url(allinrul类似) inurl:关键词

link:查找与关键词做了链接的地址 link:关键词

site:返回含有关键词的所有域名 site:关键词 related:查找关键词的域名

insubject:搜索google组的标题 msgid:搜索google组中含有关键词或新闻的帖子

group:搜索google组含有关键词 author:搜索新闻组帖子的作者 bphonebook:搜索商业电话号码簿

rphonebook:搜索家庭电话号码簿 phonebook:搜索所有电话号码簿 daterange:搜索日期范围内的电话

在线站点查询

https://www.t1h2ua.cn/tools/

https://phpinfo.me/domain/

http://tool.chinaz.com/subdomain/

http://tools.bugscaner.com/subdomain/

https://chaziyu.com/

https://www.dnsgrep.cn/subdomain

https://api.hackertarget.com/reverseiplookup/?q=domain.com

权重综合查询

● 爱站

● 站长工具

全国政府网站基本数据库

● Address Link

IP反查绑定域名网站

IP关联域名,大部分网站一个IP多个域名

● chinaz

● aizhan

● webscan.cc

● https://censys.io/ipv4?q=baidu.com

非常牛逼的IP记录站,还能分析内链之类找出可能的IP地址,此外还会记录历史。

工具枚举

常用子域名工具如下(Github上都可搜到)

工具解析依赖字典,工具都自带字典,也可以用其他字典,如:https://github.com/k8gege/PasswordDic

OneForAll(python)

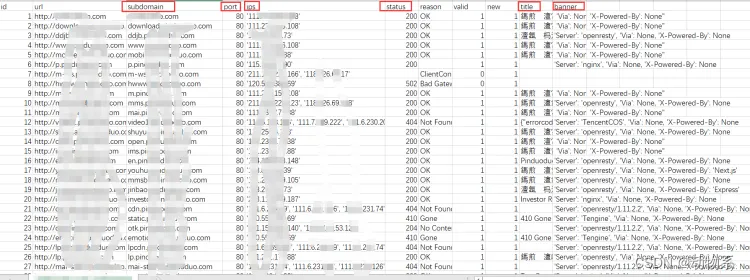

OneForAll是一款功能强大的子域收集工具,拥有多个模块和接口扫描,收集子域信息很全,包括子域、子域IP、子域常用端口、子域Title、子域Banner、子域状态等。

项目地址:https://github.com/shmilylty/OneForAll

子域名收集:python3 oneforall.py --target=target.com run

Layer(win)

Layer子域名挖掘机的使用方法比较简单,在域名对话框中直接输入域名就可以进行扫描,它的显示界面比较细致,有域名、解析IP、开放端口、Web服务器和网站状态等

dnsenum(kali)

在kail 中 : dnsenum xxx.com -f /usr/share/dnsenum/dns.txt -dnsserver

223.5.5.5

#dnsenum参数说明: –dnsserver 指定域名服务器 –enum 快捷选项,相当于"–threads 5 -s 15 -w" –noreverse 跳过反向查询操作 –nocolor 无彩色输出 –private

显示并在"domain_ips.txt"文件结尾保存私有的ips –subfile 写入所有有效的子域名到指定文件

-t tcp或者udp的连接超时时间,默认为10s(时间单位:秒) –threads 查询线程数

-v 显示所有的进度和错误消息

-o 输出选项,将输出信息保存到指定文件

-e 反向查询选项,从反向查询结果中排除与正则表达式相符的PTR记录,在排查无效主机上非常有用

-w 在一个C段网络地址范围提供whois查询

-f dns.txt 指定字典文件,可以换成 dns-big.txt 也可以自定义字典 相关解析记录说明可参考:https://wenku.baidu.com/view/d2d597b669dc5022aaea0030.html

subDomainsBrute(python)

subDomainsBrute的特点是可以用小字典递归地发现三级域名、四级域名,甚至五级域名等不容易被探测到的域名。

项目地址:https://github.com/lijiejie/subDomainsBrute 子域名收集:python

subDomainsbrute.py xtarget.com Sublist3r(python)

Sublist3r也是一个比较常用的工具,

它能列举多种资源,如在Google、Yahoo、 Bing、

Baidu和Ask等搜索引擎中可查到的子域名,还可以列出Netcraft、VirusTotal、ThreatCrowd、

DNSdumpster、SSL Certificates、和Reverse DNS查到的子域名。

项目地址:https://github.com/aboul3la/Sublist3r 子域名收集:python sublist3r.py

-d target.com -b -t 50 -p 80,443,21,22

SSL证书

通过查询SSL证书,获取的域名存活率很高,这应该也是不错的思路。

SSL证书在线检测工具:https://www.chinassl.net/ssltools/ssl-checker.html

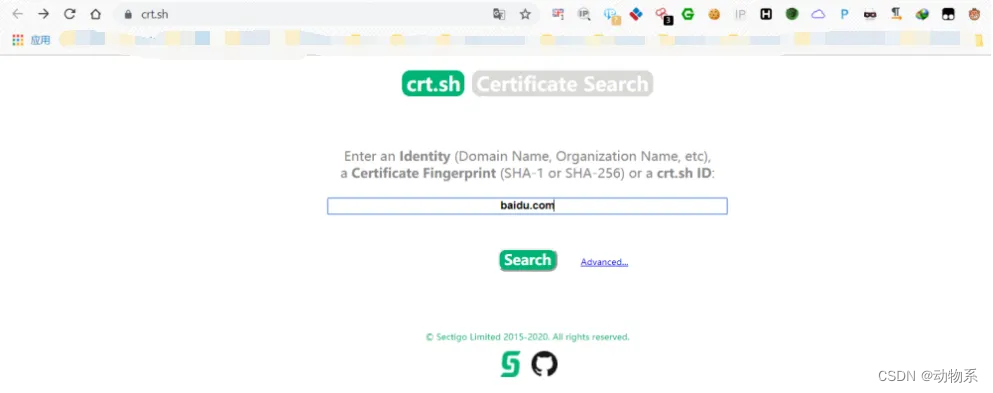

证书透明度公开日志枚举

证书透明度(Certificate Transparency, CT)是证书授权机构(CA) 的一个项目,证书授权机构会将每个SSL/TLS证书发布到公共日志中。一个SSL/TLS证书通常包含域名、子域名和邮件地址, 这些也经常成为攻击者非常希望获得的有用信息。查找某个域名所属证书的最简单的方法就是使用搜索引擎搜索一些公开的CT日志。

在线第三方平台查询

● crt.sh

● censys

● myssl

● crt.sh

censys:

工具枚举查询

通过工具可以调用各个证书接口进行域名查询 常用工具 Findomain Sublist3r(SSL Certificates)等

Findomain

Findomain不使用子域名寻找的常规方法,而是使用证书透明度日志来查找子域,并且该方法使其工具更加快速和可靠。该工具使用多个公共API来执行搜索:

Certspotter

Crt.sh

Virustotal

Sublist3r

Spyse (CertDB)

Bufferover

Threadcrow

Virustotal with apikey

项目地址:https://github.com/Edu4rdSHL/findomain

子域名收集:findomain -t target.com

使用所有API搜索子域并将数据导出到CSV文件:findomain -t target.com -a -o csv

DNS历史解析

- dnsdb 全球DNS搜索引擎

- viewdns.info 令站长十分蛋疼的DNS历史记录网站,记录了几年内的更改记录。

- securitytrails.com 庞大的DNS历史数据库,我试了下可以查出几年内网站用过的IP、机房信息等,非常可怕。

在线网站查询

● dnsdb

● NETCRAFT

● viewdns

● threatbook

● securitytrails

DNS域传送漏洞

DNS记录分类

常见的DNS记录有以下几类:

A记录 IP地址记录,记录一个域名对应的IP地址

AAAA记录 IPv6地址记录,记录一个域名对应的IPv6地址

CNAME记录 别名记录,记录一个主机的别名

MX记录 电子邮件交换记录,记录一个邮件域名对应的IP地址

NS记录 域名服务器记录 ,记录该域名由哪台域名服务器解析

PTR记录 反向记录,也即从IP地址到域名的一条记录

TXT记录 记录域名的相关文本信息

DNS注册信息

Whois查询

DNS域传送漏洞原理

DNS服务器分为:主服务器、备份服务器和缓存服务器。在主备服务器之间同步数据库,需要使用“DNS域传送”。域传送是指备份服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。

若DNS服务器配置不当,可能导致攻击者获取某个域的所有记录。造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较低的内部主机,如测试服务器。同时,黑客可以快速的判定出某个特定zone的所有主机,收集域信息,选择攻击目标,找出未使用的IP地址,绕过基于网络的访问控制。

DNS域传送漏洞检测

nslookup

基本过程

- nslookup #进入交互式shell

- server dns.xx.yy.zz #设定查询将要使用的DNS服务器

- ls xx.yy.zz #列出某个域中的所有域名

- exit #退出

漏洞检验-不存在漏洞

> nslookup

Server: lkwifi.cn

Address: 192.168.68.1

*** lkwifi.cn can't find nslookup: Non-existent domain

> server ss2.bjfu.edu.cn

Default Server: ss2.bjfu.edu.cn

Address: 202.204.112.67

> ls bjfu.edu.cn

[ss2.bjfu.edu.cn]

*** Can't list domain bjfu.edu.cn: Query refused

The DNS server refused to transfer the zone bjfu.edu.cn to your computer. If this

is incorrect, check the zone transfer security settings for bjfu.edu.cn on the DNS

server at IP address 202.204.112.67.

> exit

漏洞检验-存在漏洞

> nslookup

> server dns1.xxx.edu.cn

> ls xxx.edu.cn

nmap

利用nmap漏洞检测脚本"dns-zone-transfer"进行检测

nmap --script dns-zone-transfer --script-args dns-zone-transfer.domain=xxx.edu.cn -p 53 -Pn dns.xxx.edu.cn

--script dns-zone-transfer 表示加载nmap漏洞检测脚本dns-zone-transfer.nse,扩展名.nse可省略

--script-args dns-zone-transfer.domain=xxx.edu.cn 向脚本传递参数,设置列出某个域中的所有域名

-p 53 设置扫描53端口

-Pn 设置通过Ping发现主机是否存活

dig

使用说明dig -h

漏洞测试

dig @dns.xxx.edu.cn axfr xxx.edu.cn

axfr是q-type类型的一种: axfr类型是Authoritative Transfer的缩写,指请求传送某个区域的全部记录。

旁站C段

通过子域名解析 ip,在统计集中的 ip 所对应的 C 段。

C 段探测:(有些网站买断了相邻的几个 IP做为分站,如果拿到分站的管理员敏 感信息,如密码之类的,可以尝试对主站进行撞库),通过拿下 C 段中服务器 进行 ARP欺骗达到劫持域名的效果。

判断主要资产位置:阿里云、政务云、自建机房等

旁站:同服务器其他站点

在线站点查询: https://www.webscan.cc/

旁注工具推荐: https://github.com/k8gege/K8tools/blob/master/K8_C%E6%AE%B5%E6%97%81% E6%B3%A8%E5%B7%A5%E5%85%B76.0_0510%5BK.8%5D.ra

工具

K8_C段旁注工具6.0、nmap、IISPutScanner、小米范WEB查找器等

小米范WEB查找器:http://pan.baidu.com/s/1pLjaQKF

网络资产搜索引擎

Fofa、Shodan、ZoomEye

利用这些网络空间资产搜索引擎来搜索暴露在外的端口信息

利用语法搜索C段信息

指纹识别

在漏洞挖掘中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。

CMS (Content Management System)又称整站系统或文章系统。常见的CMS有Dedecms (织梦)、Discuz、

PHPWEB、 PHPWind、PHPCMS、ECShop、 Dvbbs、 SiteWeaver、 ASPCMS、帝国、Z-

Blog、WordPress等。

第三方平台

> ● 云悉

> ● TideFinger

> ● BugScaner

> ● 数字观星

工具

常用指纹识别工具有:御剑Web指纹识别、WhatWeb、Test404轻量CMS指纹识别+v2.1、椰树等,可以快速识别一些主流CMS

Github项目

● CMSeeK

● CMSmap

● ACMSDiscovery

● TideFinger

● AngelSword

浏览器插件

通过Google、FireFox等插件的使用,收集网站结构信息 Wappalyzer

批量扫描

Ehole

https://github.com/EdgeSecurityTeam/EHole

https://github.com/ShiHuang-ESec/EHole

EHole是一款对资产中重点系统指纹识别的工具,在红队作战中,信息收集是必不可少的环节,如何才能从大量的资产中提取有用的系统(如OA、VPN、Weblogic…)。EHole旨在帮助红队人员在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

Finger

https://github.com/EASY233/Finger

Finger定位于一款红队在大量的资产中存活探测与重点攻击系统指纹探测工具。在面临大量资产时候Finger可以快速从中查找出重点攻击系统协助我们快速展开渗透。

收集敏感信息

对应站点和应用敏感信息收集的越多,后续攻击利用突破口越多。

通过工具暴破相关Web源代码泄露 网盘搜索:

http://www.pansou.com/ 或https://www.lingfengyun.com/

网盘密码破解:https://www.52pojie.cn/thread-763130-1-1.html

社工信息泄露:https://www.instantcheckmate.com/、http://www.uneihan.com/

源码搜索:https://searchcode.com/、https://gitee.com/、https://gitcafe.com、https://code.csdn.net

钟馗之眼: https://www.zoomeye.org/ 天眼查: https://www.tianyancha.com/

这个有破解使用企业版查询的办法 佛法:https://fofa.so/ 帮助文档:https://fofa.so/help

微步在线:https://x.threatbook.cn/ 360情报中心:https://ti.360.cn/

在线查毒:https://www.virustotal.com/l

常见源码泄露

/.bzr/

/CVS/Entries

/CVS/Root

/.DS_Store MacOS自动生成

/.hg/

/.svn/ (/.svn/entries)

/.git/

/WEB-INF/src/

/WEB-INF/lib/

/WEB-INF/classes/

/WEB-INF/database.properties

/WEB-INF/web.xml

Robots.txt

上述源码泄露在Github上都可以找到相应的利用工具

网页扫描

通过扫描器扫描web站点,看是否有源码相关目录被泄漏,如有,再通过特殊工具恢复

工具如:破壳web扫描器、御剑扫描器

github类信息泄漏

GitHub敏感信息泄露一直是企业信息泄露和知识产权泄露的重灾区,安全意识薄弱的同事经常会将公司的代码、各种服务的账户等极度敏感的信息『开源』到github中,github也是黑、白帽子、安全工程师的必争之地。

全自动监控github:https://sec.xiaomi.com/article/37

GitHub敏感信息泄露监控:GSIL、Github-Monitor

在GitHub中一般通过搜索网站域名、网站JS路径、网站备案、网站下的技术支持等进行敏感信息查询 社工方式收集

还可以在QQ群备注或介绍等,甚至混入企业qq工作群查找,这设计社工范畴了

源码泄露利用工具

● .git源码泄露:https://github.com/lijiejie/GitHack

● .DS_Store泄露:https://github.com/lijiejie/ds_store_exp

● .bzr、CVS、.svn、.hg源码泄露:https://github.com/kost/dvcs-ripper

邮箱信息收集作用

收集邮箱信息主要有两个作用:

- 通过发现目标系统账号的命名规律,可以用来后期登入其他子系统。

- 爆破登入邮箱用。

通常邮箱的账号有如下几种生成规律: 比如某公司有员工名叫做“张小三”,它的邮箱可能如下:

zhangxiaosan@xxx.com

xiaosan.zhang@xxx.com

zxiaosan@xxx.com

当我们收集几个邮箱之后,便会大致猜出对方邮箱的命名规律。

除了员工的邮箱之外,有一些共有的邮箱,比如人力的邮箱、客服的邮箱,hr@xxx.com、kefu@xxx.com,这种邮箱有时会存在弱口令,在渗透时可额外留意一下。我们可以通过手工或者工具的方式来确定搜集邮箱:

手工的方式:

- 可以到搜索引擎上搜索邮箱信息

Google Hacking

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email- github等第三方托管平台

在github中搜索邮箱后缀- 社工库的方式

- Online Search Email

通过全球最大的几个数据泄露站点在线查询邮箱信息泄露情况

https://monitor.firefox.com/

https://haveibeenpwned.com/

https://ghostproject.fr/

工具(The Harvester):

备份文件泄露

网站备份文件泄露扫描工具 常见扫描工具有:

● Test404网站备份文件扫描器 v2.0(win)

●ihoneyBakFileScan(python) ihoneyBakFileScan v0.2

多进程批量网站备份文件泄露扫描工具,根据域名自动生成相关扫描字典,自动记录扫描成功的备份地址到文件

地址:https://github.com/sry309/ihoneyBakFileScan 扫描工具

也可通过AWVS、Xray进行扫描,也可扫描出备份文件

公网网盘

公司员工可能把一些内部资料放在了公网网盘,然后被在线云网盘搜索的网站抓取了,我们就可以利用这个来对目标系统进行深入挖掘。

可以利用云网盘搜索工具搜集敏感文件,一般直接输入厂商名字进行搜索

凌风云搜索

地址:https://www.lingfengyun.com/

小白盘搜索

● 地址:https://www.xiaobaipan.com/

大力盘搜索

● 地址:https://www.dalipan.com/

小不点搜索(微盘)

● 地址:https://www.xiaoso.net/

百度网盘爬取开源工具

● 地址:https://github.com/gudegg/yunSpider

漏洞公共资源库

国内

● 国家信息安全漏洞库

● 国家信息安全漏洞共享平台

● SeeBug

● 信息安全漏洞门户 VULHUB

● 数字观星

● NSFOCUS绿盟科技

● BugScan--漏洞插件社区

● 漏洞列表 | 教育行业漏洞报告平台(Beta)

● 工控系统行业漏洞库平台

● exp库-打造中文最大exploit库

● 乌云漏洞库

● 漏洞银行:https://www.bugbank.cn/

● 360补天:https://www.butian.net/

国外

● Exploit-db

● Sploitus | Exploit & Hacktool Search Engine

● packetstorm

● SecurityFocus

● cxsecurity

● rapid7 Vulnerability & Exploit Database

● Most recent entries - CVE-Search

● CVE security vulnerability database. Security vulnerabilities, exploits

● CVE mitre - Search CVE List

● 美国官方工控数据库 ICS-CERT Landing | CISA

● 路由器漏洞搜索 Routerpwn - One click exploits, generators, tools, news, vulnerabilities, poc

社会工程

SheGongKu

You should know:TG、AnWang

https://dehashed.com/

https://aleph.occrp.org/

https://www.blackbookonline.info/

http://pwndb2am4tzkvold.onion/

TG-Robot:@shegongkubot

UserRegistrationInformation

通过用户的一些信息(Mail、Name、ID、Tel)查询用户注册过哪些应用

● REG007

● 检查160个社交网络上的注册情况 Check Usernames - Social Media Username Availability

● 检查用户名注册情况在500个主流网站上 KnowEm用户名搜索:社交媒体,域名和商标

● 检查用户名注册情况,同时检查注册过哪些域名 Namechk | Username, Domain, and Trademark Search | Username Registration

IPInformation

通过IP地址获取位置信息

● IP地址查询chaipip

● 高精度IP定位

● IP查询IPIP.NET

● ip2location

● maxmind

● ip138

● ip.cn

SomeProjects

● social-engineer-toolkit

其他

微信公众号&微博 企业的另一通道,渗透相关公众号,绝对会有意外收获:不少漏洞+域名,有关Burp如何抓取微信公众号数据可参考 Burp

APP抓包

天眼查-商业安全工具 根据前面获取的企业名称可以获取目标企业的微信公众号、微博、备案站点、软件著作权等信息。微信公众号

微博

七麦数据 通过当前APP查询同开发商应用,得到目标所有APP应用

AppStore 通过当前APP查询同开发商应用,得到目标所有APP应用

APP反编译 反编译APP进行提取相关IP地址,此外在APP上挖洞的时候,可以发现前面招式找不到的域名,在APP里面有大量的接口IP和内网

IP,同时可获取不少安全漏洞。 推荐反编译安卓app,用工具:Android Killer

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?