目录

应急响应过程

目的:分析攻击时间、攻击操作、攻击结果、安全修复等并给出合理的解决方案。

保护阶段:直接断网,保护现场,看是否能够恢复数据;

分析阶段:对入侵过程进行分析,常见的方法为指纹库搜索、日志时间分析、后门追查分析、漏洞检查分析等;

复现阶段:还原攻击过程,模拟攻击者入侵思路,关注攻击者在系统中应用的漏洞、手法;

修复阶段:分析原因之后,修补相关系统、应用漏洞,如果存在后门或者弱口令,即使清楚并整改;

建议阶段:对攻击者利用的漏洞进行修补,加强系统安全同时提高安全意识;

案例一:web攻击应急响应溯源-后门,日志

背景:某客户反应自己的网站首页出现被篡改,请求支援。

分析:涉及的攻击面 涉及的操作权限 涉及的攻击意图(修改网站的目的是什么)涉及的攻击方式等;

思路1:利用日志文件定位修改文件的时间基数,将前时间进行攻击分析,后时间进行操作分析;

思路2:利用后门webshell查杀工具或者是脚本找到对应的后门文件,定位第一时间分析先查看开放的端口,再查看端口号对应的服务。

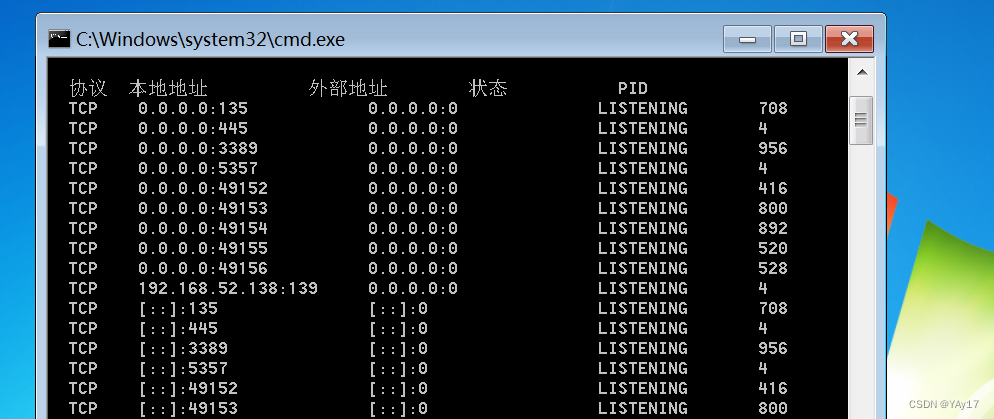

通过命令netstat -ano,查看开放的端口号,之后通过端口号去查询对应的服务。

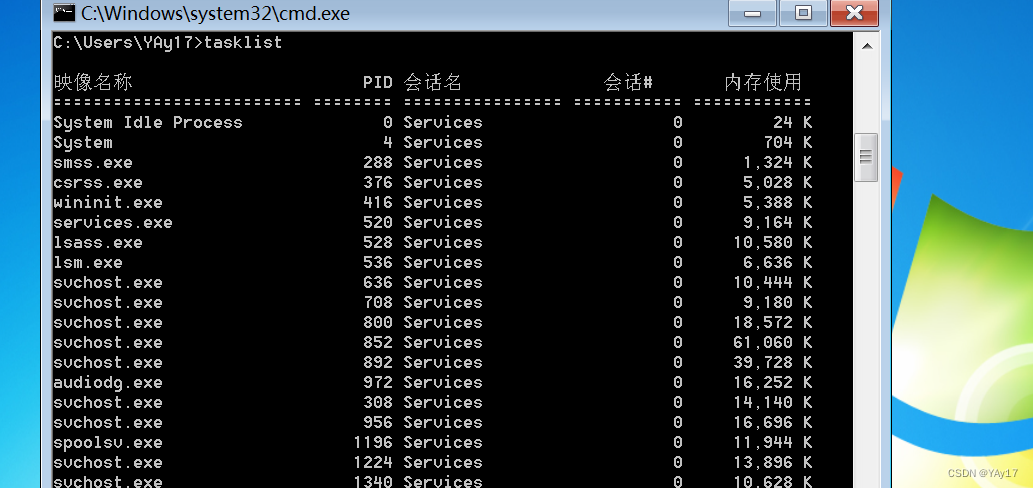

可以直接使用tasklist查看全部的服务。

通过任务管理器找到该进程的路径。

通过任务管理器找到该进程的路径。

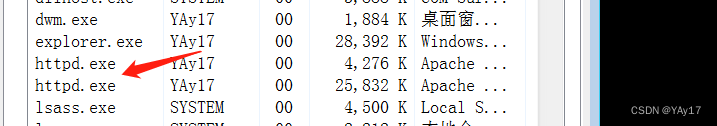

看到是由Apache搭建的,Apache有日志记录的。首页被修改,那么一般的首页都是index等地址。

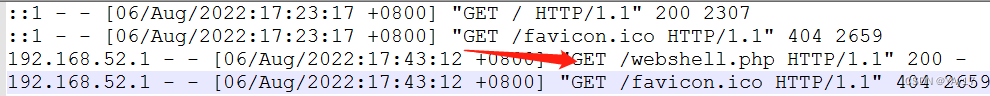

发现这个wenshell文件比较的可疑,那么就去网站的目录下面找对应的文件。

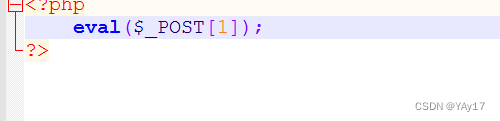

经典的皮埃吃皮一句话。

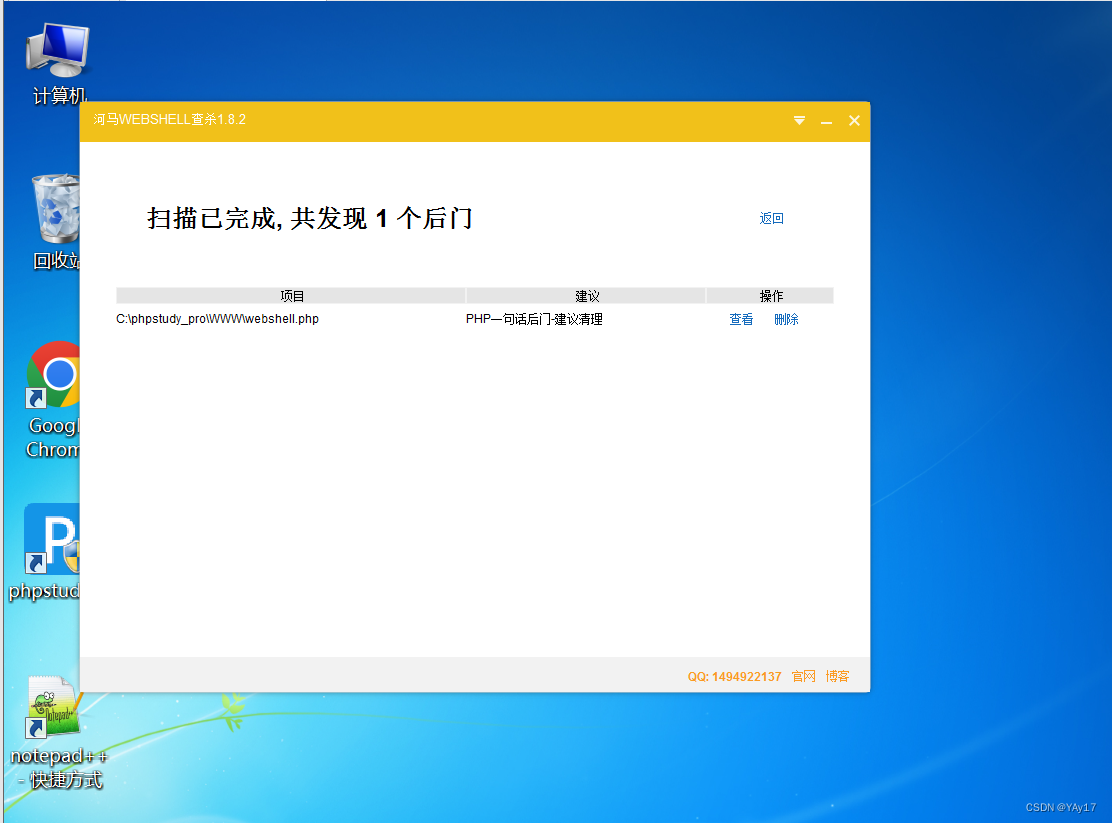

还可以使用webshell后门查杀工具或者是脚本。百度一波工具。Webshell查杀工具有哪些 - 网络安全 - 亿速云

上面的这篇文章有许多好用的webshell查杀工具,这里我就用了河马。

#案例二-WIN系统攻击应急响应溯源-后门,日志,流量

分析:涉及的攻击面 涉及的操作权限 涉及的攻击意图 涉及的攻击方式等;

背景:某客户反应服务器异常出现卡顿等情况,请求支援。

思路:利用监控工具分析可疑进行,利用杀毒软件分析可疑文件,利用接口工具抓流量

获取进程监控:PCHunter64、火绒剑

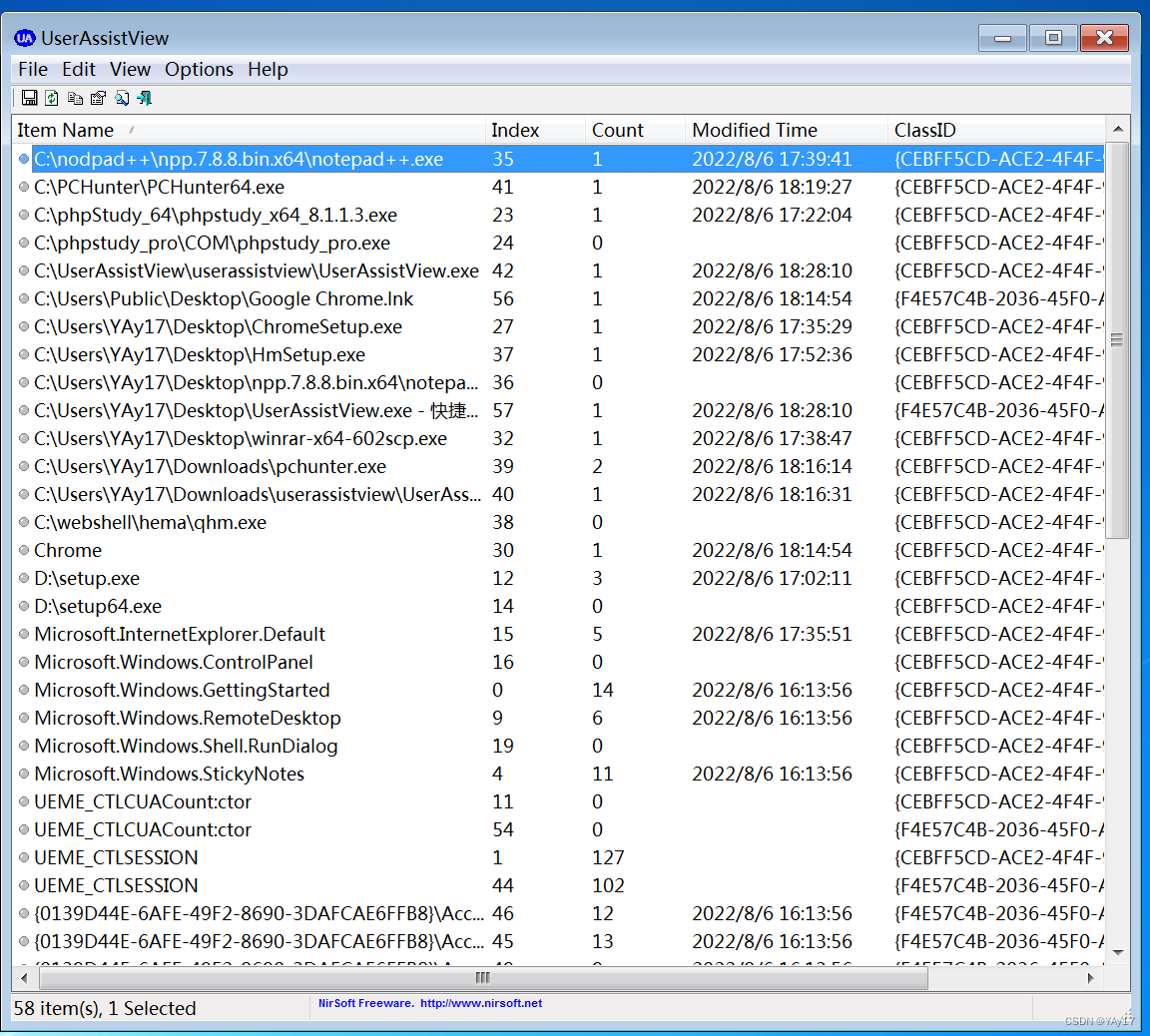

获取执行列表:UserAssistView

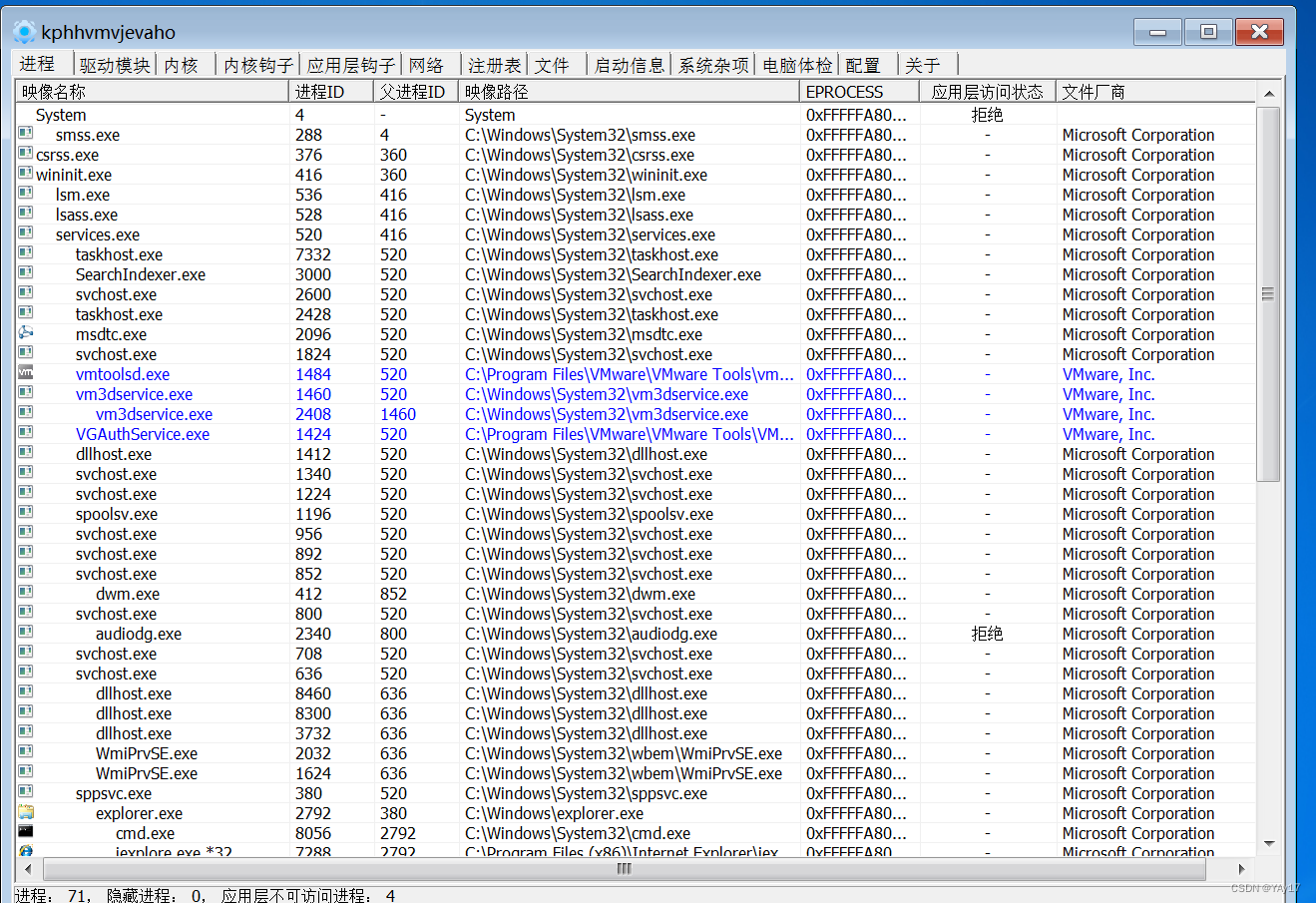

首先介绍下PCHunter ,一款进程监控工具,由于后门会占用资源,我们在使用该工具的是哦胡,监控进程,标为蓝色的为系统外进程(也就是说不是我们系统自带的进程)属于第三方的进程,可以看到wmtoolsd.exe便是第三方的程序,但是如何去区别是正常的第三方的进程还是木马呢?可以分析这个进程启动以后有什么样的操作,对外有什么样的连接?

第一种方法(不准确):

可以看一下文件厂商,一般的木马进程没有文件厂商,但是这种方法并不能直接确定该进程就是木马。

第二种方法:

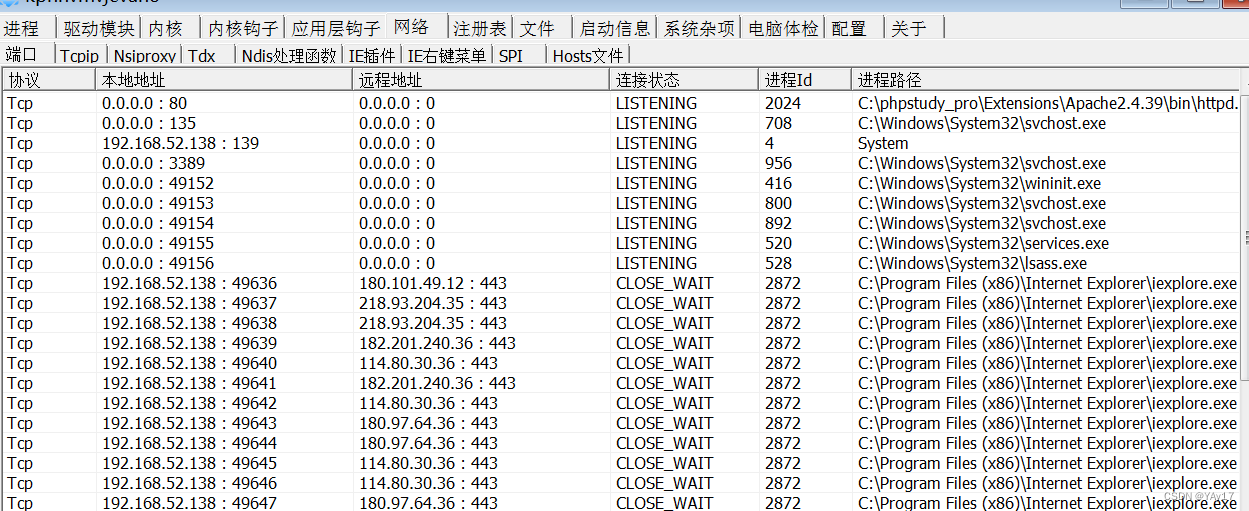

查看网络,检查是否存在网络连接(异常),可以确定是木马。

我这里没有木马,新的镜像环境。全部都是系统的进程。

通过UserAssistView来监控进程的执行时间等

检查文件执行记录,可以用来分析木马的执行时间。

再通过这个时间去查找日志前后。

(先写到这儿吧,明天继续学习下一节课,再来记录,不说了看七夕杯wp去了)

1162

1162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?