数据分析题1

1-1

通过流量分析,可知流量包中采用的不安全协议是什么?同时请 找出使用该不安全协议时所用的用户名以及密码。

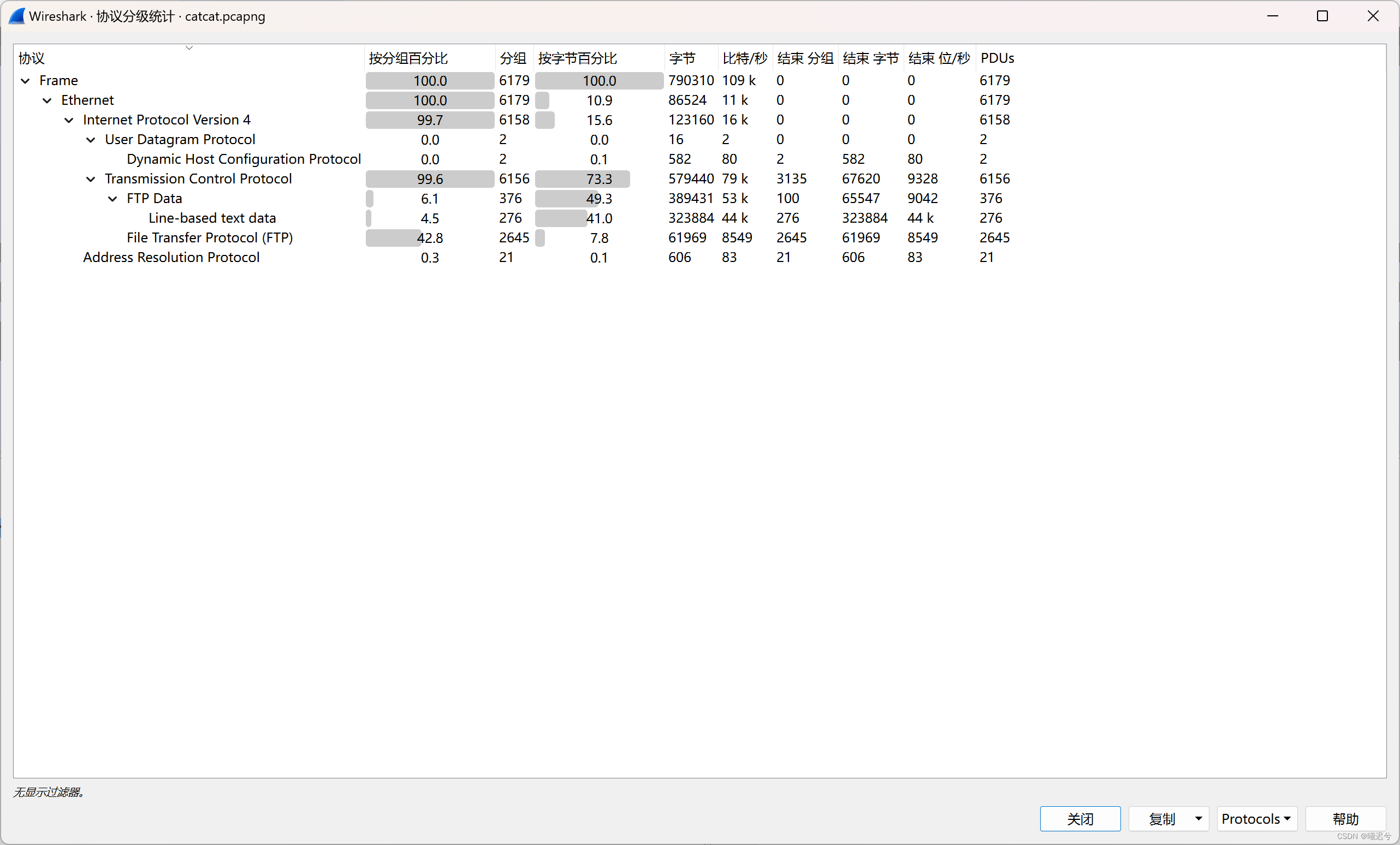

wireshark统计下协议,可以看到不安全的FTP协议

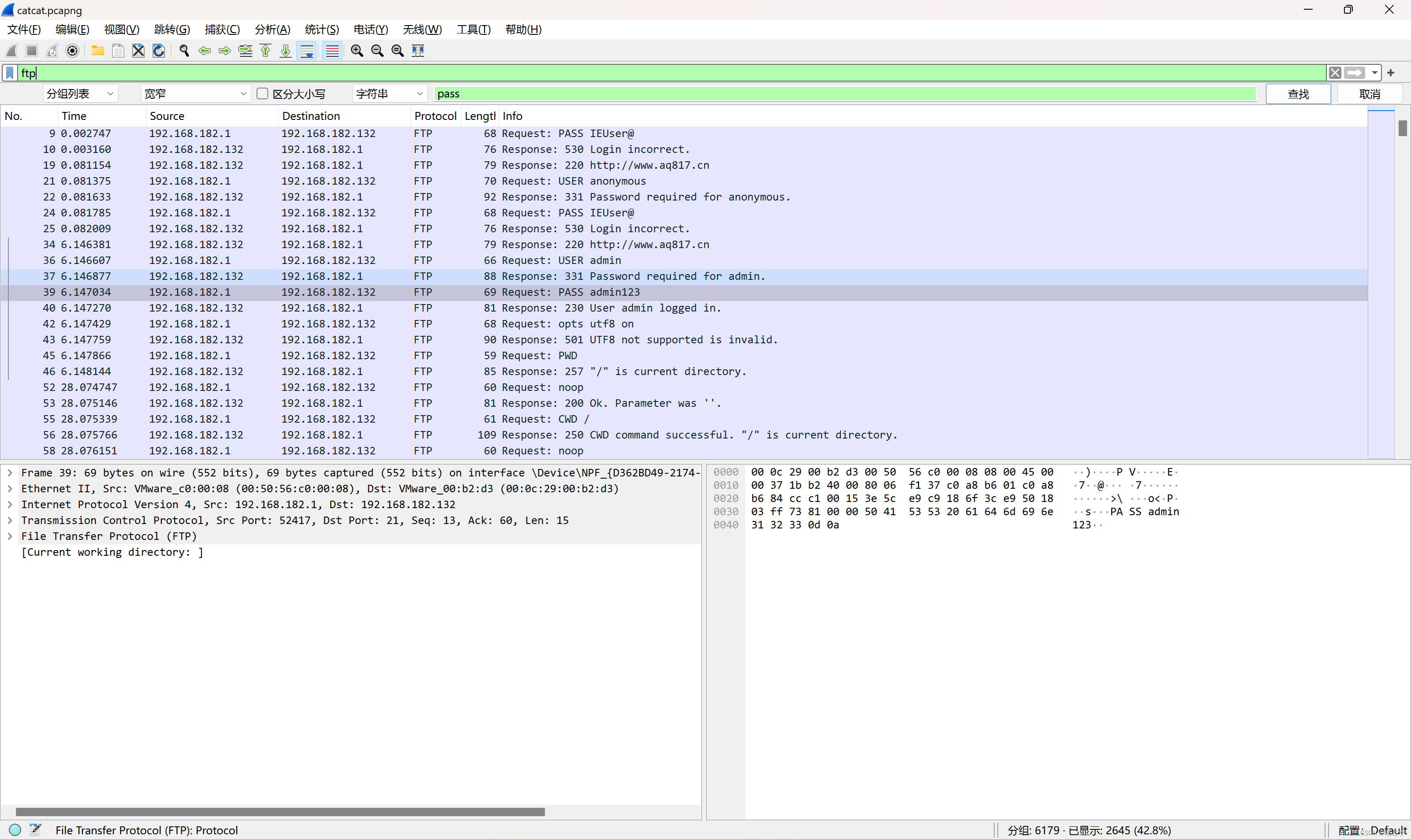

过滤器筛选ftp协议,猛搜字符串(我这里搜的pass,一般常见密码字段标识为password或者passwd),可以看到一条logged in的数据包返回说明登录成功,看前面的请求可以知道用户名为admin,密码为admin123,最后flag提交格式为:md5(ftp+admin+admin123)

1-2

通过协议分析,基于不安全协议,可发现流量包中共计传输多少 份文件,其中相对特殊的文件,其文件名是什么?

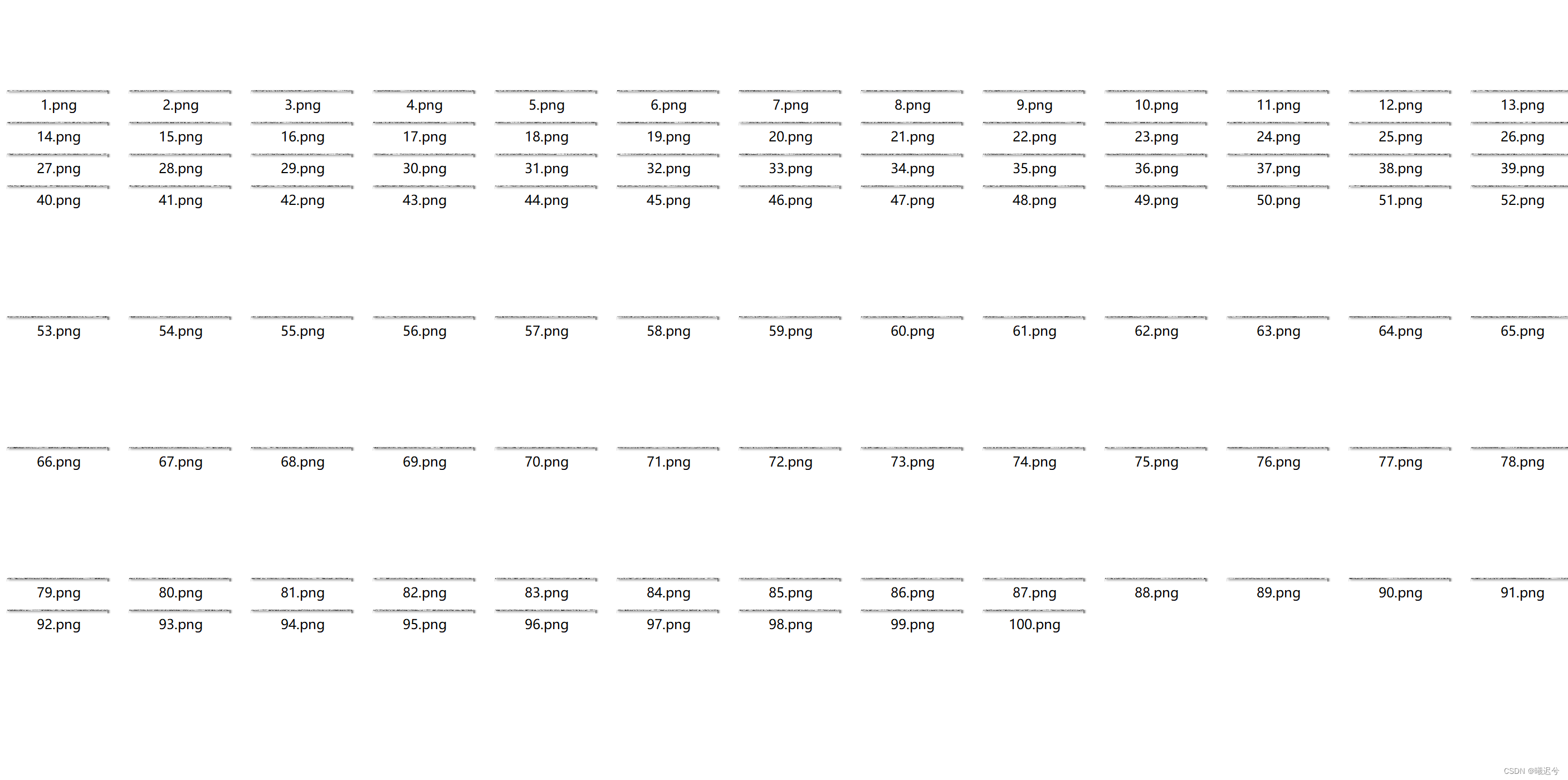

直接导出FTP对象,可以看到一共传输了100个png图片以及1个txt文件(注意是101个文件),最后flag提交格式为md5(101+txt)

1-3

该程序员喜欢猫,连采用隐写算法都和猫相关,请基于传输的文件提取出最终传输的数据。注意:数据中包含 flag。

首先将传输的数据全部导出,100张png以及一个key.txt,明显需要对这一百张图片进行合并,可以自己写脚本或者使用工具,我这里使用montage(工具安装使用可以参考这位博主教程:【CTF工具】自动拼图工具gaps的安装与使用_gapscsdn-CSDN博客)

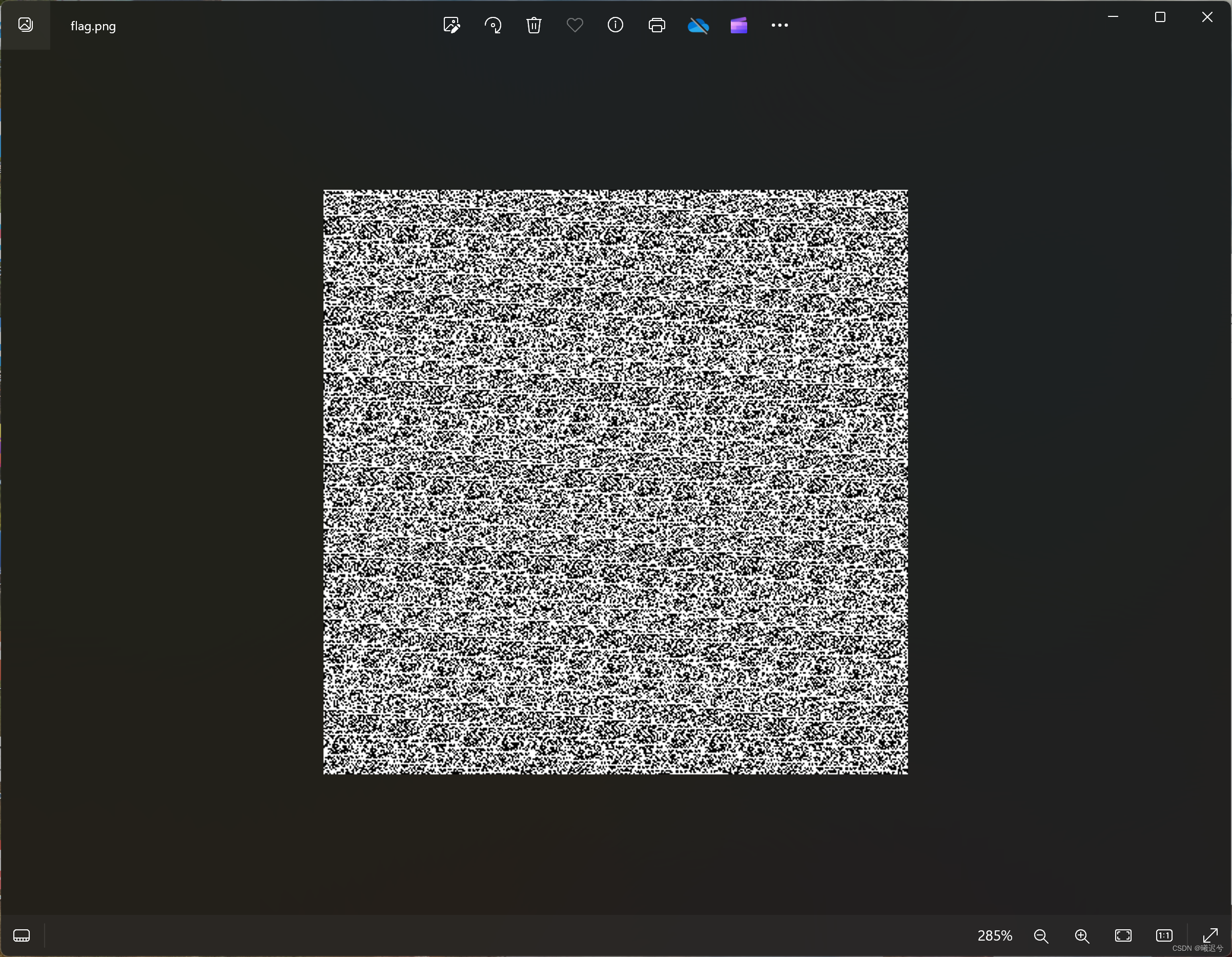

拼接成1张图片,可以看到还需要对图片进行处理,参考题目给的提示,与猫有关的隐写,百度发现一种算法:猫脸变换(详见:Python实现Arnold图像置乱算法_三维arnold种图像置乱算法python-CSDN博客),结合之前传输的文件中key.txt中给出了变换密钥,对图片处理得到一张二维码图片,扫完(使用手机自带的扫一扫,vx和qq好像都扫不了)发现提示:fake flag

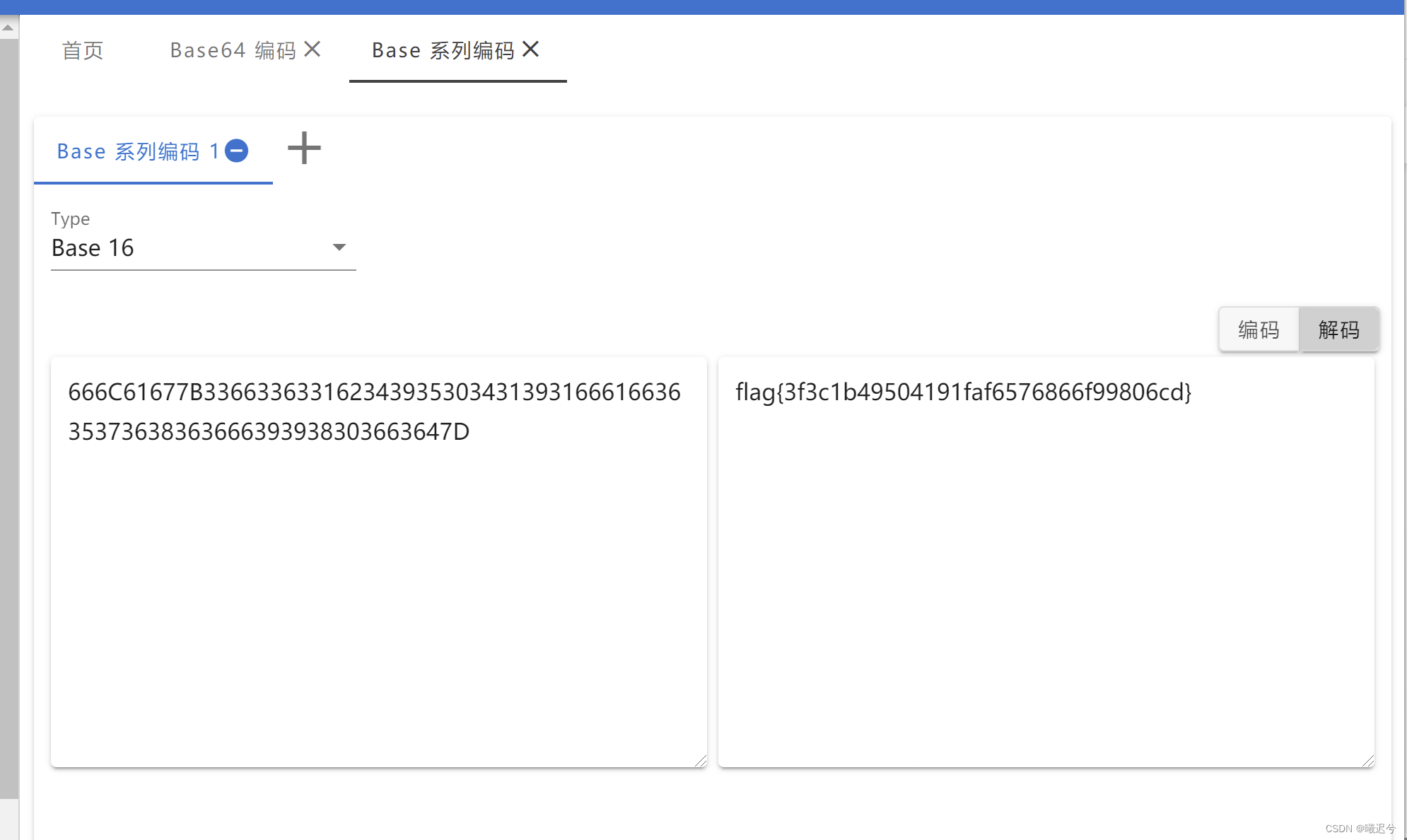

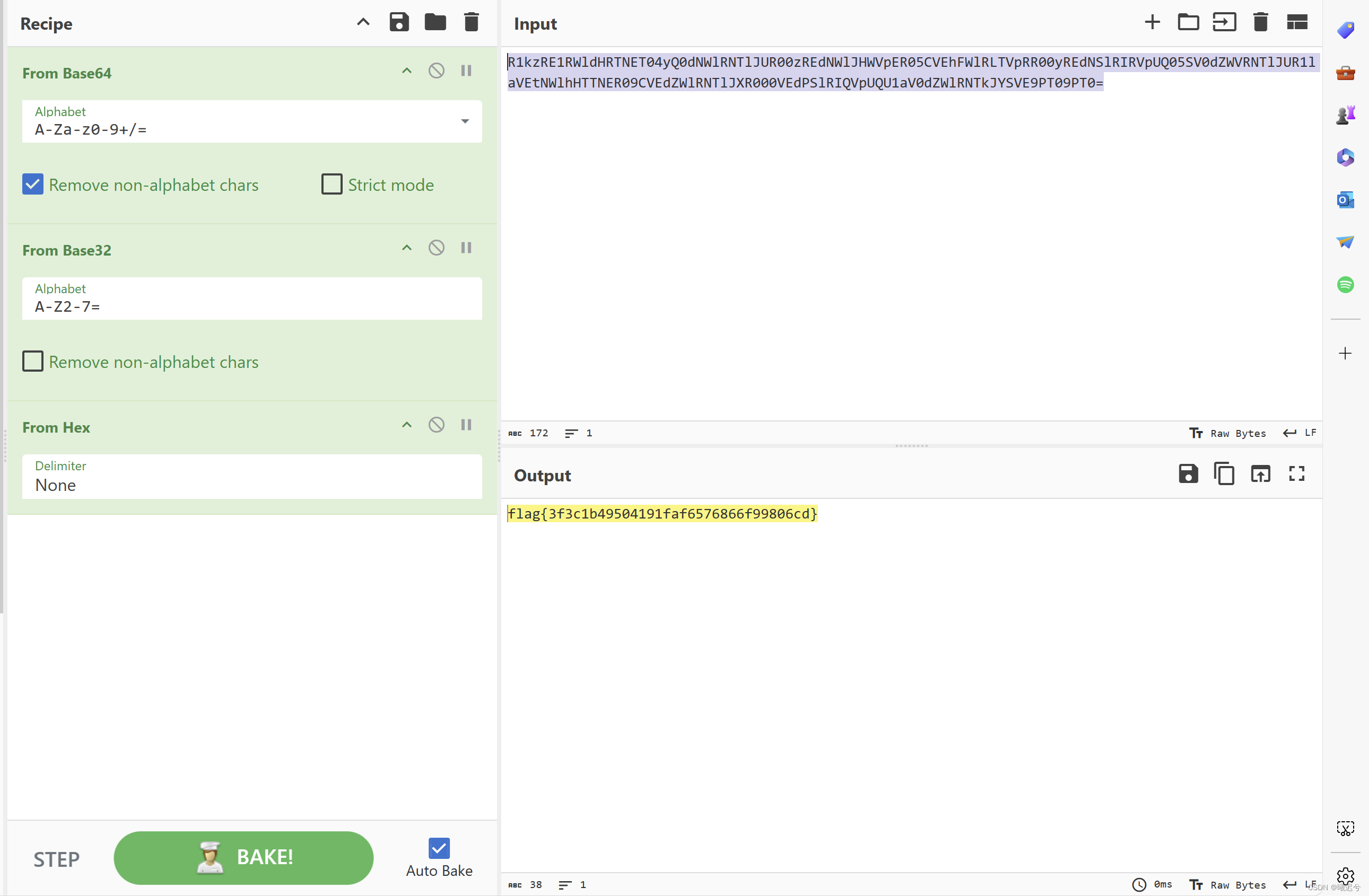

后面参考其他大佬思路,知道这里是个lsb隐写,使用zsteg解析,得到一串字符串,看格式考虑base编码(有“=”在)编码转换,经过3轮base(64、32、16)解码得到flag,也可以直接使用CyberChef,最后提交md5(3f3c1b49504191faf6576866f99806cd)

2960

2960

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?