一、导语

NetScaler Smart Access是NetSacler Gateway的一个高级功能。如果用户是通过NetScaler(ADC)访问应用或桌面,该功能可以限制用户的应用或者桌面的可视性。

二、实验目的

该实现目的为:用户通过NetScaler(https://poc.lab.local)访问交付组"DLWin1064"时,会验证用户客户端源IP地址是否为172.19.31.0/24网段,如果客户端地址为172.19.31.0/24网段,则该用户可看到该交付组的桌面并正常连接,如果客户端地址为非172.19.31.0/24网段,则用户无法看到该交付组的桌面,即使为该交付组授权了该用户的访问,也是无法连接该交付组的桌面。

三、配置步骤

1. 前提条件

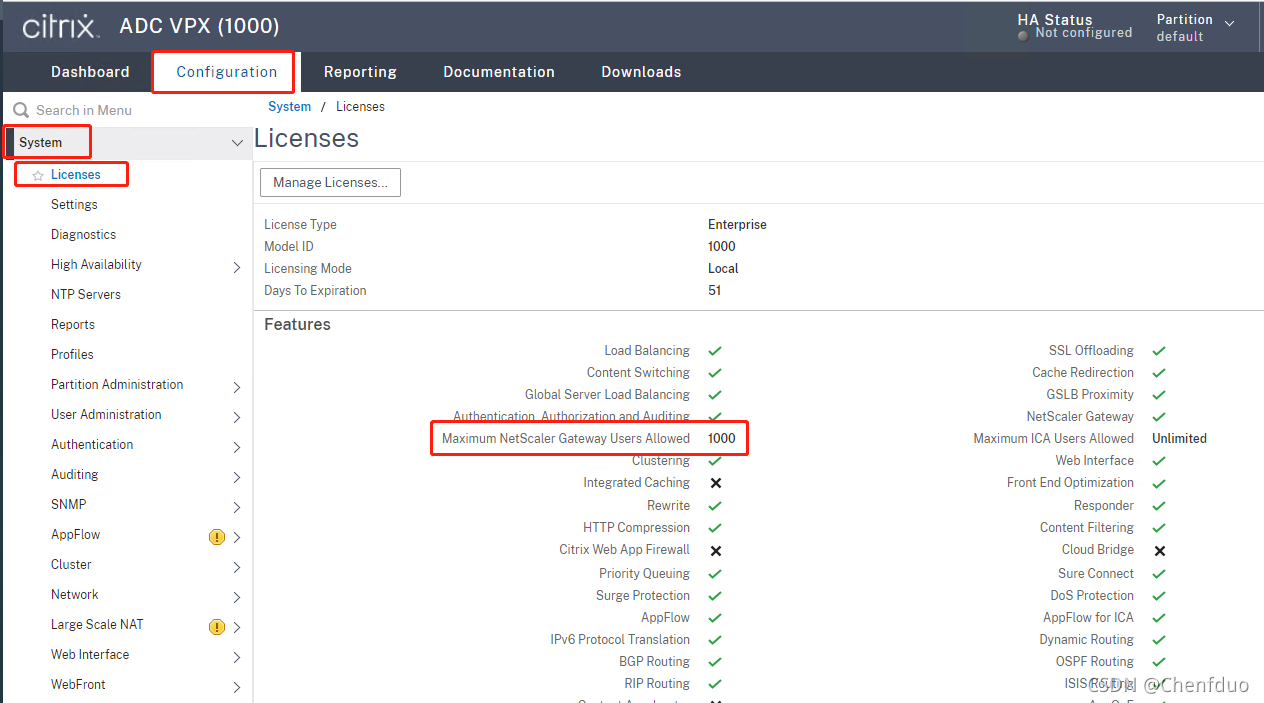

注意:一个用户会话会占用一个网关用户许可证,Smart Access适用于所有版本的ADC

检查ADC许可证

2. 检查ICA Only复选框是否为未勾选状态

依次选中Citrix Gateway > Virtual Servers > 勾选要配置的vserver > Edit

编辑Basic Settings

点击More

确认ICA Only复选框为未勾选状态

ICA Only:勾选则表示Smart Access未启用,不勾选则表示Smart Access,故要使用Smart Access功能请勿勾选此复选框

3.开启Trust XML

a.打开DDC操作系统,以管理员运行PowerShell

b.运行以下命令

asnp citrix.*

Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true

4.在StoreFront配置回调URL

StoreFront从NetScaler Gateway上获取到用户认证后,StoreFront回调NetScaler获取更多的信息,包括virtual server name和policy name等信息

a.打开StoreFront控制台,右键“应用商店”,点击“管理Citrix Gateway”

b.选择需要配置策略的Citrix Gateway,点击“编辑”

c.左边导航栏切换到“身份验证设置”,在回调URL处填入该Citrix Gateway对应的FQDN,点击确定即可完成回调配置

5.创建Access Policy

a.打开NetScaler web控制台,依次点击Citrix Gateway > Policies > Session > Session Profiles > Add

b.创建一个不做任何限制的Session Profile

c.依次点击Session Policies > Add,创建一条Session Policies

d.根据需求配置策略,输入策略名称,选择Session Profile(上步骤已创建),Expression填入策略,策略控制主要是在这个字段中实现,示例为匹配源地址网段为172.19.31.0/24的客户端,如需求跟作者相同,只需在括号中更改网段即可

CLIENT.IP.SRC.IN_SUBNET(172.19.31.0/24)

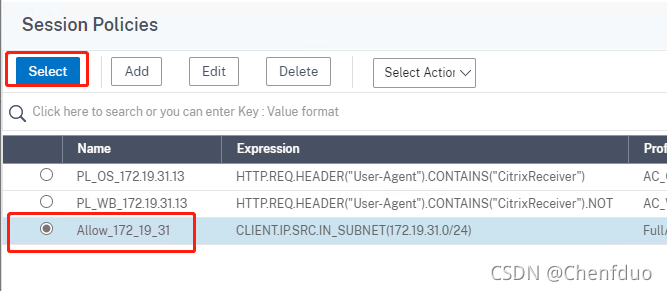

e.确认Session 策略已成功创建

6.调用Access Policy

a.登录到NetScaler web控制台,依次点击 Citrix Gateway > Virtual Servers > 选中vserver > Edit

b.找到Policies,点击Session Policies

(如果未找到Policies,在右侧Advanced Settings中找到,Policies,点击加号即可,示例中Policies已经添加,故未出现在Advanced Settings中)

c.点击“Add Binding”

d.勾选刚刚创建的Session Policy,点击Select

e.设置优先级,点击Bind即可(优先级数字越低该策略越优先)

f.点击Done,完成策略绑定调用

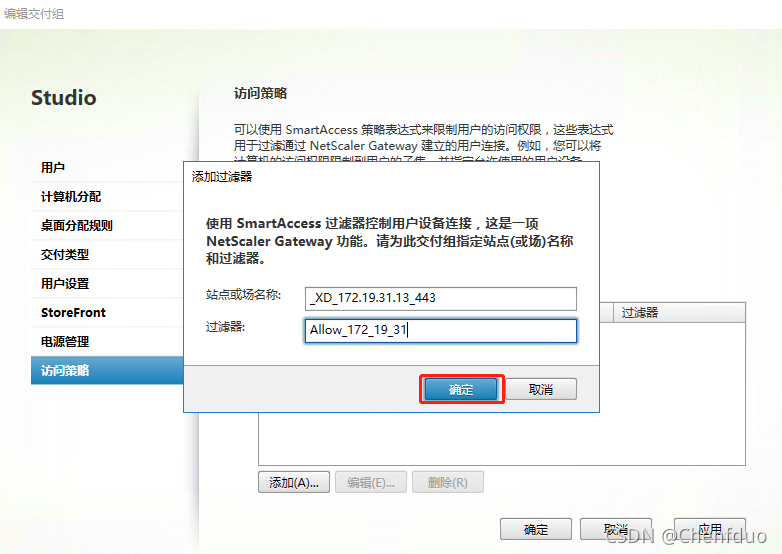

g.打开Citrix Studio,选中在“交付组”选项卡中选中要配置策略的交付组,点击“编辑交付组”

h.点击“访问策略”,点击“添加”

i.输入站点及过滤器(站点名称及Citrix Gateway Virtual Servers名称,过滤器及Session Policies名称)

j.确认策略配置完成,点击确定

7.策略验证

a.使用策略中允许的172.19.31.0/24网段的客户端通过Netscaler访问,可以看到“DLWin1064“交付组

b.使用非172.19.31.0/24网段的客户端通过Netscaler访问,不能看到“DLWin1064”交付组

880

880

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?