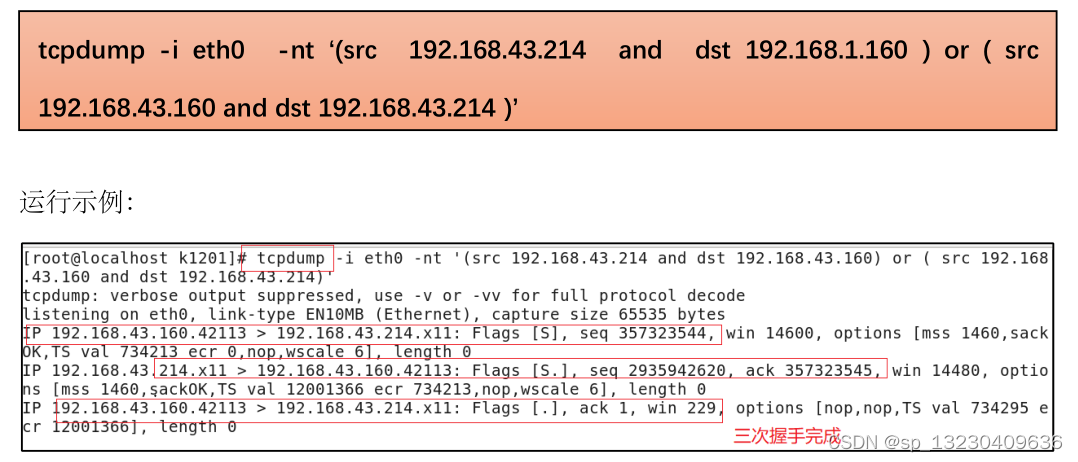

1.TCP 协议提供的是:面向连接、可靠的、字节流服务。使用 TCP 协议通信的双方必须先建立连接,然后才能开始数据的读写。双方都必须为该连接分配必要的内核资源,以管理连接的状态和连接上数据的传输。TCP 连接是全双工的,双方的数据可以通过一个连接进行读写。完成数据交换之后,通信双方都必须断开连接以释放系统资源。使用 tcpdump 可以抓包观察 TCP 连接的建立与关闭。该命令需要管理员权限,格式如下(假设两个测试用的主机 IP 地址为 192.168.43.214 和 192.168.43.160 )

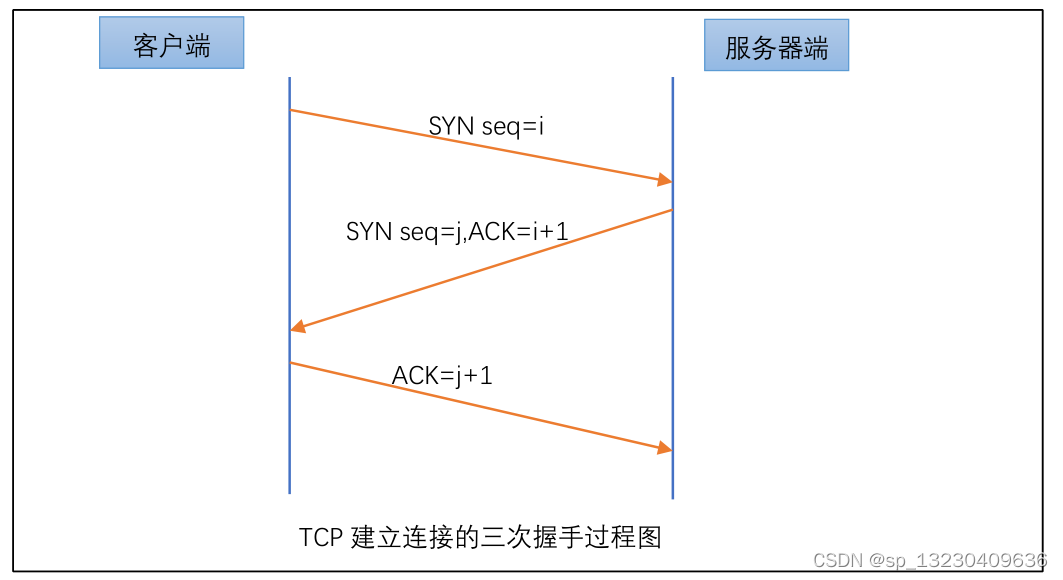

2.三次握手发生在客户端执行 connect()的时候,该方法返回成功,则说明三次握手已经建立。三次握手示例图如下:

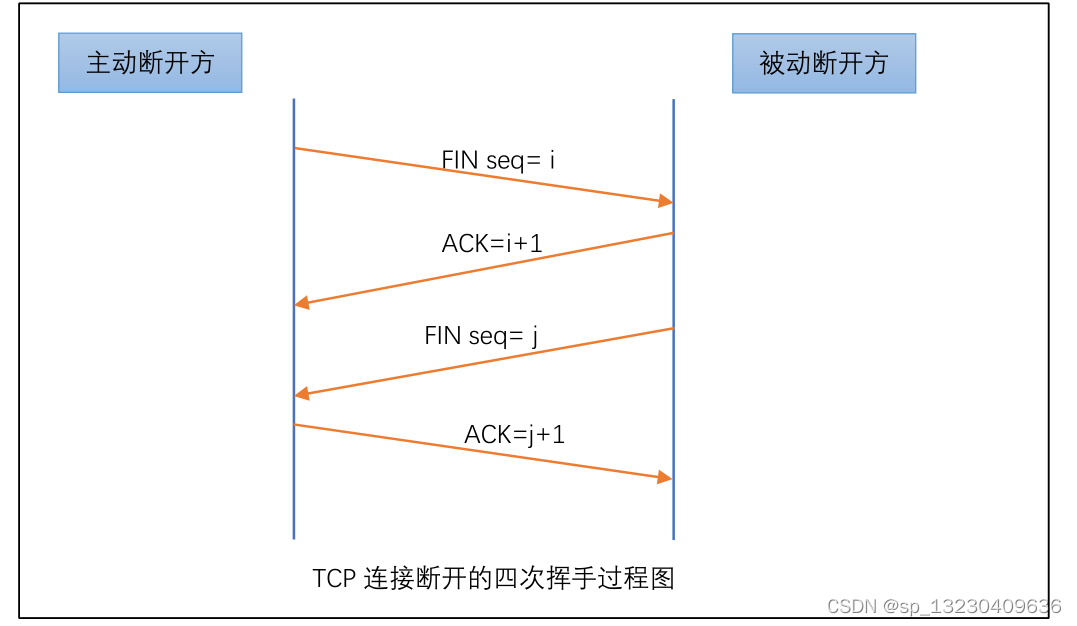

四次挥手发生在客户端或服务端执行 close()关闭连接的时候,示例图如下:

3.为什么是三次握手,可不可以是两次,为什么?

答案:不能是两次

①防止已过期的报文突然到达服务器,因而产生错误和资源浪费

②三次握手才能让双方都确认自己和对方的发送和接收能力都正常

③确认对方的初始序列号并告知对方自己的初始序列号

4.三次握手时可能出现什么攻击?

①SYN FLOOD攻击(SYN洪泛攻击)

SYN-FLOOD是一种常见的Dos攻击,拒绝服务攻击。通过网络服务所在的端口发送大量伪造原地址的攻击报文,发送到服务端,造成服务端上的半开连接队列被占满,从而阻止其他用户进行访问。

它的数据报特征是大量SYN包,并且缺少最后一步的ACK回复

原理:攻击者首先伪造地址,对服务器发起SYN请求,服务器回应SYN+ACK,而真实的IP会认为我没有发送请求,不做回应,而服务端没有收到回应,服务器就不知道是否发送成功,默认情况下重试5次 syn_retries,这样的话,对于服务器内存和带宽有很大的消耗

②解决SYN FLOOD方法

(1)无效连接监控

不停监视半开连接和不活动连接,当半开连接数和不活动连接数到达一定值时候,就释放系统资源。伤敌1000,自损8000

(2)延缓TCB方法

SYN FLOOD的关键是利用了,SYN数据报一到,系统就分配TCB资源。

那么我们有两种方法资源问题

Syn cache

这种技术在收到Syn时不急着分配TCB,而是先回应一个A

1.TCP 协议提供的是:面向连接、可靠的、字节流服务。使用 TCP 协议通信的双方必须先建立连接,然后才能开始数据的读写。双方都必须为该连接分配必要的内核资源,以管理连接的状态和连接上数据的传输。TCP 连接是全双工的,双方的数据可以通过一个连接进行读写。完成数据交换之后,通信双方都必须断开连接以释放系统资源。使用 tcpdump 可以抓包观察 TCP 连接的建立与关闭。该命令需要管理员权限,格式如下(假设两个测试用的主机 IP 地址为 192.168.43.214 和 192.168.43.160 )

1.TCP 协议提供的是:面向连接、可靠的、字节流服务。使用 TCP 协议通信的双方必须先建立连接,然后才能开始数据的读写。双方都必须为该连接分配必要的内核资源,以管理连接的状态和连接上数据的传输。TCP 连接是全双工的,双方的数据可以通过一个连接进行读写。完成数据交换之后,通信双方都必须断开连接以释放系统资源。使用 tcpdump 可以抓包观察 TCP 连接的建立与关闭。该命令需要管理员权限,格式如下(假设两个测试用的主机 IP 地址为 192.168.43.214 和 192.168.43.160 )

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

481

481

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?