免责声明:以下内容仅供学习参考,如果用于任何非法途径,后果自负,希望大家做一个遵纪守法的好公民,一起保护国家的网络安全!!!

1.什么是DNS欺骗

DNS欺骗就是让目标机器访问网站时,经过域名解析之后获得的IP是攻击者的IP

原理:

通过ARP欺骗,让目标机器的网关的mac地址指向攻击者的mac地址,从而导致目标机器想外部的域名服务器请求解析IP的时候找不到正确的域名服务器,因为目标机器要访问外部的域名服务器必须经过局域网内的网关,然而网关已经被攻击者冒充,攻击者发现目标机器需要进行域名解析,所以就会冒充域名服务器给目标机器返回一个虚假IP,从而让目标机器访问到了一个虚假的网站,达到攻击者的目的。

2.实操 ----DNS 欺骗

环境准备:kali,ettercap,win7

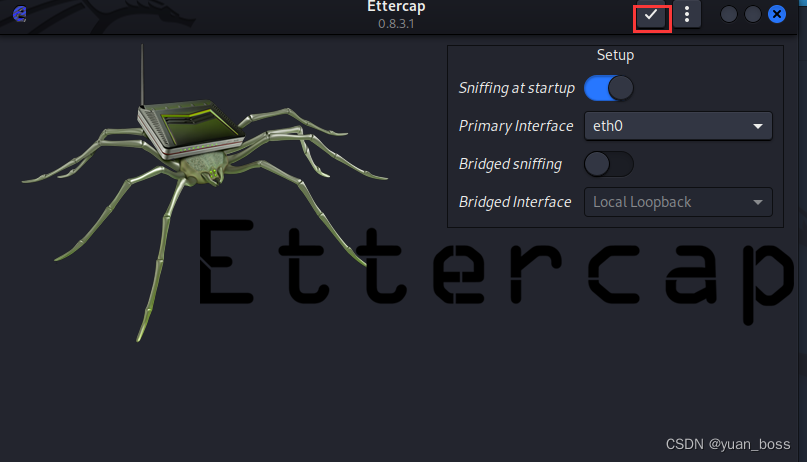

1.打开kali中的

ettercap工具,通过下图配置之后,点击√即可,如图所示

1.ettercap配置

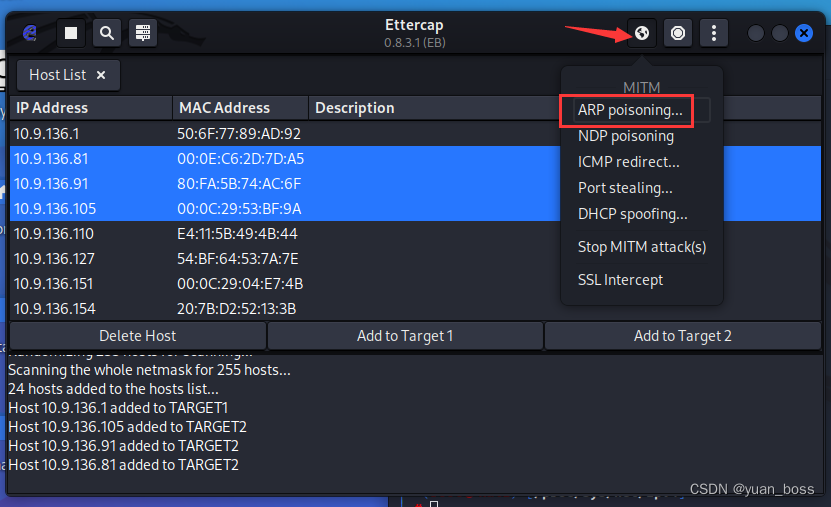

2.然后到达下个界面之后,点击搜索图标嗅探局域网内的主机IP,再点击搜索图标旁边的类似于列表的图标,来查看扫描到的局域网内的主机的IP与mac地址信息3.找到目标机器的网关IP,选中后单击

Add to Target1,选中需要攻击的目标机器的IP,如果想同时攻击多个,可以批量选中,然后单击Add to Target24.如图所示,选择ARP毒害功能进行ARP欺骗攻击

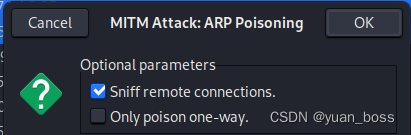

5.然后会弹出一个小窗口,进行以下配置即可:

6.再点击右上角的三个点的图标,选择最后一个Plugins插件选项,再点击 Manage Plugins,然后会出现一个列表框,双击Name为

dns_spoof那栏即可完成配置。

2.设置虚假IP

编辑etter.dns文件:

通过以下命令即可进入该文件,然后在该文件最后一行加上 www.*.com A kali的IP,示例: www.*.com A 10.9.136.152,这个表示如果对方访问类似www.*.com的网站,我们会冒充DNS服务器把自己的IP告诉目标机器,从而达到DNS欺骗目的

vim /etc/ettercap/etter.dns

3.制作虚假网页

1.在kali的某个目录中创建一个html文件,名字必须为

index.html2.在当前目录开启 http 服务:

python3 -m http.service 803.进行以上配置之后目标机器如果访问我们kali的IP,就会直接访问到我们的index.html页面

3.注意

1.开启 ettercap并选择完嗅探模式之后,ip_forward文件内容会自动变为0,但是即使这个文件变为了0,使用ettercap的ARP毒害功能(ARP poisoning)也不会让用户断网。当ettercap关闭之后,如果原来的ip_forward文件内容为1,就会恢复为1。

2.ettercap自带的ARP poisoning功能 等价于

arpspoof + 数据包转发的设置(echo 1 > /proc/sys/net/ipv4/ip_forward),所以我们不需要使用arpspoof工具进行ARP欺骗,当我们开启这个ARP毒害功能之后,相当于对目标机器进行了ARP欺骗,但是不会让目标断网

1114

1114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?