目录

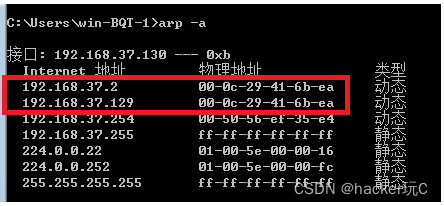

3-4 可以看到目标机的网关mac地址已是攻击机的mac地址了

一、环境准备:

1.攻击机:kali

2.受害机:win7

3.kali需要是root用户登录

输入:

sudo su修改root密码,使用root身份登录

二、DNS欺骗实操:

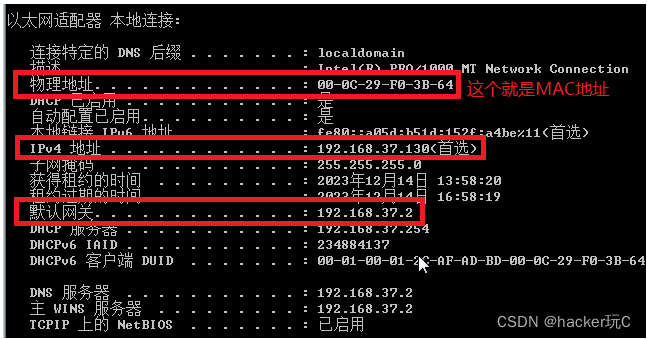

(一)确定目标机的IP和网关

对win7进行arp欺骗,让攻击机冒充win7的网关,这样在后面我们修改DNS映射文件时,才能保证目标机先访问这个假网关的DNS

ipconfig /all

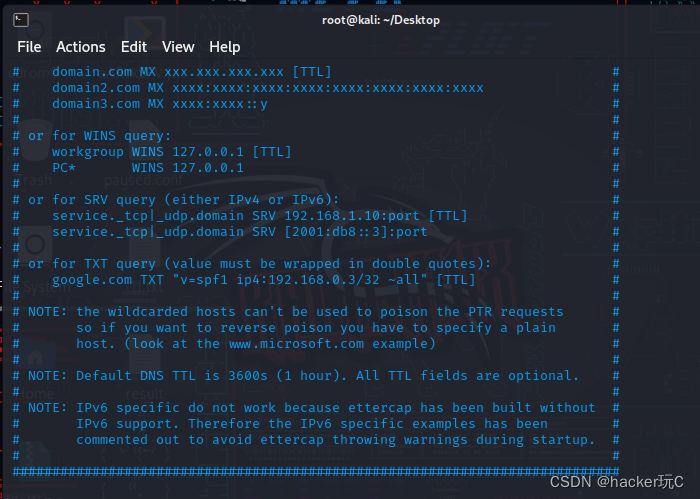

(二) 修改域名映射文件,冒充DNS

vim /etc/ettercap/etter.dns

按下按键A,进入编辑模式:

在最后一行添加:

*.com A 192.168.37.129这是把所有以.com结尾的域名都映射为对应攻击者的ip,在攻击机做中间人后,目标机先访问这里的dns,其中A代表ipv4,AAA代表ipv6。

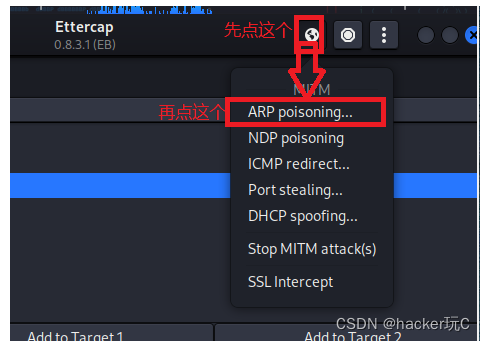

(三) 使用ettercap进行欺骗

工具ettercap简介:一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。

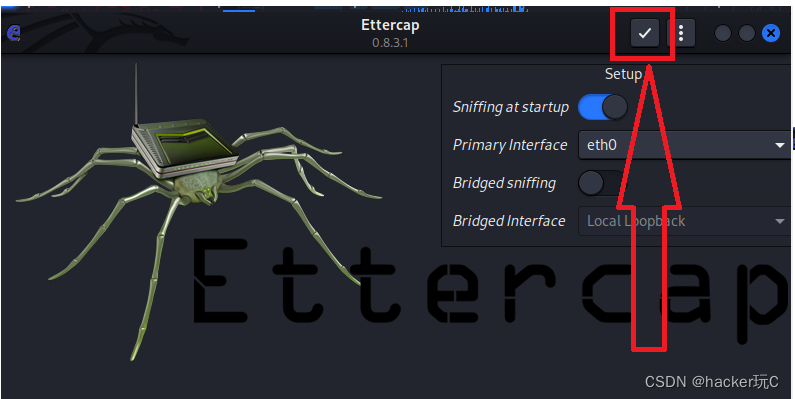

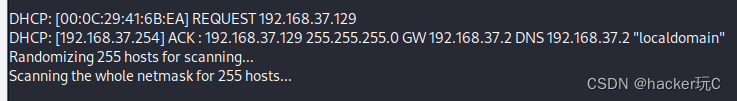

3-1 输入:

ettercap -G点击符号"√"

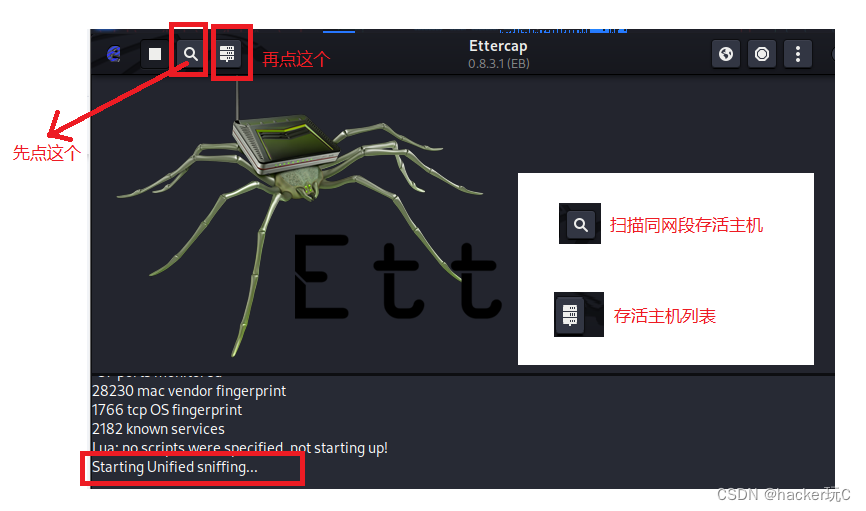

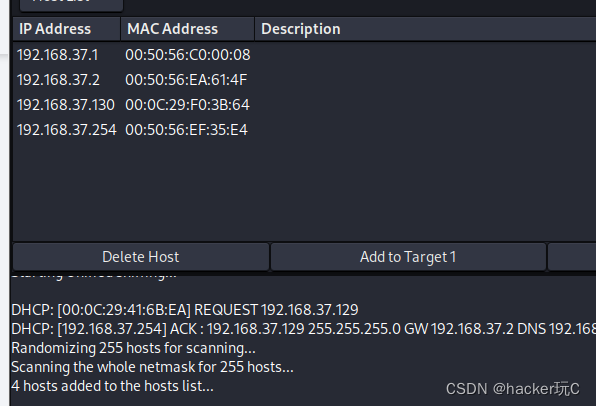

3-2 扫描并显示存活主机:

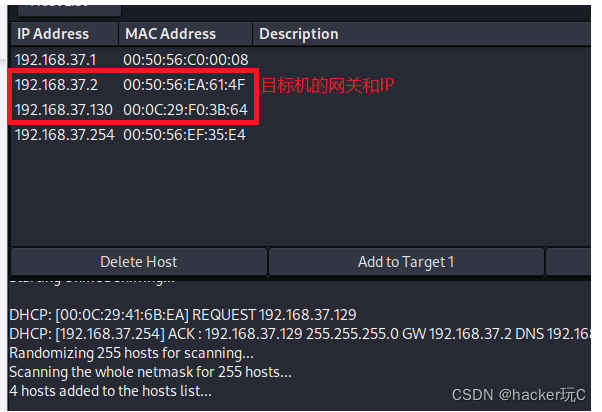

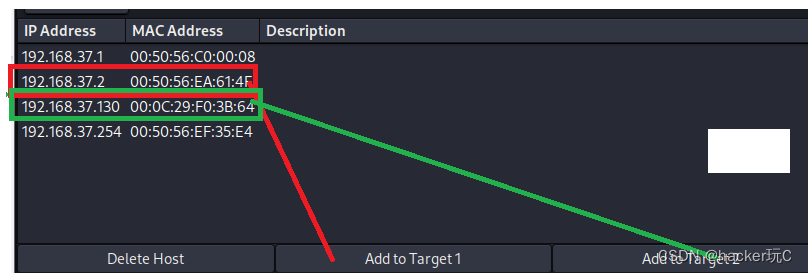

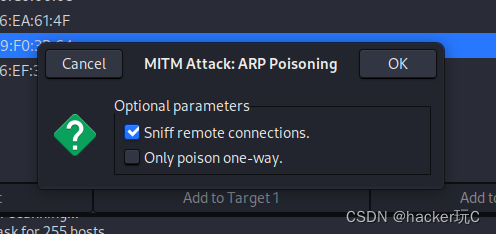

3-3 把目标机IP和网关加入target中

选择OK

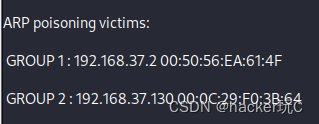

3-4 可以看到目标机的网关mac地址已是攻击机的mac地址了

arp -a

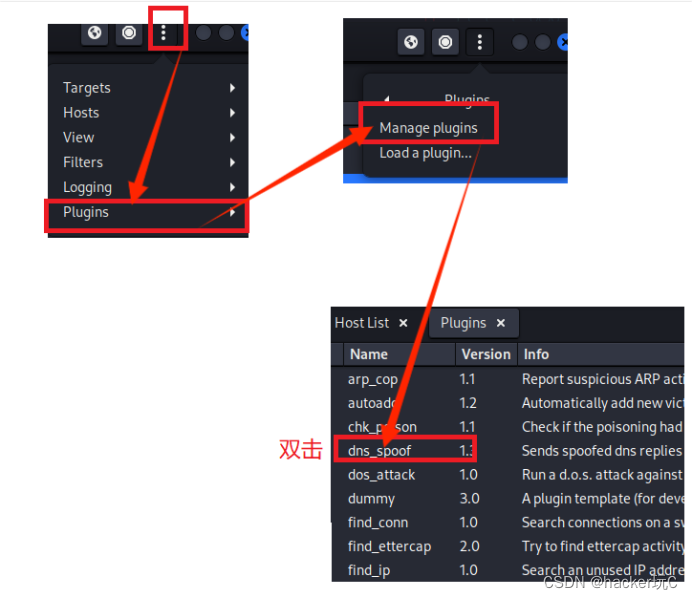

3-5 进行DNS欺骗:

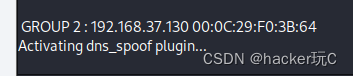

开始欺骗:

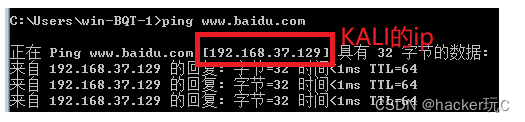

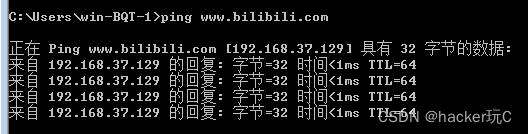

3-6 在目标机ping www.baidu.com

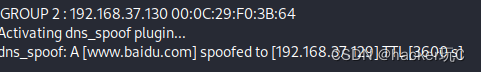

发现ip为攻击机架设的ip。ettercap工具下方也有欺骗记录

ettercap工具记录:

3-7 其他拓展

3-7.1

不止www.baidu.com,只要是后缀为.com都可以映射到kali这个假货上

我们还可以继续修改/etc/ettercap/etter.dns文件,把比如.cn这些常见的后缀都写进去,增加范围:

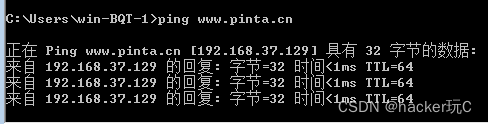

比如访问PTA平台:pinta.cn

也是kali的IP

3-7.2

我们还可以把映射的IP里面整成钓鱼网站,

但是博主现在还是小菜鸡,等学成了,再来实现~

(四)DNS欺骗的防御:

4-1 DNS服务器

- 使用新版本的DNS软件

- 安全设置对抗DNS欺骗(安全设备)

- 使用安全技术对DNS数据进行保护

4-2 应用服务器

- 服务证书

- 用户自主标识(身份认证--账号密码)

1114

1114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?