文章目录

渗透工具BurpSuite的安装

1. 实验前期准备

- jdk-8u152-windows-x64

- Firefox火狐浏览器 64位

- burpsuite_pro_v1.7.26

2. Windows配置Java环境变量

-

第一步:安装Java语言包

安装完成! -

第二步:配置Java环境变量

右击“我的电脑”–>“高级”–>“环境变量”。

-

添加JAVA_HOME环境变量

作用:它指向jdk的安装目录,BurpSuite软件就是通过搜索JAVA_HOME变量来找到并使用安装好的jdk。

配置方法:在系统变量里点击新建,变量名填写JAVA_HOME,变量值填写JDK的安装路径。(根据自己的安装路径填写)

-

添加Java指令路径

作用:指定命令搜索路径,在命令行下面执行命令,如javac编译java程序时,它会到PATH变量所指定的路径中查找看是否能找到相应的命令程序。我们需要把jdk安装目录下的bin目录增加到现有的PATH变量中,bin目录中包含经常要用到的可执行文件如javac/java/javadoc等待,设置好PATH变量后,就可以在任何目录下执行javac/java等工具了。 -

在系统变量里找到Path变量,这是系统自带的,不用新建。双击Path,由于原来的变量值已经存在,故应在已有的变量后加上“%JAVA_HOME%\bin”。

-

Path:%JAVA_HOME%\bin

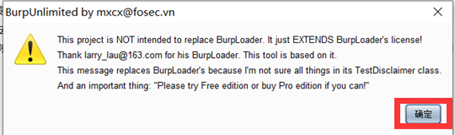

3. 运行BurpSuite

-

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

-

Burp Suite 能高效率地与多个工具一起工作,例如:一个中心站点地图是用于汇总收集到的目标应用程序信息,并通过确定的范围来指导单个程序工作。

-

在一个工具处理HTTP 请求和响应时,它可以选择调用其他任意的Burp工具。例如:代理记录的请求可被Intruder 用来构造一个自定义的自动攻击的准则,也可被Repeater 用来手动攻击,也可被Scanner 用来分析漏洞,或者被Spider(网络爬虫)用来自动搜索内容。应用程序可以是“被动地”运行,而不是产生大量的自动请求。Burp Proxy 把所有通过的请求和响应解析为连接和形式,同时站点地图也相应地更新。由于完全的控制了每一个请求,你就可以以一种非入侵的方式来探测敏感的应用程序。

当你浏览网页(这取决于定义的目标范围)时,通过自动扫描经过代理的请求就能发现安全漏洞。

在此次实验种,主要使用的是“代理”部分

还有“暴力破解”部分

复读器Repeater

4. 在主机浏览器上设置代理

- 第一步:在火狐浏览器上设置代理

- 第二步:添加证书

也可以直接去Burp官网下载证书

代理设置完成!

5. Windows 2003用phpStudy搭建DVWA

DVWA(Damn Vulnerable Web App)是一个基于PHP/MySql搭建的Web应用程序,旨在为安全专业人员测试自己的专业技能和工具提供合法的 环境,帮助Web开发者更好的理解Web应用安全防范的过程。

- DVWA一共包含十个模块分别是:

1.Bruce Force //暴力破解

2.Command Injection //命令注入

3.CSRF //跨站请求伪造

4.File Inclusion //文件包含

5.File Upload //文件上传漏洞

6.Insecure CAPTCHA //不安全的验证

7.SQL Injection //sql注入

8.SQL Injection(Blind) //sql注入(盲注)

9.XSS(Reflected) //反射型XSS

10.XSS(Stored) //存储型XSS同时每个模块的代码都有4种安全等级:Low、Medium、High、Impossible。通过从低难度到高难度的测试并参考代码变化可帮助学习者更快的理解漏洞的原理。

DVWA是由PHP代码开发的,所以需要先搭建PHP运行环境。这里我们将采用PhpStudy来进行搭建环境,其集成了最新的Apache和PHP等程序,同时自带了phpMyadmin的管理工具和MySQL数据库,非常方便。

- 第一步:在安装Windows 2003,需要安装Vmware Tools

- 第二步:将PHP和DVWA拖进Windows2003虚拟机中

- 第三步:运行PHP

- 第四步:将DVWA中全部文件导入到网站根目录的新建文件夹yy中

- 第五步:修改DVWA配置文件

修改文件名config.inc.php.dist改为config.inc.php

- 第六步:查看虚拟机IP地址

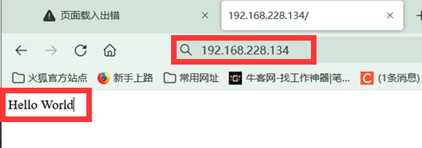

6. 进入DVWA网站

- 在浏览器输入虚拟机IP地址,访问到DVWA的测试页

访问设定好的“yy”目录

4289

4289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?