文章目录

Hasura GraphQL Engine 远程命令执行漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

Hasura GraphQL Engine是Hasura开源的一个非常快速的 GraphQL 服务器。Hasura GraphQL Engine 接口/v1/query存在远程命令执行漏洞。

0x03 影响版本

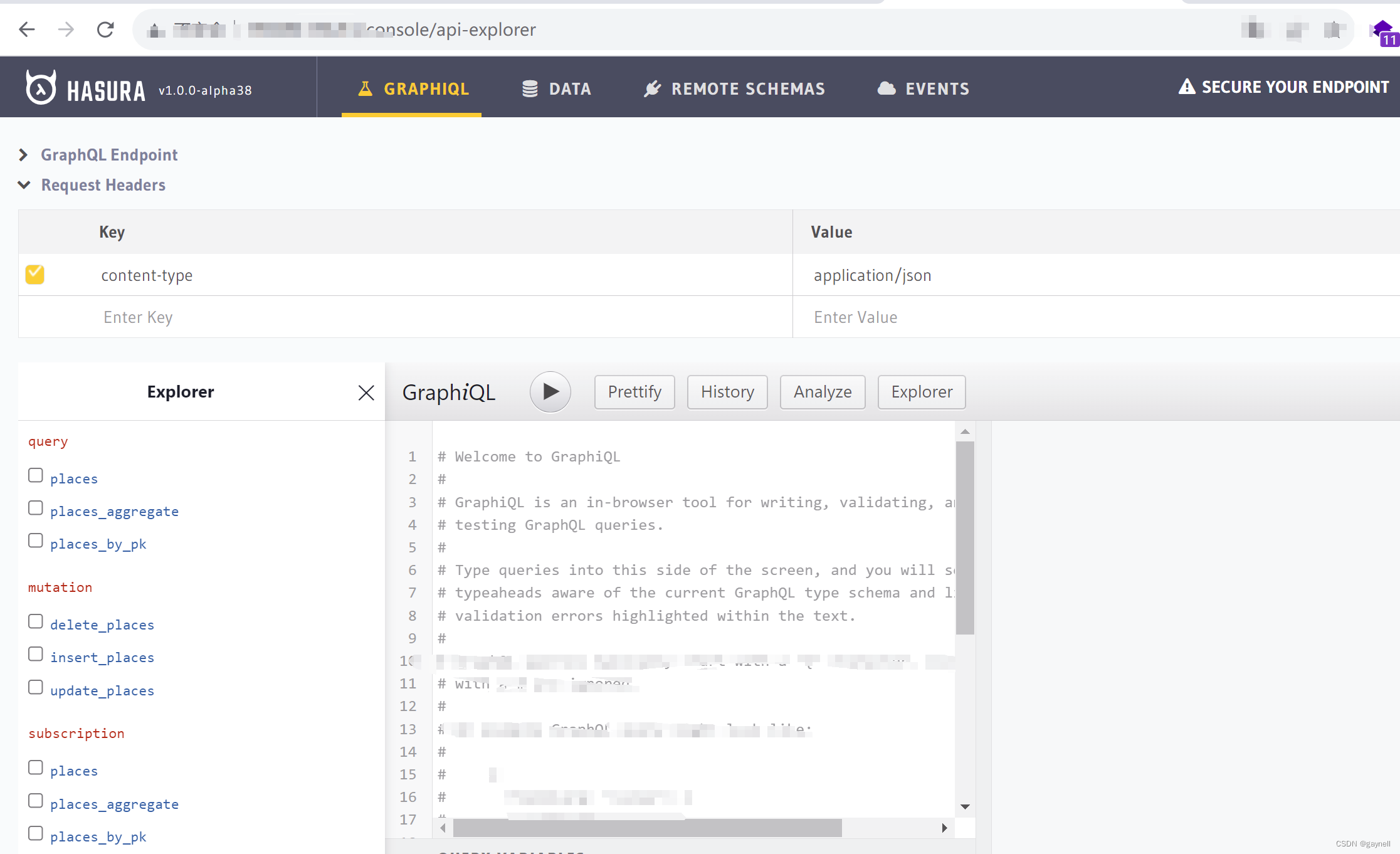

v1.0.0-alpha38

0x04 漏洞环境

FOFA语法:“Hasura GraphQL”

0x05 漏洞复现

1.访问漏洞环境

订阅专栏 解锁全文

订阅专栏 解锁全文

565

565

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?