-

入侵检测概述

-

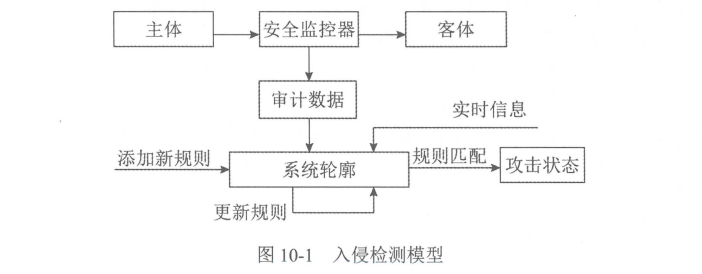

入侵检测模型

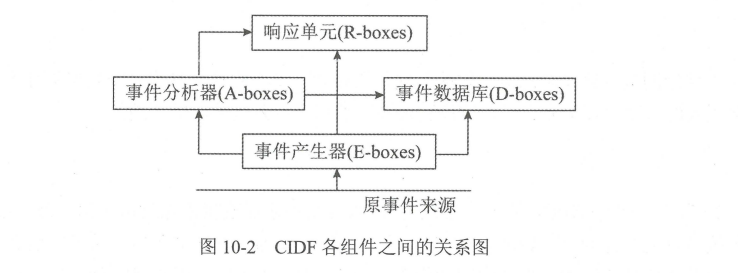

- 通用入侵检测框架模型,简称CIDF。由事件产生器、事件分析器、响应单元、事件数据库组成

-

-

入侵检测技术

-

基于误用的入侵检测技术

- 又称基于特征的入侵检测方法,根据已知的入侵模式检测入侵方式。攻击者常常利用系统和应用软件中的漏洞技术进行攻击

-

基于条件概率的误用检测方法

- 将入侵方式对应一个事件序列,然后观测事件发生序列,应用贝叶斯定理进行推理,推测入侵行为

-

基于状态迁移的误用检测方法

- 状态迁移方法利用状态图表示攻击特征,不同状态刻画了系统某一时刻的特征。初始状态对应于入侵开始前的系统状态,危害状态对应于已成功入侵时刻的系统状态。初始状态与危害状态之间的迁移可能有一个或多个中间状态。攻击者的操作将导致状态发生迁移,使系统从初始状态迁移到危害状态。基于状态迁移的误用检测方法通过检查系统的状态变化发现系统中的入侵行为。采用该方法的IDS有STAT和 USTAT

-

基于键盘监控的误用检测方法

- 是假设入侵行为对应特定的击键序列模式,然后监测用户的击键模式,并将这一模式与入侵模式匹配,从而发现入侵行为

- 缺点:在没有操作系统支持的情况下,缺少捕获用户击键的可靠方法。此外,也可能存在多种击键方式表示同一种攻击。而且,如果没有击键语义分析,用户提供别名(例如Korn shel)很容易欺骗这种检测技术。最后,该方法不能够检测恶意程序的自动攻击

-

基于规则的误用检测方法

- 将攻击行为或入侵模式表示成一种规则,只要符合规则就认定它是一种入侵行为

- 优点:检测比较简单

- 缺点:检测受到规则库限制,无法发现新的攻击,并且容易受干扰

- 目前,大部分IDS采用的是这种方法。Snort是典型的基于规则的误用检测方法的应用实例

-

基于异常的入侵检测技术

- 通过计算机或网络资源统计分析,建立系统正常行为的“轨迹”,定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比较,得出是否有被攻击的迹象

- 不等于异常行为:

- 行为是入侵行为,但不表现异常(无法检测)

- 行为不是入侵行为,却表现异常(误检)

- 行为既不是入侵行为,也不表现异常(正常行为)

- 行为是入侵行为,且表现异常(能够检测出来的攻击行为)

-

基于统计的异常检测方法

-

基于模式预测的异常检测方法

-

基于文本分类的异常检测方法

-

基于贝叶斯推理的异常检测方法

-

其他

-

基于规范的检测方法

-

基于生物免疫的检测方法

-

基于攻击诱骗的检测方法

-

基于入侵报警的关联检测方法

- 通过对原始的IDS 报警事件的分类及相关性分析来发现复杂攻击行为

- 方法:

- 第一类基于报警数据的相似性进行报警关联分析

- 第二类通过人为设置参数或通过机器学习的方法进行报警关联分析

- 第三类根据某种攻击的前提条件与结果进行报警关联分析

-

基于沙箱动态分析的检测方法

-

基于大数据分析的检测方法

-

-

-

入侵检测系统组成与分类

-

入侵检测系统组成

-

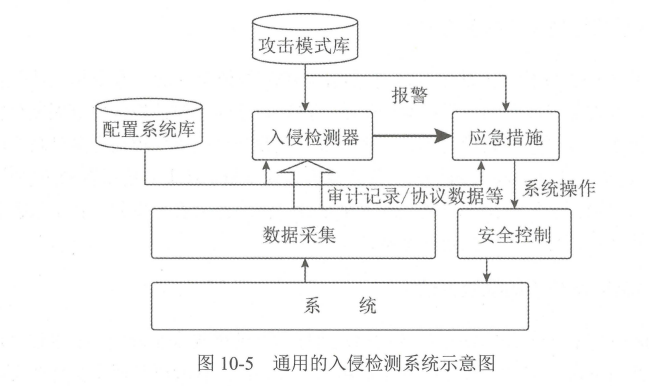

组成模块

- 数据采集模块:为入侵分析引擎模块提供分析用的数据,包括操作系统的审计日志、应用程序的运行日志和网络数据包等。

- 入侵分析引擎模块:依据辅助模块提供的信息(如攻击模式),根据一定的算法对收集到的数据进行分析,从中判断是否有入侵行为出现,并产生入侵报警。该模块是入侵检测系统的核心模块。

- 管理配置模块:为其他模块提供配置服务,是IDS系统中的模块与用户的接口。

- 应急处理模块:发生入侵后,提供紧急响应服务,例如关闭网络服务、中断网络连接、启动备份系统等。

- 辅助模块:协助入侵分析引擎模块工作,为它提供相应的信息,例如攻击特征库、漏洞信息等。

- 基于主机的入侵检测系统(HIDS)

- 收集主机信息来判断是否入侵

- HIDS 一般适合检测以下入侵行为:

- 针对主机的端口或漏洞扫描

- 重复失败的登入尝试

- 远程口令破解

- 主机系统的用户账号添加

- 服务启动或停止

- 系统重启动

- 文件的完整性或许可权变化

- 注册表修改

- 重要系统启动文件变更

- 程序的异常调用

- 拒绝服务攻击

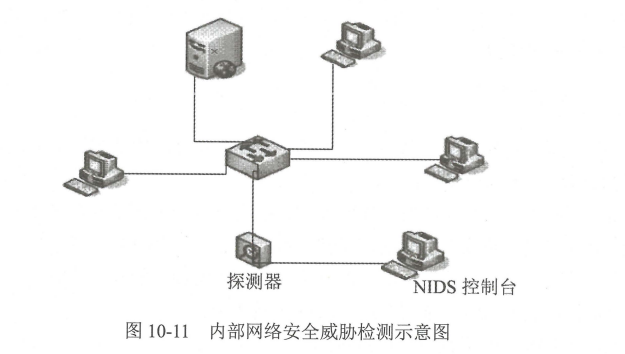

- 基于网络的入侵检测系统(NIDS)

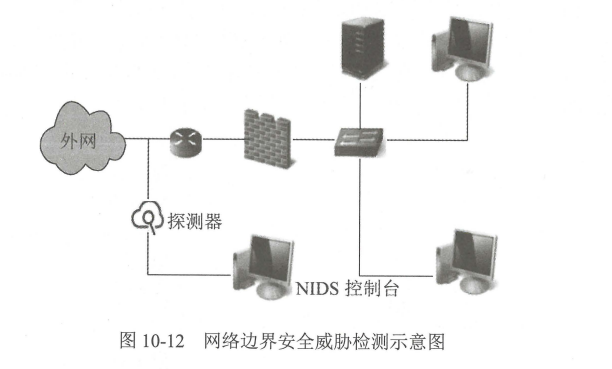

- NIDS通过侦听网络系统,捕获网络数据包,并依据网络包是否包含攻击特征,或者网络通信流是否异常来识别入侵行为。NIDS通常由一组用途单一的计算机组成,其构成多分为两部分:探测器和管理控制器

- NIDS能够检测到以下入侵行为:

- 同步风暴(SYNFlood)

- 分布式拒绝服务攻击(DDoS)

- 网络扫描

- 缓冲区溢出

- 协议攻击

- 流量异常

- 非法网络访问

- 分布式入侵检测系统

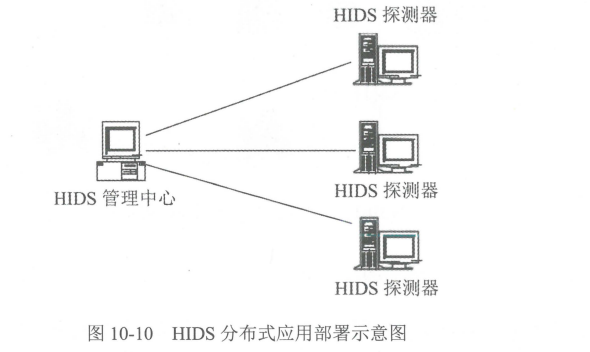

- 基于主机检测的分布式入侵检测系统(HDIDS)

- 结构:主机探测器和入侵管理控制器

- 基于网络的分布式入侵检测系统(NDIDS)

- 结构:网络探测器和管理控制器。网络探测器部署在重要的网络区域

- NDIDS一般适用于大规模网络或地理区域分散的网络

- 基于主机检测的分布式入侵检测系统(HDIDS)

-

- 入侵检测系统应用

- 入侵检测系统部署方法

- 第一步,根据组织或公司的安全策略要求,确定IDS要监测的对象或保护网段

- 第二步,在监测对象或保护网段,安装IDS探测器,采集网络入侵检测所需要的信息

- 第三步,针对监测对象或保护网段的安全需求,制定相应的检测策略

- ;第四步,依据检测策略,选用合适的 IDS 结构类型

- 第五步,在IDS上,配置入侵检测规则

- 第六步,测试验证 IDS的安全策略是否正常执行

- 第七步,运行和维护 IDS

- 基于HIDS的主机威胁检测

- 单机应用

- 分布式应用

- 基于NIDS的内网威胁检测

- 将网络 IDS的探测器接在内部网的广播式Hub或交换机的 Probe端口

- 将网络 IDS的探测器接在内部网的广播式Hub或交换机的 Probe端口

- 基于NIDS的网络边界威胁检测

- 将NIDS的探测器接在网络边界处,采集与内部网进行通信的数据包,然后分析来自外部的入侵行为

- 网络安全态势感知应用参考

- 网络安全态势感知通过汇聚 IS报警信息、系统日志,然后利用大数据分析技术对网络系统的安全状况进行分析,监测网络安全态势。

- 开源网络入侵检测系统

- Snort 是应用较为普遍的网络入侵检测系统,其基本技术原理是通过获取网络数据包,然后基于安全规则进行入侵检测,最后形成报警信息。Snort规则由两部分组成,即规则头和规则选项

- 规则头:规则操作(action)、协议(protocol)、源地址和目的IP地址及网络掩码、源地址和目的端口号信息。

- 规则选项:报警消息、被检查网络包的部分信息及规则应采取的动作

- Snort 是应用较为普遍的网络入侵检测系统,其基本技术原理是通过获取网络数据包,然后基于安全规则进行入侵检测,最后形成报警信息。Snort规则由两部分组成,即规则头和规则选项

- 入侵检测系统部署方法

09-24

634

634

634

634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?