目录

常用命令

Router(config)#hostname 设置主机名

Router(config)#enable secret 123456 设置特权加密口令

Router(config)#enable password 123456 设置特权非加密口令

Router#show users 查看本机上的用户

Router# reload 重启路由器

Router# show ip interface 查看端口的IP配置信息

Router# show hosts 查看主机表

Router(config)#ip domain-lookup 打开动态域名解析

Router#show ip route 查看路由表

Router#show ip nat translation 查看NAT转换情况

Router#show startup-config 显示已保存的配置信息

Router#erase nvram 删除已保存的配置信息

Router(config-if)#no switchport 启用可配置ip地址的路由口R1(config-if)#bandwidth 64 设置接口带宽

- show ip dhcp binding 查看动态分配的IP地址

- 交换机默认有一个vlan1可以进行设置要配置交换机的接口IP可以用它进行配置,如果需要多个接口IP可以创建多个vlan然后将接口划入

- 保存交换机配置可在特权模式下输入write

- 进入接口然后才能划分VLAN

- 交换机默认端口开启的,路由器则是关闭的需要手动开启

- 代码为no shutdown可以简写no shut

- Access:类型的端口只能属于1个VLAN,一般用于连接计算机的端口

- Trunk:类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;

- Access和trunk为交换机的接口模式路由器是没有的

- 路由器和交换机相连要设置端口为trun

- 公式:目的地地址+子网掩码+下一跳地址(或下一跳端口)

- Ospf路由过程大致和pipv2相似,进入配置模式router ospf 1(这里的ospf 1 中的一是主进程号指般直接设置1就行了,然后区域号也一般为0) 进入通告相连IP 加上反掩码加区域号

- 公式:network(通告)+相连IP+反掩码+区域号

- 补充:int range f0/1 - 10 选中进入1到10端口

修改交换机的名字:

Switch(config)#hostname SW

SW(config)#

设置交换机的密码

设置特权模式的明文密码:

SW(config)#enable password 123456

设置加密密码:

SW(config)#enable secret 9876543210

加密所有密码

Switch(config)#service password-encryption

设置交换机控制台密码

Switch(config)#line console 0 //对控制口进行配置

Switch(config-line)#password 123456 //设置密码

Switch(config-line)#login //开启login开关,防止恶意登录

设置交换机Telnet密码

Switch(config)#line vty 0 4 //vty是指远程登录的虚拟端口0 4表示可以同时打开5个会话

Switch(config-line)#password 123456

Switch(config-line)#login //开启login开关,防止恶意登录

设置ssh

S1(config)#enable password cisco

S1(config)#service password-encryption

S1(config)#ip domain-name netacad.pka //设置域名

S1(config)#crypto key generate rsa general-keys modulus 1024 //设置加密秘钥长度1024

S1(config)#username administrator secret cisco //设置用户名密码

S1(config)#ip ssh version 2 //设置ssh版本号2

S1(config)#ip ssh authentication-retries 2 //限制为 2 次身份验证尝试

S1(config)#ip ssh time-out 60 //60秒闲置后关闭

S1(config)#line vty 0 15

S1(config-line)#transport input ssh //开启ssh

S1(config-line)#login local //本地登录

S1(config-line)#exit

ssh -l admin 192.168.1.1 //登录命令

VLAN的使用

交换机配置命令:

Switch1(config)#vlan 10 //创建vlan10

Switch1(config-vlan)#name xinxibu //命名为信息部

Switch1(config-vlan)#exit //退出

Switch1(config)#int vlan 10 //进入vlan 10

Switch1(config-if)#ip address 192.168.10.62 255.255.255.192//配置vlan10的ip和子网掩码

Switch1(config-if)#no shutdown //开启接口

Switch1(config-if)#exit //退出

Switch1(config)#int range f0/1 - 10 //进入交换机的1-10端口

Switch1(config-if-range)#switchport access vlan 10 //把1-10端口划入vlan10

vlan中继

1、本征vlan默认是vlan1,并且是可以修改的,修改后,不加tag的帧全都送给本征vlan来在中继端口上传输;

2、交换机的access口是不存在本征vlan的概念的,这个概念只存在中继端口上;

3、本来所有经过中继口上的帧都应该打上标记的,中继通过allow vlan *** 来放行相关vlan通行,但是交换机之间不管存在穿越帧,还存在交换机之间协商信息的帧,如果将这些帧打上tag,也就是那些交换机管理信息,那么这些信息传递到目的地,并不需要送往对应vlan中,而是让交换机接收的信息,那么这时候就需要本征vlan了,不打tag的帧全送到本征vlan进行传送;

4、本征vlan收到带tag的帧是会丢弃的。

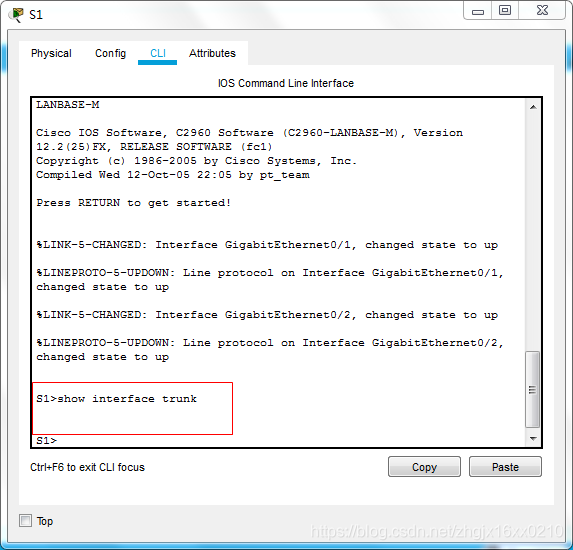

查看交换机TRUNK及本征命令

Switch#show interface trunk

Switch(config)#interface g0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk native vlan id //设置本征vlan

Switch(config-if)#switchport trunk allowed vlan id(可选)//设置允许vlan通过的列表

Switch#show interface trunk

补充 Switch(config-if)#switchport mode access //将端口设置为接入模式

VTP设置

1.作用

VTP维护整个管理域VLAN信息的一致性

VTP仅在Trunk端口上发送通告

同步到最新的VLAN信息

Switch(config)#vtp domainTEST

witch(config)#vtp mode server

Switch(config)#vtp password cisco

交换机的EtherChannel配置

1.作 用

增加带宽,并提供冗余容错的能力

2.应 用

主干链路

3.特 点

提供冗余的、高速的连接方式

S1(config)#interface range f0/1-2

S1(config-if-range)#shutdown 配置前关闭接口

S1(config-if-range)#channel-group 1 mode active 设置为主动模式

S1(config-if-range)#no shut

S1(config)#int port 1 进入etherchannel接口

S1(config-if)#sw mode trunk

补充:active为LACP的主动模式 desirable为pagp思科私有的

S2(config)#interface range f0/1-2

S2(config-if-range)#shutdown

S2(config-if-range)#channel-group 1 mode active

S2(config-if-range)#no shut

S2(config)#int port 1

S2(config-if)#sw mode trunk

交换机端口安全及其案例

接受第一次接入该端口计算机的mac地址:

Switch(config)#interface interface-id 进入需要配置的端口

Switch(config-if)#switchport mode access 设置为交换模式

Switch(config-if)#switchport port-security 打开端口安全模式

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

指定mac地址访问(可选)

Switch(config-if)#switchport port-security mac-address sticky

//接口上采用粘性获取

Switch(config-if)#switchport port-security aging static //打开静态映射

Switch(config-if)#switchport port-security mac-address sticky XXXX.XXXX.XXXX

//为端口输入特定的允许通过的mac地址

Switch(config-if)#switchport port-security mac-address maximum 2 //设置mac访问个数

三种安全违例处理模式:

Protect:当安全地址数目超过最大数目后,安全端口会丢弃来自非安全地址的数据帧

Restrict:当违例发生时,安全端口会丢弃来自非安全地址的数据帧,并发送一个snmp trap通知。

Shutdown:当违例发生时,安全端口会丢弃来自非安全地址的数据帧,关闭端口并发送一个snmp trap通知。

功能:根据物理地址来对网络流量的控制和管理。

STP(生成树)

前言:计算机网络中,我们为了减少网络故障导致无法正常通信的问题,通常会增加冗余设备作为备用,形成冗余拓扑。但是也增加了冗余链路,这样却会引起交换环路,造成通信消息循环发送。交换环路会带来三个问题:广播风暴、同一帧的多个拷贝、交换机 CAM 表不稳定。

作用:STP 基本思路是阻断一些交换机接口,构建一棵没有环路的转发树,让具有冗余结构的网络在故障时自动调整网络的数据转发路径。STP 利用 BPDU(Bridge Protocol Data Unit)和其他交换机进行通信,从而确定哪个交换机该阻断哪个接口。

选举规则:

为了在网络中形成一个没有环路的拓扑,网络中的交换机要进行以下三个步骤,BPDU 中的几个关键字段:选举根桥、选取根口、选取指定口。这些步骤中,作为根桥的交换机取决于以下因素(按顺序进行):

(1) 最低的根桥 ID;

(2) 最低的根路径代价;

(3) 最低发送者桥 ID;

(4) 最低发送者端口 ID。

Switch#show spanning-tree //查看 STP 树信息

Switch(config)#spanning-tree vlan 1 priority 4096 //配置 VLAN1 的桥优先级Switch(config)#int f0/1

Switch(config-if)#spanning-tree portfast 配置接口为 portfast,//当有设备接入时立即进入转发状态Switch(config-if)#spanning-tree portfast bpduguard bpdu //保护就是针对stp portfast的意外接入非法设备所进行的处理

PVST+

简介:PVST+即Per VLAN Spanning-tree,是思科私有的生成树技术。它可以为每一个vlan单独配置一个生成树实例。这样就允许交换机的冗余链路对分担不同VLAN的流量。

Switch(config)#spanning-tree mode pvst //开启PVST模式

Switch(config)#spanning-tree vlan 1 root primary //指定为根网桥

Switch(config)#spanning-tree vlan 2 root secondary //指定为次根网桥

配置路由器

1.设置路由器Console密码

在全局配置模式下设置

【配置命令】

Router(config)#line console 0 //对控制台进行配置

Router(config-line)#password 123456 //将密码设置为123456

Router(config-line)#login //开启登录认证

2.设置路由器enable密码

【配置命令】

Router(config)#enable password 123456 //设置明文密码

Router(config)#enable secret 654321//设置加密密码

3.本地认证local

在console和vty口之后login只有有子命令local,必须设置本地的用户名和密码。

【配置命令】

Router>en //进入特权模式

Router#conf t //进入全局配置模式

Router(config)#username 1001 password 123456//设置账号为1001,密码为123456

Router(config)#line console 0 //对控制台进行设置

Router(config-line)#password 654321 //设置密码

Router(config-line)#login local//开启本地认证

Router(config-line)#exit

Router(config)#exit

提示:由于开启了本地认证,标绿的命令失效,系统不执行。

登录验证需要输入账号100,密码123456

DHCP设置

简介:DHCP是最常见的应用,自动给终端设备分配IP地址,掩码,默认网关,但是DHCP也同样可以给终端设备自动配置其他options,比如DNS server,time zones, NTP servers 以及其他的配置内容,更有些厂家,利用自己开发的第3方软件,把自己的一些配置信息,利用dhcp协议来实现对终端设备的自动配置。

Router(config)#

Router(config)#ip dhcp pool vlan10 //创建dhcp地址池,名字为vlan10

Router(dhcp-config)#network 192.168.1.0 /24 //地址范围

Router(dhcp-config)#default-router 192.168.1.1 //分配的网关

Router(dhcp-config)#dns-server 8.8.8.8//分配的dns

远程登录开启

【配置命令】

R0>en

R0#conf t

R0(config)#line vty 0 4

R0(config-line)#password test2

R0(config-line)#login

R0(config-line)#exit

R0(config)#int f0/1 //进入f0/1接口

R0(config-if)#ip address 192.168.1.1 255.255.255.0

//设置IP地址为192.168.1.1 子网掩码255.255.255.0

R0(config-if)#no shutdown //开启接口

R0(config-if)#exit //返回上一级

跨交换机实现同一vlan的主机通信

一、知识补充:

- 交换机的端口分为两种模式:access和trunk

- access:交换机与电脑连接的端口就设为access口

- trunk:交换机和交换机连接的端口设为trunk口

二、根据表2-4配置电脑的IP地址

交换机S1:

s1(config)#vlan 10 //创建vlan10

s1(config-vlan)#exit //退出

s1(config)#vlan 20 //创建vlan20

s1(config-vlan)#exit //退出

s1(config)#int f0/1 //进入交换机的第1个端口

s1(config-if)#switchport access vlan 10

//将端口设置为access口,并划入vlan10

s1(config-if)#exit //退出

s1(config)#int f0/11 //进入交换机的第11个端口

s1(config-if)#switchport access vlan 20

//将端口设置为access口,并划入vlan20

s1(config-if)#exit //退出

s1(config)#int f0/24 //进入交换机的第24端口

s1(config-if)#switchport mode trunk //将端口设为trunk口

s1(config-if)#exit

交换机S2:

s1(config)#vlan 10 //创建vlan10

s1(config-vlan)#exit //退出

s1(config)#vlan 20 //创建vlan20

s1(config-vlan)#exit //退出

s1(config)#int f0/1 //进入交换机的第1个端口

s1(config-if)#switchport access vlan 10

//将端口设置为access口,并划入vlan10

s1(config-if)#exit //退出

s1(config)#int f0/11 //进入交换机的第11个端口

s1(config-if)#switchport access vlan 20//将端口设置为access口,并划入vlan20

s1(config-if)#exit //退出

s1(config)#int f0/24 //进入交换机的第24端口

s1(config-if)#switchport mode trunk //将端口设为trunk口

s1(config-if)#exit

单臂路由

单臂路由是把网关封装成dop1q协议,此操作在路由器上完成,交换机负责创建两个不同的VLAN(实现两个VLAN互相通信)

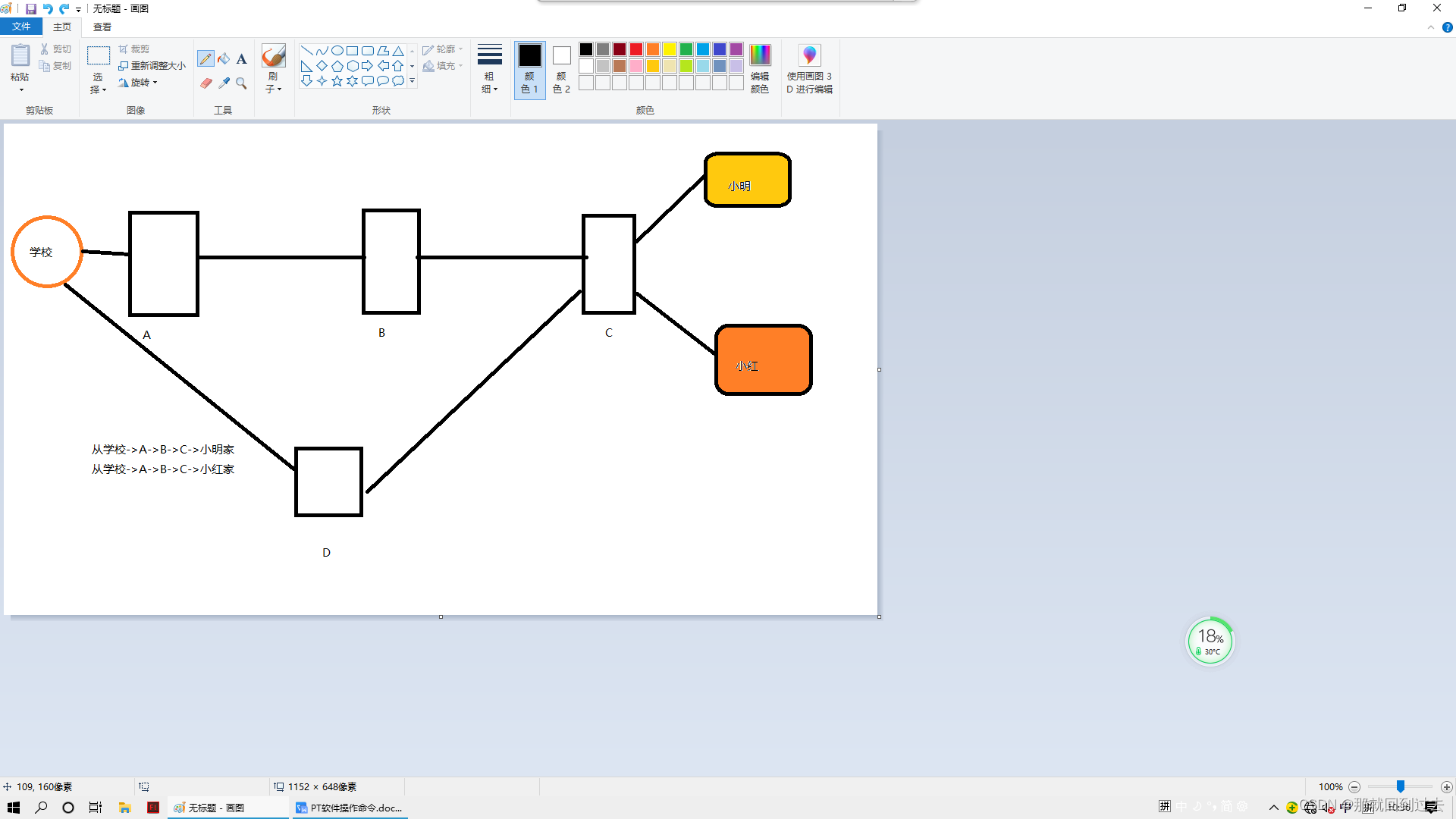

【实训拓扑】

【命令配置】

交换机:

Switch>en //进入特权用户模式

Switch#conf t //进入全局配置模式

Switch(config)#vlan 10 //创建vlan10

Switch(config-vlan)#exit

Switch(config)#vlan 20 //创建vlan20

Switch(config-vlan)#exit

Switch(config)#int range f0/1 - 10 // 进入接口范围从f0/1到f0/10

Switch(config-if-range)#switchport access vlan 10 //设置接口为access口,并划入vlan10

Switch(config-if-range)#exit

Switch(config)#int range f0/11 - 20 // 进入接口范围从f0/11到f0/20

Switch(config-if-range)#switchport access vlan 20 //设置接口为access口,并划入vlan20

Switch(config-if-range)#exit

Switch(config)#int f0/24 //进入f0/24接口

Switch(config-if)#switchport mode trunk //设置为trunk模式

Switch(config-if)#exit

路由器:

Router>en

Router#conf t

Router(config)#int f0/0 //进入f0/0接口

Router(config-if)#no shutdown //开启接口

Router(config-if)#exit

Router(config)#int f0/0.10 //进入f0/0.10子接口

Router(config-subif)#encapsulation dot1Q 10 //将接口封装为IEEE802.1q协议,并划入vlan10,后面的数字相当于划分的vlan

Router(config-subif)#ip address 192.168.10.254 255.255.255.0 //配置IP地址和子网掩码

Router(config-subif)#exit

Router(config)#int f0/0.20 //进入f0/0.20子接口

Router(config-subif)#encapsulation dot1Q 20 //将接口封装为IEEE802.1q协议,并划入vlan20

Router(config-subif)#ip address 192.168.20.254 255.255.255.0 //配置IP地址和子网掩码

Router(config-subif)#exit

静态路由和默认路由

静态路由:路由器s端口必须设置时钟频率确认同步负责ping不通一般设置其中一个另外一个会自动同步,操作都在路由器上完

一、静态路由命令格式:

一、静态路由命令格式:

Router(config)#Ip route 目的地址 子网掩码 下一跳地址|网络出口

第一条线路:学校->A->B->C->小明家

二、默认路由:

默认路由通常用于末端网络,即只有一个出口的网络

默认路由的命令格式:

Router(config)#Ip route 0.0.0.0 0.0.0.0 下一跳地址|网络出口

三层交换机设置IP及开启路由

Switch(config)#(config-if)#no switchport//将接口转化为路由口

Switch(config)#(config-if)#ip address 10.0.0.1 255.255.255.252

Switch(config-if)#exit

Switch(config)#ip routing //开启路由功能

动态路由协议RIPV2

Rip v2路由:正常配置后进入配置模式router rip进入通告相连IP然后选择版本2 注意(相连IP是设备和其他设备相连的端口IP,有几个要通告几个一般两个和底下的ospf路由相似)

被动接口原因:默认情况下路由更新会从所有启用路由的接口发出,带来的问题有1.浪费带宽(带宽用于传输不必要的更新)2.浪费资源3.安全风险

【预备知识】

Router(config)#router rip //启用路由协议RIP

Router(config-router)#version 2 //rip的版本为2

Router(config-router)#no auto-summary //取消自动汇总,需要先设置版本号

Router(config-router)#network 主类网络号(网络地址)

Router(config-router)# passive-interface 端口号 //设置被动接口

ospf路由

Router(config-router)#redistribute static subnets(在ospf下发静态子网)

单区域

Router(config)#router ospf 1 //OSPF进程号 整数形式,取值范围是1~6555缺省值是1

Router(config-router)#network 192.168.1.0 0.0.0.255 area 1

// area-id 指定区域的标识。其中区域号 area-id是可以是0的称为骨干区域 可以是十进制整数或点分十进制格式。采取整数形式时,取值范围是0~4294967295

Router0>en

Router0#conf t

Router0(config)# int f0/0

Router0(config-if)#ip add 192.168.10.1 255.255.255.0

Router0(config-if)#no shu

Router0(config-if)#exiRouter0(config-if)#ip ospf network point-to-point //加快ospf收敛(可选)

Router0(config)#interface Se0/0/0

Router0(config-if)#ip address 192.168.3.1 255.255.255.0

Router0(config-if)#no shu

Router0(config-if)#clock rate 128000Router0(config-if)#ip ospf network point-to-point //加快ospf收敛(可选)

Router0(config)#router ospf 1

Router0(config-router)#network 192.168.10.0 0.0.0.255 area 1

Router0(config-router)#network 192.168.3.0 0.0.0.255 area 1

Router1>en

Router1#conf t

Router1(config)# int f0/0

Router1(config-if)#ip add 192.168.20.1 255.255.255.0

Router1(config-if)#no shu

Router1(config-if)#exiRouter1(config-if)#ip ospf network point-to-point //加快ospf收敛(可选)

Router1(config)#interface Se0/0/0

Router1(config-if)#ip address 192.168.3.2 255.255.255.0

Router(config-if)#no shu

Router1(config-if)#clock rate 128000Router1(config-if)#ip ospf network point-to-point //加快ospf收敛(可选)

Router1(config)#router ospf 1

Router1(config-router)#network 192.168.20.0 0.0.0.255 area 1

Router1(config-router)#network 192.168.3.0 0.0.0.255 area 1

多区域

注意:所有的区域都必须与骨干区域(area0)相连 (也可以使用虚连接让非骨干区域与骨干区域建立一条逻辑上的连接通道)

目的:R1 ping通 R4

R1:

interface GigabitEthernet0/0

ip address 172.16.10.1 255.255.255.0

no shutdown #开启接口

exit

router ospf 10 #开启ospf 进程号为10

network 172.16.10.0 0.0.0.255 area 1 #宣告直连的网段;网段的反掩码;其直连的网段属于area1区域

R2:

interface GigabitEthernet0/0

ip address 172.16.10.2 255.255.255.0

no shu

interface GigabitEthernet0/1

ip address 172.16.20.1 255.255.255.0

no shu

exit

router ospf 10

network 172.16.10.0 0.0.0.255 area 1 #宣告直连,其直连的网段属于area1 区域

network 172.16.20.0 0.0.0.255 area 0 #area0是骨干区域

R3:

interface GigabitEthernet0/0

ip address 172.16.20.2 255.255.255.0

no shu

interface GigabitEthernet0/1

ip address 172.16.30.1 255.255.255.0

no shu

exit

router ospf 10

network 172.16.20.0 0.0.0.255 area 0

network 172.16.30.0 0.0.0.255 area 2

R4:

interface GigabitEthernet0/0

ip address 172.16.30.2 255.255.255.0

no shu

exit

router ospf 10

network 172.16.30.0 0.0.0.255 area 2

HSRP

热备份路由选择协议 Cisco的私有技术

作用:确保了当网络边缘设备或接入链路出现故障时,用户通信能迅速并透明的恢复,以此为IP网络提供冗余性

Router1(config)#interface f0/0

Router1(config-if)#standby version 2 //设置版本2

Router1(config-if)#standby 1 ip 192.168.0.1 //虚拟ip地址

Router1(config-if)#standby 1 priority 200 //优先级设置为200Router1(config-if)#standby 1 preempt //设置为抢占模式

Router2(config)#interface f0/0

Router2(config-if)#standby version 2 //设置版本2

Router2(config-if)#standby 1 ip 192.168.0.2 //虚拟ip地址

acl访问控制列表

1、对路由器接口来说有两个方向:

入:已经到达路由器接口的数据包,但是还没有被路由器处理。

出:已经 经过路由器的处理,正要离开路由器接口的数据包

2、匹配顺序为:"自上而下,依次匹配"。默认为拒绝

3、访问控制列表的类型:

- 标准访问控制列表:一般应用在out出站接口。建议配置在离目标端最近的路由上

- 扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向

- 命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号

一、标准访问列表

access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask]

access-list-number 为1-99 或者 1300-1999之间的数字,这个是访问列表号。

例如:

- access-list 10 deny host 192.168.1.1 //将所有来自192.168.1.1地址的数据包丢弃。

- access-list 10 deny 192.168.1.0 0.0.0.255 //过滤192.168.1.0这个网段

标准访问列表配置实例:

R1(config)#access-list 10 deny 192.168.100.0 0.0.0.255 阻止网段192.168.100.0

R1(config)#access-list 10 permit any 允许其他所有网络

R1(config)#int fa0/0.1

R1(config-subif)#ip access-group 10 out 策略阻止流量从int fa0/0.1端口出去

注意事项:

1、标准访问列表,一般来说配置尽量靠近目的端。

2、配置的第二条命令中的any相当于 0.0.0.0 255.255.255.255

3、一定要加pemint any,使其他的网络可通。

4、访问列表是从上到下一条一条进行匹配的,所以在设置访问列表的时候要注意顺序。如果从第一条匹配到最后一条还是不知道要怎么做,路由器就会丢弃这个数据包,也就是为什么上面的例子中上一定要加permit any.

5、如果只阻止一个主机,那可以用 host 192.168.1.12 或者 192.168.1.12 0.0.0.0,这两种配置是等价的。

二、扩展访问控制列表

access-list access-list number {permit/deny} protocol +源地址+反码 +目标地址+反码+operator operan(it小于,gt大于,eq等于,neq不等于。具体可?)+端口号

1、扩展访问控制列表号的范围是100-199或者2000-2699。

2、不同的服务要使用不同的协议,比如TFTP使用的是UDP协议。

3、因为默认情况下,每个访问控制列表的末尾隐含deny all,所以在每个扩展访问控制列表里面必须有:access-list 110 permit ip any any 。

4、更多注意事项可以参考上面标准访问控制列表部分。

例如:

access-list 101 deny tcp any host 192.168.1.1 eq www //将所有主机访问192.168.1.1这个地址网页服务(WWW)TCP连接的数据包丢弃。

扩展访问控制列表配置实例:

R2(config)#access-list 110 deny tcp any host 192.168.100.10 eq www

R2(config)#access-list 110 deny tcp any host 192.168.100.10 eq ftp

R2(config)#int fa0/0

R2(config-if)#ip access-group 110 out

上面配置的含义是拒绝访问192.168.100.10的www和ftp服务

nat

分类:

| 类型名 | 解释 |

|---|---|

| 静态转换 | 指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问 |

| 动态转换 | 指将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为指定的合法IP地址集 |

| 端口多路复用 | 指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,Port Address Translation).采用端口多路复用方式。内部网络的所有主机均可共享一个合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。 |

设置NAT功能的路由器需要有一个内部端口(inside)和一个外部端口(outside),内部端口连接的网络用户使用的是内部IP地址,外部端口连接的是外部的网络,必须在这两个端口上启用NAT

静态NAT

Router(config)#ip nat inside source static 内部ip 外部ip [extendable多次转,可选参数]

Router(config)# int f0/0

Router(config-if)# ip nat inside

Router(config)# int f1/0

Router(config-if)# ip nat outsideNAT端口映射

Router(config)# ip nat inside source static 内网ip UDP/TCP协议号 外网ip UDP/TCP协议号 [extendable多次转,可选参数]

Router(config)#ip nat pool lin 200.1.1.3 200.1.1.4 netmask 255.255.255.0//配置转换的动态NAT地址池被

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

//定义一个标准的ACL,以允许哪些内部地址可以进行动态地址转换

Router(config)#ip nat inside source list 1 pool lin

//将ACL指定的内部局部地址与指定的NAT地址池进行关联,完成动态的NAT配置

动态NAT

定义内部网络中允许访问外部网络的访问控制列表

Router(config)#access-list acl表号 permit或deny ip网段 反掩码

定义合法IP地址池

Router(config)# ip nat pool 转换后地址池名称 起始ip 终止ip netmask 子网掩码 [type rotary地址池循环使用,可选参数]

Router(config)# ip nat inside source list acl表号(ip网段) pool 转换后地址池名称

例子

Router(config)#ip nat pool lin 200.1.1.3 200.1.1.4 netmask 255.255.255.0

//配置动态NAT地址池

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

//定义一个标准的ACL,以允许哪些内部地址可以进行动态地址转换

Router(config)#ip nat inside source list 1 pool lin

//将ACL指定的内部局部地址与指定的NAT地址池进行关联,完成动态的NAT配置

pat

定义内部网络中允许访问外部网络的访问控制列表

Router(config)# access-list acl表号 permit或deny ip网段 反掩码

定义合法的IP地址池

Router(config)# ip nat pool 地址池名称 起始ip 终止ip netmask 子网掩码

设置复用动态IP地址转换

Router(config)# ip nat inside source list acl表号 pool 地址池名称 [overload地址复用,用于PAT,可选参数]

例子

tarena-R1(config)#access-list 1 permit 192.168.0.0 0.0.0.255

tarena-R1(config)#ip nat inside source list 1 interface f0/1 overload //overload表示复用//关联ACL和路由器连接互联网的端口

安全维护方面

启用Portfast(边缘端口)

s1(config)#interface FastEthernet0/2

s1(config-if)#spanning-tree portfast

BPDUguard(BPDU防护)防护功能

s1(config)#interface FastEthernet0/2

s1(config-if)# spanning-tree bpduguard enable

注意:事先要配置好路由(可以是静态、默认、rip、ospf中的一种)

pap 认证

注意(用户名和密码必须一致)

(1)单向认证

R1只做如下配置(验证服务端) 主认证方

R1(config)#username a password 123 //设置账号并进入端口

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication pap //选择pap认证

R2只做如下配置(验证客户端) 被认证方

R2(config-if)#encapsulation ppp //封装ppp

R2(config-if)#ppp pap sent-username a password 123 //验证账号密码

这样就可以完成pap的单向认证

(2)双向认证

(如果两边既是服务端又是客户端口)

R1只做如下配置(既是验证服务端又是客户端)

R1(config)#username a password 123 //设置账号密码,并进入端口

R1(config-if)#encapsulation ppp //封装ppp

R1(config-if)#ppp authentication pap //选择pap认证

R1(config-if)#ppp pap sent-username b password 456 //验证账号密码

R2只做如下配置(既是验证服务端又是客户端)

R2(config)#username b password 456 //设置账号密码

R2(config-if)#encapsulation ppp //封装ppp

R2(config-if)#ppp authentication pap //选择pap认证

R2(config-if)#ppp pap sent-username a password 123 验证账号密码

chap认证

注意chap用户名可以不一样密码要一样

单向认证

R1只做如下配置(验证服务端)

R1(config)#username R2 password 123 \\设置账号密码

R1(config-if)#encapsulation ppp \\封装成ppp

R1(config-if)#ppp authentication chap \\选择chap认证

R2只做如下配置(验证客户端)

R2(config-if)#encapsulation ppp //封装ppp

双向认证

注意(用户名可随意且可以不同但密码一定相同,因为最终核对的是同一个密码加密后散列函数,如果密码都不同,认证肯定失败)

R1只做如下配置(既是验证服务端又是客户端)

R1(config)#username R2 password 123 //设置账号密码

R1(config-if)#encapsulation ppp //封装ppp

R1(config-if)#ppp authentication chap //选择chap认证

R2只做如下配置(既是验证服务端又是客户端)

R2(config)#username R1 password 123 //设定用户名和密码

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication chap //在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串,也可以解释为什么这里没有sent-username命令)

2927

2927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?