钓鱼网站

概述

概念

钓鱼网站是一种用于欺骗用户的恶意网站。它们被设计成与合法的网站非常相似,以便诱使用户提供个人敏感信息,如用户名、密码、信用卡信息等。

实施

-

搭建一个虚假的网站

-

引流

-

广告(短信、邮件……)

-

劫持

- DNS 劫持

- 本地修改 HOSTS 文件试验

- 攻击 DNS 服务器

- 构建虚假 DNS 服务器(ARP 攻击、DHCP 地址池耗尽)

- DNS 劫持

-

暗链

-

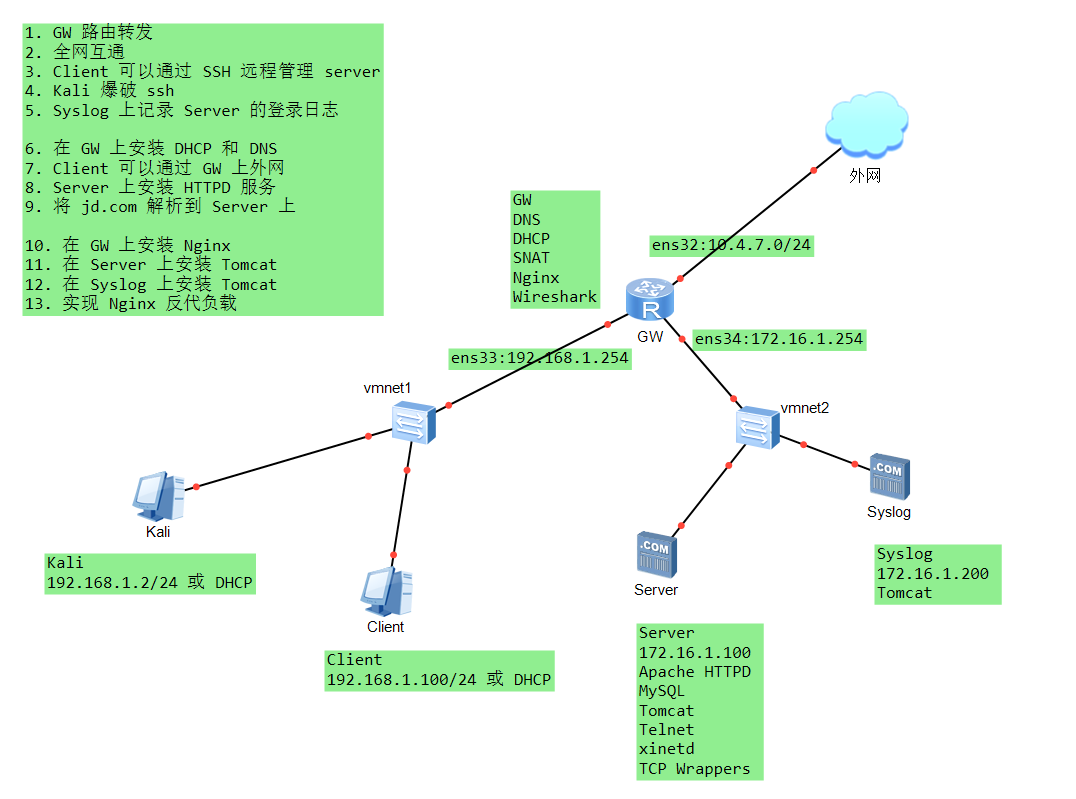

拓扑结构

GW 上配置 NAT 转换

网关 GW 对局域网内(vmnet1、vmnet2)主机进行 NAT 转换实现能够访问外网

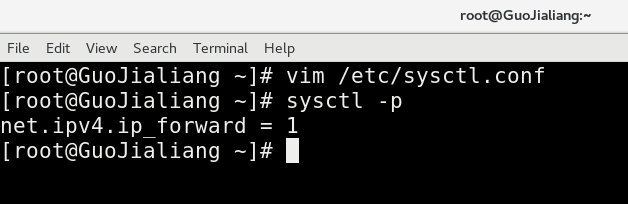

开启路由转发

-

编辑文件 /etc/sysctl.conf

net.ipv4.ip_forward = 1 # 查看 sysctl -p

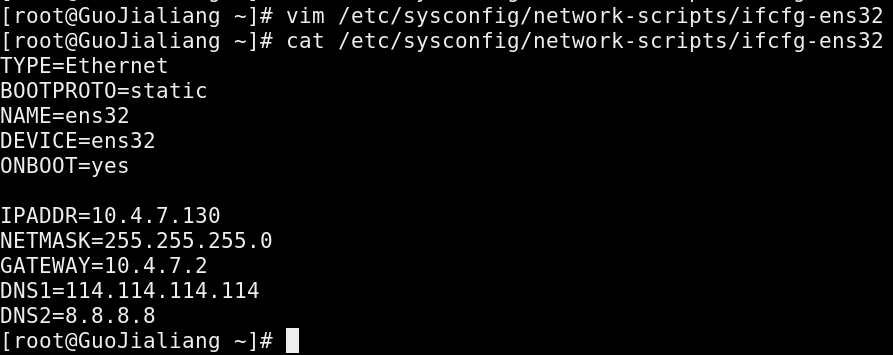

连接外网的网卡设置静态 ip

-

编辑网卡配置文件

vim /etc/sysconfig/network-scripts/ifcfg-ens32TYPE=Ethernet BOOTPROTO=static NAME=ens32 DEVICE=ens32 ONBOOT=yes IPADDR=10.4.7.130 NETMASK=255.255.255.0 GATEWAY=10.4.7.2 DNS1=114.114.114.114 DNS2=8.8.8.8

-

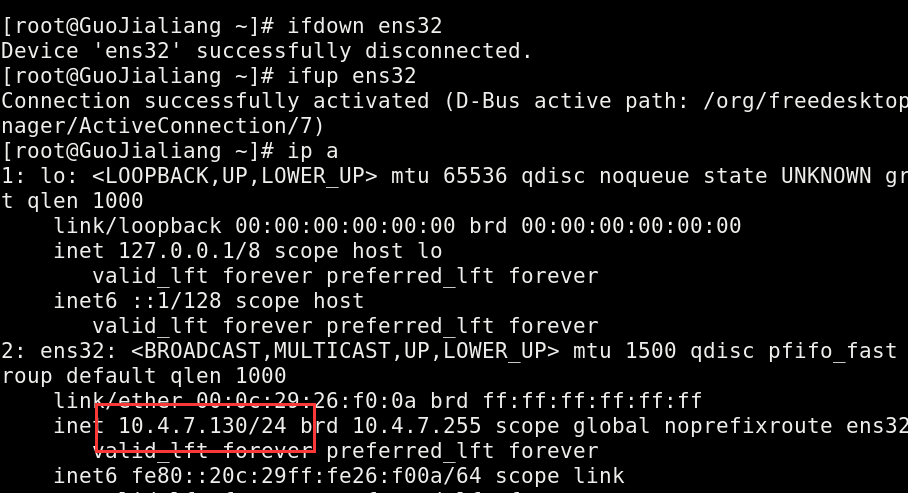

重启网卡

ifdown ens32 ifup ens32 -

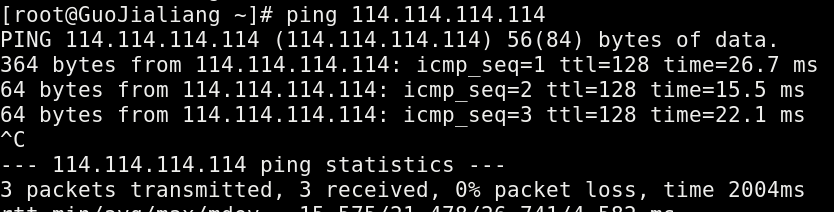

查看 ip,连通性测试(测试 GW 和外网)

-

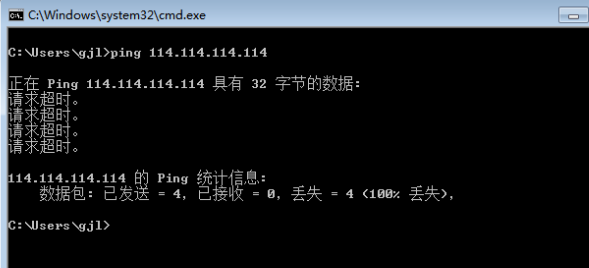

此时只配置好路由转发后,局域网内主机(Client)仍无法访问外网

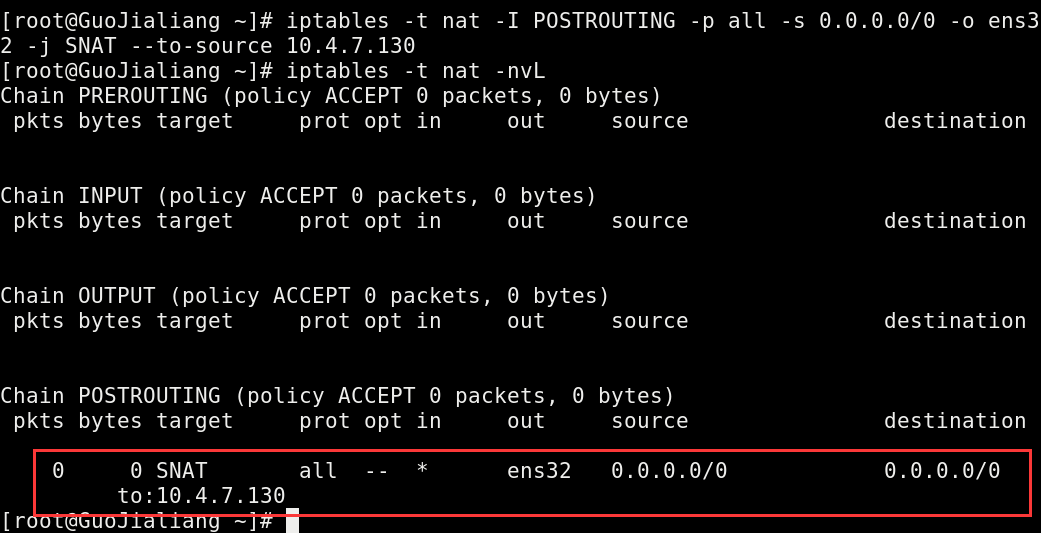

GW 上设置网络地址转换

-

使用 iptables 防火墙规则做 SNAT,规则如下

转换后的 ip 要和 GW ens32 网卡的 ip 相同

iptables -t nat -I POSTROUTING -p all -s 0.0.0.0/0 -o ens32 -j SNAT --to-source 10.4.7.130 # -t nat:指定要操作的表为nat表,该表用于网络地址转换的规则 # -I POSTROUTING:在POSTROUTING链中插入一条规则,这个链用于处理出口数据包。 # -p all:匹配所有协议的数据包,包括TCP、UDP、ICMP等。 # -s 0.0.0.0/0:匹配所有源IP地址。 # -o ens32:匹配数据包出口的网络接口为ens32。 # -j SNAT:指定要进行的操作为SNAT转换。 # --to-source 10.4.7.174:将数据包的源IP地址转换为10.4.7.130。 -

查看编写的规则

iptables -t nat -nvL

-

动态监控

watch -n1 iptables -t nat -nvL -

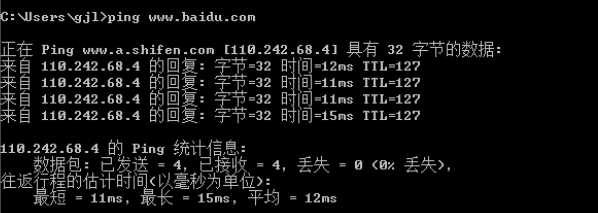

连通性测试(Client ping 百度,前提要在 Client 上设置默认 DNS 服务器)

GW 上部署 DHCP 服务器

- 67、68 端口,udp

配置 yum 源

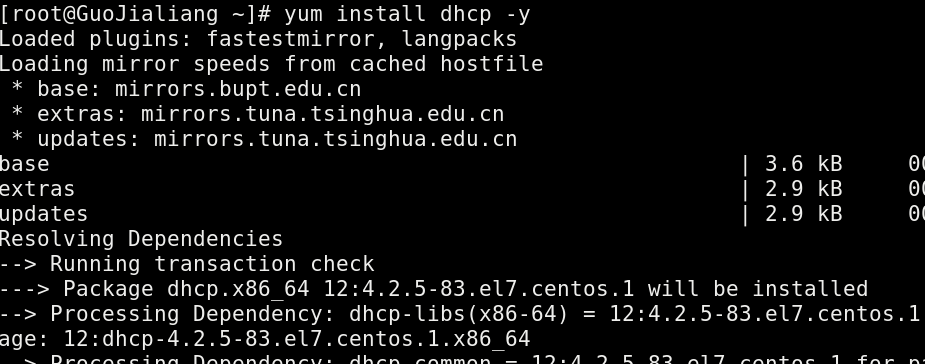

安装 DHCP 服务

-

安装命令

yum install dhcp -y

配置 DHCP

-

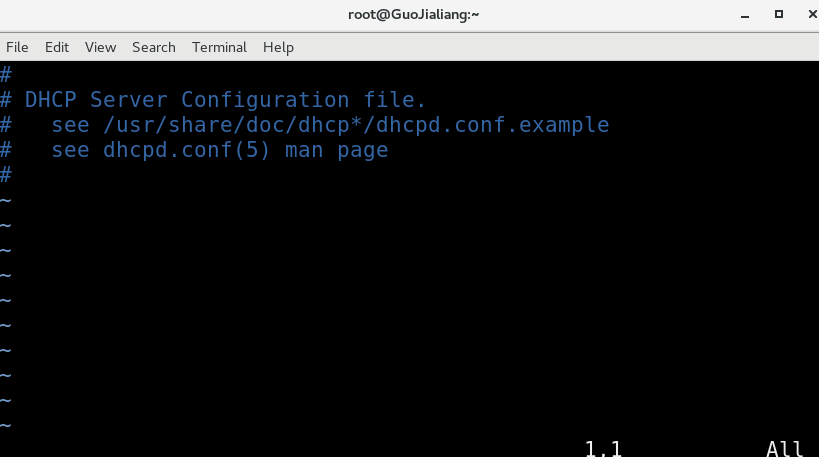

配置文件位置

vim /etc/dhcp/dhcpd.conf

-

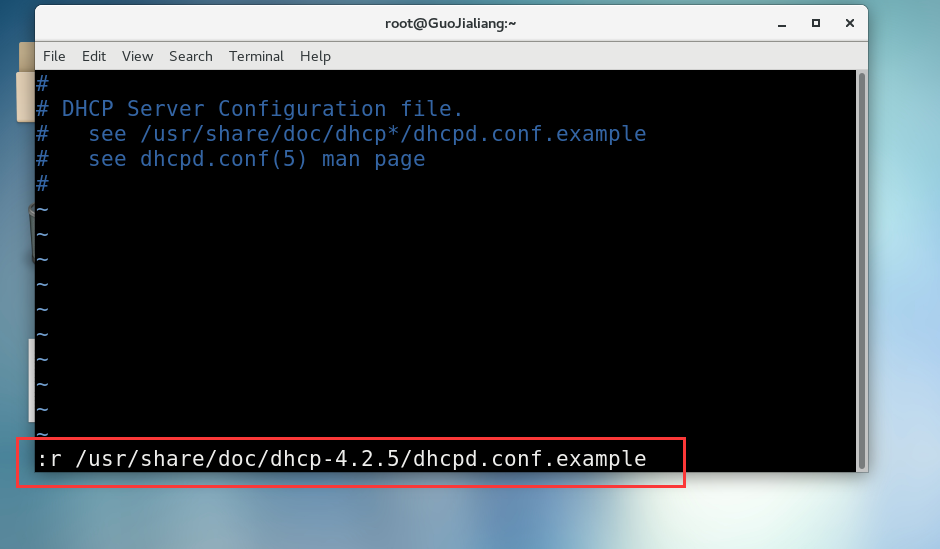

根据提示读取配置文件模板

# 末行模式下读取 :r /usr/share/doc/dhcp-4.2.5/dhcpd.conf.example

-

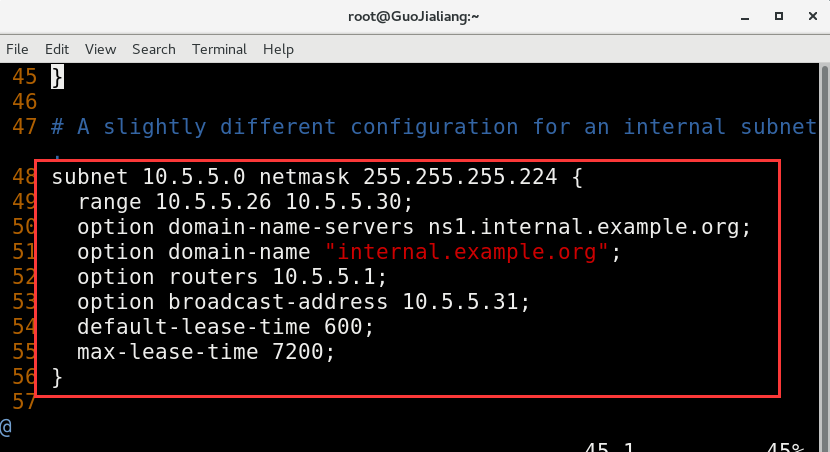

保留以下内容,其余部分删除

# :set nu 显示行号 # 末行模式下删除其他无用行 :1,47 d

-

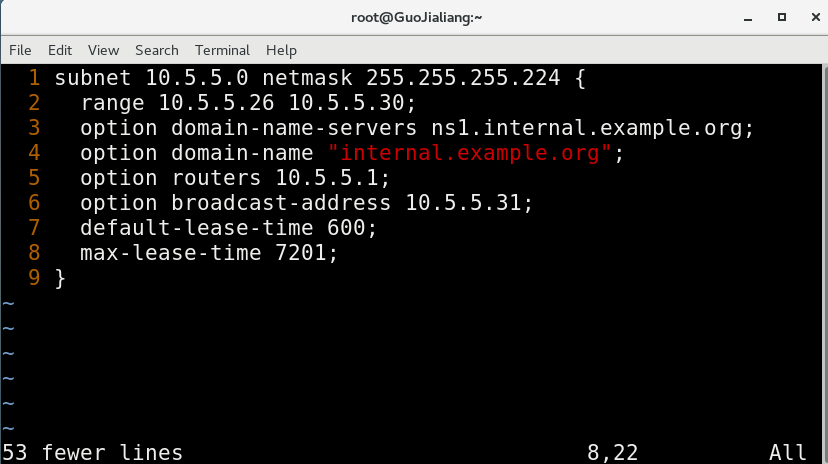

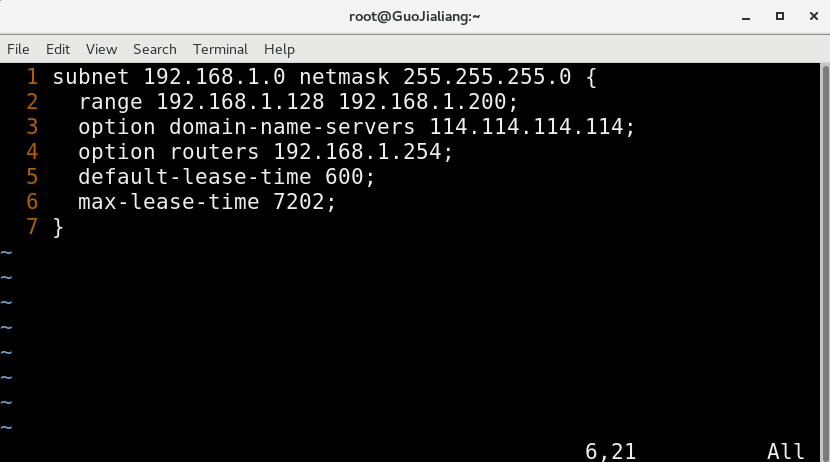

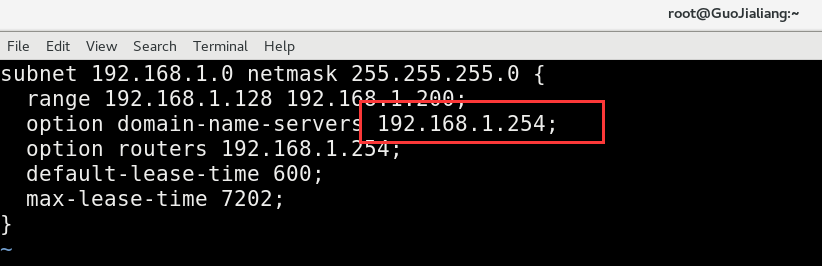

修改

subnet 192.168.1.0 netmask 255.255.255.0 { # 子网,掩码 range 192.168.1.128 192.168.1.200; # 地址池范围 option domain-name-servers 114.114.114.114; # 分配的 DNS 服务器 option routers 192.168.1.254; # 分配的网关 default-lease-time 600; max-lease-time 7201; }

保存并退出

-

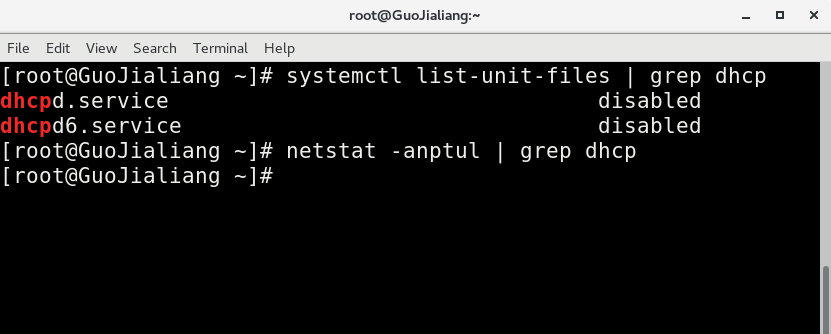

查看状态

systemctl list-unit-files | grep dhcp netstat -anptul | grep dhcp

-

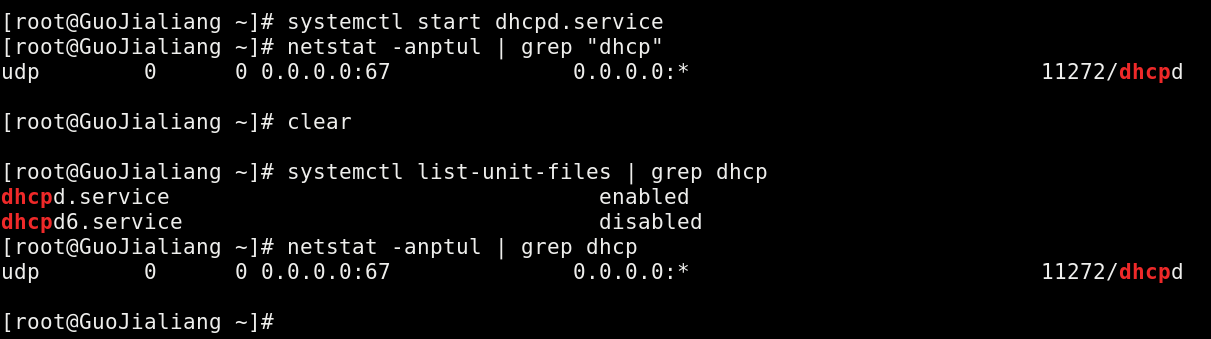

开启服务

systemctl start dhcpd.service systemctl enable dhcpd.service -

查看服务状态

验证

-

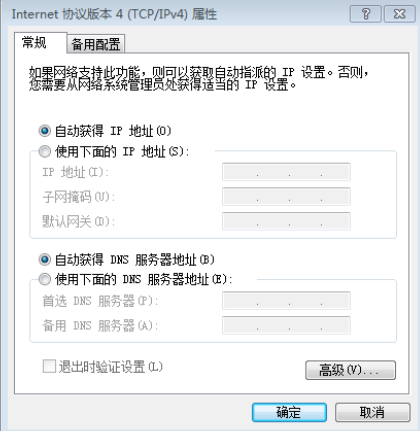

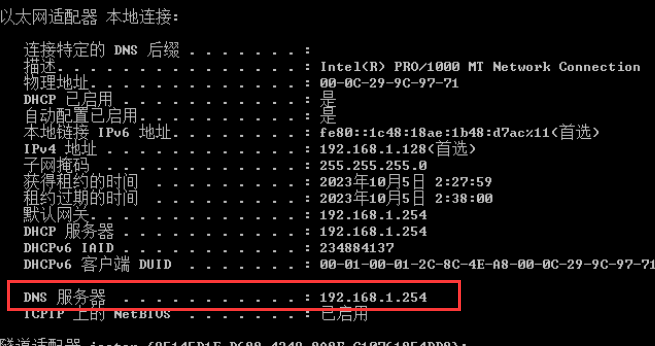

将 Client 设置为自动获取 ip,查看网络状态

-

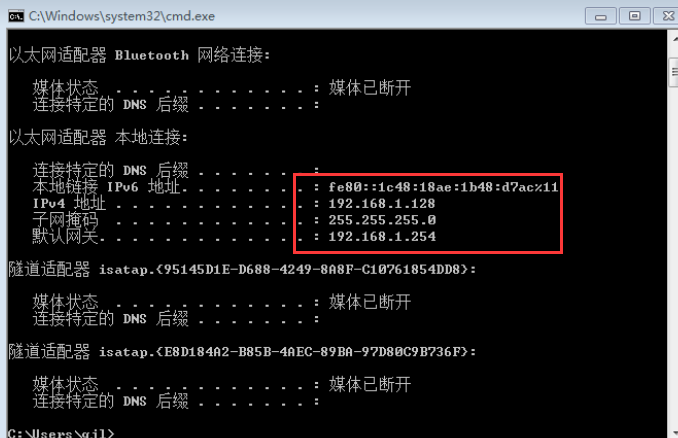

成功获取 ip

-

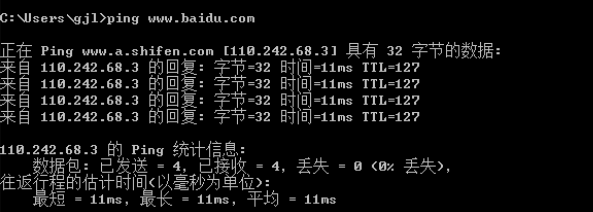

连通性测试

-

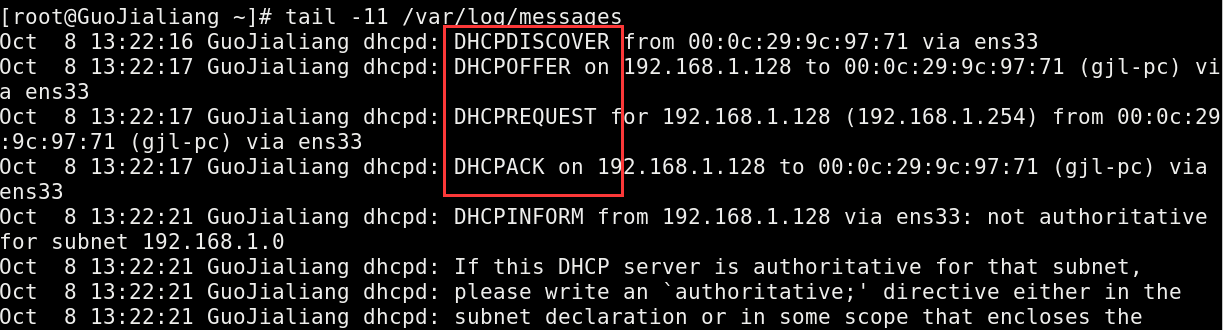

查看 GW 上的 DHCP 日志

位置

var/log/messages

找到了 dhcp 分配的日志

GW 上部署 DNS 服务器

- 53 端口,udp/tcp

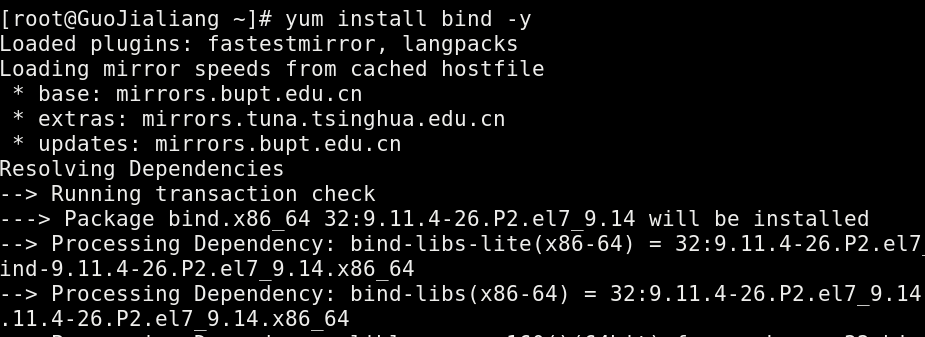

安装 DNS 服务

-

安装命令

yum install bind -y

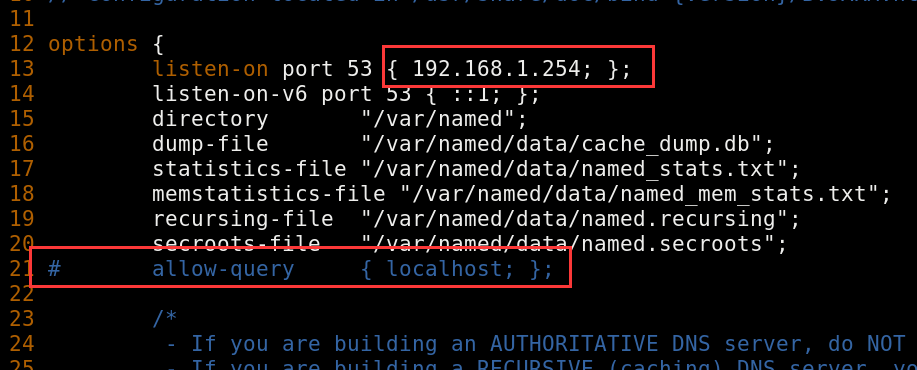

修改配置文件(建议修改前提前备份)

-

备份

cp /etc/named.conf /etc/named.conf.bak -

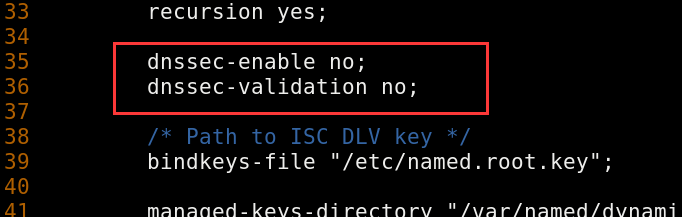

修改配置文件

vim /etc/named.conf修改第 13 行 监听端口、地址 (DNS 服务器的地址) 将第 21 行内容注释掉 第 35、36 行关于 DNS 安全的内容改为 no

-

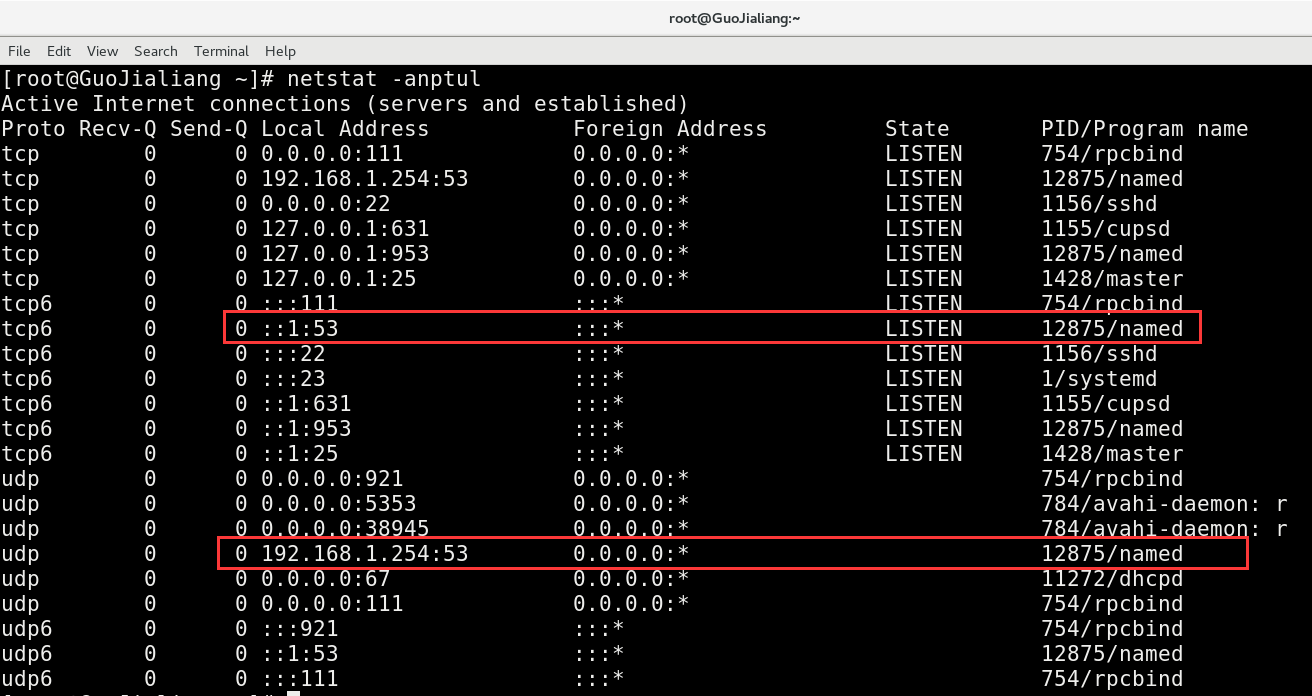

保存并退出,开启 DNS 服务

systemctl start named -

查看状态

netstat -anptul

-

修改 DHCP 分配的 DNS 服务器为 192.168.1.254

vim /etc/dhcp/dhcpd.conf

重启 DHCP 服务

systemctl restart dhcpd.service

检验

-

切换到 Client

重新获取 ip

ipconfig /release ipconfig /renew ipconfig /all

-

使用 192.168.1.254 解析百度

nslookup 地址 DNS服务器ip # 指定 DNS 服务器解析 nslookup www.baidu.com 192.168.1.254

成功解析

DNS 劫持

-

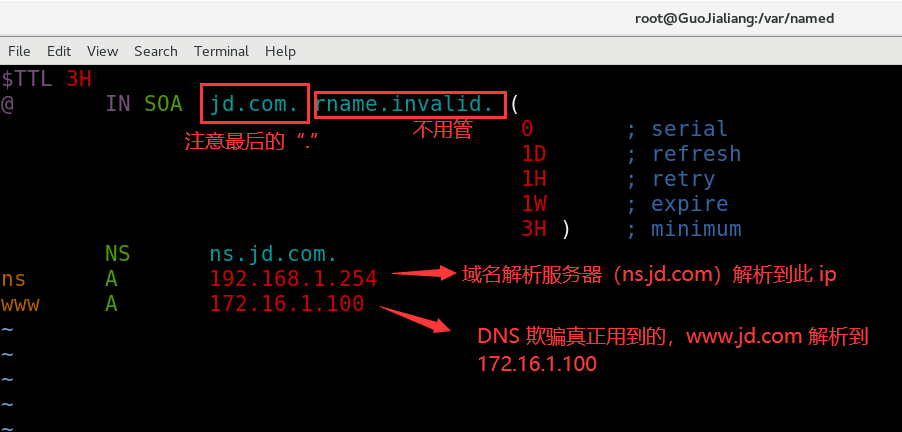

www.jd.com 为例

将 www.jd.com 指向 Server(172.16.1.100)

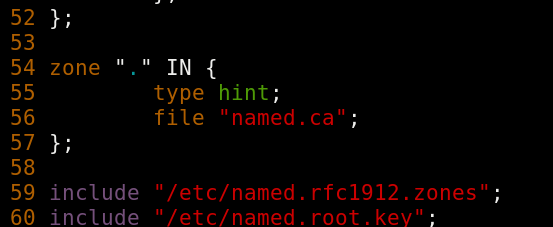

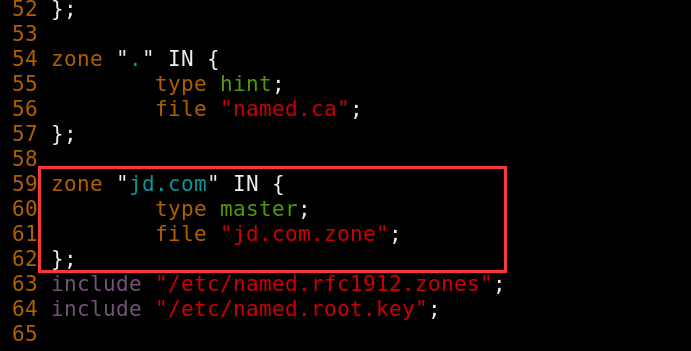

编辑主配置文件

-

切换到 GW

vim /etc/named.conf

-

拷贝 54-57 行,并修改

改为

zone "jd.com" IN { type master; file "jd.com.zone"; }; # 指定解析的域名和文件

保存并退出

区域配置文件

-

创建名为 jd.com.zone 的区域配置文件

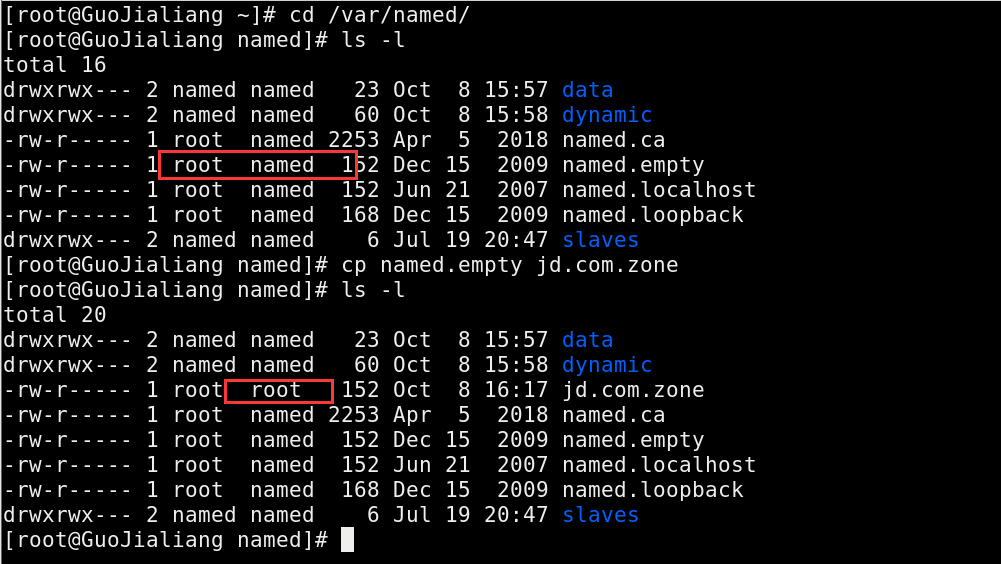

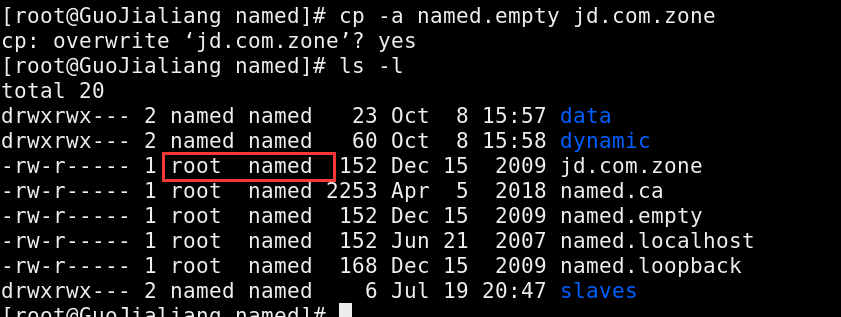

cd /var/named/ cp -a named.empty jd.com.zone # -a 复制权限 # 如果不加 -a 参数,文件属于 root 组,只有 root 用户可以使用解析 # named.empty 为样板文件-

cp 不加 -a 参数

-

cp 加 -a 参数

-

-

编辑 jd 的区域配置文件

vim jd.com.zone

保存并退出

-

重启 DNS 服务

systemctl restart named

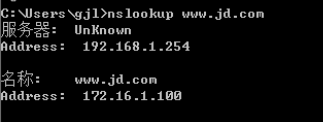

验证

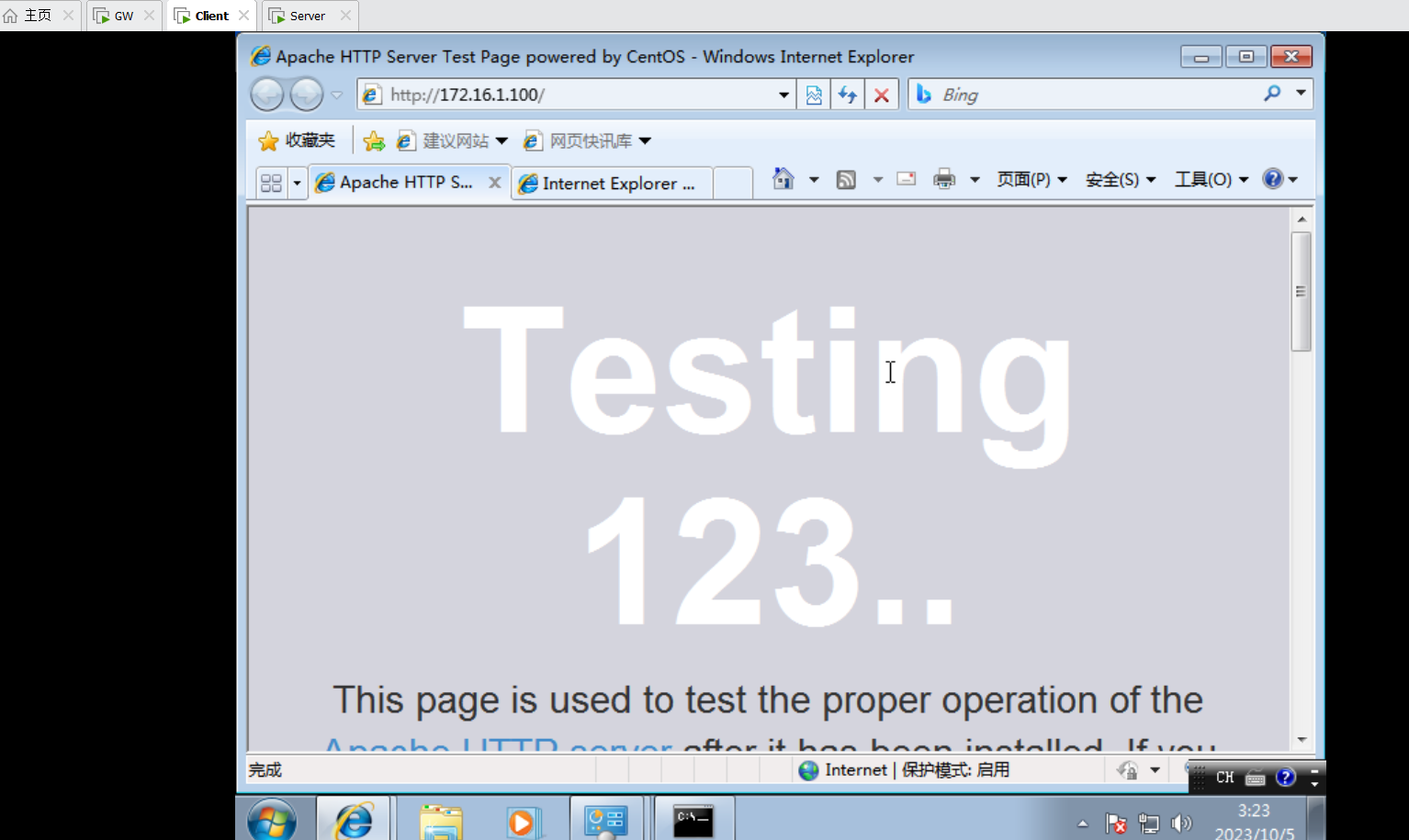

切换到 Cient 解析 www.jd.com 成功解析到 172.16.1.100 上

Server 配置

-

开启 Server

-

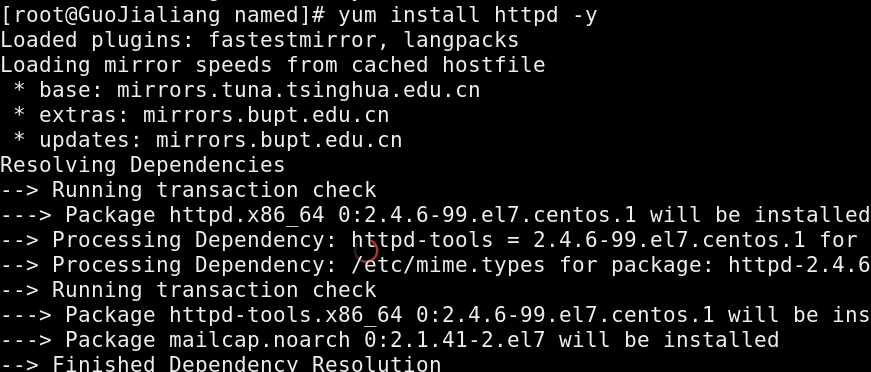

安装 httpd 服务

yum install httpd -y

-

启动

systemctl start httpd -

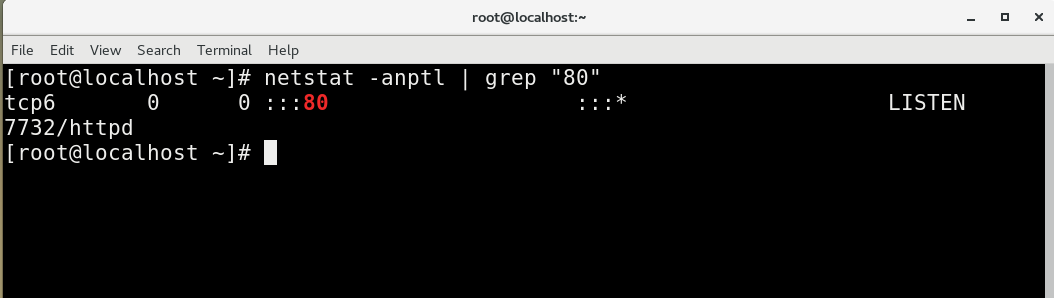

查看状态

netstat -anptl | grep "80"

-

切换到 Client 上使用 IE 浏览器访问 www.jd.com

成功实现

496

496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?